خطوات حماية السيرفر

تُعد حماية السيرفر أحد الجوانب الأساسية لضمان استمرارية العمليات التقنية وحماية البيانات والمعلومات من التهديدات السيبرانية. مع تزايد التهديدات الأمنية، أصبحت حماية السيرفر ضرورة ملحة لكل شركة أو منظمة تعتمد على البنية التحتية الرقمية. يُركز هذا المقال على استعراض شامل لخطوات حماية السيرفر، بدءًا من الإجراءات الأساسية وحتى التقنيات المتقدمة، بما يتناسب مع متطلبات العصر الرقمي.

أهمية حماية السيرفر

تتأتى أهمية حماية السيرفر من دوره المحوري في تشغيل الأنظمة الرقمية. أي اختراق أمني للسيرفر يمكن أن يؤدي إلى عواقب وخيمة، مثل:

- سرقة البيانات الحساسة: بما في ذلك بيانات العملاء، المعلومات المالية، والأسرار التجارية.

- تعطيل الخدمات: يمكن أن تؤدي الهجمات إلى تعطل مواقع الويب والخدمات السحابية.

- التكاليف المرتفعة: الناتجة عن الإصلاحات، الغرامات القانونية، وفقدان الثقة.

خطوات حماية السيرفر

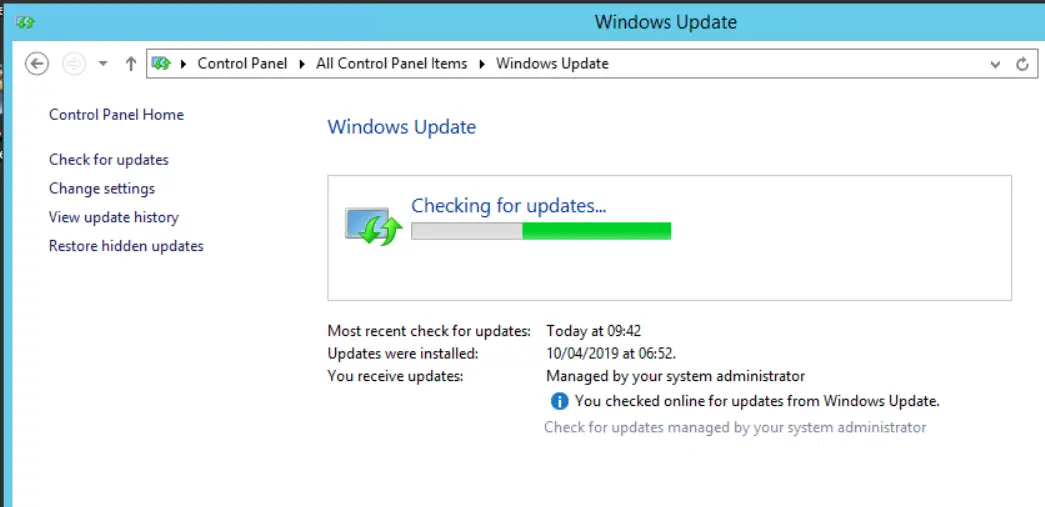

1. اختيار نظام تشغيل آمن ومُحدث

- التحديثات الدورية: يجب التأكد من تحديث نظام التشغيل إلى آخر إصدار لضمان إصلاح الثغرات الأمنية.

- اختيار نظام تشغيل مناسب: أنظمة التشغيل مثل لينكس تُعتبر أكثر أمانًا بسبب خيارات التخصيص والمجتمع المفتوح.

- إزالة الحزم غير الضرورية: تقليل نقاط الضعف المحتملة من خلال حذف البرمجيات التي لا تُستخدم.

2. تطبيق سياسات الوصول الآمن

- استخدام بروتوكولات مشفرة: مثل SSH بدلاً من Telnet.

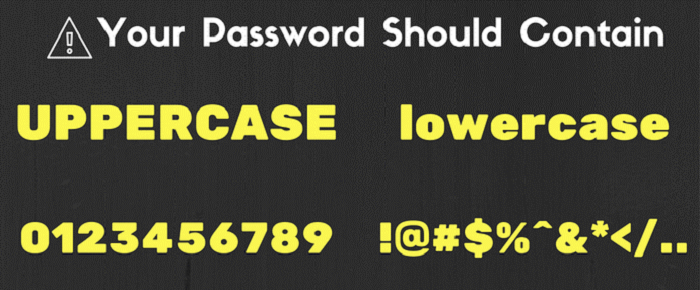

- إعداد كلمات مرور قوية: يُفضل استخدام كلمات مرور معقدة وطويلة تحتوي على أرقام ورموز وأحرف كبيرة وصغيرة.

- المصادقة الثنائية (2FA): إضافة طبقة حماية إضافية باستخدام المصادقة الثنائية.

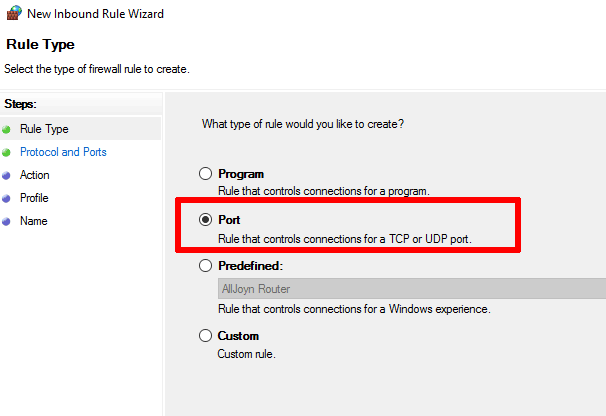

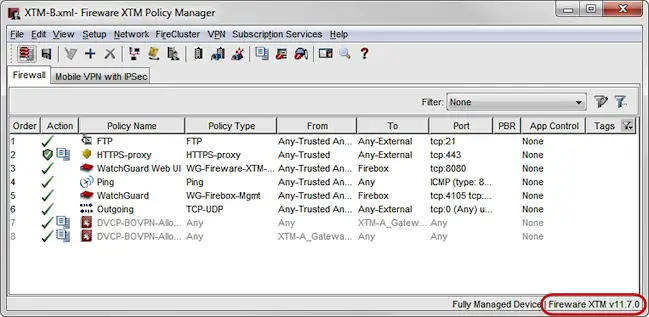

3. إدارة الجدران النارية (Firewalls)

- تكوين الجدران النارية: إعداد الجدار الناري للتحكم في حركة المرور الواردة والصادرة.

- استخدام أنظمة كشف التسلل (IDS): مراقبة الأنشطة غير الطبيعية والتعامل معها.

- فلترة المنافذ: غلق المنافذ غير المستخدمة لتقليل فرص الهجمات.

4. تشفير البيانات

- تشفير الاتصالات: استخدام SSL/TLS لتأمين الاتصالات بين السيرفر والعملاء.

- تشفير الملفات الحساسة: حماية البيانات المخزنة على السيرفر باستخدام تقنيات التشفير المتقدمة.

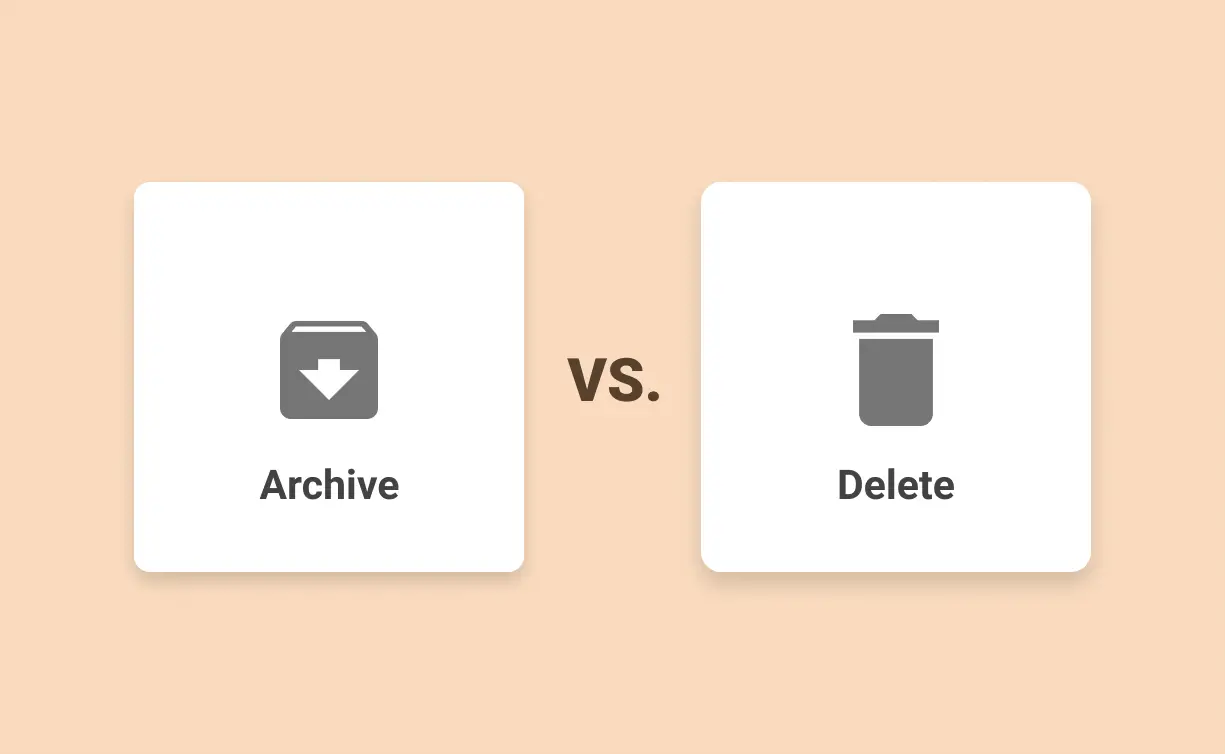

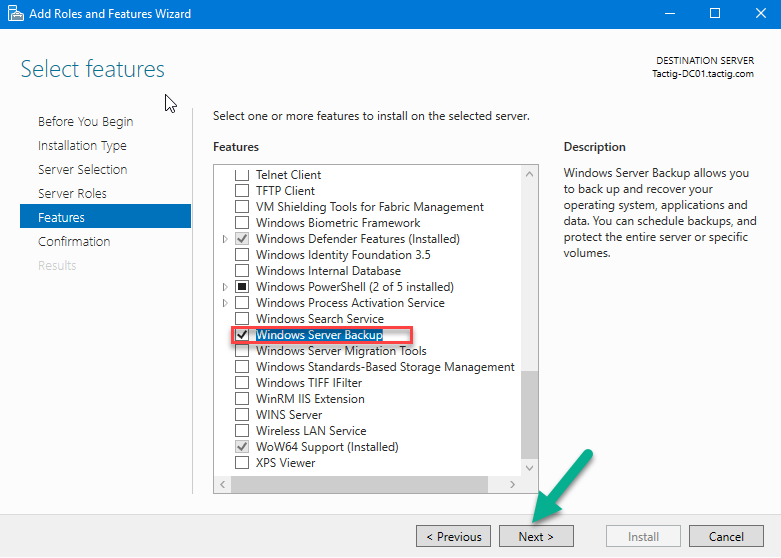

5. إجراء نسخ احتياطية منتظمة

- إعداد نسخ احتياطية دورية: لضمان استعادة البيانات في حالة فقدانها.

- اختبار النسخ الاحتياطية: التحقق من أن النسخ الاحتياطية قابلة للاستعادة.

- تخزين النسخ الاحتياطية في مواقع منفصلة: لضمان حماية إضافية ضد الكوارث.

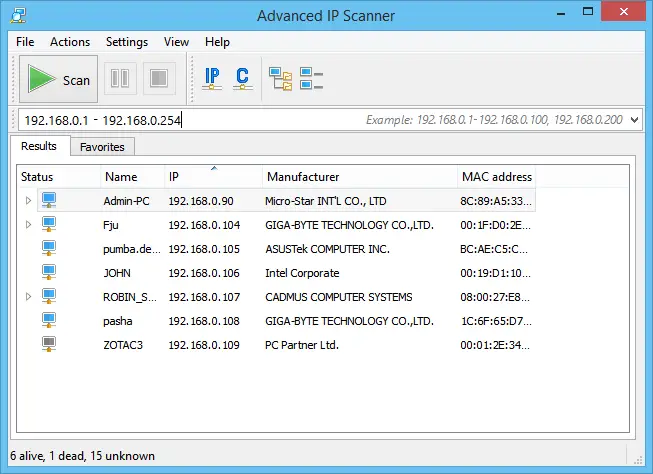

6. مراقبة السيرفر بانتظام

- تسجيل الأنشطة: الاحتفاظ بسجلات للوصول إلى السيرفر وتحليلها بانتظام.

- أدوات المراقبة: استخدام أدوات مثل Nagios وZabbix لمراقبة الأداء والحالة الأمنية.

7. حماية التطبيقات والخدمات

- تحديث البرمجيات: التأكد من أن جميع التطبيقات والخدمات المثبتة محدثة وخالية من الثغرات.

- استخدام بيئات افتراضية: مثل Docker لتشغيل التطبيقات بشكل معزول.

8. إدارة المستخدمين والصلاحيات

- تقليل عدد المستخدمين: منح الوصول فقط للمستخدمين الذين يحتاجون إليه.

- إعداد الصلاحيات بدقة: استخدام مفهوم “الأقل صلاحية” (Least Privilege).

- إزالة الحسابات غير النشطة: إلغاء تنشيط الحسابات غير المستخدمة.

جدول توضيحي: الأدوات المستخدمة في حماية السيرفر

| الأداة | الوصف | الوظيفة الرئيسية |

|---|---|---|

| iptables | أداة إدارة الجدار الناري في لينكس | التحكم بحركة البيانات بين السيرفر والشبكة |

| Fail2Ban | أداة لمنع محاولات الدخول المشبوهة | حظر عناوين IP بناءً على محاولات الدخول الفاشلة |

| OpenSSL | أداة لتأمين الاتصالات | إنشاء شهادات SSL وتشفير البيانات |

| Auditd | أداة لتسجيل وتحليل الأنشطة | تتبع الأنشطة المشبوهة على السيرفر |

| ClamAV | برنامج مكافحة الفيروسات المفتوح المصدر | فحص السيرفر للكشف عن البرمجيات الخبيثة |

تقنيات متقدمة لحماية السيرفر

1. تقنيات التعلم الآلي والذكاء الاصطناعي

- الكشف عن الأنماط غير الطبيعية: تحليل حركة المرور للكشف عن أي نشاط مشبوه.

- التنبؤ بالتهديدات: استخدام نماذج الذكاء الاصطناعي للتعرف على الأنشطة المحتملة قبل وقوعها.

2. تقنيات عزل الحاويات (Containerization)

- تقليل المخاطر: عزل التطبيقات والخدمات في حاويات منفصلة لتجنب التأثير المتبادل.

- أدوات متقدمة: استخدام أدوات مثل Kubernetes لإدارة الحاويات.

3. حماية السحابة (Cloud Security)

- تشفير البيانات في السحابة: ضمان أمان البيانات عند تخزينها في بيئات السحابة.

- إعدادات الوصول الآمن: التحكم في الوصول إلى الخدمات السحابية من خلال السياسات الأمنية.

4. تقنيات حماية ضد هجمات الحرمان من الخدمة (DDoS)

- استخدام خدمات الحماية السحابية: مثل Cloudflare للتخفيف من تأثير الهجمات.

- أنظمة توزيع الحمل: توزيع حركة المرور بين عدة سيرفرات لتقليل الضغط.

الاستنتاج

تتطلب حماية السيرفر استراتيجية شاملة تتضمن تحديث البرمجيات، إدارة الصلاحيات، المراقبة المستمرة، وتطبيق التقنيات المتقدمة. لا يمكن الاعتماد على خطوة واحدة فقط، بل يجب دمج هذه الخطوات لضمان بيئة آمنة. في ظل التهديدات المتزايدة، يبقى الأمن السيرفري حجر الزاوية في استدامة البنية التحتية الرقمية وحماية الأصول المعلوماتية.

ملخص

أخذ نسخة إحتياطة :

النسخ الاحتياطية هي شيئ أساسي ويفضل أن تكون بشكل دوري وتكون مخزنة في أحد وسائط التخزين الخارجية مثل هاردسك خارجي أو على “كلاود” مثل الـ Google Drive . . إلى آخره

ولا تكون مخزنة على نفس السيرفر، وإلاّ مالفائدة من ذلك سيقوم المخترق بمسحها وتفقد البيانات الخاصة بك على ذلك السيرفر.

إغلاق المنافذ :

المقصود بــ “المنفذ Port” هو و الباب المسؤول عن التواصل بين المستخدم و الخدمة على ذلك المنفذ لتبادل البيانات؛ على سبيل المثال منفذ 80 هو منفذ http المسؤول عن التصفح للمواقع، لذلك يتوجب عليك إغلاق المنافذ الغير مستخدمة وفتح المنافذ التي تحتاجها فقط.

تحديث البرمجيات على السيرفر :

لاشك أن السيرفر يحتوي على برامج تقوم بتشغيل خدمات معينة مثلا الأباتشي سيرفر وغيره، هذه البرمجيات يتوفر منها نسخ بعضها مُصاب بثغرات تمكن المخترق من استغلالها و الوصول إليها لذلك تحديث مثل هذه البرمجيات أمر ضروري لإغلاق الثغرات التي بها، وتكون عملية اختراقها صعبة نوعاً ما.

الجدار الناري :

لاشك أن وجود “الجدار الناري Fire Wall” أمر ضروري سواءً كان “سوفتوير” أو “هاردوير” فهو يقوم بعمل فلترة للإتصالات، أي أنه يقوم بعملية تمرير ومنع الاتصالات إليه، لذلك ضبط الإعدادات الخاصة به أمر ضروري للحصول على تأمين جيد للسيرفر .

استخدم كلمة مرور معقدة :

كلمات المرور الخاصة بالسيرفرات إن تم الوصول إليها فسيتم السيطرة على السيرفر بالكامل، إن كان الحساب الخاص بتلك الكلمة هو حساب “المسؤول _ Admin” في الـ Windows أو الـ Root في Linux؛ لذلك استعمال كلمة مرور سهلة يعرضك بكل سهولة لعمليات الاختراق سواء كانت عشوائية أو مقصودة.

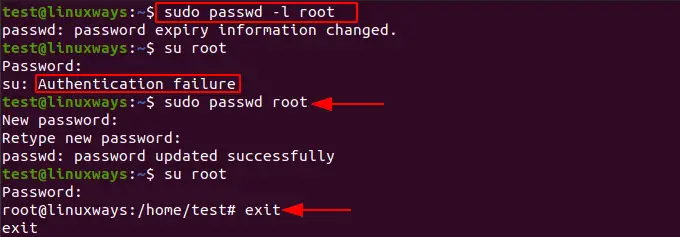

قم بتعطيل حساب الروت أو الأدمن :

هذه الخطوة مهمة بعد تنصيب السيرفر، واستخدام حساب ذوا صلاحية محدودة بأسماء غير معروفة حتى تُدير السيرفر الخاص بك دون الخوف من عمليات التخمين التي تتم على حساب الروت أو الأدمن لكسر كلمة المرور.

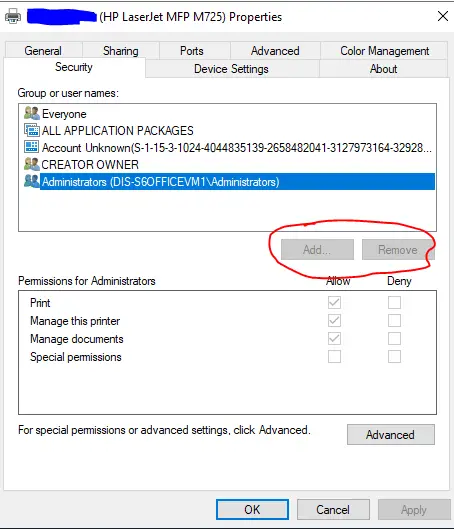

التأكد من الصلاحيات :

إن التأكد من الصلاحيات المعطاة للملفات والتصاريح يحمي من الوصول إلى معلومات قاعدة البيانات ومنع المستخدمين الغير مصرح لهم بالتعديل على تلك الملفات، وهذا ما نجده في المواقع التي تستخدم سكربت “WordPress” فإهمال التصاريح يمكن المستخدم من تصفح الملفات ومعرفة معلومات لايجب على أحد سوا مدير السيرفر معرفتها.

المراجع

- كتاب “إدارة الشبكات وحمايتها”، تأليف د. أحمد سمير.

- موقع Kali Linux Documentation.

- دليل NIST للأمن السيبراني.