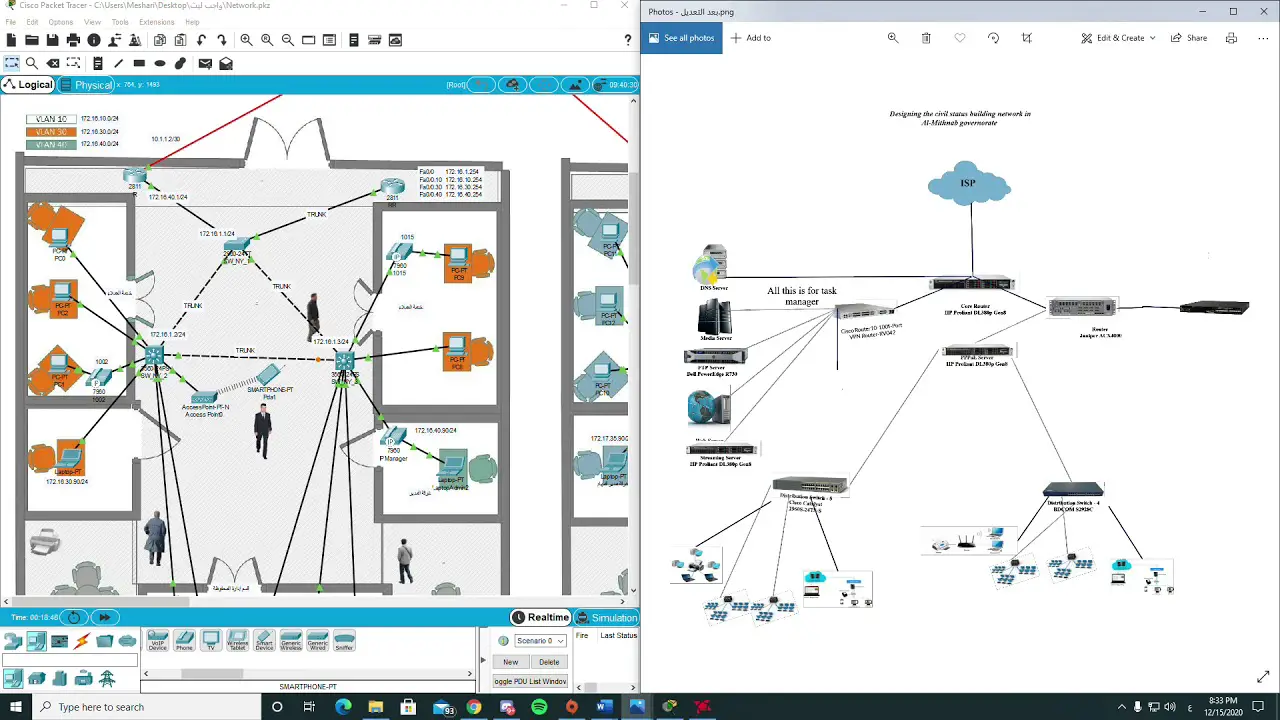

تنفيذ مشروع شبكات متكامل من البداية إلى النهاية

تُعَدّ مشاريع الشبكات من أهم المشاريع التقنية في المؤسسات الحديثة بمختلف أحجامها وتخصصاتها، إذ إنّ الشبكة هي العمود الفقري الذي يربط مختلف الأنظمة الداخلية والخارجية، ويتيح تدفق البيانات والمعلومات بسلاسة وأمان. لذلك، فإنّ التخطيط السليم لمشروع الشبكات وتنفيذه وصيانته يعدّ عملية متكاملة تتطلب فهماً شاملاً لمفاهيم الشبكات ومتطلباتها الفنية والإدارية والأمنية. في هذا المقال المطوّل، سُنقدّم عرضاً مفصلاً جداً لجميع الخطوات والمراحل التي ينبغي اتباعها لتنفيذ مشروع شبكات متكامل بدءاً من مرحلة جمع المتطلبات والتخطيط إلى مرحلة التشغيل والصيانة المستمرة. وسنحرص على تغطية أكبر قدر ممكن من التفاصيل الفنية والنصائح العملية والأفكار الإدارية التي تساعد في نجاح المشروع وتحقيق الكفاءة والاستمرارية.

يجب التأكيد أيضاً على أهمية وضع إستراتيجية واضحة في البداية، إذ إنّ أيّ مشروع شبكي لا يمكن أن ينجح إلا إذا بُني على أساس دراسة دقيقة للمتطلبات وتحليل أولويات المستخدمين والأقسام المعنية في المؤسسة. كما سيتطرّق المقال إلى كيفية وضع خطط التعافي من الكوارث (Disaster Recovery Plans) وخطط استمرارية الأعمال (Business Continuity Plans)، وسنناقش الأدوات اللازمة لإدارة المشروع بكفاءة، بدءاً من جدولة الأعمال ووضع الميزانية المناسبة ووصولاً إلى تدريب العاملين المعنيين على التشغيل والصيانة والتحديثات الدورية.

نأمل أن يقدم هذا المقال الموسّع إضاءة شاملة على مشروع تنفيذ الشبكات، وأن يمثّل دليلاً مرجعياً متكاملاً لكل من يرغب في بناء شبكة احترافية من البداية للنهاية. سنبدأ في الأقسام اللاحقة بالحديث عن مرحلة جمع المتطلبات وتحديد الأهداف، ثمّ ننتقل إلى التصميم التفصيلي والتخطيط المادي والبرمجي، وبعدها نلقي الضوء على الجانب الأمني وطرق ضمان الحماية، ثم نختم بالحديث عن إجراءات الاختبار والتوثيق والصيانة المستمرة.

الفصل الأول: جمع المتطلبات وتحديد الأهداف

1.1 تعريف نطاق المشروع

من الأهمية بمكان البدء بتعريف نطاق المشروع (Project Scope) لتجنب حدوث أي غموض أو خلافات لاحقة. يتضمن ذلك تحديد المساحة الجغرافية للشبكة، وعدد المباني أو الأقسام المراد ربطها، وأنواع الأجهزة التي ستتصل بالشبكة (أجهزة حاسوب مكتبية، حواسيب محمولة، هواتف ذكية، طابعات شبكية، كاميرات مراقبة، خوادم محلية أو سحابية، إلخ). كما يشمل النطاق أيضاً نوع الخدمات المطلوبة عبر الشبكة (خدمات ويب، خوادم قواعد بيانات، خوادم بريد إلكتروني، تطبيقات أعمال داخلية، تطبيقات افتراضية، خدمات مصادقة مركزية مثل LDAP أو Active Directory وغيرها).

يجب توثيق جميع هذه النقاط كتابةً وبشكل تفصيلي كي لا تترك مجالاً للتأويل. يمكن الاستعانة بقوائم تدقيق (Checklists) لتسهيل عملية حصر المكوّنات المطلوبة. كما يُنصَح بإشراك كل الأقسام المتأثرة بالمشروع في المؤسسة منذ البداية لضمان عدم إغفال أي احتياجات مهمة.

1.2 تحديد أهداف الأداء والاعتمادية

بعد تعريف النطاق يأتي دور تحديد الأهداف التي يُراد تحقيقها من خلال الشبكة الجديدة أو المطوَّرة. هذه الأهداف تشمل مؤشرات الأداء الرئيسة (KPIs) التي سنسعى للوصول إليها مثل:

- سرعة النقل بين الأجهزة والشبكة الداخلية.

- زمن الاستجابة (Latency) المطلوب.

- القدرة الاستيعابية (Bandwidth) للخروج إلى الإنترنت.

- معدلات التوفر (Availability) التي يتوقعها المستخدمون (على سبيل المثال: نسبة توفر 99.99%).

- مستويات الأمان والحماية من الهجمات.

- الإمكانية المستقبلية للتوسع والإضافة.

قد تشمل الأهداف أيضاً تحسين إجراءات الإدارة والمراقبة أو تعزيز التعاون والاتصال بين الفروع المختلفة للشركة. بناءً على هذه الأهداف، يتم تحديد مؤشرات قياس واضحة لاتساع الشبكة وأدائها.

1.3 تحليل المتطلبات الوظيفية والتقنية

يُفضَّل توثيق المتطلبات الوظيفية (Functional Requirements) التي تحدد ما يجب أن تقدمه الشبكة من خدمات ووظائف، مثل توفير خدمة الهاتف عبر بروتوكول الإنترنت (VoIP) أو إمكانية استخدام تطبيقات مؤتمرات الفيديو بدقة عالية، أو دعم أجهزة إنترنت الأشياء (IoT) وغيرها. بالمقابل تأتي المتطلبات غير الوظيفية (Non-Functional Requirements) التي تركز على عناصر مثل قابلية التوسع (Scalability)، وإدارة الأداء، والأمن، وسهولة الصيانة.

قد يتطلب التحليل معرفة نوع البرامج والتطبيقات التي سيتم تشغيلها على الخوادم، ومتطلبات تلك التطبيقات من حيث موارد الشبكة (السرعة، والسعة، والأمان). كما ينبغي دراسة سياسات المؤسسة في ما يخص الامتثال للقوانين أو اللوائح المتعلقة بحفظ السجلات والبيانات والحفاظ على الخصوصية.

1.4 دراسة المخاطر الأولية

من المفيد جداً في المراحل المبكرة رصد المخاطر المحتملة التي قد تؤثر على نجاح المشروع أو ميزانيته أو جدوله الزمني. تتضمن هذه المخاطر:

- المخاطر المالية مثل ارتفاع تكلفة الأجهزة أو تكاليف التراخيص غير المتوقعة.

- المخاطر الزمنية مثل التأخير في التسليم أو الشحن أو التثبيت.

- المخاطر الأمنية مثل التعرض لهجمات إلكترونية مبكرة خلال عملية الإعداد.

- مخاطر الإدارة والتنسيق بين الأقسام أو الأطراف الخارجية.

- اعتماد أجزاء حيوية من النظام على مزوّد واحد والإصابة بمشكلة البائع الواحد (Vendor Lock-in).

يمكن إعداد خطة مبدئية لإدارة هذه المخاطر والحدّ من تأثيرها، مثل وضع خطط بديلة للأجهزة أو البائعين، أو توفير موارد مالية إضافية، أو تحديد ضوابط أمنية مسبقة.

الفصل الثاني: وضع الخطة التفصيلية والتصميم الهندسي

2.1 إعداد الهيكل التنظيمي لإدارة المشروع

قبل الخوض في تفاصيل التصميم الفني، من الضروري وضع إطار تنظيمي يُحدد المسؤوليات والأدوار في المشروع. يشمل ذلك:

- مدير المشروع (Project Manager): مسؤول عن التخطيط والتنسيق وإدارة الميزانية والجدول الزمني.

- المهندس الرئيسي أو مهندس الشبكات (Lead Network Engineer): مسؤول عن التصميم التقني والإشراف على الجوانب الفنية.

- خبراء الأمن السيبراني (Cyber Security Specialists): مسؤولون عن وضع معايير الأمان والضوابط الأمنية.

- فريق التنفيذ (Implementation Team): يضم فنيّي التركيب والمهندسين الميدانيين.

- فريق الدعم والتدريب (Support & Training Team): مسؤول عن تدريب المستخدمين والإشراف على مشكلات ما بعد الإطلاق.

هذا التنظيم يضمن وضوح المسؤوليات ويحول دون تضارب الصلاحيات، مما يسهل الانتهاء من الأعمال في موعدها وبالميزانية المحددة.

2.2 تصميم البنية المنطقية للشبكة (Logical Design)

يتم في هذه المرحلة رسم التصور العام لتقسيم الشبكة منطقيّاً. تتضمن مخرجات هذه المرحلة عادة:

- اختيار نموذج الشبكة: تحديد ما إذا كانت الشبكة ستُبنى على نموذج الطبقات التقليدية (Access, Distribution, Core) أو نموذج الشبكات الموحدة (Collapsed Core) أو تصميم يعتمد على المحولات عالية الكثافة.

- تقسيم الشبكة إلى مناطق (Segmentation): تحديد الـVLANs المناسبة وفصل الحمولات المختلفة (مثل VLAN للإدارة، VLAN للضيوف، VLAN للتخزين، إلخ) بهدف تحسين الأمان والأداء.

- اعتماد بروتوكولات التوجيه (Routing Protocols): مثل OSPF أو EIGRP أو BGP في حال كان هناك حاجة إلى ربط فروع متعددة أو ربط مع مزوّد خدمات الإنترنت. يتم أيضاً التفكير في استخدام STP لحماية الشبكة من الحلقات.

- تخطيط عناوين IP: تحديد فضاء العناوين (IPv4 و/أو IPv6) وكيفية توزيعها على الأقسام والمكاتب والخوادم والأجهزة.

- خدمات البنية التحتية: تحليل الحاجة إلى خادم DNS وDHCP وخدمات التوثيق (AD أو LDAP) والبريد الإلكتروني وغيرها.

يُفضَّل استخدام أدوات رسم الشبكات (مثل Microsoft Visio أو ما يعادلها) لإنتاج مخطط واضح يسهل فهمه ومناقشته مع الفريق التقني. كما يجب مراعاة التوسعات المستقبلية أثناء اختيار البروتوكولات وفضاء العناوين.

2.3 التصميم الفيزيائي للشبكة (Physical Design)

في هذه المرحلة تُحدَّد جميع التفاصيل المتعلقة بالأجهزة والكوابل والمنافذ والتوزيعات الفيزيائية. وتتضمن:

- اختيار الأجهزة (Hardware Selection): يشمل اختيار المحولات (Switches) والموجّهات (Routers) وجدران الحماية (Firewalls) ونقاط الوصول اللاسلكية (Access Points) وأجهزة الخادم أو نظم التخزين المرتبطة بالشبكة (NAS أو SAN) والمراقبة (CCTV) وغيرها.

- تحديد أنواع الكوابل: مثل كوابل الألياف الضوئية (Fiber Optic Cables) أو كوابل الشبكة النحاسية (CAT6 أو CAT6A أو CAT7)، وفقًا للسرعات المطلوبة والمسافات بين مراكز التوزيع الرئيسية (MDF) والمراكز الفرعية (IDF).

- وضع نقاط توزيع الكوابل (Cable Trays) وغرف التجميع (Racks): تحديد مواقع هذه الغرف وتصميمها بما يضمن سهولة الوصول والصيانة.

- التبريد والطاقة الاحتياطية (Cooling & Power): ضمان توفر مكيفات لحماية الأجهزة من درجات الحرارة العالية وتوفير مولدات كهربائية أو وحدات طاقة احتياطية (UPS) لمواجهة انقطاع الكهرباء.

- تصميم نظام التأريض (Grounding): لحماية الأجهزة من الارتفاع المفاجئ في الجهد أو التفريغ الكهروستاتيكي.

من المهم مطابقة التصميم الفيزيائي مع المعايير العالمية مثل المعايير الصادرة من قِبل TIA/EIA الخاصة بالبنية التحتية للكابلات، والتأكد من وجود مسارات مرنة لتركيب كيبلات إضافية في المستقبل. كما ينبغي الالتفات إلى جوانب الأمان الفيزيائي لمنع التلاعب بالأجهزة أو سرقتها.

2.4 إعداد الجدول الزمني والميزانية

يقوم مدير المشروع بالتعاون مع المهندس الرئيسي والفرق المختلفة بوضع جدول زمني يعتمد على مراحل العمل الرئيسية. هذا الجدول يجب أن يتضمن:

- مرحلة تركيب الكابلات وتجهيز البنية التحتية المادية.

- مرحلة تركيب أجهزة الشبكة الأساسية وتكوينها.

- مرحلة الاختبارات المبكرة (Pre-deployment Testing).

- مرحلة التشغيل التجريبي (Pilot Deployment) إن وجدت.

- مرحلة الإطلاق الرسمي والتسليم.

- مرحلة التقييم النهائي والصيانة.

كما يجب تحديد ميزانية واقعية للمشروع تشمل تكلفة الأجهزة والبرمجيات والتراخيص والكوابل والتركيب ومكافآت فريق العمل والتدريب. من المهم وضع نسبة احتياطية للميزانية لمواجهة أي طوارئ.

2.5 تخطيط الأمن السيبراني منذ البداية

الأمان الشبكي ليس مجرد عنصر تكميمي يأتي في المراحل اللاحقة، بل يجب التفكير فيه منذ اللحظة الأولى للتصميم. تتضمن أبرز النقاط:

- اختيار جدار حماية مناسب (Firewall) أو حل متطور لإدارة التهديدات (UTM) لمراقبة حركة المرور.

- تقسيم الشبكة إلى مناطق أمان مختلفة (DMZ لشبكة الخوادم المواجهة للإنترنت مثلاً، تقسيمات داخلية تحصر حركة المرور بين الأقسام).

- التخطيط لاستخدام بروتوكولات مشفرة (مثل HTTPS, SSH, VPN) حيث يلزم.

- تحديد نهج المصادقة المركزية (مثل LDAP أو Active Directory) واستخدام نظام (AAA) للمصادقة والتفويض والتدقيق.

- تصميم خطة قوية لإدارة الصلاحيات بالحد الأدنى (Least Privilege Model).

بهذه الطريقة، يصبح الأمان عنصراً أساسياً مدمجاً في النسيج التصميمي للشبكة، مما يقلل من فرصة ترك ثغرات أو ثوابت أمنية خطيرة.

الفصل الثالث: تجهيز البنية التحتية المادية وتركيب الكابلات

3.1 اختيار مورِّد الكابلات والتأكد من الجودة

يُعَدُّ الكابل الوسيط المادي الذي تمر خلاله جميع بيانات الشبكة. لذا، فإنّ استخدام مواد ذات جودة عالية هو أمر محوري لضمان الأداء المستقر وطول العمر الافتراضي للشبكة. في الأغلب يُنصح باختيار كابلات من علامات تجارية معروفة تتوافق مع معايير TIA/EIA أو معايير ISO/IEC. كما يجب الانتباه إلى العناصر التالية:

- التصنيف (CAT6 أو CAT6A أو CAT7) وحدود السرعة والدعم المستقبلي لشبكة 10GbE أو 25GbE.

- ضمان (Warranty) المورِّد وتوفيره لخدمات الاختبار والدعم الفني عند الحاجة.

- نوع الطلاء (Shielded أو Unshielded) بما يتناسب مع البيئة المحيطة (الضوضاء الكهرومغناطيسية ونحوها).

قبل الاعتماد النهائي على المورِّد، قد يكون من المفيد طلب عينات واختبارها ميدانياً باستخدام أدوات اختبار معتمدة.

3.2 تهيئة مناطق العمل وغرف التجميع (Racks)

يتطلب تركيب الكابلات التخطيط المسبق لتحديد المسارات التي ستمر فيها، وتوزيع المنافذ في الغرف والمكاتب، وتثبيت نقاط التجميع (Racks) في مواقع تتوسط المساحات المطلوبة. ينبغي الحذر في هذه المرحلة من التالي:

- ضمان تهيئة ممرات الكابلات (Cable Trays) وتجنب مسارات التداخل مع كابلات الكهرباء.

- التأكد من وجود مساحة كافية في الرفوف (Racks) لتركيب المحولات والموزّعات والباتش بانل (Patch Panel).

- توفير تهوية كافية ومنع تراكم الحرارة داخل الغرف والرفوف.

- تأمين الغرف والوصول إليها وفق سياسات الأمن الفيزيائي للمؤسسة.

- تخصيص مسار احتياطي (Redundant Path) إذا كانت الميزانية تسمح، لضمان استمرارية الخدمة عند وجود عطل في أحد المسارات.

يمثل توزيع الكابلات بطريقة منظمة وموثقة أحد أهم العوامل في سهولة الصيانة مستقبلاً. لذا يجب تنظيم الكابلات وربطها بما يسمح بالتعرّف عليها بسهولة عبر الملصقات (Labeling) الخاصة بكل كابل وبورت.

3.3 جدول مقترح لأنواع الكابلات وعوامل اختيارها

| نوع الكابل | سرعة النقل المدعومة | المسافة القصوى | مزايا | سلبيات |

|---|---|---|---|---|

| CAT6 | حتى 1 جيجابت/ث وأكثر (يدعم 10 جيجابت/ث لمسافات محدودة) | حتى 100 متر (1 جيجابت/ث) | شائع ومتاح بتكلفة مقبولة | محدود في دعم 10 جيجابت لمسافات طويلة |

| CAT6A | 10 جيجابت/ث | حتى 100 متر | تحسينات على كات6 فيما يتعلق بالضوضاء والتداخل | أكثر سمكاً وأغلى ثمناً |

| CAT7 | 10 جيجابت/ث أو أكثر في بعض الإصدارات | حتى 100 متر | Shielded أفضل وتقليل التداخل الكهرومغناطيسي | أعلى تكلفة وصعوبة في التثبيت |

| Fiber (OM3/OM4) | 10 جيجابت/ث إلى 100 جيجابت/ث | قد يصل إلى 300-400 متر في أنظمة 10 جيجابت/ث للـMulti-mode | سرعات عالية ومسافات طويلة | تكلفة أعلى وتجهيزات تحتاج معدات لحام وفحص متخصصة |

يُستخدم هذا الجدول كمثال للمقارنة بين أبرز الخيارات المتاحة للكابلات السلكية والأسلاك الضوئية، بحيث يتم اتخاذ قرار مبني على احتياجات سرعة النقل والمسافات المتاحة والميزانية.

3.4 اختبار الكابلات قبل الربط النهائي

عملية الاختبار ضرورية للتأكد من عدم وجود عيوب في التوصيلات أو تدهور في مستوى الإشارة. تستخدم أجهزة الاختبار (Cable Testers) التي تتحقق من:

- سلامة الأقطاب (Continuity).

- الانعكاس والتداخل (Return Loss, Crosstalk).

- تطابق ترتيب الأسلاك (Pinout) وفق المعايير (T568A أو T568B).

- انخفاض إشارات الضجيج إلى الحد المسموح.

إذا كانت النتائج مرضية وفق المعايير المنصوص عليها، يُسجَّل رقم نتيجة الاختبار على الملصق الخاص بالكابل أو يتم تضمينه في قاعدة بيانات المشاريع. يُعد هذا الإجراء وقائياً ويحمي المشروع من المفاجآت لاحقاً عند تشغيل الأجهزة.

الفصل الرابع: تركيب الأجهزة النشطة وتكوينها

4.1 اختيار المحولات (Switches) ونقاط الوصول (Access Points)

يعتمد نوع المحولات المستخدمة على حجم حركة المرور وعدد المستخدمين ونوع التطبيقات. ومن الاعتبارات الرئيسية:

- سعة المنافذ (Port Density): هل نحتاج إلى عدد كبير من المنافذ 10/100/1000؟ أم نحتاج بعض المنافذ 10G SFP+ لربط المحولات أو الخوادم السريعة؟

- قابلية التكديس (Stacking): إمكانية ربط عدة محولات ليتم إدارتها كوحدة واحدة.

- قابلية الإدارة (Managed vs. Unmanaged): في المشاريع المتكاملة، غالباً تكون الحاجة لمحولات مُدارة بالكامل لدعم VLANs وQoS وسياسات الأمان.

- الدعم اللاسلكي (Wireless Support): اختيار نقاط الوصول ذات المعايير الحديثة مثل 802.11ac أو 802.11ax (Wi-Fi 6) إذا كان المطلوب سرعات عالية.

- الدعم الفني وجودة العلامة التجارية: التفضيل غالباً يتجه نحو الشركات الكبرى مثل Cisco، Huawei، HPE Aruba، Juniper وغيرها. لكنّ الاختيار يعتمد على الميزانية والاحتياجات.

4.2 تركيب الموجّهات وجدران الحماية

بعد ذلك، يأتي دور الموجّهات (Routers) لربط الشبكات الداخلية ببعضها أو ربط المؤسسة بشبكة الإنترنت أو فرع آخر عن بعد. أما جدار الحماية (Firewall) فيمثّل الخط الدفاعي الأول ضد التهديدات الخارجية. ومن النقاط المهمة عند الاختيار والتركيب:

- تأكد من وجود معالج قوي وذاكرة كافية للتعامل مع حركة المرور المتوقعة.

- استخدام واجهات قادرة على تحقيق السرعات المطلوبة (1 جيجابت أو 10 جيجابت). بعض الموجّهات توفر منافذ SFP+ للألياف الضوئية.

- دعم ميزات الأمان الحديثة مثل فحص الحزم العميق (DPI)، ومنع التطفل (IPS/IDS)، والترشيح الذكي للتهديدات.

- سهولة الربط ببروتوكولات VPN (IPSec أو SSL VPN) لتأمين الاتصال بالفروع أو المستخدمين عن بعد.

يُنصَح بتثبيت هذه الأجهزة في موقع آمن ضمن غرفة الاتصالات الرئيسية، مع مراعاة وجود نظام طاقة احتياطية ودعمها بأجهزة تبريد كافية.

4.3 الإعداد الأولي للمحولات (Switch Configuration)

تتضمن خطوات الإعداد الأولي للمحولات ما يلي:

- تهيئة عناوين الإدارة (Management IP): لتسهيل الوصول إلى واجهة الإدارة عبر بروتوكول الـSSH أو واجهة الويب.

- إعداد الـVLANs: يتم تحديد أسماء وأرقام الـVLANs وتعيين المنافذ المناسبة لكل VLAN.

- تفعيل بروتوكول الشجرة المتفرعة (STP): لحماية الشبكة من حلقات الربط. يتم اختيار الوضع المناسب (RSTP أو MSTP) وتحديد الجسر الأساسي (Root Bridge).

- تفعيل الميزات الأمنية: مثل Port Security لمنع إضافة أجهزة غير معروفة، وحجب المنافذ غير المستخدمة (Shutdown) وغيرها.

- إعداد الـTrunk Ports: لتمرير حركة مرور الـVLANs بين المحولات.

- تكوين Quality of Service (QoS): إذا كانت هناك حاجة لإعطاء أولوية لحركة مرور معينة مثل الصوت أو الفيديو.

يجب توثيق كل هذه الإعدادات في دليل (Configuration Template) للعودة إليه عند التوسع أو الصيانة مستقبلاً.

4.4 تهيئة الموجّهات وبروتوكولات التوجيه

تتطلب مرحلة تهيئة الموجّهات خبرة في بروتوكولات التوجيه (Routing Protocols). فيما يلي أبرز الخطوات:

- إعداد الواجهات (Interfaces): تعيين عناوين IP المناسبة لكل واجهة مع وصف واضح للتوصيل المادي (مثلاً واجهة الربط بالإنترنت، واجهة الربط بالفرع).

- تحديد بروتوكول التوجيه (OSPF, EIGRP, BGP, إلخ): ضبط الشبكات التي سيتم تضمينها في التوجيه، وتحديد معايير التكلفة أو الأوزان (Cost أو Metric).

- إعداد جداول التوجيه الثابت (Static Routes) إن لزم الأمر: في حال وجود شبكات بسيطة أو عقد خارجية محددة.

- تفعيل حراسة التوجيه (Route Filtering): لمنع تداول مسارات غير مرغوب فيها بين الشبكات.

- تنفيذ آليات التحميل المتوازن (Load Balancing) أو التجاوز التلقائي (Failover): إذا كان هناك مساران أو أكثر للوصول إلى الإنترنت أو الربط مع الفروع.

في بعض البيئات، تُستخدم بروتوكولات خاصة بالشبكات الواسعة (SD-WAN) لتسهيل الإدارة المركزية وتوفير رؤية أكبر لحركة المرور.

4.5 تهيئة جدار الحماية (Firewall Configuration)

يُعَدّ جدار الحماية البوابة الرئيسية للأمان على حافة الشبكة. تتضمن المهام الرئيسية:

- تحديث النظام التشغيلي (Firmware/OS): ضمان وجود آخر التحديثات الأمنية.

- إعداد القوائم البيضاء والسوداء (ACLs): لتحديد البيانات المسموح دخولها أو خروجها بناءً على المصدر والوجهة والمنفذ.

- تفعيل نظام منع التطفل (IPS): إذا توفرت الرخصة، وفحص الإعدادات والآليات الموصى بها من البائع.

- إعداد الشبكات المعزولة (DMZ): لاستضافة الخوادم التي تتطلب وصولاً من الإنترنت، مثل خادم البريد أو خادم الويب.

- ضبط سجلات الأحداث (Logging) والتنبيهات: لتسهيل مراقبة أي نشاط مشبوه وإشعار فريق الأمن فوراً.

بمجرد الانتهاء من جميع الإعدادات، ينبغي إجراء اختبارات مكثفة للتأكد من خلو السياسات الأمنية من الأخطاء التي قد تؤدي إلى حجب خدمة مهمة أو فتح ثغرة.

الفصل الخامس: دمج الخوادم وخدمات البنية التحتية

5.1 تثبيت الخوادم وتوزيع الأدوار

في هذه المرحلة يتم تركيب الخوادم المادية أو الافتراضية وتشغيل الأنظمة التشغيلية اللازمة (مثل Windows Server أو Linux) وتوزيع أدوار محددة عليها مثل:

- خادم التحكم بالمجال (Domain Controller): لتوفير خدمات التوثيق المركزية (Active Directory) للمؤسسات المعتمدة على منتجات مايكروسوفت.

- خادم DNS: لتحويل أسماء النطاقات إلى عناوين IP.

- خادم DHCP: لتوزيع عناوين IP تلقائياً على أجهزة الشبكة.

- خوادم الويب أو قواعد البيانات: حسب حاجة المؤسسة لنشر تطبيقاتها الداخلية والخارجية.

تعتمد كيفية توزيع الأدوار على أفضل الممارسات، مثلاً يوصى بعدم دمج خادم DHCP على نفس الخادم الذي يحوي قواعد بيانات حساسة، حفاظاً على العزل المنطقي. كما قد يُنصح بتكرار بعض الأدوار لتأمين استمرارية الخدمة (مثل استخدام أكثر من Domain Controller).

5.2 إعداد خدمات الدليل (Directory Services)

تمثّل خدمات الدليل (Directory Services) مثل Active Directory أو LDAP عموداً رئيسياً في إدارة المستخدمين والأجهزة وتطبيق السياسات الموحدة. أبرز النقاط في إعداده:

- تصميم هيكلة الدليل (OU Structure) بما يعكس هيكل الأقسام أو الفروع.

- إعداد سياسات المجموعات (Group Policies) لتوحيد إعدادات الأمان وأنظمة التشغيل.

- إنشاء الحسابات للمستخدمين والأجهزة وتوزيعهم في المجموعات المناسبة.

- تفعيل إجراءات تسجيل الدخول الموحّد (SSO) إذا كانت تطبيقات الشركة تدعم ذلك.

- تكوين نسخ مكررة (Replication) بين مراكز البيانات والفروع لتقليل زمن الاستجابة.

التخطيط الجيد للهياكل التنظيمية داخل الدليل يسهل إدارة المستخدمين ويسمح بتطبيق سياسات دقيقة تمنع الأخطاء البشرية وتمكّن من تتبع الأنشطة بفعالية.

5.3 ضبط نظام أسماء النطاقات (DNS)

نظام أسماء النطاقات هو العمود الفقري الذي يربط أسماء الخدمات والتطبيقات بالعناوين الفعلية. الخطوات الضرورية:

- إعداد سجلات (A/CNAME/MX) المناسبة لكل خدمة أو خادم.

- تكامل DNS مع Active Directory في بيئات الويندوز.

- إعداد خوادم ثانوية (Secondary DNS) لضمان الاستمرارية في حال تعطل الخادم الأساسي.

- تقليل زمن حفظ النتيجة (TTL) إذا كانت الخدمات سريعة التغيّر.

يجب الحرص على استخدام أسماء وصفية وواضحة للخوادم لتسهيل عملية الصيانة والتعرف عليها بسرعة.

5.4 خدمات التوجيه الآلي لعناوين الشبكة (DHCP)

تهدف خدمة DHCP إلى توزيع عناوين IP والأقنعة (Subnet Masks) وبوابات العبور (Gateways) وخوادم DNS تلقائياً. عند الإعداد، يجب:

- تحديد مدى العناوين (Scope) بدقة دون تعارض مع العناوين اليدوية أو أجهزة الشبكة الثابتة.

- ضبط مدة تأجير العنوان (Lease Duration) بحسب ديناميكية الشبكة.

- تفعيل خاصية الحجز (Reservation) لبعض الأجهزة المهمة إن لزم الأمر.

- ضمان وجود خادم DHCP احتياطي أو آلية Failover لعدم انقطاع الخدمة.

يمنح التخطيط الجيد لخدمة DHCP قدرة أفضل على تنظيم العناوين ومنع التداخلات ومشكلات ازدواجية العناوين (IP Conflicts).

الفصل السادس: الاعتبارات الأمنية المتقدمة وحماية البيانات

6.1 عزل الأقسام والحركة الداخلية (Internal Traffic Segmentation)

من الممارسات الأمنية المنصوح بها بشدة هو عزل شبكة المستخدمين العادية عن شبكة الخوادم، وكذلك عزل شبكة الزوار عن الشبكة الأساسية. يُنفَّذ هذا العزل عادة باستخدام تقنيات VLAN وجدران الحماية الداخلية (Internal Firewall). الفوائد تشمل:

- تقليل احتمالية انتشار الهجمات الداخلية.

- حماية الخوادم والقواعد الحساسة من العمليات التخريبية أو الفيروسات.

- تخصيص سياسات أمان مناسبة لكل شبكة أو VLAN.

يمكن أيضاً استخدام نظام كشف التسلل (IDS) أو نظام منع التسلل (IPS) داخل الشبكة لمراقبة الحركة المحلية وتحليل السلوكيات غير الطبيعية.

6.2 تأمين الوصول عن بعد (Remote Access VPN)

إذا كان هناك حاجة لموظفين أو شركاء للوصول إلى الشبكة الداخلية من خارج الموقع، تُعَدّ خدمة VPN الحل الأنسب. عند التخطيط:

- اختيار بروتوكول آمن مثل IPSec أو SSL VPN.

- تفعيل المصادقة متعددة العوامل (MFA) لتعزيز الأمان.

- حصر نطاق العناوين الداخلية الممنوح عبر الـVPN، وربطها بسياسات صارمة لجدار الحماية.

- مراقبة السجلات والأنشطة المشبوهة، مع وضع إنذارات عند تعدد محاولات الدخول الفاشلة.

توفر بعض أنظمة جدران الحماية إمكانيات VPN متكاملة مع نماذج المصادقة المختلفة، مما يجعل الإدارة أكثر سهولة.

6.3 التشفير وحماية البيانات

قد يتطلب مشروع الشبكة وجود مستويات مختلفة من التشفير لضمان سرية البيانات في حالة انتقالها عبر وسط عام كشبكة الإنترنت. من أبرز هذه التقنيات:

- بروتوكولات HTTPS وTLS: لتأمين حركة مرور صفحات الويب والتطبيقات.

- بروتوكول SSH: للوصول الآمن إلى الأجهزة بدلاً من Telnet.

- تشفير طبقة النقل (TLS) لقواعد البيانات: إذا كانت الخوادم متباعدة جغرافياً.

- أقراص صلبة مشفرة (Encrypted Drives): لحماية البيانات المخزنة على الخوادم.

غالباً ما تُختار مستويات التشفير بناءً على طبيعة البيانات وحساسيتها. وفي جميع الأحوال، يُنصَح بعدم المبالغة التي تؤدي إلى تعقيدات إدارية وبطء في الأداء.

6.4 السياسات الأمنية والإجراءات الإدارية

لا يكتمل الجانب الأمني دون وضع سياسات واضحة لإدارة حسابات المستخدمين والضيوف، ومعالجة أحداث الاختراقات والكوارث. تتضمن هذه السياسات:

- سياسة كلمات المرور (الحد الأدنى للطول، التعقيد، وقت انتهاء الصلاحية).

- سياسة استخدام الإنترنت والبريد الإلكتروني وأجهزة التخزين الخارجية.

- خطة الاستجابة للحوادث (Incident Response Plan) وجدول الإبلاغ الفوري عند الاشتباه بخرق أمني.

- التدريب الدوري للموظفين على الوعي الأمني واستخدام الأدوات بأمان.

تُعَدّ الثقافة الأمنية لدى الأفراد العاملين عاملاً حاسماً في منع الاختراقات والقرصنة الاجتماعية (Social Engineering).

الفصل السابع: الاختبارات والتدقيق قبل إطلاق الشبكة

7.1 الاختبارات الوظيفية (Functional Tests)

هذه المرحلة تهدف إلى التحقق من أن كل وظيفة تعمل كما هو متوقع، وتشمل:

- اختبار الاتصال بين الأجهزة والأقسام المختلفة (Ping, Traceroute).

- التأكد من ضبط الـVLANs بشكل صحيح.

- اختبار سرعة الإنترنت واختبارات تبادل الملفات.

- التأكد من صحة إعدادات جدار الحماية وعدم حجب الخدمات الأساسية.

- التحقق من تسجيل الأجهزة في خدمات الدليل (Active Directory) وتوزيع العناوين عبر DHCP بصورة سليمة.

تُنصَح الفرق التقنية بتوثيق نتائج الاختبارات في سجل خاص يُبرز الحالة قبل الإطلاق.

7.2 الاختبارات التحميلية (Load Tests)

يتم في هذه الاختبارات محاكاة الأحمال المتوقعة على الشبكة، مثل تشغيل تطبيقات كثيفة البيانات وفيديو عالي الدقة، لإحصاء مدى تأثر زمن الاستجابة وسرعة النقل. يمكن الاعتماد على أدوات مثل iPerf أو JPerf لقياس جودة الرابط. وفي حال اعتماد حلول سحابية أو خوادم افتراضية، يمكن زيادة الأحمال تدريجياً لمعرفة مدى تحمل الخوادم أو خط الإنترنت.

تفيد هذه المرحلة في رصد أي ضعف في الاتصال أو اختناق في نقاط الربط (Bottleneck) أو ارتفاع في استخدام وحدة المعالجة المركزية (CPU) في الموجّهات والمحولات.

7.3 الاختبارات الأمنية (Security Assessment)

بمجرد تفعيل السياسات الأمنية وجدار الحماية، ينبغي إجراء اختبارات ميدانية للتأكد من فعالية الضوابط. تتضمن:

- اختبار اختراق (Penetration Testing) داخلي وخارجي.

- التأكد من إنفاذ قيود الوصول من خلال VLANs وجدار الحماية.

- التحقق من إدارة هجمات الحرمان من الخدمة (DoS) على مستوى جدار الحماية.

- فحص بروتوكولات الإدارة (SSH/HTTPS) والتأكد من أنها لا تقبل اتصالات غير مصرح بها.

يمكن الاستعانة بشركات متخصصة أو أدوات مفتوحة المصدر مثل Metasploit أو Nmap لإجراء هذه الاختبارات، على أن يكون ذلك وفق خطة اختبار رسمية وموافقة مسبقة لتجنب المساءلات القانونية.

7.4 التجارب التجريبية (Pilot Deployment)

في بعض المشاريع الكبيرة، تتم مرحلة تشغيل تجريبي لشريحة محدودة من المستخدمين أو الأقسام قبل إتاحة الشبكة للجميع. خلال هذه الفترة يتم رصد الأخطاء أو جوانب القصور في التصميم وأخذ ملاحظات المستخدمين النهائيين. يُسمّى هذا النهج أيضاً بـ “الطرح التدريجي” (Phased Rollout). وعادةً ما يتم:

- متابعة أداء الخدمات والتطبيقات في بيئة شبه حقيقية.

- جمع التغذية الراجعة والتعامل مع المشكلات فوراً.

- توثيق أي تحديثات أو تحسينات في الإعدادات.

- تجهيز فريق الدعم الفني للتعامل مع الاستفسارات المتعلقة بالإطلاق الرسمي.

بمجرد التأكد من جاهزية المنظومة واعتمادها من قِبل المستخدمين التجريبيين، يمكن الانتقال لمرحلة الإطلاق الكامل.

الفصل الثامن: الإطلاق الرسمي والتوثيق

8.1 الانتقال إلى البيئة الجديدة (Cut-over)

تحدد هذه الخطوة اللحظة الحاسمة التي يتم فيها تحويل المستخدمين والخدمات إلى الشبكة الجديدة أو المطورة. يجب التخطيط بعناية لتجنب توقف الأعمال، مع وضع خطة طوارئ للعودة إلى الوضع السابق (Roll-back) إن لزم الأمر. يشمل ذلك:

- تنسيق موعد الانتقال مع الأقسام المختلفة لضمان الحد الأدنى من التأثير على الإنتاج.

- إجراء آخر جولة سريعة من الاختبارات قبل فتح الوصول الرسمي.

- توفير وسائل اتصال بديلة في حال حدوث مشكلة في الدقائق الأولى من التشغيل.

عند نجاح الانتقال، يُعلَن للمستخدمين أن الشبكة أصبحت نشطة، ويبدأ المتخصصون بمراقبة أداء الشبكة عن كثب للتدخل الفوري في حال ظهور أي مشكلة غير متوقعة.

8.2 توثيق الإعدادات والتصاميم

تكتسب مرحلة التوثيق أهمية قصوى بعد الانتهاء من التنفيذ، فهي المفتاح الأساسي لفهم هيكلة الشبكة وكيفية عملها وصيانتها مستقبلاً. يشمل التوثيق:

- الرسومات النهائية للتصميم الفيزيائي والمنطقي، مع تحديث أي تغييرات حدثت أثناء التنفيذ.

- ملفات تكوين المحولات والموجّهات وجدار الحماية (Backup Configurations).

- إعدادات الخوادم والخدمات الأساسية (DNS, DHCP, AD إلخ) ووثائق الإجراء القياسي لتثبيتها.

- جداول توزيع عناوين IP وقوائم الأجهزة المستخدمة.

- إرشادات السلامة والأمان وكيفية التعامل مع الطوارئ.

- أسماء الجهات والشركات المورِّدة وأرقام التواصل الخاصة بالدعم الفني.

تُحفَظ هذه الوثائق في مكان آمن، ويمكن وضعها على نظام إدارة الوثائق الرسمي لدى المؤسسة أو في مخزن مُؤمَّن بإشراف مسؤول الشبكة.

الفصل التاسع: التدريب والدعم الفني

9.1 تدريب المستخدمين النهائيين

مهما بلغت احترافية الشبكة، يبقى العنصر البشري من أهم عوامل نجاحها أو فشلها. يتناول التدريب ما يلي:

- كيفية الاتصال بالشبكة السلكية واللاسلكية واستخدام كلمات المرور بشكل آمن.

- طرق الاستفادة من الخدمات المطوَّرة مثل تطبيقات التعاون الداخلي أو خوادم تخزين الملفات المشتركة.

- إجراءات الإبلاغ عن الأعطال وموقع بوابة الدعم الفني.

- نصائح الأمن السيبراني وتجنب الروابط المشبوهة ورسائل التصيد.

يقوم فريق التدريب بتوزيع الكتيبات الإرشادية أو الروابط الإلكترونية، كما يمكن عقد ورش عمل عند الحاجة لتطبيقات معينة.

9.2 تأهيل فريق الدعم الفني (Help Desk)

فريق الدعم الفني في الخطوط الأمامية هو أول من يتلقى شكاوى المستخدمين واستفساراتهم. لذا يستلزم تدريبهم على:

- الإلمام بأساسيات تكوين الشبكة ومبادئ استكشاف الأخطاء وإصلاحها.

- استخدام أدوات المراقبة الأساسية والتأكد من الحالة الصحية للمحولات والموجّهات.

- التفاعل مع نظام إصدار التذاكر (Ticketing System) بكفاءة وتتبع المشكلات حتى حلّها.

- التصعيد المناسب للخبراء أو الأقسام العليا عند مواجهة مشكلات معقدة.

يجب أن يتوفر لديهم دليل إجرائي (Run Book) يحتوي على أشهر الأعطال وطرق حلها لإرشادهم خطوة بخطوة.

الفصل العاشر: المراقبة والإدارة المستمرة

10.1 المراقبة الاستباقية (Proactive Monitoring)

تعتمد المؤسسات الحديثة على أنظمة مراقبة متقدمة لمتابعة أداء الشبكة والخوادم على مدار الساعة. يشمل ذلك:

- أدوات مثل SolarWinds أو PRTG أو Zabbix لمراقبة منافذ المحولات والموجّهات وحالة CPU/RAM/Temperature.

- أدوات لتحليل سلوك البيانات (NetFlow, SNMP) واكتشاف الازدحام أو الأنشطة الشاذة.

- لوحات معلومات (Dashboards) تعرض مؤشرات الأداء الحية (Bandwidth Usage, Packet Loss, Latency, إلخ).

- نظام تنبيهات (Alerts) عبر البريد الإلكتروني أو الرسائل القصيرة أو تطبيقات المراسلة عند تجاوز عتبات معينة (Thresholds).

من خلال هذه المراقبة الاستباقية، يمكن اكتشاف المشاكل قبل تفاقمها واتخاذ إجراءات وقائية في الوقت المناسب.

10.2 التحديثات الأمنية والبرمجية

لا تتوقف عملية الصيانة بعد الإطلاق. ينبغي الحرص على تثبيت التحديثات الدورية لنظام تشغيل أجهزة الشبكة وخوادم المؤسسة. يتطلب ذلك:

- البقاء على اطلاع على إصدارات Firmware الجديدة للمحولات والموجّهات وجدران الحماية.

- تطبيق التحديثات الأمنية لنظم تشغيل الخوادم والبرمجيات المثبتة عليها.

- إجراء الاختبارات على بيئة تجريبية قبل تطبيق التحديث على البيئة الرئيسية لتجنب انقطاع الخدمات.

- توثيق جميع التحديثات وتاريخ تطبيقها.

الإهمال في هذا الجانب قد يؤدي إلى ترك ثغرات يستغلها المخترقون ويفقد المشروع نسبة من أمانه.

10.3 إدارة الأصول والمخزون (Asset Management)

تحتاج المؤسسة إلى تتبّع جميع الأصول المرتبطة بالشبكة، سواء كانت أجهزة مادية أو تراخيص برمجية. بعض المؤسسات تستخدم أنظمة متخصصة لإدارة الأصول (CMDB)، وتتضمن هذه العملية:

- توثيق الرقم التسلسلي (Serial Number) لكل جهاز والشركة المصنعة وبيانات الضمان.

- تسجيل مكان تركيب الجهاز وجهة الاتصال المسؤولة عنه.

- إدارة تجديد التراخيص الدورية لجدار الحماية أو أنظمة الأمن وغيرها.

هذا الأمر يسهّل عمليات المراجعة والتدقيق ويسرّع الدعم الفني عند حدوث مشكلة.

10.4 تهيئة بيئة الاختبار المستمرة (Test Environment)

قد تقرر المؤسسة الاحتفاظ بنسخة مصغرة من الشبكة أو جزء منها لأغراض الاختبار والتطوير. هذه البيئة تتيح تجربة تحديثات firmware أو نظم تشغيل جديدة قبل تعميمها. كما يمكن إجراء محاكاة للأعطال واختبارات الأمان في بيئة معزولة دون التأثير على المستخدمين.

الفصل الحادي عشر: خطط الطوارئ والتعافي من الكوارث

11.1 وضع خطة استمرارية الأعمال (Business Continuity Plan)

تهدف خطة استمرارية الأعمال إلى ضمان قدرة المؤسسة على مواصلة العمل بأقل الخسائر الممكنة في حال وقوع كارثة (كوارث طبيعية، حرائق، انقطاع كهرباء طويل، انهيار جزئي للشبكة). ترتكز الخطة على:

- تحديد العمليات الحيوية (Business Critical Processes) التي يجب أن تبقى متاحة.

- تخصيص بنية احتياطية (Backup Infrastructure) أو موقع بديل (DR Site).

- تحديد المهام والمسؤوليات لكل فريق خلال الطوارئ.

- توفير قنوات اتصال بديلة بين الموظفين.

يجب أن تكون هذه الخطة موثقة ومحدّثة بشكل دوري مع أخذ الدروس المستفادة من كل اختبار أو حادثة.

11.2 إعداد خطة التعافي من الكوارث (Disaster Recovery Plan)

بينما تركز خطة استمرارية الأعمال على إبقاء الوظائف الحيوية متاحة، فإنّ خطة التعافي من الكوارث تركز على كيفية إعادة جميع الأنظمة إلى وضعها الطبيعي بعد الانقطاع. يتطلب ذلك:

- امتلاك نسخ احتياطية حديثة من البيانات والأنظمة على وسائط خارجية أو مواقع بعيدة.

- إجراء اختبارات دورية لاستعادة النسخ الاحتياطية (Restore) للتأكد من صلاحيتها.

- توافر بنية تحتية احتياطية جاهزة لاستقبال الأنظمة في حال فشل البنية الأساسية.

- وضع إطار زمني محدد (RTO/RPO) يُعرّف أقصى مدة للتوقف المسموح بها.

تكتمل الصورة عندما تتكامل خطط استمرارية الأعمال مع خطط التعافي من الكوارث. وبهذا تحافظ المؤسسة على سمعتها وعملياتها التشغيلية في مختلف الظروف.

الفصل الثاني عشر: التوسّع والترقية المستمرة

12.1 التقييم الدوري لاحتياجات الشبكة

مع تطور العمل وزيادة عدد الموظفين أو تغير التطبيقات المستخدمة، قد تطرأ حاجة إلى توسيع الشبكة أو ترقية بعض معداتها. من المؤشرات الدالة على ضرورة الترقية:

- ارتفاع نسبة استخدام منافذ المحولات إلى مستويات عالية لفترات طويلة.

- انخفاض أداء التطبيقات أو تزايد زمن الاستجابة بصورة ملحوظة.

- ظهور تقنيات جديدة ترفع من كفاءة العمل وتقلل التكاليف (مثل Wi-Fi 6، تقنيات SD-WAN، إلخ).

- نمو المؤسسة جغرافياً وافتتاح فروع جديدة.

لذا يُنصَح بمراجعة خطط التوسّع سنوياً على الأقل وتعديل التصميم الشبكي بما يواكب التطورات.

12.2 احتضان التقنيات الافتراضية والسحابية

أصبحت الافتراضية (Virtualization) والحوسبة السحابية (Cloud Computing) جزءاً مهماً من بنية المؤسسات الحديثة. فبدلاً من الاستثمار في تجهيزات مادية باهظة الثمن، يمكن الاستفادة من:

- الخدمات السحابية العامة (Public Cloud) مثل Amazon AWS أو Microsoft Azure أو Google Cloud.

- البنية السحابية الخاصة (Private Cloud) داخل المؤسسة نفسها.

- منصات افتراضية مثل VMware أو Hyper-V أو KVM لتجميع الخوادم.

يؤدي دمج التقنيات الافتراضية والسحابية إلى تحسين استخدام الموارد وخفض تكاليف الصيانة، لكنه يستلزم أيضاً تطوير سياسات أمان جديدة تأخذ في الاعتبار مخاطر الحوسبة الموزعة.

12.3 تبني الشبكات المعرفة برمجياً (SDN)

تمثل SDN (Software-Defined Networking) تطوراً جذرياً في طريقة إدارة الشبكات، إذ يتم فصل مستوى التحكم عن مستوى التمرير (Forwarding). تسمح هذه المنهجية ببرمجة سلوك الشبكة عبر واجهات برمجية (APIs) مما يتيح:

- تكوين الشبكة بشكل مركزي (Centralized Configuration).

- تفاعل ديناميكي مع الأحمال وتخصيص الموارد تلقائياً.

- تسهيل عمليات النشر والأتمتة.

قد يكون تبني SDN خطوة مستقبلية لتعزيز قابلية التوسع وتحسين أداء الشبكة، خاصة في البيئات الكبيرة أو التي تتغير فيها المتطلبات بشكل متسارع.

الفصل الثالث عشر: خاتمة وتوصيات نهائية

ختاماً، إنّ تنفيذ مشروع شبكات متكامل من البداية إلى النهاية هو عملية حيوية تتطلب مزيجاً من التخطيط الاستراتيجي والتصميم الفني والمراقبة الدقيقة. هذا المقال حاول تغطية جميع المراحل بشكل موسَّع ومطوَّل جداً لإعطاء نظرة شاملة عن الخطوات اللازمة لبناء شبكة مؤسسية موثوقة وآمنة ومرنة. ومما يجب التأكيد عليه باستمرار:

- ضرورة تحديد المتطلبات بدقة وإشراك كافة الأطراف المعنية من بداية المشروع.

- التركيز على التصميم المنطقي والفيزيائي المدروس، وعدم الاستهانة بالأمور المادية مثل نوع الكابلات وتخطيط غرف التجميع.

- أهمية تطبيق أفضل الممارسات الأمنية منذ مرحلة التصميم، وليس بوصفها إضافة لاحقة.

- إجراء اختبارات مكثفة على المستوى الوظيفي والأمني قبل الإطلاق الرسمي.

- توفير التوثيق الكامل والإرشادات اللازمة لفريق الدعم الفني والمستخدمين.

- تحديث الشبكة وصيانتها باستمرار من خلال المراقبة الدورية والتحديثات الأمنية.

- تبني خطة طوارئ متكاملة للتعامل مع الكوارث والاستمرار في العمل دون انقطاع.

- استشراف المستقبل ومواكبة التقنيات الحديثة مثل الحوسبة السحابية وSDN لضمان أقصى درجات المرونة والتطور.

ولا يمكن إغفال البُعد البشري والتدريب، إذ إنّ الفرق الفنية المؤهلة قادرة على استغلال الإمكانات الكاملة للشبكة وحمايتها من الأخطار المحتملة. إن كان الهدف هو توفير بيئة اتصال متطورة تواكب احتياجات المؤسسة وتسهم في رفع إنتاجيتها، فإنّ اتباع المنهجيات المعتمدة والتركيز على التفاصيل الدقيقة يُعدّ السبيل لتحقيق هذا الهدف. من هنا، تأتي قيمة الاهتمام بمشروع الشبكات بوصفه استثماراً طويل الأجل في البنية التحتية المعلوماتية لأي مؤسسة.

المزيد من المعلومات

مصادر ومراجع