تاريخ وتطور بروتوكول HTTPS وأهميته

تاريخ الإنترنت وتطوره كان دائمًا مرتبطًا بتوفير بيئة آمنة للمستخدمين، حيث كانت الحاجة ماسة لضمان سرية البيانات وحمايتها من عمليات الاختراق والتصيد الاحتيالي. ومن هنا نشأت فكرة استخدام بروتوكول HTTPS، الذي يُعد تطويرًا لبروتوكول HTTP التقليدي، بهدف تعزيز أمان الاتصال بين المستخدم والخادم. لو نظرنا بشكل دقيق، فإن الحديث حول HTTPS لا يقتصر على مجرد وجود قفل صغير في متصفح الإنترنت، بل هو مفهوم أعمق يتداخل مع تقنيات التشفير، الإدارة الأمنية، الشهادات الرقمية، والثقة التي يضعها المستخدمون في المواقع التي يزورونها. لذلك، فإن فهم التفاصيل الدقيقة لبروتوكول HTTPS، مراحله، مكوناته، والثغرات المحتملة، هو أمر ضروري للمختصين في أمن المعلومات، والمطورين، والأفراد على حد سواء، لتكوين تصور شامل عن مستوى الأمان الحقيقي الذي يوفره.

مقدمة عن بروتوكول HTTP وأساسياته

قبل الخوض في تفاصيل بروتوكول HTTPS، من الضروري استيعاب مفهوم بروتوكول HTTP، الذي يمثل العمود الفقري لعرض صفحات الويب ونقل محتواها عبر شبكة الإنترنت. فـ HTTP، والذي يُختصر من “Hypertext Transfer Protocol”، هو بروتوكول تطبيق يُستخدم لنقل النصوص، الصور، الفيديوهات، والملفات الأخرى بين العميل (المتصفح) والخادم (السيرفر). يتعامل هذا البروتوكول مع طلبات المستخدم واستجابات الخادم، ويعمل بشكل أساسي على المنفذ 80، الذي يُعد المنفذ الافتراضي لهذا البروتوكول.

لكن، المشكلة الأساسية في HTTP تكمن في عدم وجود أي نوع من التشفير أثناء النقل، مما يعني أن البيانات المرسلة بين المستخدم والخادم تكون عرضة للاعتراض أو التلاعب من قبل الجهات الخارجية. فمثلاً، إذا قام المستخدم بإدخال بيانات تسجيل الدخول أو معلومات بطاقة الائتمان عبر اتصال HTTP، فإن تلك البيانات تُنقل بشكل نصي واضح، مما يسهل على المهاجمين اعتراضها أو سرقتها باستخدام أدوات بسيطة للتحليل الشبكي. هذا الوضع يخلق ثغرة أمنية خطيرة، خاصة في ظل تزايد الاعتماد على الخدمات الإلكترونية والمعاملات المالية عبر الإنترنت.

ما هو بروتوكول HTTPS؟ وكيف يختلف عن HTTP؟

في سياق الحاجة إلى تعزيز الأمان، تم تطوير بروتوكول HTTPS، الذي يُعد ببساطة نسخة آمنة من HTTP، حيث يدمج بين بروتوكول HTTP وطبقة التشفير SSL/TLS. بمعنى آخر، فإن HTTPS = HTTP + SSL/TLS. يهدف هذا الدمج إلى ضمان أن تكون البيانات المرسلة بين المستخدم والخادم مشفرة، مما يمنع أي جهة غير مخولة من الاطلاع على محتوى الاتصال أو التلاعب به.

عند تصفح المواقع التي تستخدم HTTPS، يظهر عادةً قفل صغير في شريط العنوان، وهو مؤشر بصري يُعطي المستخدم إشارة إلى أن الاتصال مؤمن. ولكن، يظل من المهم فهم أن هذا القفل هو مجرد علامة على أن الاتصال يتم عبر قناة مشفرة، وليس دليلاً على أن الموقع نفسه آمن بشكل كامل من جميع التهديدات. فهناك فرق كبير بين أن يكون الموقع مشفرًا وبين أن يكون آمنًا من التهديدات الأمنية الأخرى، مثل الثغرات البرمجية، والهجمات الاجتماعية، أو استغلال الثغرات في السيرفرات أو التطبيقات.

كيف يتم تأمين الموقع باستخدام SSL/TLS؟

يعتمد تأمين الموقع باستخدام HTTPS على وجود شهادة رقمية (Digital Certificate) صادرة من جهة موثوقة، تُعرف باسم سلطة التصديق (Certificate Authority – CA). تتضمن الشهادة معلومات مهمة عن الموقع، مثل اسمه، والجهة المصدرة، وتاريخ الانتهاء، والمفتاح العام الخاص بالموقع. عند محاولة المستخدم الوصول إلى الموقع، يطلب المتصفح من الخادم تقديم الشهادة الرقمية. يقوم المتصفح بعد ذلك بمطابقة الشهادة مع قائمة الشهادات المعتمدة لديه، والتحقق من صلاحيتها، بالإضافة إلى أن الشهادة تكون موقعة بواسطة جهة موثوقة، مما يضمن أن الموقع هو بالفعل الموقع المعلن عنه، وليس نسخة مزورة أو مخترقة.

آلية عمل التشفير باستخدام SSL/TLS

عند ارتباط المستخدم بالموقع، يتم أولاً تبادل الشهادات الرقمية، يلي ذلك اتفاقية على مفتاح تشفير مشترك باستخدام بروتوكول TLS. هذه العملية تتضمن عمليات معقدة من التشفير والمصادقة، حيث يستخدم كل طرف المفتاح العام الخاص بالطرف الآخر، لضمان أن البيانات التي يتم تبادلها ستكون مشفرة بشكل لا يمكن فكه إلا من قبل الطرف المستهدف. بعد إتمام عملية التشفير، يتم نقل البيانات بين العميل والخادم بشكل مشفر، مما يمنع أي طرف ثالث من اعتراض أو تعديل المحتوى أثناء النقل.

مميزات بروتوكول HTTPS ومتى يُستخدم

من الواضح أن بروتوكول HTTPS يوفر طبقة إضافية من الأمان، لكنه لا يقتصر على ذلك فقط؛ بل يمتاز بعدة مميزات أخرى تجعله الخيار الأمثل للعديد من الاستخدامات، خاصة تلك التي تتطلب حماية المعلومات الحساسة. من بين هذه المميزات:

- حماية البيانات أثناء النقل، بما يشمل معلومات الدخول، بيانات البطاقات المصرفية، والبيانات الشخصية.

- تعزيز الثقة بين المستخدم والموقع، حيث يُشجع المستخدمين على إدخال بياناتهم بثقة أكبر.

- تحسين تصنيف الموقع في نتائج محركات البحث، حيث تعتبر محركات البحث مثل جوجل أن المواقع الآمنة ذات أهمية أكبر.

- الحد من عمليات الاحتيال والتصيد الاحتيالي، خاصة مع وجود شهادات موثوقة وموثوقية في مصدر الموقع.

بالإضافة إلى ذلك، فإن استخدام HTTPS يُعد ضروريًا للمتاجر الإلكترونية، والخدمات البنكية، ومواقع التواصل الاجتماعي، وأي موقع يتعامل مع بيانات حساسة أو مالية، حيث يُعد بمثابة عنصر أساسي من عناصر الحماية الشاملة.

تاريخ تطور بروتوكول HTTPS

تم تطوير بروتوكول HTTPS في أواخر التسعينات، استجابةً للحاجة المتزايدة لتوفير أمان أكبر للبيانات المرسلة عبر شبكة الإنترنت. في عام 1994، أطلقت شركة Netscape بروتوكول SSL (Secure Sockets Layer)، الذي كان بمثابة الأساس لبروتوكول HTTPS فيما بعد. كان الهدف من SSL هو توفير قناة مشفرة بين العميل والخادم، مع ضمان أن يتم التحقق من هوية الموقع عبر الشهادات الرقمية. مع مرور الوقت، تطور SSL ليصبح TLS (Transport Layer Security)، الذي يُعد الآن المعيار العالمي لتأمين الاتصالات عبر الإنترنت.

النسخ المختلفة من TLS، مثل TLS 1.2 وTLS 1.3، شهدت تحسينات كبيرة من حيث الأداء، والأمان، والمرونة. ومع ذلك، فإن المبادئ الأساسية التي تأسست عليها، مثل التشفير القوي، والتحقق من الشهادات، والاتفاق الآمن، لا تزال ثابتة حتى اليوم.

مقارنة بين HTTP وHTTPS

| الميزة | HTTP | HTTPS |

|---|---|---|

| المنفذ الافتراضي | 80 | 443 |

| التشفير | لا يوجد | نعم، باستخدام SSL/TLS |

| الأمان | ضعيف، عرضة لاعتراض البيانات | عالي، يحمي البيانات من الاختراق والتلاعب |

| الشهادات الرقمية | غير مطلوبة | مطلوبة، للتحقق من هوية الموقع |

| العلامة في المتصفح | لا توجد | قفل أو علامة تؤكد الأمان |

الثغرات والتحديات في بروتوكول HTTPS

على الرغم من أن HTTPS يُعتبر أحد أكثر التقنيات أمانًا، إلا أنه ليست هناك نظام حماية مقاوم تمامًا للثغرات. فبعض الثغرات المحتملة تتعلق بطرق تطبيق البروتوكول، أو الثغرات في الشهادات الرقمية، أو الثغرات في الخوادم والتطبيقات التي تعمل عليها المواقع. إليكم بعض النقاط التي يجب الانتباه لها:

الثغرات المرتبطة بشهادات SSL/TLS

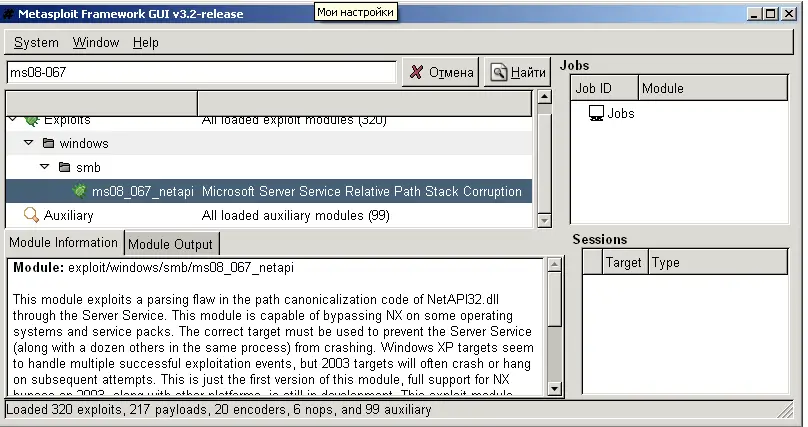

- الثغرات في خوارزميات التشفير، مثل الثغرات التي اكتشفت في بروتوكول RSA أو DHE، والتي تسمح في بعض الحالات بعمليات كسر التشفير أو استرجاع المفاتيح.

- الهجمات على الشهادات المزورة أو غير الموثوقة، والتي قد تسمح للمهاجمين بتقديم شهادات مزورة والتظاهر بأنهم الموقع الحقيقي.

- الهجمات على عملية التحقق من الشهادات، مثل هجمات التزوير أو استغلال الثغرات في البرمجيات التي تدير الشهادات.

الهجمات على تطبيقات الويب والخوادم

- ثغرات الحقن، مثل SQL injection، التي قد تستغلها المهاجمون للوصول إلى قاعدة البيانات أو تنفيذ أوامر غير مصرح بها.

- الهجمات الاجتماعية، حيث يتم إقناع المستخدمين بإعطاء معلومات حساسة أو تفعيل روابط خبيثة.

- استغلال ضعف إعدادات الخادم أو التكوين غير الآمن للبروتوكول، مما يمكن المهاجم من تنفيذ هجمات Man-in-the-Middle أو تعطيل الخدمة.

القيود الناتجة عن السياسات الجغرافية والحظر

كما أشرنا سابقًا، في بعض البلدان، يتم حظر الوصول إلى مواقع معينة عبر بروتوكول HTTP، لكن استخدام HTTPS يمكن أن يسمح أحيانًا بالوصول إلى تلك المواقع، بسبب اختلاف السياسات. هذا يُعزى إلى أن بعض الدول تراقب أو تمنع المحتوى عبر بروتوكول HTTP، لكن HTTPS، بفضل التشفير، قد يمر دون أن يكتشفه الرقاب، مما يُشكل تحديًا في سياق الرقابة والسيطرة على المحتوى.

الخلاصة والتوصيات

يُعد بروتوكول HTTPS عنصرًا حيويًا في تأمين البيانات الحساسة على الإنترنت، ويُوصى بشدة باستخدامه لأي موقع يتعامل مع معلومات شخصية، مالية، أو مهمة. ومع ذلك، فإن الاعتماد على HTTPS وحده لا يكفي، ويجب أن يُرافقه تطبيق ممارسات أمنية أخرى، مثل تحديث الشهادات بانتظام، استخدام برمجيات حديثة، وتقنيات الحماية من الثغرات الشائعة. من المهم أيضًا أن يكون للمستخدم وعي كامل بكيفية التحقق من صحة الشهادات، وتجنب الروابط المشبوهة، والامتثال للتوجيهات الأمنية في التصفح.

وفي النهاية، فإن فهم آلية عمل بروتوكول HTTPS، ومكوناته، والتحديات التي يواجهها، هو أساس لبناء شبكة إنترنت أكثر أمانًا وموثوقية، خاصة مع تزايد حجم البيانات المعالجة، وتعقيد الهجمات الإلكترونية، وضرورة حماية حقوق المستخدمين وبياناتهم بصرامة عالية.