الأمان السيبراني في العصر الرقمي: حماية البيانات والتهديدات

في العصر الرقمي الحديث، أصبح الأمان السيبراني أحد الركائز الأساسية التي تعتمد عليها المؤسسات والأفراد على حد سواء لضمان حماية البيانات والمعلومات الحساسة من التهديدات المتزارة والمتطورة باستمرار. ومن بين الأدوات التي تشكل حجر الزاوية في منظومة الأمان الرقمية، تأتي تقنية الشبكات الخاصة الافتراضية (VPN) التي تُستخدم على نطاق واسع لتوفير بيئة آمنة للتواصل عبر الإنترنت، سواء للأفراد أثناء تصفحهم للإنترنت أو للشركات لضمان سرية البيانات أثناء عمليات النقل عبر الشبكة العامة. لكن مع تزايد اعتماد المستخدمين على VPN، برزت تحديات أمنية جديدة تهدد موثوقية هذه التكنولوجيا، وتتمثل في اكتشاف ثغرات أمنية قد تسمح للمهاجمين باستغلالها لاختراق الاتصالات، والوصول إلى البيانات الحساسة، والتعدي على الخصوصية، بل وربما استغلال الثغرات لتنفيذ هجمات أشد خطورة على البنى التحتية الرقمية. ومن هنا، تتضح الحاجة الماسة لفهم طبيعة هذه الثغرات، وأسباب ظهورها، وآليات استغلالها، بالإضافة إلى استراتيجيات التصدي لها وتعزيز منظومة الأمن السيبراني بشكل شامل ومتكامل.

الأساس النظري لفهم تقنية الـ VPN وأهميتها في الأمن السيبراني

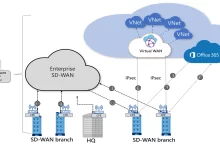

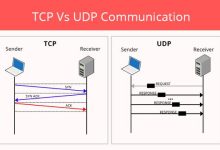

قبل الخوض في تفاصيل الثغرات الأمنية التي تؤثر على شبكات VPN، من الضروري استيعاب مفهوم هذه التقنية وكيفية عملها، حيث تعتبر VPN بمثابة نفق افتراضي يربط المستخدم بشبكة أخرى عبر الإنترنت، بحيث يتم تشفير البيانات المارة من خلال هذا النفق، مما يضمن سرية المعلومات ويحميها من التتبع أو الاعتراض من قبل أطراف غير مخولة. تعتمد VPN على مجموعة من البروتوكولات التي تضمن سلامة البيانات، مثل بروتوكولات PPTP، L2TP، IPsec، SSL/TLS، وغيرها. تُستخدم هذه التقنيات لتسهيل الوصول الآمن إلى الشبكات الخاصة، سواء كانت داخل المؤسسات أو عبر الإنترنت، وتوفير خصوصية للمستخدمين عبر إخفاء عناوين IP الحقيقية، وتشفير البيانات، مما يجعل من الصعب على المهاجمين تتبع أو اعتراض محتويات الاتصال.

تُعتمد VPN بشكل رئيسي في عدة سياقات، منها حماية البيانات أثناء تنقلها عبر الشبكات العامة، وتجاوز الرقابة الجغرافية، وتعزيز الخصوصية الرقمية، وتأمين الاتصالات بين فروع الشركات، وتسهيل العمل عن بعد. وبفضل مرونتها وسهولة استخدامها، أصبحت من الأدوات الأساسية التي يعتمد عليها الكثيرون، لكن مع ذلك، فإن اعتمادها الواسع أدى أيضًا إلى استهدافها من قبل الجهات المهاجمة، التي تسعى إلى استغلال الثغرات في بروتوكولاتها أو تنفيذ هجمات على تطبيقاتها ونظمها التحتية.

الخلفية التقنية لظهور الثغرات الأمنية في شبكات VPN

الثغرات الأمنية في شبكات VPN ليست ظاهرة حديثة بالكامل، وإنما تتطور مع تطور التقنيات وأساليب الهجوم. يمكن تصنيف الثغرات إلى عدة أنواع، بناءً على طبيعتها وآليات استغلالها، وهي غالبًا تنشأ من نقاط ضعف في البروتوكولات المستخدمة، أو من ضعف في تنفيذ البرمجيات، أو من سوء التكوين والإعداد، أو من استغلال الثغرات في أنظمة التشغيل والتطبيقات المرتبطة. من بين أكثر الثغرات انتشارًا وتأثيرًا، نذكر تلك المتعلقة ببروتوكولات التشفير، حيث أن ضعف التشفير أو استخدام خوارزميات غير قوية يسمح للمهاجمين بكسر الحماية والوصول إلى البيانات المشفرة. بالإضافة إلى ذلك، تظهر الثغرات في تنفيذ البروتوكولات، مثل الثغرات التي تسمح بتنفيذ هجمات man-in-the-middle، أو هجمات التداخل في الجلسات (Session Hijacking)، أو استغلال الثغرات في المصادقة والتوثيق.

وفي سياق حديثنا، لا يمكن إغفال الثغرات التي تتعلق ببرمجيات العملاء والخوادم، حيث أن الثغرات البرمجية التي لم يتم تصحيحها يمكن أن تُستغل من قبل المهاجمين لإحداث اختراقات، أو تنفيذ هجمات عن بُعد، أو تحميل برمجيات خبيثة. كما أن سوء التكوين يمثل أحد الأسباب الشائعة لثغرات الأمان، حيث أن عدم تفعيل إعدادات الأمان بشكل صحيح، أو استخدام كلمات مرور ضعيفة، أو عدم تحديث البرمجيات بشكل دوري، يفتح الباب أمام استغلال الثغرات بشكل أكبر.

تحليل الثغرات الأمنية الأكثر خطورة وتأثيرها على أمن البيانات

عند الحديث عن الثغرات الأمنية في شبكات VPN، يجب أن نعي أن تأثيرها يتفاوت بشكل كبير بناءً على نوع الثغرة، ودرجة استغلالها، والأهداف التي يسعى المهاجم لتحقيقها. فيما يلي تحليل مفصل لأهم الثغرات وتأثيراتها:

ثغرات بروتوكولات التشفير

تُعد بروتوكولات التشفير حجر الزاوية في حماية البيانات عبر VPN، وأي ضعف فيها يُهدد سرية المعلومات. على سبيل المثال، بروتوكول PPTP الذي يُعتبر قديمًا ويحتوي على ثغرات معروفة، يمكن كسر تشفيره بسهولة باستخدام أدوات متاحة على الإنترنت، مما يُمكن المهاجم من الوصول إلى البيانات غير المشفرة التي تمر عبر النفق. أما بروتوكول IPsec، الذي يُعتبر أكثر أمانًا، فهو أيضًا معرض لثغرات في بعض الإصدارات أو من خلال سوء التكوين، خاصة إذا لم يتم تفعيل آليات التحقق من الشهادات بشكل صحيح.

ثغرات التنفيذ وسوء التكوين

الثغرات التي تنجم عن أخطاء برمجية أو سوء التكوين تعتبر من أكثر الثغرات انتشارًا، حيث أن البرامج التي لا يتم تحديثها بانتظام أو التي تُستخدم إصدارات غير آمنة، تكون عرضة للهجمات. على سبيل المثال، استغلال ثغرات في خوادم VPN التي تعتمد على برمجيات قديمة، قد يُمكن المهاجم من تنفيذ هجمات عن بُعد، أو إغلاق الخدمة، أو سرقة البيانات. بالإضافة إلى ذلك، عدم تفعيل آليات التوثيق القوية، كإعطاء صلاحيات غير مناسبة، أو استخدام كلمات مرور ضعيفة، يُزيد من احتمالية الاختراقات.

ثغرات في عمليات المصادقة وإدارة الهوية

الأنظمة التي تعتمد على طرق مصادقة ضعيفة، أو التي لا تتبع ممارسات إدارة الهوية بشكل دقيق، تكون أكثر عرضة للاستغلال. فمثلاً، استغلال الثغرات في أنظمة التحقق من الهوية، أو الاعتمادات الضعيفة، يمكن أن يُمكن المهاجم من الوصول إلى حسابات المستخدمين، واستغلال صلاحياتهم للوصول إلى البيانات أو تغيير إعدادات الشبكة.

هجمات man-in-the-middle (MITM)

تتمثل في اعتراض المهاجم للاتصال بين المستخدم وموفر الخدمة، واستغلال الثغرات في بروتوكول المصادقة أو التشفير، لتنفيذ هجمات MITM. يمكن أن تسمح هذه الهجمات للمهاجم بتعديل البيانات، أو سرقتها، أو حتى السيطرة على الاتصال بشكل كامل. وتزداد خطورة هذه الهجمات إذا لم يتم تفعيل شهادات SSL/TLS بشكل صحيح، أو إذا كانت الشهادات غير موثوقة أو منتهية الصلاحية.

آثار الاختراقات على البيانات والأمان الشخصي والمهني

عندما يتم استغلال ثغرات VPN بنجاح، تتعرض البيانات الحساسة للخطر بشكل مباشر، إذ يمكن للمهاجمين الوصول إلى المعلومات الشخصية، أو البيانات المالية، أو البيانات التجارية السرية، أو حتى المعلومات الخاصة بالعملاء والموظفين. في سياق الشركات، يُمكن أن يؤدي الاختراق إلى تسريب أسرار تجارية، أو تعطيل العمليات، أو خسائر مالية جسيمة، بالإضافة إلى تضرر سمعة المؤسسة وتهديد استمرارية الأعمال. أما على الصعيد الشخصي، فإن استغلال الثغرات قد يُمكن أن يُفضي إلى سرقة الهوية، أو الاختراق المالي، أو الابتزاز، أو انتهاك الخصوصية بشكل عام.

وفي بعض الحالات، قد يُستخدم الاختراق في تنفيذ هجمات إضافية، مثل توزيع البرمجيات الخبيثة، أو شن هجمات رفض الخدمة (DDoS)، أو استغلال البيانات المسربة في عمليات التلاعب، أو عمليات الابتزاز الإلكتروني، مما يزيد من حجم الخسائر والأضرار.

الاستجابة الفعالة والثغرات الأمنية: كيف تتعامل المؤسسات والأفراد معها؟

مواجهة التهديدات الناتجة عن ثغرات VPN تتطلب استراتيجيات متعددة الأوجه، تشمل التحديث المستمر للبرمجيات، وتطبيق أفضل الممارسات الأمنية، ورفع مستوى التوعية بين المستخدمين، بالإضافة إلى التعاون بين الجهات المختلفة. فيما يلي خطوات عملية للتعامل مع هذا التحدي:

تحديث وتطوير البرمجيات بشكل دوري

يجب أن تكون المؤسسات على دراية بأحدث الإصدارات من برامج وخوادم VPN، وتطبيق التصحيحات الأمنية فور إصدارها، لأن التحديثات غالبًا تتضمن إصلاحات لثغرات معروفة، بالإضافة إلى تحسينات في آليات التشفير والأمان. كما يُنصح باستخدام حلول VPN حديثة تعتمد على بروتوكولات قوية، وتدعم ميزات أمان متقدمة، مثل التحقق المتعدد العوامل، والتشفير القوي، وإدارة الشهادات بشكل مركزي.

تعزيز ممارسات التكوين والأمان

يجب أن تتبع المؤسسات أفضل ممارسات التكوين، مثل تفعيل آليات التوثيق القوي، وتفعيل جدران الحماية، وتقييد صلاحيات المستخدمين، وتفعيل التشفير الكامل، وتفادي الاعتماد على كلمات مرور ضعيفة. علاوة على ذلك، ينبغي مراجعة إعدادات الشبكة بشكل دوري، واختبار أنظمتها ضد ثغرات معروفة باستخدام أدوات أمنية متخصصة.

التوعية والتدريب المستمر للمستخدمين

المستخدمون هم الحلقة الأضعف في منظومة الأمان، لذلك من الضروري تنظيم حملات توعية لتعريفهم بالمخاطر، وتوعيتهم بأفضل الممارسات، مثل تجنب فتح الروابط المشبوهة، وعدم مشاركة كلمات المرور، وتفعيل التحقق المتعدد العوامل، والانتباه لرسائل التحقق والشهادات الرقمية. كما يُفضل إجراء تدريبات دورية على كيفية التعامل مع حالات الاختراق أو الاشتباه في وجود هجوم.

إجراءات الاستجابة للطوارئ والتعامل مع الثغرات المكتشفة

يجب أن تتوفر لدى المؤسسات خطط استجابة للحوادث، تتضمن إجراءات محددة للتعامل مع الثغرات المكتشفة، مثل عزل الأنظمة المصابة، وتحديث البرمجيات، وإبلاغ الفرق المعنية، وتحليل أسباب الاختراق، ومنع تكراره. كما يُنصح باستخدام أدوات كشف التسلل، وأنظمة إدارة الحوادث، وتقنيات التحليل السلوكي للكشف المبكر عن أي نشاط غير معتاد.

تعزيز تقنيات التشفير وأدوات الأمان في شبكات VPN

تطوير تقنيات التشفير وتحديثها بشكل مستمر هو أحد أهم السبل لمواجهة الثغرات. فمع تطور قدرات المهاجمين، تتطلب الحماية اعتماد خوارزميات تشفير أكثر قوة، مثل AES-256، وتبني بروتوكولات حديثة تدعم التشفير المتقدم، وتوفير شهادات رقمية موثوقة. بالإضافة إلى ذلك، يُنصح باستخدام تقنيات التحقق المتعدد العوامل، وأنظمة إدارة المفاتيح، وإجراء اختبارات أمان دورية على البنية التحتية.

| الميزة | الوصف | الأهمية |

|---|---|---|

| التشفير القوي | استخدام خوارزميات قوية مثل AES-256 لضمان سرية البيانات | عالية |

| الشهادات الرقمية الموثوقة | تأكيد هوية السيرفرات والعميل عبر شهادات SSL/TLS | عالية |

| التحقق المتعدد العوامل | إضافة طبقات أمان إضافية للمصادقة على المستخدمين | متوسطة إلى عالية |

| التحديثات الأمنية الدورية | تطبيق التصحيحات والبرمجيات المحدثة بشكل منتظم | عالية |

| مراجعة التكوين | تدقيق إعدادات VPN بشكل دوري لضمان التوافق مع أفضل الممارسات | متوسطة |

دور التوعية المجتمعية والتعاون الصناعي في مواجهة الثغرات

من أجل التصدي للثغرات الأمنية بشكل فعال، يجب أن يتكاتف المجتمع التقني بكافة أطرافه، من شركات، ومؤسسات حكومية، وأكاديميين، وخبراء أمن معلومات، لتبادل المعرفة، ومشاركة المعلومات حول الثغرات الجديدة، وأفضل الممارسات، وأحدث التقنيات. يمكن ذلك عبر حضور المؤتمرات، والمشاركة في المنتديات، وتنظيم ورش العمل، وإصدار الأوراق البيضاء التي تتناول التهديدات والحلول المقترحة. في الوقت ذاته، يُعد التعاون الصناعي بين مزودي خدمات VPN وشركات الأمان من العوامل الحاسمة، حيث يمكن أن يؤدي لتطوير حلول موحدة، وتوحيد معايير الأمان، وتحسين قدرات الكشف المبكر عن الثغرات، وتقليل زمن الاستجابة.

كما أن التعاون مع الجهات التنظيمية والحكومية يسهم في وضع إطار قانوني وأمني واضح، يعزز من مستوى الحماية، ويوفر آليات للإبلاغ عن الثغرات، ومعاقبة المهاجمين، وتحقيق الاستجابة السريعة عند وقوع الاختراقات.

الختام: استراتيجيات المستقبل وآفاق التطور في أمان شبكات VPN

مع استمرار تطور التهديدات السيبرانية، يصبح من الضروري أن تتبنى منظومات الأمان استراتيجيات مرنة، تعتمد على التكنولوجيا الحديثة، وتتكامل مع السياسات الأمنية الشاملة للمؤسسات. يتطلب ذلك تعزيز الابتكار في تقنيات التشفير، واعتماد حلول الذكاء الاصطناعي للتعرف على الأنماط المشبوهة، وتطوير أدوات الكشف والاستجابة التلقائية. كما أن التوعية المستمرة للمستخدمين، وتحديث السياسات، وتوفير التدريب، كلها عوامل تساهم في بناء منظومة دفاعية قوية تصمد أمام التحديات المتوقعة.

وفي النهاية، يتضح أن مواجهة ثغرات VPN ليست مهمة تقتصر على تحديث البرمجيات فحسب، وإنما تتطلب استثمارًا طويل الأمد في بناء ثقافة أمنية، وتطوير معايير عالمية، وتعزيز التعاون بين جميع الأطراف المعنية. إن التفاعل المستمر، والمرونة في التكيف مع التطورات، والالتزام بسياسات الأمان، هي الأسس التي ستحدد مستقبل حماية البيانات في عالم تتسارع فيه وتيرة الابتكار والتحديات السيبرانية بشكل غير مسبوق.

مصادر ومراجع لمزيد من البحث

- SecurityFocus: منصة تقدم تقارير وأخبار حديثة عن الثغرات الأمنية، وتحليلات تقنية متعمقة.

- Threatpost: مصدر رئيسي للأخبار التقنية والأبحاث حول تهديدات الأمن السيبراني، مع تقارير عن الثغرات والاختراقات الحديثة.