التحديات الأمنية في شبكات البنى التحتية الرقمية

في ظل التقدم التكنولوجي المتسارع وتطور الشبكات الرقمية بشكل مستمر، تبرز الحاجة الماسة إلى فهم عميق وشامل لمختلف التحديات الأمنية التي تواجه البنى التحتية للشبكات الحديثة، خاصة تلك المرتبطة بأجهزة التوجيه والتبديل مثل سويتشات شركة سيسكو، التي تعتبر من الركائز الأساسية في تنظيم وتوجيه حركة البيانات داخل المؤسسات والمنظمات الكبرى. فمع كل إصدار جديد من البرمجيات أو التحديثات الفنية، تظهر فجوات أمنية وثغرات قد تستغل من قبل جهات معادية أو هاكرز ذوي نوايا خبيثة، بهدف اختراق الأنظمة، سرقة البيانات، تعطيل الخدمة، أو حتى تنفيذ هجمات معقدة تستهدف تعطيل البنية التحتية الرقمية بشكل كامل. لذلك، يُعد فهم طبيعة هذه الثغرات الأمنية، وأسباب ظهورها، وأساليب استغلالها، من الأمور الضرورية التي يجب أن تتوفر لدى مسؤولي تكنولوجيا المعلومات والمتخصصين في أمن المعلومات، لضمان حماية فعالة ووقائية تتماشى مع متطلبات العصر الرقمي.

مفهوم الثغرات الأمنية في سويتشات سيسكو وأهميتها في بنية الشبكات

ثغرات أمنية في أجهزة السويتشات ليست مجرد أخطاء برمجية عابرة، بل هي نقاط ضعف يمكن أن تؤدي إلى اختراق الشبكة بالكامل، وتعد من أبرز المخاطر التي تهدد استقرار الأمان الشبكي، خاصةً أن هذه الأجهزة تعتبر محورًا حيويًا في توجيه البيانات بين مختلف أجزاء الشبكة، وتربط بين المستخدمين والخوادم، وتتحكم في حركة المرور بشكل مباشر. فالثغرات الأمنية يمكن أن تتجسد في عيوب في تصميم البرمجيات، أو أخطاء في تنفيذ الأوامر، أو حتى في سوء تكامل التحديثات البرمجية، مما يتيح للمهاجمين استغلالها لتنفيذ هجمات متنوعة.

أنواع الثغرات الأمنية وطرق استغلالها في سويتشات سيسكو

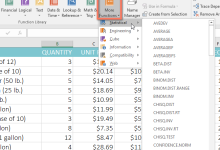

تتنوع الثغرات الأمنية التي قد تصيب سويتشات سيسكو، وتشمل على سبيل المثال لا الحصر الثغرات المرتبطة بضعف التوثيق، أو سوء إدارة الوصول، أو ثغرات في برمجيات واجهات الإدارة، أو حتى ثغرات في بروتوكولات التحكم في الشبكة. من أبرز الطرق التي يتم استغلالها:

- الهجمات عبر استغلال برمجيات الضعيفة: حيث يقوم المهاجم بالبحث عن إصدارات برمجية قديمة أو غير محدثة، ويستغل الثغرات المعروفة فيها لتنفيذ هجمات على السويتشات.

- الهجمات عبر بروتوكولات التحكم: مثل استغلال ثغرات في بروتوكول Spanning Tree Protocol (STP) أو بروتوكولات إدارة الشبكة الأخرى، بهدف إعادة توجيه البيانات أو عرقلة حركة الشبكة.

- الهجمات عبر استغلال ضعف إدارة الهوية والتوثيق: حيث يمكن للمهاجمين استغلال ثغرات في أنظمة التوثيق أو استغلال ضعف إعدادات المستخدمين، لزيادة صلاحيات الوصول أو تنفيذ أوامر غير مصرح بها.

- هجمات الثغرات في الواجهات البرمجية: خاصة تلك التي تعتمد على واجهات إدارة الويب أو بروتوكول SSH، حيث يمكن استغلال ثغرات في البرمجيات أو سوء إعدادات الأمان للوصول غير المصرح به.

آثار الثغرات الأمنية على أداء الشبكة وأمان البيانات

عند استغلال ثغرة أمنية في سويتش سيسكو، يمكن أن تتبعات نتائج وخيمة على مستوى أداء الشبكة وأمان البيانات، حيث تتراوح هذه الآثار بين تعطيل حركة البيانات، وفقدان البيانات الحساسة، وتعرض الشبكة لهجمات حجب الخدمة (DDoS)، أو حتى السيطرة الكاملة على الأجهزة المستهدفة من قبل المهاجمين. إن هذه الهجمات لا تؤثر فقط على استمرارية العمل، بل قد تؤدي إلى خسائر مالية فادحة، وتضر بسمعة المؤسسة، وتعرّض البيانات الشخصية أو الحساسة للخطر، وتختلط الأمور بشكل كبير بين التهديدات الأمنية والتشريعات القانونية التي تتطلب حماية البيانات بشكل صارم.

التحديثات الأمنية وضرورة تطبيقها بشكل فوري

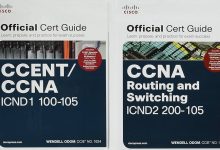

شركة سيسكو، باعتبارها الرائدة في صناعة أجهزة الشبكات، توفر بانتظام تحديثات أمنية تصحيحية، تهدف إلى سد الثغرات المكتشفة، وتحسين مقاومة الأجهزة للهجمات. إن تطبيق هذه التحديثات بشكل مستمر وفوري هو أحد أهم الإجراءات التي يجب أن يلتزم بها مسؤولو الشبكات، حيث أن التحديثات لا تتوقف عند الإصلاحات البرمجية فحسب، بل تشمل تحسينات على بروتوكولات الأمان، وتعزيز أدوات التوثيق، وتقوية أنظمة الحماية من الاختراقات. إن عدم الالتزام بالتحديثات يعرض الشبكة لمخاطر أمنية جسيمة، ويزيد من احتمالية استغلال الثغرات من قبل المهاجمين.

استراتيجيات الحماية الفعالة لمواجهة ثغرات سويتشات سيسكو

1. تحديث البرمجيات بشكل دوري

يجب أن تكون عملية تحديث برمجيات السويتشات جزءًا أساسيًا من خطة إدارة الأمان، حيث يتم تحميل وتثبيت آخر الإصدارات التي تحتوي على تصحيحات للثغرات المكتشفة، بالإضافة إلى تحسينات في الأداء ومميزات أمان جديدة. ينبغي أن يتم ذلك بشكل منتظم، مع مراقبة إعلانات شركة سيسكو حول التحديثات الجديدة، والتأكد من أن جميع الأجهزة محدثة بشكل موثوق.

2. تفعيل أدوات التوثيق والتحكم في الوصول

من الضروري تفعيل أنظمة التوثيق القوية، مثل التوثيق الثنائي، وتقييد صلاحيات المستخدمين، واستخدام بروتوكولات آمنة لإدارة الأجهزة كـ SSH بدلاً من Telnet، التي تعتبر أقل أمانًا. بالإضافة إلى ذلك، يجب استخدام قوائم التحكم في الوصول (ACLs) لتحديد من يمكنه الوصول إلى الأجهزة، وما العمليات التي يمكنه تنفيذها، للحد من احتمالية استغلال الثغرات في أدوات الإدارة.

3. تفعيل وتكوين جدران الحماية وأدوات كشف الاختراق

استخدام جدران حماية على مستوى الشبكة، وأنظمة كشف التسلل (IDS)، وأنظمة منع التسلل (IPS)، يُعزز من قدرات الكشف المبكر عن أي محاولة اختراق أو استغلال للثغرات، ويساعد في التصدي للهجمات قبل أن تتسبب في أضرار كبيرة.

4. اعتماد أساليب التشفير وإدارة المفاتيح بشكل فعال

يجب أن يتم تشفير جميع البيانات المرسلة عبر الشبكة، خاصة في عمليات إدارة الأجهزة، باستخدام بروتوكولات آمنة، مع إدارة مفاتيح التشفير بشكل صارم، لضمان عدم تمكن الأطراف غير المصرح لها من اعتراض أو تعديل البيانات.

5. التدريب والتوعية المستمرة للفرق التقنية

لا يمكن الاعتماد فقط على الأدوات، فهناك حاجة ملحة إلى تدريب العاملين والفنيين على أحدث أساليب الهجوم، وكيفية التعرف على محاولات الاختراق، بالإضافة إلى تدريبهم على استجابة فورية وفعالة عند اكتشاف ثغرة أمنية.

التفاعل مع المجتمع التقني ودور التوعية في تحسين الأمان

يلعب المجتمع التقني، عبر المنتديات، والمجتمعات المفتوحة، والمؤتمرات، دورًا حيويًا في نشر الوعي، وتبادل المعلومات حول الثغرات الجديدة، وتقنيات الهجوم، وطرق التصدي لها. فالتواصل المستمر بين الشركات، والباحثين في أمن المعلومات، والمستخدمين، يساهم في بناء شبكة أمان قوية، وتقليل زمن الاستجابة عند اكتشاف ثغرة جديدة. تتطلب هذه الحالة أن يكون هناك قنوات اتصال فعالة، وتبادل منتظم للمعلومات، بالإضافة إلى تشجيع التعاون بين القطاع الخاص والجهات الحكومية المختصة، لضمان تحديث منظومات الأمان بشكل دوري وفعال.

دور التشريعات والتنظيمات في تعزيز أمان الشبكات

مع تزايد الهجمات الإلكترونية، أصبح من الضروري أن تلعب التشريعات دورًا رئيسيًا في فرض معايير أمنية صارمة على الشركات والمؤسسات، بحيث تتضمن التزامات واضحة بشأن تحديث البرمجيات، وتكوين أنظمة الحماية، وتوثيق عمليات إدارة الشبكة. فالتشريعات مثل قوانين حماية البيانات (مثل GDPR في أوروبا)، تُلزم المؤسسات باتخاذ إجراءات صارمة لضمان سرية وسلامة البيانات، وتوفير بيئة آمنة للمستخدمين. كما أن وجود هيئات تنظيمية تراقب مدى التزام المؤسسات بأفضل الممارسات، يسهم في رفع مستوى الأمان العام، ويحفز القطاع الخاص على الاستثمار في تطوير تقنيات الأمان.

مستقبل أمان سويتشات سيسكو والتحديات المستقبلية

مع استمرار تطور التقنيات، يتوقع أن تزداد التحديات الأمنية تعقيدًا، خاصة مع ظهور تقنيات جديدة مثل إنترنت الأشياء (IoT)، والذكاء الاصطناعي، والتعلم الآلي، التي تفتح أبوابًا جديدة للهجمات، وتزيد من حجم البيانات المعرضة للخطر. لذلك، يتطلب الأمر أن تتبنى شركات مثل سيسكو استراتيجيات أمنية مرنة، تعتمد على الذكاء الاصطناعي للكشف المبكر عن الهجمات، وتطوير أدوات أمان ذات قدرة على التكيف مع التهديدات المتغيرة بسرعة. بالإضافة إلى ذلك، ستحتاج الشركات إلى تعزيز قدراتها في إدارة الثغرات بشكل استباقي، وتوحيد جهودها مع الجهات التنظيمية والأكاديمية، لضمان استجابة سريعة وفعالة لأي تهديد جديد يظهر في الأفق.

خلاصة وتوصيات عملية لتعزيز أمان سويتشات سيسكو

في الختام، يتضح أن حماية سويتشات سيسكو من الثغرات الأمنية يتطلب استراتيجيات متعددة الأوجه، تشمل تحديث البرمجيات، وتفعيل أدوات التحكم، وتدريب الكوادر، وتعزيز التعاون المجتمعي، واتباع التشريعات المنظمة. من المهم أن يتم العمل بشكل دوري على تقييم مستوى الأمان، وإجراء عمليات اختبار الاختراق بشكل منتظم، وتحديث السياسات الأمنية وفقًا لأحدث المستجدات. بالإضافة إلى ذلك، ينبغي أن يكون هناك خطة استجابة للطوارئ واضحة، تتضمن خطوات محددة للتعامل مع أي هجوم أو ثغرة يتم اكتشافها، لضمان تقليل الأضرار والاستعادة السريعة لوظائف الشبكة.

جدول مقارنة بين أبرز الثغرات الأمنية في سويتشات سيسكو وأساليب الوقاية

| نوع الثغرة | وصف الثغرة | أسلوب الاستغلال | طرق الوقاية |

|---|---|---|---|

| ضعف تحديث البرمجيات | استخدام إصدارات قديمة من البرمجيات تحتوي على ثغرات معروفة | الهجمات عبر استغلال ثغرات برمجية معروفة | تحديث البرمجيات بشكل دوري، وتثبيت التصحيحات الأمنية فور صدورها |

| ثغرات في بروتوكولات التحكم | ضعف في بروتوكولات مثل STP أو LLDP | إعادة توجيه البيانات أو تعطيل الشبكة | تكوين البروتوكولات بشكل آمن، وتعطيل البروتوكولات غير الضرورية |

| ضعف إدارة الهوية والتوثيق | نقص في أنظمة التوثيق أو ضعف إعدادات المستخدمين | الوصول غير المصرح به أو تنفيذ أوامر معينة | تمكين التوثيق الثنائي، وتفعيل سياسات إدارة الوصول الصارمة |

| ثغرات في واجهات الإدارة | ثغرات برمجية في واجهات الويب أو SSH | وصول غير مصرح أو تنفيذ أوامر خبيثة | تطبيق بروتوكولات آمنة، وتحديث الواجهات باستمرار |

المراجع والمصادر المهمة للمزيد من الدراسة

للحصول على معلومات أكثر تفصيلًا وتحديثًا حول ثغرات أمان سويتشات سيسكو، يُنصَح بالاطلاع على المصادر التالية:

- موقع سيسكو الرسمي للأمان والدعم الفني: يتضمن تحديثات الأمان، والمستندات الفنية، والإصدارات الجديدة.

- مركز تنسيق CERT: يوفر تقارير وتحليلات حول الثغرات الأمنية، وأهم التهديدات المستجدة.

- مشروع أوبن ويب للتوصيات الأمنية (OWASP): موارد متخصصة في أمان تطبيقات الويب، التي يمكن أن تؤثر على واجهات إدارة الشبكة.

- Dark Reading: مصدر إخباري وتحليلي يسلط الضوء على آخر التهديدات الأمنية، والاستراتيجيات المقترحة لمواجهتها.

- وكالة أمن البنية التحتية والأمن السيبراني الأمريكية (CISA): يقدم نصائح وتحديثات أمنية، بالإضافة إلى أدوات تقييم المخاطر.

ختامًا: العمل الجماعي نحو أمن شبكي مستدام

إن حماية سويتشات سيسكو من الثغرات الأمنية ليست مهمة فردية أو تقنية بحتة، بل تتطلب تضافر الجهود بين جميع المعنيين من مطورين، ومسؤولين أمنيين، وسياسات تنظيمية، ومجتمع تقني متفاعل. فالتحديات الأمنية الحالية والمتوقعة تتطلب استراتيجيات مرنة، وتحديثات مستمرة، وتوعية فاعلة، بالإضافة إلى تبني أحدث التقنيات في مجال أمان المعلومات، كالذكاء الاصطناعي والتعلم الآلي، لمواكبة التطورات السريعة في أساليب الهجوم الإلكترونية. من خلال الجمع بين الجهود الفنية والتنظيمية، يمكن ضمان بيئة شبكية أكثر أمانًا، وتحقيق استمرارية الأعمال، وحماية البيانات الحساسة، والاستجابة الفعالة لأي تهديدات مستقبلية، بما يضمن استقرار وأمان البنية التحتية الرقمية بشكل مستدام وفعّال.