أفضل ممارسات حماية نظام Ubuntu من التهديدات

تُعد حماية نظام التشغيل Ubuntu من التهديدات والاختراقات الأمنية من الأولويات الحاسمة التي يجب على مديري الأنظمة والمستخدمين على حد سواء التركيز عليها بشكل دائم. وفي سياق أمن الشبكات والاتصالات عن بعد، تعتبر خدمة SSH (Secure Shell) من الركائز الأساسية التي تتيح للمستخدمين إدارة الأنظمة عن بُعد بطريقة آمنة وموثوقة. ومع تزايد الاعتماد على الخدمات الشبكية، يصبح من الضروري تطبيق إجراءات أمان صارمة على خدمة SSH، من أجل التصدي لمحاولات الاختراق والتسلل غير المشروع، والتي قد تؤدي إلى خسائر مادية أو تسرب للمعلومات الحساسة. ومن بين الأدوات الفعّالة التي يمكن اعتمادها لتعزيز أمان SSH نجد أداة مركز حلول تكنولوجيا المعلومات تقدمها، ألا وهي Fail2Ban، التي تعتمد على تحليل السجلات (log analysis) لاتخاذ إجراءات تلقائية ضد الأنشطة المشبوهة على مستوى الوصول إلى النظام.

أساسيات خدمة SSH على نظام Ubuntu ودورها في إدارة الأنظمة عن بُعد

قبل أن نبدأ في شرح آليات حماية خدمة SSH، من المهم فهم الأساسيات المرتبطة بهذه الخدمة، فهي تمثل بروتوكولًا شبكيًا يستخدم بشكل رئيسي لإنشاء اتصال مشفر بين جهاز العميل والخادم، بحيث يمكن للمستخدمين إدارة الأنظمة وتبادل البيانات بشكل موثوق وآمن. تأتي أهمية SSH من قدرته على توفير قناة اتصال مشفرة، مما يمنع اعتراض البيانات من قبل أي طرف ثالث أثناء النقل. على نظام Ubuntu، يتم عادةً تثبيت وتشغيل خدمة SSH عبر حزمة OpenSSH Server، والتي تتيح للمستخدمين الوصول إلى الخادم عن طريق أوامر الطرفية أو عبر أدوات إدارة الشبكة.

تثبيت خدمة SSH على نظام Ubuntu والتحقق من تشغيلها

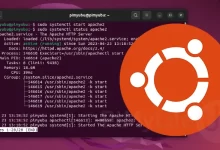

تبدأ عملية تأمين نظام Ubuntu من خلال التأكد من وجود خدمة SSH وتفعيلها بشكل صحيح. يمكن ذلك عبر تنفيذ أوامر بسيطة في الطرفية، حيث يتم تحديث قائمة الحزم أولًا، ثم تثبيت الحزمة الخاصة بـ OpenSSH، وأخيرًا التحقق من حالة الخدمة. على سبيل المثال، يمكن تنفيذ الأوامر التالية:

sudo apt-get update

sudo apt-get install openssh-server

sudo systemctl status ssh

وفي حال كانت الخدمة غير مفعلة، يمكن تشغيلها باستخدام الأمر:

sudo systemctl start ssh

كما يُنصح بتمكين خدمة SSH لتعمل تلقائيًا عند إقلاع النظام، عبر الأمر:

sudo systemctl enable ssh

بهذا الشكل، تكون خدمة SSH جاهزة لاستقبال الاتصالات من الأجهزة المصرح لها، ولكن يبقى أن نضمن أن عملية الوصول مؤمنة بشكل كامل، وهو ما يتحقق من خلال إعدادات أمنية متقدمة وفعالة.

مفهوم وأهمية أدوات الحماية التلقائية مثل Fail2Ban

تُعتمد أدوات حماية مثل Fail2Ban على أساس مراقبة سجلات الدخول والنشاطات على النظام، بحيث تقوم تلقائيًا بحظر عناوين IP التي تظهر عليها علامات النشاط المشبوه أو محاولات الاختراق المتكررة. فكر فيها كدرع رقمي يكتشف التهديدات ويوقفها قبل أن تتطور إلى هجمات حقيقية تؤثر على سلامة النظام وأمان البيانات. Fail2Ban، تحديدًا، هو أداة مفتوحة المصدر تعتمد على تحليل سجلات الأمان، وتتمتع بمرونة عالية في التخصيص، مما يتيح للمسؤولين ضبط قواعد الحظر والفترات الزمنية بشكل يتناسب مع احتياجات بيئة العمل الخاصة بهم.

كيفية تثبيت Fail2Ban على نظام Ubuntu وتكوينه لحماية SSH

خطوة 1: تثبيت Fail2Ban

تبدأ عملية تثبيت Fail2Ban من خلال تحديث مستودعات الحزم، ثم تثبيتها عبر الأمر التالي:

sudo apt-get update

sudo apt-get install fail2ban

خطوة 2: إعداد Fail2Ban لحماية SSH

بعد تثبيت الأداة، يتم تحرير ملف الإعدادات الرئيسي لتحديد قواعد الحماية الخاصة بـ SSH. يُنصح بعدم تعديل ملف jail.conf مباشرة، وإنما إنشاء نسخة مخصصة أو التعديل على ملف jail.local لضمان بقاء الإعدادات بعد التحديثات. يمكن فتح ملف التكوين باستخدام محرر النصوص المفضل لديك، على سبيل المثال:

sudo nano /etc/fail2ban/jail.local

ثم إضافة أو تعديل القسم الخاص بـ SSH ليبدو كالتالي:

[sshd]

enabled = true

port = ssh

filter = sshd

logpath = /var/log/auth.log

maxretry = 3

bantime = 3600

وفي هذا المثال، يتم تفعيل حماية SSH، مع تحديد أن Fail2Ban سيتابع سجل auth.log، ويقوم بحظر أي عنوان IP يفشل في تسجيل الدخول 3 مرات، لمدة ساعة كاملة (3600 ثانية). يمكن تعديل هذه الإعدادات حسب الحاجة، لزيادة أو تقليل مدة الحظر، أو لتغيير عدد المحاولات المسموح بها.

خطوة 3: إعادة تشغيل خدمة Fail2Ban

لتفعيل التعديلات، يجب إعادة تشغيل الخدمة عبر الأمر:

sudo systemctl restart fail2ban

وبذلك، يكون Fail2Ban قد بدأ في مراقبة النشاطات الخاصة بخدمة SSH، ويقوم بشكل تلقائي بحظر أي عنوان IP يثبت عليه سلوك غير مرغوب فيه، مما يضفي حماية إضافية على الخادم.

مراقبة أداء Fail2Ban وإدارة الحظر

بعد تفعيل Fail2Ban، من الضروري مراقبة الحالة والأنشطة التي يقوم بها لضمان أن الحماية تعمل بشكل صحيح وتتكيف مع التهديدات المستجدة. يمكن الاطلاع على حالة الخدمة باستخدام الأمر:

sudo fail2ban-client status

سيعرض هذا الأمر قائمة بالخدمات التي يراقبها Fail2Ban، بالإضافة إلى عدد العناوين المحظورة حالياً. كما يمكن استعراض تفاصيل الحظر على خدمة SSH عبر الأمر:

sudo fail2ban-client status sshd

وهذا يساعد في تقييم مدى فاعلية نظام الحماية، ومعرفة العناوين التي تم حظرها، أو تعديل الإعدادات بشكل ديناميكي حسب الحاجة.

التخصيص المتقدم لإعدادات Fail2Ban لتلبية احتياجات الأمان الخاصة بك

تحديد ملفات السجلات الخاصة بمراقبة النشاطات

في بعض الحالات، قد تكون سجلات SSH مخزنة في مسارات مختلفة عن المسار الافتراضي، أو قد يكون لديك أنظمة تعمل بملفات سجلات مخصصة. يمكن تعديل إعدادات ملف jail.local لتحديد مسار سجل مختلف عبر تغيير قيمة logpath. على سبيل المثال:

logpath = /var/log/custom_ssh.log

تخصيص فترة الحظر (bantime)

تعد فترة الحظر أحد العناصر الأساسية التي تؤثر على أداء نظام الحماية، حيث يمكن ضبطها وفقًا لسياسات الأمان الخاصة بالمؤسسة. فمثلاً، إذا كانت الحاجة إلى حظر دائم أو لفترات قصيرة، يمكن تعديل قيمة bantime بالثواني. بعض الأمثلة:

| القيمة (بالثواني) | الوصف |

|---|---|

| 3600 | حظر لمدة ساعة واحدة |

| 86400 | حظر لمدة يوم كامل |

| -1 | حظر دائم (غير مستحسن إلا في حالات خاصة) |

ويجب أن يتم اختيار القيمة بناءً على مستوى التهديدات وطبيعة النظام المستخدم.

الإشعارات والتنبيهات عند الحظر

لزيادة فعالية نظام الحماية، يمكن تكوين Fail2Ban لإرسال تنبيهات عند وقوع حظر أو إلغاء حظر، عبر البريد الإلكتروني أو أنظمة الإشعار الأخرى. يتطلب ذلك إعدادات إضافية في ملف التكوين، واستخدام أدوات مثل sendmail أو خدمات البريد الإلكتروني الخاصة بك.

تخصيص قواعد الفلترة (Filter Rules)

لتعزيز فعالية الحماية، يمكنك تعديل قواعد الفلترة الخاصة بـ Fail2Ban أو إنشاء قواعد جديدة تتوافق مع سلوكيات الهجمات المستهدفة. يتطلب ذلك كتابة ملفات فلترة مخصصة تعتمد على أنماط معينة من النشاط المشبوه، ويمكن أن تشمل نمط محاولات الاختراق أو الهجمات عبر بروتوكولات أخرى.

تكامل Fail2Ban مع جدار الحماية (Firewall)

يُعتبر تكامل Fail2Ban مع جدار الحماية أحد وسائل تعزيز الحماية الشاملة، حيث يمكن فرض قيود على الحركة الشبكية بشكل أكثر مرونة وفعالية. على سبيل المثال، يمكن استخدام أدوات مثل UFW (Uncomplicated Firewall) أو iptables، بحيث يتم تنفيذ قواعد الحظر بشكل متزامن مع Fail2Ban، مما يضمن استجابة سريعة وموحدة للتهديدات الأمنية.

حماية بروتوكولات أخرى باستخدام Fail2Ban

بالإضافة إلى حماية SSH، يمكن تكوين Fail2Ban لحماية خدمات أخرى مثل بروتوكولات FTP، HTTP، أو حتى قواعد محددة على خادم Apache. يتطلب ذلك إنشاء ملفات فلترة مخصصة لكل بروتوكول، وتعديل إعدادات jail.local accordingly، لضمان أن Fail2Ban يتابع السجلات الخاصة بكل خدمة على حدة، ويطبق إجراءات الحظر بشكل مناسب.

ممارسات مستدامة لتعزيز أمان نظام Ubuntu باستخدام Fail2Ban

لا يقتصر الأمر على إعداد Fail2Ban فقط، وإنما هو جزء من استراتيجية أمنية متكاملة تشمل تحديثات الأمان، إدارة الهوية، وتطبيق سياسات الوصول الصارمة. ومن الممارسات المثلى:

- تحديث النظام بشكل دوري: لضمان أن جميع الحزم والتبعيات محدثة وتحتوي على أحدث تصحيحات الثغرات الأمنية.

- تقليل سطح الهجوم: عبر تعطيل الخدمات غير الضرورية وإغلاق المنافذ غير المستخدمة.

- استخدام تشفير قوي: عند إعداد SSH، ينبغي اعتماد مفاتيح عامة وخاصة قوية، وتفعيل التحقق الثنائي (2FA) إن أمكن.

- مراقبة السجلات بشكل مستمر: لتحليل النشاطات غير الاعتيادية والكشف المبكر عن محاولات الاختراق.

- تدريب المستخدمين: على سياسات الأمان، خصوصية البيانات، وأهمية تحديث كلمات المرور بشكل دوري.

خاتمة: أهمية الاستمرارية والتحديث في استراتيجيات الأمان

في عالم تتزايد فيه التهديدات الرقمية، يصبح من الضروري أن تتبنى المؤسسات والأفراد نهجًا استباقيًا ومرنًا في حماية أنظمتهم. أدوات مثل Fail2Ban تلعب دورًا أساسيًا في التصدي للهجمات التي تعتمد على المحاولات المتكررة للوصول غير المصرح، فهي تتيح استجابة تلقائية وسريعة، تقلل من فرص الاختراق، وتعزز من مستوى الأمان بشكل كبير. ولكن، يبقى الأمان عملية مستمرة تتطلب تحديث السياسات، مراجعة الإعدادات، وتطوير أدوات الحماية بشكل دوري، لضمان بقاء النظام محميًا من التهديدات الجديدة والمتطورة.

وفي النهاية، فإن الاعتماد على أدوات قوية ومخصصة مثل Fail2Ban، إلى جانب ممارسات الأمان الشاملة، هو السبيل الأمثل لضمان حماية البنية التحتية الرقمية الخاصة بك، وتأمين الاتصالات عن بُعد، وهو ما يختصره مركز حلول تكنولوجيا المعلومات في تقديم الحلول والأدوات التقنية التي تعزز من مستوى أمان أنظمتكم بكفاءة وفعالية عالية.