تعزيز أمان Magento 2: إدارة أدوار المستخدمين وتكامل إجراءات الأمان

تتنامى أهمية التجارة الإلكترونية على نحو متسارع في العصر الرقمي، حيث أصبحت منصات إدارة المحتوى والتجارة الإلكترونية واجهة الأعمال الأساسية للعديد من المؤسسات والشركات. يُعَد نظام Magento 2 أحد أبرز منصات التجارة الإلكترونية مفتوحة المصدر وأكثرها انتشارًا، إذ يوفر إمكانات واسعة لتخصيص المتاجر عبر الإنترنت وإدارة المنتجات وعمليات الشراء والعملاء. ومع توسع نطاق استخدام Magento 2، تزداد كذلك التهديدات الأمنية المحتملة التي تستهدف بيانات العملاء ومعاملات الدفع، فضلًا عن البنية التحتية الرقمية للمواقع التجارية.

يرتبط مفهوم الأمان في Magento 2 بمجموعة من الإجراءات والضوابط والممارسات المتكاملة التي تهدف إلى تحصين المنصة وحماية بيانات المستخدمين والعمليات التجارية من الاختراقات والتهديدات الأمنية. وفي قلب هذه المنظومة الأمنية تبرز إدارة أدوار المستخدمين كواحدة من أهم الركائز التي ينبغي على المطورين ومسؤولي النظم ومديري المتاجر الإلكترونية إيلاءها اهتمامًا كبيرًا. فالهيكلية الصحيحة للأدوار والصلاحيات تُعَد من العناصر الحاسمة في تقليل المخاطر الناجمة عن الاستخدام غير المصرح به للنظام أو إساءة استغلال الثغرات الأمنية.

يهدف هذا المقال الطويل جدًا إلى تقديم دراسة معمّقة حول سُبُل تعزيز أمان Magento 2 مع التركيز على إدارة الأدوار والمستخدمين وتكامل إجراءات الأمان. سيتم خلاله استعراض الجوانب النظرية والتطبيقية لإدارة الأدوار في Magento 2، وكيفية توظيفها في تأمين المتجر الإلكتروني، بالإضافة إلى مناقشة استراتيجيات الحماية والتدقيق الأمني المختلفة التي ينبغي أخذها بالحسبان. وحرصًا على الإثراء المعرفي، سيتم الاعتماد على العديد من المراجع والمصادر التقنية التي تدعم الممارسات المثلى في تأمين المنصة.

أهمية الأمان في منصات التجارة الإلكترونية

يرتبط مصطلح الأمان في عالم التجارة الإلكترونية بكل ما يضمن سرية البيانات وسلامة الأنظمة من أي اختراق أو وصول غير مصرح به. وفي ضوء التنافس الحاد عبر الإنترنت، صار الحفاظ على بيئة إلكترونية آمنة من أولويات العمل للشركات والمتاجر. يخاطر صاحب المتجر الإلكتروني بفقدان ثقة العملاء إذا حدث اختراق أمني يؤدي إلى تسرب المعلومات الشخصية أو بيانات بطاقات الائتمان. وقد تتجسد الأضرار في خسائر مالية مباشرة أو غير مباشرة، علاوة على التأثير السلبي على سمعة الشركة ومكانتها في السوق. وبالتالي، لا يُنظر إلى الاستثمار في الأمان بوصفه نفقات إضافية فقط، بل يُعَد استثمارًا استراتيجيًا طويل الأمد.

يتيح Magento 2 العديد من المزايا والإمكانات المتطورة التي تُسهم في تشغيل متجر متكامل، لكن هذه المرونة قد تكون سلاحًا ذا حدين إذا لم تُطبَّق إجراءات الحماية اللازمة. إذ تتسبب أي ثغرة غير مُعالَجة في تعريض المتجر لخطر الاختراق وسرقة البيانات. ولذلك، لا ينبغي النظر إلى عملية تأمين Magento 2 بوصفها مهمة ثانوية، بل يستوجب دمجها في كل مرحلة من مراحل التصميم والتطوير والصيانة، عبر اتباع مبادئ الأمن السيبراني الحديثة.

نظرة عامة على معمارية Magento 2 وتأثيرها على الأمان

عند الخوض في تفاصيل أمان Magento 2، من المفيد إلقاء نظرة سريعة على بُنية النظام لإدراك مواطن القوة ومجالات الضعف الممكنة. ترتكز معمارية Magento 2 على مبدأ الوحدات المنفصلة (Modular Architecture) الذي يسمح ببناء الوظائف المختلفة على شكل وحدات مستقلة، ويمكن تفعيلها أو تعطيلها وفقًا لاحتياجات المتجر. تتضمن هذه الوحدات وظائف متنوعة مثل إدارة العملاء، وإدارة المخزون، وإدارة القوالب، وإدارة قنوات الدفع والشحن، وغيرها.

تم تصميم Magento 2 على أساسية تتيح توزيع المهام بين مستويات عدة، منها مستوى العرض (Presentation Layer) الذي يتحكم بواجهة المستخدم والقوالب، ومستوى الأعمال (Business Layer) الذي يتضمن المنطق البرمجي للتعامل مع الطلبات والمنتجات والعملاء، بالإضافة إلى مستوى قاعدة البيانات (Database Layer) لتخزين البيانات والتعامل معها. ويستعين Magento 2 بالعديد من التقنيات الحديثة مثل PHP 7 أو الإصدارات الأحدث، وإطار عمل Zend أو Laminas، وقاعدة بيانات MySQL أو غيرها وفقًا لتفضيلات الاستضافة.

يمثل هذا التصميم القائم على الوحدات تحديًا إيجابيًا في جوانب التطوير والصيانة، ولكنه يضيف طبقة إضافية من الاعتبارات الأمنية. على سبيل المثال، إذا لم يتم تحديث إحدى الوحدات أو المكونات الإضافية (Extensions) بصورة دورية، أو كانت هناك ثغرة معروفة فيها، فقد يفتح ذلك الباب أمام القراصنة لاستغلالها والعبور إلى عمق النظام. لذا ينبغي النظر إلى إدارة الأدوار والصلاحيات باعتبارها عاملًا مكملاً لجوانب الأمان الأخرى، بما يشمل التحديث الدوري وإدارة التكوينات (Configurations) والفحص الأمني المستمر.

دور إدارة المستخدمين والأدوار في تأمين Magento 2

تُعَد إدارة أدوار المستخدمين وسيلة محورية للحد من مخاطر الاختراقات الداخلية وسوء الاستخدام أو التلاعب بالبيانات. يعتمد Magento 2 على مفهوم المجموعات (User Groups) والأدوار (Roles) بهدف التحكم في مستويات الوصول لمختلف أقسام ووظائف لوحة التحكم. يمكن منح المستخدمين صلاحيات محددة لأداء مهام معينة، مثل إدارة المخزون أو إدارة المحتوى التسويقي، دون السماح لهم بالتدخل في جوانب أخرى من النظام. يتيح ذلك توزيع الصلاحيات بين العاملين وفقًا لمسؤولياتهم الفعلية، ويحول دون منح صلاحيات إدارية شاملة لشخص لا يحتاجها.

وفي سياق العمليات اليومية، يسهم هذا النوع من التحكم في تقليل الأخطاء البشرية المتسببة في تغيير إعدادات حساسة، كما يُصعّب الاستغلال الخبيث للثغرات من قِبَل أشخاص داخليين. فالمهاجم الذي يحصل على حساب مستخدم بصلاحيات محدودة سيجد قيودًا تمنعه من الوصول إلى معلومات أو وظائف بالغة الأهمية. وعلى العكس، فإن منح الصلاحيات المطلقة لشخص واحد أو لعدد كبير من المستخدمين يُعرِّض النظام لتهديدات أكبر. لذا ينبغي تصميم هيكلية الأدوار وفقًا لمبدأ “أقل الصلاحيات” (Principle of Least Privilege) لضمان أن كل مستخدم لديه فقط المتطلبات الضرورية لأداء عمله.

أبرز الأدوار الافتراضية في Magento 2

يأتي Magento 2 مع مجموعة من الأدوار الافتراضية التي يمكن تخصيصها أو تعديلها تبعًا لاحتياجات المشروع، ومن بين هذه الأدوار:

- المسؤول (Administrator): يتمتع بكامل الصلاحيات في إدارة النظام والهيكلة.

- مدير المحتوى (Content Manager): يمتلك صلاحيات لإدارة القوائم والصفحات والمحتوى التسويقي.

- مدير المنتجات (Product Manager): لديه إمكانية إضافة المنتجات وتحريرها وضبط تصنيفاتها.

- خدمة العملاء (Customer Service): يطلع على طلبات العملاء وتفاصيل الشحن والدعم.

على الرغم من توفر هذه الأدوار الافتراضية، يُنصَح دومًا بتخصيصها أو إنشاء أدوار جديدة تتناسب بدقة مع هيكل الفريق ومسؤولياته. وإضافة إلى الأدوار القياسية، يمكن إنشاء أدوار مخصصة مثل “مدير التسويق الرقمي” أو “محاسب المتجر” أو غيرهما، بحيث يتم تحديد الصلاحيات بدقة لمنع أي وصول غير مصرح به.

الاستراتيجية المنهجية لإدارة الأدوار والمستخدمين

تستند إدارة الأدوار والمستخدمين في Magento 2 إلى مجموعة من الخطوات والإجراءات المنهجية، تهدف جميعها إلى تقليل مخاطر الاختراق وضمان التوافق مع معايير الأمان:

1. تحليل الأدوار الفعلية وتوثيقها

ينبغي قبل الشروع في تفعيل الأدوار رسم خارطة للمهام والوظائف التي يتوجب القيام بها في المتجر، سواء كانت مرتبطة بإدارة المنتجات أو تحليل البيانات أو إدارة المحتوى، ثم تصنيفها وتفصيلها. هذا التحليل يضمن أن يتم إنشاء أدوار لا تزيد أو تنقص عن الاحتياج الفعلي للفريق. تساعد هذه المرحلة على تقليل الازدواجية أو التداخل بين المسؤوليات، مما يُسهّل لاحقًا عملية مراقبة الصلاحيات ومراجعتها.

2. تصميم هيكلية الصلاحيات

وفقًا لمبدأ “أقل الصلاحيات”، يجب منح المستخدمين الصلاحيات الضرورية فقط للقيام بالمهام المحددة لهم. فعلى سبيل المثال، لا ينبغي أن يمتلك مدير المخزون صلاحيات حذف المستخدمين من لوحة التحكم، ولا ينبغي أن يمتلك مدير التسويق إمكانية التعديل في إعدادات الخادم. إن منح الحد الأدنى من الصلاحيات يعزز من قدرات الرصد والمراقبة، ويساعد على تقليص مساحة الهجوم المحتملة.

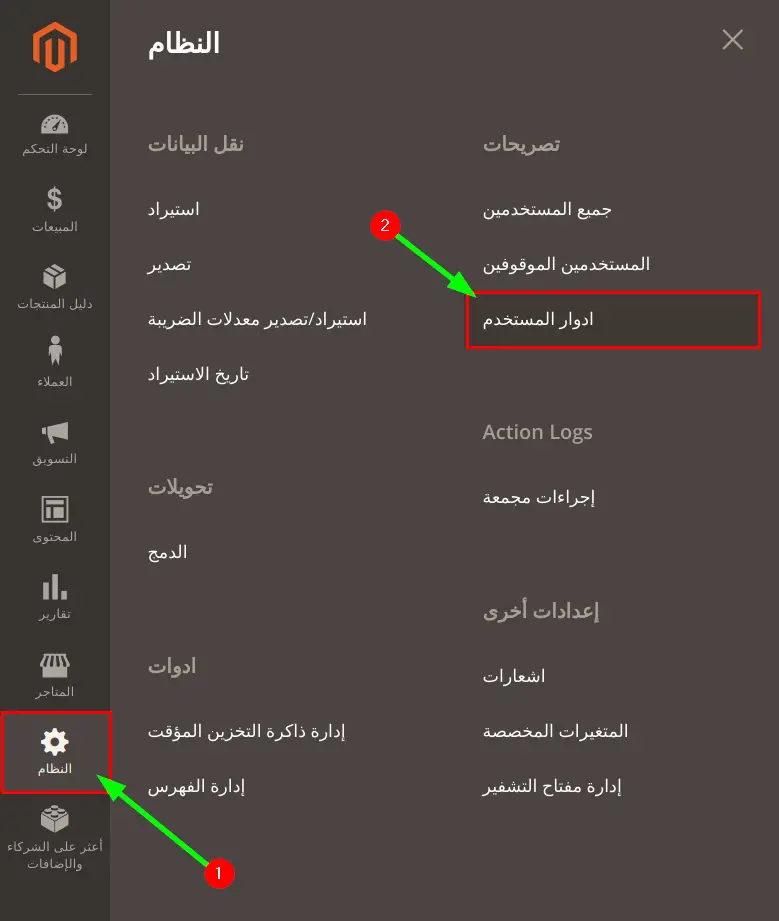

3. إنشاء الأدوار وتخصيصها

يتيح Magento 2 إنشاء أدوار جديدة من خلال لوحة الإدارة، حيث يُمكن تحديد الأقسام والقوائم التي يمكن لهذا الدور الوصول إليها. وعند إنشاء أي دور جديد، ينبغي كتابة وصف واضح يشرح الهدف من وجوده وحدود صلاحياته. كما يُنصَح باختبار الدور بعد إنشائه من خلال حساب مستخدم تجريبي، للتأكد من دقة الصلاحيات وعدم وجود أي ثغرات تسمح بتجاوز القيود.

4. إدارة المستخدمين والتوثيق التبادلي (Cross-Verification)

بعد إنشاء الأدوار، يتم تعيين كل مستخدم إلى الدور المناسب وفقًا لمسؤولياته. وللتأكد من سلامة التطبيق، يمكن إجراء عملية تحقق تبادلي (Cross-Verification) بين المدير والمسؤول عن القسم، بحيث يتم التأكد من أن الصلاحيات الممنوحة هي المطلوبة فعليًا ولا تزيد عن الحاجة. وإذا تم تغيير مهام الموظف أو نقله إلى قسم آخر، ينبغي تحديث دوره أو إنشاء دور جديد إذا لزم الأمر.

5. المراجعة الدورية

الصلاحيات الممنوحة ليست ثابتة على الدوام، فقد تتغير المسؤوليات أو تظهر أقسام جديدة في الشركة. لذلك، يتعين إجراء مراجعة دورية للأدوار والمستخدمين، والتأكد من تماشيها مع الوضع الحالي للمنظمة. يمكن أيضًا استحداث عمليات تحقيق داخلية تهدف إلى مراجعة حركة الحسابات وتتبع أي نشاط مشبوه أو محاولات وصول غير اعتيادية.

آليات متقدمة لتعزيز الأمان في إدارة الأدوار

لا تقتصر إدارة الأدوار على إنشاء حسابات للمستخدمين ومنحهم صلاحيات محددة فقط، بل يمكن دمجها مع آليات أخرى لزيادة مستوى الأمان. تتضمن هذه الآليات:

1. المصادقة الثنائية (Two-Factor Authentication – 2FA)

يتيح Magento 2 إمكانية تفعيل آلية المصادقة الثنائية لكافة المستخدمين في لوحة الإدارة. تضمن هذه الخطوة حماية الحساب حتى في حال تسرب كلمة المرور، حيث يتطلب الوصول رمزًا إضافيًا يُولَّد على جهاز آخر (مثل تطبيق Google Authenticator) أو يُرسل عبر البريد الإلكتروني أو الرسائل القصيرة. تمثل المصادقة الثنائية إحدى أفضل الممارسات الأمنية في العصر الحالي.

2. الربط مع بروتوكولات الهوية الموحدة (Single Sign-On – SSO)

في الشركات الكبيرة قد يكون لدى الموظفين حسابات مدمجة ضمن أنظمة أخرى مثل خدمة LDAP أو Active Directory. يتيح التكامل مع هذه الأنظمة نظام هوية مركزيًا يسهّل عملية إدارة المستخدمين وتمكينهم من الوصول إلى Magento 2 باستخدام نفس بيانات الاعتماد. هذا الربط يعزز الأمان عبر تقليل عدد الحسابات المنفصلة التي يجب إدارتها، كما يُسمح بمراقبة مركزية لكل الأنشطة.

3. توثيق الإجراءات (Action Logging)

عند تحدث تغييرات على النظام أو على إدارة المنتجات أو حتى على مستوى تعيين الأدوار، من المهم الاحتفاظ بسجل شامل يُوثق من قام بالفعل وفي أي وقت وبأي صلاحية. تُسهم سجلات الإجراءات في تتبع مصدر الخطأ إذا حدث أي خلل، وتتيح للجهات المسؤولة اكتشاف أي نشاط غير مشروع في مراحل مبكرة.

4. تحديد قيود الجلسات (Session Management)

يمكن تقييد مدة صلاحية الجلسات داخل Magento 2 بحيث يتم تسجيل خروج المستخدم تلقائيًا بعد فترة معينة من عدم النشاط. يمنع ذلك بقاء الجلسة مفتوحة في أجهزة عامة أو غير مأمونة. كما يمكن إضافة قيود إضافية مثل منع استخدام الحساب من أكثر من جهاز في نفس الوقت، أو تحديد عنوان IP المسموح بالوصول منه، مما يحمي النظام من تهديدات التصيد الاحتيالي أو البرمجيات الخبيثة.

التدقيق الأمني الداخلي والخارجي وتأثيره على إدارة الأدوار

من الضروري تنفيذ عمليات تدقيق أمنية داخلية وخارجية بشكل منتظم لضمان فاعلية إعدادات الأمن في Magento 2. يعتمد التدقيق الداخلي على فريق الشركة أو المختصين المكلفين بمراجعة السجلات وضبط الصلاحيات ومراقبة الأنشطة اليومية، في حين يشمل التدقيق الخارجي الاستعانة بخبراء وشركات مختصة لاختبار اختراق النظام والكشف عن الثغرات المحتملة.

خلال عمليات الاختبار، قد يتم اكتشاف حساب مستخدم لديه صلاحيات مفرطة أو عدم تحديث المصادقة الثنائية لبعض المستخدمين. وبناءً على نتائج التدقيق، يتم تعديل الأدوار والصلاحيات أو اعتماد إجراءات أمنية تكميلية لضمان أعلى درجات الحماية. من المهم توثيق نتائج هذه الاختبارات والاحتفاظ بسجلات دقيقة تساعد على بناء خطط تحسين مستمرة للأمان.

التكامل مع التدابير الأمنية الإضافية

ينبغي أن تكون إدارة الأدوار والمستخدمين جزءًا من استراتيجية شاملة تؤمِّن مختلف الجوانب في Magento 2. فيما يلي بعض التدابير الإضافية ذات الصلة:

- تحديثات مستمرة: الحفاظ على تحديث نظام Magento 2 والإضافات (Extensions) وقوالب التصميم بشكل دوري.

- جدار الحماية لتطبيقات الويب (WAF): وضع حلول جدار الحماية لتطبيقات الويب لرصد ومنع محاولات الهجوم الشائعة.

- تشفير البيانات الحساسة: استخدام شهادات SSL/TLS لتأمين التواصل بين المستخدم والخادم، وتشفير البيانات المهمة في قاعدة البيانات.

- فحص البرمجيات الخبيثة: دمج أدوات الكشف عن البرمجيات الخبيثة وفحص الملفات والروابط بشكل مستمر.

- النسخ الاحتياطي الدائم: إنشاء نظام نسخ احتياطي منتظم والتأكد من قابلية استعادة البيانات بسرعة في حال وقوع هجوم فدية أو تخريب.

دور الجدول المقترح في توضيح توزيع الصلاحيات

يوضح الجدول التالي مثالًا تخطيطيًا بسيطًا حول كيفية توزيع الصلاحيات على الأدوار المختلفة في متجر Magento 2، مع الإشارة إلى بعض المهام الرئيسية لكل دور. هذا الجدول قابل للتعديل والتخصيص بحسب احتياجات العمل، لكنه يعكس بوضوح فلسفة مبدأ “أقل الصلاحيات” وكيفية ترجمتها إلى صلاحيات عملية.

| الدور | مهام رئيسية | الصلاحيات التقنية | نماذج البيانات المسموحة |

|---|---|---|---|

| مسؤول النظام | إدارة كاملة للمتجر والإضافات والتهيئة | إنشاء/حذف مستخدمين، ضبط تكوينات الخادم، الوصول إلى كل الوحدات | المنتجات، العملاء، الطلبات، إعدادات النظام |

| مدير المنتجات | تحرير وإضافة المنتجات وتصنيفاتها | صلاحيات إدارة الكتالوج وخصائصه | جميع البيانات المتعلقة بالمنتجات والتصنيفات |

| مدير المحتوى | تحرير الصفحات الثابتة، المقالات، وتحسين المحتوى التسويقي | إضافة/تعديل الصفحات، إدارة الواجهة الأمامية (Frontend) | الصفحات الثابتة، المحتوى، البنرات الترويجية |

| خدمة العملاء | استقبال طلبات العملاء والتعامل مع عمليات الاسترجاع | الاطلاع على الطلبات، تعديل حالة الشحن، الرد على الاستفسارات | بيانات الطلبات، بيانات الشحن، بيانات العملاء |

| المحاسب المالي | إدارة الفواتير والمدفوعات وإعداد التقارير المالية | الوصول إلى السجلات المالية، إنشاء/تحرير الفواتير | تفاصيل الفواتير والمدفوعات، تقارير الإيرادات |

من خلال مثل هذا الجدول، يستطيع صاحب العمل معرفة حدود صلاحيات كل دور ومهامه بدقة، مما يُعزز من القدرة على تتبع العمليات ومراجعة الأخطاء بسرعة. كما يسهّل تحديث الأدوار وإعادة توزيع المهام متى استدعت الحاجة، دون إرباك أو أخطاء محتملة.

مفهوم الحد من مخاطر “الهجمات الداخلية” باستخدام إدارة الأدوار

عند التركيز على التهديدات الأمنية، غالبًا ما ينصبّ الاهتمام على الهجمات الخارجية التي تستهدف الثغرات البرمجية أو تحاول استغلال ضعف كلمات المرور. ومع ذلك، لا تقل الهجمات الداخلية خطورة، بل إنها أحيانًا تكون أكثر تدميرًا كونها صادرة من أشخاص لديهم وصول مشروع إلى النظام. يندرج تحت هذا المفهوم احتمالية قيام موظف ساخط أو غير مدرّب بصورة كافية بإساءة استخدام صلاحياته للقيام بتعديلات غير قانونية أو تسريب معلومات حساسة.

ومن هنا يبرز دور إدارة الأدوار بقوة، إذ تحدّ من احتمالية وقوع مثل هذه المشكلات عبر تحديد الصلاحيات بدقة وتوثيق كل إجراء يتم داخل لوحة التحكم. فحساب المستخدم الذي لا يمتلك صلاحية الوصول إلى السجلات المالية أو حذف بيانات العملاء لا يمكنه التلاعب أو التسريب. وحتى في حالة إمكانية الوصول، فإن وجود سجلات النشاط (Activity Logs) يوفر أدلة رقمية تسمح بتتبع العملية للموظف الذي قام بها.

الضوابط الواجب اتباعها قبل تخصيص الأدوار في Magento 2

هناك مجموعة من الإجراءات والضوابط الفنية والإدارية ينبغي مراعاتها قبل بدء عملية تخصيص الأدوار في Magento 2، وذلك لضمان توزيع الصلاحيات بصورة فعالة وآمنة:

- تحديد مسؤول واضح عن عملية تعيين الصلاحيات: يُفَضَّل أن يكون هناك شخص محدد أو فريق أمني مسؤول عن إدارة الأدوار ومنحها أو سحبها، بحيث يكون على دراية كاملة بمتطلبات الأمان والهيكل التنظيمي للشركة.

- إعداد سياسات لكلمات المرور: يتضمن ذلك تعيين حد أدنى لطول كلمة المرور، واستخدام أحرف كبيرة وصغيرة ورموز وأرقام، وإجبار المستخدمين على تغيير كلمة المرور بشكل دوري.

- تفعيل المصادقة الثنائية: لضمان أمان حسابات المستخدمين، يجب تفعيل المصادقة الثنائية دون استثناء، وخاصة للحسابات ذات الصلاحيات العالية.

- حصر الوصول إلى لوحة الإدارة: ينبغي تكوين خادم الويب أو إعدادات Magento 2 بحيث يُسمح بالوصول إلى لوحة الإدارة فقط من عناوين IP محددة أو شبكة داخلية، إذا كان ذلك ممكنًا.

- الاحتفاظ بسجلات تدقيق مفصلة: تفعيل كل من System Logs وAction Logs والاحتفاظ بها لفترة كافية لإجراء أي تحقيق داخلي عند الحاجة.

تحسين الأداء بالتوازي مع الأمان

قد يرى البعض أن إضافة المزيد من طبقات الحماية مثل إدارة الأدوار الصارمة والمصادقة الثنائية وجدران الحماية قد يؤثر سلبًا على أداء الموقع أو صعوبة استخدامه. إلا أن التطور التقني في Magento 2 يجعل هذا التأثير ضئيلًا إذا ما طُبِّقَت الممارسات بأفضل شكل. وفي الواقع، فإن الحماية القوية تؤدي إلى تجنب الأعطال والأخطاء التي تتسبب في توقف الموقع أو تعطيل صفقات الشراء، مما يؤدي إلى تعزيز ثقة العملاء واستمرارية الأداء بسلاسة على المدى البعيد.

وبالإضافة إلى ذلك، يمكن استثمار حلول الذاكرة المخبأة (Caching) وتقنيات التحميل الموزع (Load Balancing) لتسريع الأداء، في حين تتولى خصائص الأمان الأخرى حماية البيانات. فالتحسين بين الأداء والأمان عملية متوازية لا تتعارض إذا أُديرَت بحكمة.

استراتيجية التعامل مع الامتدادات (Extensions) في Magento 2

من أهم الميزات التي جعلت Magento 2 شائعًا على نطاق واسع قابليته للتوسّع من خلال الإضافات (Extensions). ومع ذلك، فإن الاعتماد على الإضافات العشوائية أو غير الموثوقة يشكل بوابة واسعة للثغرات الأمنية. لذلك يجب اتباع الاستراتيجيات التالية:

- التحقق من موثوقية المصدر: اقتناء الإضافات من المطورين الرسميين أو السوق الموثوق (Magento Marketplace)، والتأكد من تقييمها وردود فعل المستخدمين.

- الفحص الدوري للإضافات: التأكد من أنها محدَّثة إلى أحدث إصدار، وإزالة الإضافات غير الضرورية أو غير المستخدمة.

- مراجعة التعليمات الخاصة بالإضافات: بعضها يتطلب ضبط إعدادات الأمن بشكل معين، مثل تحديد ما إذا كان يمكن للمستخدمين الوصول إلى واجهات برمجية معينة أم لا.

يمكن أن تؤثر الإضافات أيضًا على إدارة الأدوار، حيث قد تُضيف أقسامًا جديدة أو مناطق إدارة غير موجودة في الإعداد الافتراضي، مما يتطلب تعديل الصلاحيات والأدوار لتلك المناطق. إن التهاون في هذا الجانب قد يخلق ثغرة أمنية تنشأ من عدم تقييد بعض الخصائص الجديدة بشكل كافٍ.

تقنيات تقليل المخاطر الأمنية في قواعد البيانات

على الرغم من أن إدارة الأدوار تُعنى عادةً بالمستوى التطبيقي، إلا أن الأمان الحقيقي لا يكتمل دون تأمين قاعدة البيانات. يمكن أن تُستهدف قواعد بيانات Magento 2 بهجمات SQL Injection أو يُحاول البعض الوصول إليها مباشرةً عبر خادم MySQL. وأبرز الوسائل لمجابهة هذه المخاطر:

- إعطاء صلاحيات محدودة لحساب قاعدة البيانات: يجب أن يمتلك حساب الاتصال بقاعدة البيانات أقل الصلاحيات المطلوبة لقراءة البيانات وكتابتها، من دون منح صلاحيات إنشاء أو حذف الجداول مثلاً إلا للعمليات الضرورية.

- استخدام كلمات مرور قوية لقاعدة البيانات: يصعب تخمينها أو اختراقها من خلال هجمات القاموس (Dictionary Attacks).

- الحماية بجدار ناري على مستوى الخادم: حصر الوصول إلى قاعدة البيانات بعناوين IP محددة، والتأكد من أنها غير مكشوفة لعامة الإنترنت بدون ضوابط.

- تشفير البيانات الحساسة: مثل كلمات مرور المستخدمين وبيانات بطاقات الدفع، واستخدام خوارزميات قوية يصعب فك تشفيرها.

يساعد ربط إدارة الأدوار في النظام مع إعدادات قاعدة البيانات على إنشاء بيئة متماسكة تمنع التداخل غير المصرح به. على سبيل المثال، إذا حاول مستخدم في الدور “خدمة العملاء” الوصول إلى جدول الفواتير المالية بالالتفاف حول واجهة Magento، فإن الصلاحيات المحدودة في قاعدة البيانات ستمنع تنفيذ الاستعلام.

التكامل مع بروتوكولات الأمان في الخوادم السحابية

مع انتشار استخدام الخدمات السحابية لاستضافة مواقع Magento 2، يُضاف مستوى جديد من التعقيد إلى جوانب الأمان. توفر بعض مزودي الخدمات السحابية مزايا أمان افتراضية مثل جدران حماية متقدمة، وشبكات خاصة افتراضية (VPN)، وأدوات فحص للثغرات. إضافة إلى ذلك، ينبغي مراعاة الآتي:

- تقسيم الأدوار في حساب الاستضافة: عدم استخدام حساب الجذر (Root) أو الحساب ذي الصلاحيات المطلقة في كل مرة، بل إنشاء حسابات فرعية لكل مهمة أو فريق.

- استخدام تخزين آمن للمفاتيح والشهادات: مثل AWS Key Management Service أو Azure Key Vault، لمنع تسرب بيانات التشفير الحساسة.

- تفعيل سجلات التدقيق السحابية: مثل AWS CloudTrail أو Azure Monitor، التي توثق كافة العمليات على مستوى الخادم والسحابة.

تمكن هذه الخطوات من إدارة الأدوار بشكل متكامل بين Magento 2 وبين مزايا الأمان التي يقدّمها مزود الخدمة السحابية، وهو ما يعزز من طبقات الحماية بشكل جذري.

كيف تُسهم شهادة PCI DSS في تحسين أمان Magento 2؟

إذا كان المتجر يتعامل مع مدفوعات بطاقات الائتمان، فمن المحتمل أنه مطالب بالالتزام بمعايير PCI DSS (Payment Card Industry Data Security Standard). تفرض هذه المعايير ضوابط شاملة على كيفية تخزين بيانات البطاقات ومعالجتها ونقلها. كما تنص على سياسات واضحة لإدارة الأدوار والصلاحيات، وتشترط تسجيل جميع العمليات التي تتم على النظام.

تحقيق شهادة PCI DSS يفرض على المتجر تنفيذ عدد من التدابير الأمنية مثل التشفير القوي، تقييد الوصول على أساس الحاجة المهنية، وتطبيق أدوات الفحص الدوري للثغرات. وعليه، فإن أي خطوة في اتجاه الحصول على هذه الشهادة أو المحافظة عليها تنعكس إيجابيًا على مستوى أمان Magento 2 بشكل عام. ومن أهم متطلبات PCI DSS ذات العلاقة بإدارة الأدوار:

- تخصيص معرف فريد لكل شخص لديه حق الوصول.

- تطبيق إجراءات صارمة للتحقق من الهوية، مثل المصادقة الثنائية.

- الحفاظ على سياسات خصوصية صارمة.

- مراقبة النشاطات على الخادم بشكل مستمر.

السيناريوهات العملية لتخصيص الأدوار في Magento 2

قد يواجه مدير المتجر مجموعة من السيناريوهات العملية التي تدعو إلى ضرورة تخصيص الأدوار بما يتلاءم مع طبيعة كل سيناريو:

1. توظيف مساعد مؤقت

في بعض الأوقات، قد تستعين الشركة بمساعد مؤقت للقيام بمهمة محددة، مثل إضافة المحتوى التسويقي أو إدخال منتجات جديدة. في هذه الحالة، يمكن إنشاء دور خاص مؤقت بصلاحيات محدودة للغاية، وإلغاؤه أو تعطيله بمجرد انتهاء المهمة. يضمن ذلك عدم منح هذا المساعد صلاحيات أوسع من اللازم.

2. فصل مهام المالية والمحاسبة

قد يتطلب النظام المالي تدقيقًا منفصلًا، بحيث لا يتدخل مسؤولو التسويق أو خدمة العملاء في الفواتير والمدفوعات. لذلك يمكن إنشاء دور “المحاسب المالي” لا يملك سوى صلاحيات إصدار الفواتير وعرض التقارير المالية، بينما يتم حجب أي صلاحيات أخرى عنه.

3. فريق لتحديث موقع الويب

في حملات التسويق الكبيرة أو المواسم (مثل شهر التخفيضات السنوية)، يتم توظيف فريق لتحرير المحتوى والعروض الترويجية. هنا يُنشأ دور “مدير المحتوى” أو “محرر المحتوى” بحيث يتم منحه صلاحيات إنشاء الصفحات أو البنرات الإعلانية، مع حجب كل الصلاحيات الأخرى مثل حذف المنتجات أو إدارة المستخدمين.

4. الفريق التقني للدعم والصيانة

قد يتطلب الفريق التقني إمكانية الدخول إلى إعدادات النظام وتحليل السجلات لمعالجة الأخطاء وتثبيت التحديثات. ومع ذلك، لا حاجة لهم للوصول إلى بيانات العملاء أو الطلبات. لذا يمكن تخصيص دور “الدعم الفني” بحيث يسمح بالوصول إلى سجلات الأخطاء وإعدادات الخادم الأساسية، لكنه يحجب قسم الإدارة المالية والبيانات الحساسة.

تحليل مخاطر عدم تفعيل إدارة الأدوار

عند تجاهل أو تهميش مسألة إدارة الأدوار، يصبح النظام معرضًا لمجموعة من المخاطر منها:

- زيادة احتمالية الاختراق الداخلي: يستطيع أي مستخدم لديه صلاحيات واسعة إجراء تعديلات بالغة الخطورة أو تسريب معلومات حساسة.

- صعوبة تتبع الأخطاء: في حال حدوث مشكلة أو تعطل في النظام، يصبح من الصعب تحديد السبب أو الطرف المسؤول إذا كان الجميع يمتلك نفس الصلاحيات.

- مخالفة بعض اللوائح والمعايير: قد يؤدي ذلك إلى غرامات مالية أو عقوبات في حالة التعامل مع بيانات الدفع دون اتباع معايير مثل PCI DSS أو اللائحة العامة لحماية البيانات (GDPR).

- فقدان سمعة المتجر وثقة العملاء: أي اختراق أمني ينجم عن ضعف في إعدادات النظام سينعكس بالسلب على صورة العلامة التجارية.

الإجراءات الاستباقية للحد من الثغرات الأمنية

من المفيد اعتماد نهج استباقي يتضمن تخطيطًا مسبقًا واستخدامًا لأدوات رصد وتحليل تساعد على حماية Magento 2 وتفادي المفاجآت غير السارة:

- استخدام برامج مضادة للفيروسات والبرمجيات الخبيثة: لا يقتصر ذلك على أجهزة المستخدمين، بل يمتد إلى الخادم وبيئة التطوير.

- إجراء فحص منتظم للثغرات (Vulnerability Scanning): عبر أدوات متخصصة مثل OpenVAS أو Nessus، والتي تفحص الخوادم وقواعد البيانات وواجهات Magento بحثًا عن ثغرات معروفة.

- التدريب المستمر للفريق: توعية المطورين والمسؤولين حول أحدث الأساليب المستخدمة في الاختراقات وطرق التصدي لها، بما في ذلك أساليب التصيد الاحتيالي (Phishing) والهندسة الاجتماعية (Social Engineering).

- إجراء اختبارات الاختراق (Penetration Testing): الاستعانة بفريق خارجي أو داخلي يحاول اختراق النظام بشكل قانوني للكشف عن نقاط الضعف المحتملة.

- تثبيت شهادة SSL/TLS موثوقة: لتأمين تبادل البيانات بين المتجر والعملاء، مما يمنع مهاجمات التنصت أو تعديل البيانات (Man-in-the-Middle Attacks).

الحفاظ على التوافق مع القوانين واللوائح المحلية والدولية

إلى جانب المعايير التقنية، قد يواجه متجر Magento 2 الإلكتروني تحديات قانونية مرتبطة بجمع ومعالجة بيانات العملاء. إذا كان المتجر يستهدف عملاء في الاتحاد الأوروبي مثلًا، فإن الالتزام باللائحة العامة لحماية البيانات GDPR يصبح ضروريًا. وتشترط GDPR تحديد مسؤوليات واضحة للوصول إلى بيانات المستخدمين، ما ينعكس على إدارة الأدوار وضرورة توثيق من يستطيع الوصول وماهية الإجراءات الوقائية المفعّلة.

وحتى في مناطق أخرى من العالم، هناك تشريعات تحمي خصوصية المستخدمين، وتتطلب وضع سياسات للخصوصية والأمن. ولذلك، فإن تصميم الأدوار والصلاحيات يجب أن يأخذ بعين الاعتبار الالتزامات القانونية لكل سوق أو منطقة يعمل فيها المتجر.

نصائح عملية لتجنب الأخطاء الشائعة في إدارة الأدوار

ربما يقع بعض مديري المتاجر أو المسؤولين التقنيين في أخطاء مكررة عند تطبيق سياسات الأمان. وفيما يلي بعض النصائح لتجنب هذه الأخطاء:

- تجنّب الحسابات المشتركة: يجب أن يكون لكل مستخدم حسابه الخاص ذو معرّف فريد، مما يسهل تتبع السجلات والمحاسبة في حال وقوع خلل.

- تحقيق التوازن بين الأمان والإنتاجية: الصلاحيات الضيقة جدًا قد تشلّ عمل الفريق، في حين أن الصلاحيات الواسعة تفتح الباب أمام الاختراقات. إيجاد هذا التوازن يتطلب حوارًا مستمرًا بين قسم الأمان والإدارات الأخرى.

- تحديث مستمر للسياسات: العمل التجاري يتطور، ولا بد أن تتطور معه سياسة إدارة الأدوار لتلائم هيكل الفريق واحتياجاته الجديدة.

- الحرص على التسجيل والاحتفاظ بالسجلات: أي خطوة أو إجراء أمني يحتاج إلى توثيق، حتى لا يقع النظام في فخ الإهمال أو الفوضى التنظيمية.

دور المراقبة الفورية (Real-Time Monitoring) في الكشف عن الأنشطة المريبة

لا يمكن الاعتماد على المراجعة اليدوية للسجلات فقط، خصوصًا في المتاجر الكبيرة التي تشهد حركة كثيفة. تساعد أدوات المراقبة الفورية على تحليل الأحداث في الوقت الحقيقي، وإطلاق تنبيهات عند رصد سلوك مريب مثل:

- محاولات متكررة لتسجيل الدخول بكلمات مرور خاطئة.

- استخدام حساب واحد من عناوين IP متعددة في وقت قصير.

- تعديلات جذرية على إعدادات حساسة مثل تكوين الدفع أو إعدادات الخادم.

- معدلات عالية من التصدير أو الحذف لبيانات العملاء.

يمكن لمديري الأمن برمجة هذه الأدوات لإرسال تنبيه فوري عبر البريد الإلكتروني أو الرسائل النصية أو حتى أدوات الدردشة الداخلية للشركة. هذا النهج الاستباقي يقلل من زمن الاستجابة في حال وقوع حادث أمني ويمنع انتشار المشكلة.

الاختبار المستمر لنظام الأمان بعد أي تحديث أو ترقية

قد تتسبّب التحديثات الدورية في Magento 2 أو ترقيات الخادم في تغيير بعض إعدادات الأمان أو تعطيل إضافات معينة أو إعادة ضبط صلاحيات لوحة الإدارة. لذا من الضروري إجراء اختبارات شاملة بعد كل عملية تحديث، للتأكد من سلامة الأدوار وثبات الإعدادات الأمنية. كما يفضَّل أن تتم هذه الاختبارات في بيئة تطويرية مشابهة قدر الإمكان للبيئة التشغيلية، قبل نقل التحديثات إلى خادم الإنتاج.

معالجة الأحداث الأمنية والاستجابة عند الاختراق

مهما كانت الإجراءات الأمنية محكمة، يظل الاحتمال قائمًا لوقوع حوادث اختراق أو تسريب. في هذه الحالات، يجب اتباع سياسة استجابة طوارئ (Incident Response) واضحة ومحددة مسبقًا، تتضمن:

- عزل الخادم المتأثر: لمنع امتداد الضرر إلى أنظمة أخرى.

- تحليل السجلات والآثار الجنائية الرقمية: لتحديد طريقة الاختراق والملفات المتأثرة.

- إخطار الفرق المعنية: سواء كان ذلك الفريق التقني أو فريق الامتثال القانوني أو إدارة الشركة.

- اتخاذ إجراءات الإبلاغ القانونية: في بعض الدول، يتطلب القانون إخطار العملاء والجهات الرقابية في حال تأثر بيانات شخصية.

- مراجعة شاملة للإجراءات الأمنية: وتطبيق دروس مستفادة من الحادثة لمنع تكرارها مستقبلًا.

المزيد من المعلومات