تحليل السجلات باستخدام Graylog على أوبنتو

يعدّ تحليل السجلات (Log Analysis) من أهمّ العناصر في إدارة الأنظمة والشبكات والخوادم؛ إذ تتيح هذه العملية تتبّع الأحداث المختلفة التي تحدث داخل البيئة البرمجية أو الخوادم، وتساعد في رصد أي أخطاء محتملة أو هجمات أمنية أو سلوك غير طبيعي قد يعرّض النظام للخطر. ومع تزايد عدد الخدمات والتطبيقات الموزّعة عبر العديد من الأجهزة، أصبح الاعتماد على حلول متكاملة لإدارة السجلات وتحليلها أمرًا لا غنى عنه. في هذا الإطار، يبرز دور منصة Graylog كأحد أنظمة إدارة السجلات المركزية القوية والمفتوحة المصدر والتي تتيح إمكانية جمع وتحليل وعرض السجلات بمرونة كبيرة.

يركّز هذا المقال المطوّل على كيفية استخدام Graylog على توزيعة أوبنتو (Ubuntu)، بما يتضمّن مناقشة المكوّنات الأساسية لمنصة Graylog وآلية عملها، وكيفية تثبيتها وإعدادها على نحو متكامل، فضلاً عن أهم ميزاتها التي تجعلها خيارًا مفضلاً لدى كثير من مديري الأنظمة ومسؤولي الشبكات. سيتم كذلك التطرّق إلى كيفية توجيه السجلات من الخوادم المختلفة إلى Graylog وطرق تنفيذ عمليات الفلترة والتحليل المتقدّم، مع التركيز على الجوانب الأمنية والأداء وتحسين تجربة الرصد الموحّد لسجلات المؤسسات. كما ستتضمن هذه الدراسة جدولًا يوضح مقارنة بين بعض الطرق والأدوات المستخدمة لإرسال السجلات إلى Graylog، بالإضافة إلى عدد كبير من التفاصيل الفنية والعملية.

الفصل الأول: مقدّمة في إدارة السجلات وأهميتها

1.1 نظرة عامة على مفهوم إدارة السجلات

لا تقتصر عملية إدارة السجلات (Log Management) على مجرّد تجميع الرسائل النصية المسجلة في ملفات بسيطة، بل تشمل نظامًا شاملًا ومتكاملًا يتيح تخزين وتنظيم وتحليل وتنقيح واستعادة السجلات بشكل سريع وفعّال. وتكمن أهمية إدارة السجلات في تمكين فرق تقنية المعلومات من متابعة حالة الأنظمة وتحليل أحداثها لفهم أي أخطاء أو ثغرات أو نشاط مشبوه.

يجب إدراك أنّ السجلات لا تقتصر على مجرد Logs صادرة من أنظمة التشغيل، بل تشمل السجلات الناشئة عن مختلف أجزاء البنية التحتية الرقمية، بما في ذلك التطبيقات وقواعد البيانات وأجهزة الشبكة وجدران الحماية وغيرها. ومع توسع نطاق الأعمال وتعدّد مصادر السجلات وزيادة معدل إنتاجها، بات من الضروري تبنّي حلول متطورة لجمع هذه السجلات من مصادرها المتعددة وإجراء عمليات تحليل وتنقيح آلي عليها لتوليد تقارير وإشعارات ورؤى قيمة.

1.2 تحديات إدارة وتحليل السجلات في البيئات الحديثة

مع التطور المتسارع في مجال تكنولوجيا المعلومات وزيادة تعقيد البنى التحتية التقنية، برزت تحديات عدّة تجعل مهمة إدارة وتحليل السجلات مهمة شاقة إن لم تتوفر الوسائل المناسبة، ومن أبرز هذه التحديات:

- زيادة حجم البيانات: مع تنامي أعداد الخوادم والتطبيقات، يتضاعف حجم السجلات يوميًا، مما يتطلّب بنى تحتية قوية وخوارزميات فعّالة للتخزين والبحث.

- تنوع مصادر السجلات: تختلف صيغ السجلات وتنسيقاتها من نظام لآخر، ويصعب توحيد نماذج التحليل من دون وجود أدوات تدعم أشكالًا متباينة من المخرجات النصيّة.

- البحث والاستعلام: عملية البحث في ملايين السجلات بسرعة وبدقة تتطلّب محركات بحث متقدّمة وآلية فهرسة سريعة وفعّالة.

- الخصوصية والأمان: تشكّل السجلات مصدرًا ثريًا للمعلومات الحسّاسة عن الأنظمة والمستخدمين، لذا ينبغي أخذ الجوانب الأمنية في الحسبان لضمان عدم تعرّض هذه المعلومات للاختراق أو الانتشار.

- تحليل الوقت الفعلي: تحتاج بعض المؤسسات إلى تحليل السجلات بشكل فوري أو شبه فوري للكشف عن الحوادث الأمنية أو الأعطال التقنية، ممّا يتطلّب أدواتٍ قادرة على العمل بزمن استجابة منخفض.

1.3 أهمية استخدام منصة متكاملة لإدارة السجلات وتحليلها

يُعدّ تبنّي منصة متكاملة لإدارة السجلات وتحليلها عاملًا حاسمًا لضمان الحصول على أقصى فائدة من بيانات السجلات. ومن أهم الجوانب الإيجابية لاستخدام منصة من هذا النوع:

- المركزيّة: تتيح المنصة جمع جميع السجلات من مصادر مختلفة في موقع واحد، مما يسهّل إدارة هذه السجلات واستخراج الرؤى الشاملة.

- الكفاءة: تسمح بجدولة عمليات الأرشفة والفهرسة، وتتضمن أدوات قوية للبحث وعمل لوحات تحكم (Dashboards) استقصائية تضمن سهولة التحليل.

- الرصد والإشعارات: تحتوي غالبًا على نظام تنبيه في الوقت الحقيقي يتيح اكتشاف الأحداث الحرجة تلقائيًا وإخطار المسؤولين على الفور.

- التكامل مع الخدمات والتطبيقات: العديد من المنصات تدعم الإضافات والبرمجيات الوسيطة (Plugins) لتسهيل الربط مع التطبيقات الشائعة ومجمعات البيانات.

الفصل الثاني: نظرة شاملة على Graylog

2.1 ما هو Graylog؟

يُعدّ Graylog منصة مفتوحة المصدر لإدارة وتحليل السجلات المركزية، تتميز بسهولة نشرها ومرونتها في دعم مختلف أحجام البيانات ومصادرها. يعتمد Graylog على باقة من التقنيات المجرّبة والقويّة، حيث يستخدم Elasticsearch كمحرّك بحث وفهرسة، كما يوظف MongoDB لتخزين البيانات الوصفية (Metadata) وتفاصيل التهيئة، في حين يعتبر خادم Graylog نفسه المسؤول عن استقبال السجلات ومعالجتها.

تدعم منصة Graylog تهيئات متنوعة من التوزيع والتوسع الأفقي، مما يجعلها مناسبة للبيئات الصغيرة والكبيرة على السواء. وبفضل تصميمها القابل للتطوير، يمكن إضافة المزيد من العقد (Nodes) مع ازدياد حجم البيانات، سواء كانت هذه العقد لغرض المعالجة أو التخزين أو البحث. علاوة على ذلك، يوفّر Graylog واجهة مستخدم رسومية متقدّمة ومنهجية بديهية تسمح بإجراء عمليات الاستعلام والفحص والفلترة في الوقت شبه الفعلي، وإنشاء لوحات تحكّم مخصّصة تساعد على مراقبة الأنظمة وتتبع حالتها بشكل استباقي.

2.2 لمحة تاريخية وتطوّر المشروع

نشأت فكرة Graylog في الأساس بهدف توفير بديل مفتوح المصدر للأنظمة التجارية التي تقدّم حلول إدارة السجلات، وكان الغرض من المشروع تقديم حل يعتمد على أدوات مجانية ومرنة في الوقت ذاته. اعتمد Graylog على Elasticsearch وMongoDB في إصداراته الأولى، ثم شهد المشروع تطوّرات مستمرة، منها تحسين القدرات على الفهرسة والبحث، وإضافة ميزات جديدة مثل تكاملات واسعة مع أنظمة متنوعة لتجميع السجلات (مثل NxLog وBeats)، فضلاً عن بناء واجهة ويب متطورة تستخدم لتبسيط العمليات المعقدة في إعداد التدفقات وفلاتر المعالجة (Processing Pipelines).

2.3 مكوّنات Graylog الأساسية

تتألف بنية Graylog من عدّة عناصر رئيسية، وهي:

- خادم Graylog (Graylog Server): هو العنصر المركزي الذي يستقبل السجلات ويحللها وينسّق العمليات مع المحرّكات الخلفية، ويتولى تطبيق القواعد والأنابيب (Pipelines) الخاصة بمعالجة البيانات.

- Elasticsearch: يقوم بتخزين وفهرسة السجلات ليتسنّى البحث فيها لاحقًا بسرعة وفاعلية.

- MongoDB: يُستخدم لتخزين المعلومات الوصفية مثل بيانات المستخدمين، وقوائم التحكم بالصلاحيات، وإعدادات Graylog نفسها، وبعض تفاصيل تكوين الفهارس.

- واجهة Graylog (Graylog Web Interface): توفّر واجهة ويب تفاعلية يسهل من خلالها إدارة السجلات واستعراضها وإنشاء التقارير ولوحات التحكّم.

2.4 الميزات الرئيسة التي يقدّمها Graylog

- سهولة توسيع المنظومة: يتيح التصميم القائم على المكوّنات المنفصلة إضافة عقد إضافية في بيئة المنتج مع نمو حجم البيانات ومتطلباتها.

- قوة البحث والفهرسة: بالاستناد إلى Elasticsearch، يقدّم Graylog قدرات بحث سريعة ومعقّدة باستخدام بنية استعلامات تشبه Lucene وElasticsearch.

- المرونة في الإضافات والتكامل: يتوفر مجتمع نشط يُصدر إضافات ومكونات (Plugins) تمكّن من التكامل مع أنظمة وأدوات خارجية.

- إدارة متقدمة لتدفقات المعالجة (Processing Pipelines): توفّر آلية لمعالجة البيانات أثناء تدفّقها، كتغيير التنسيقات أو إضافة حقول جديدة أو تنقية المعلومات.

- الواجهة الرسومية التفاعلية: تجعل عملية إدارة السجلات أكثر سهولة وبساطة، كما تسمح ببناء لوحات مراقبة تعرض إحصاءات ورسوم بيانية لحظية.

الفصل الثالث: المتطلبات الأساسية لتثبيت Graylog على أوبنتو

3.1 اختيار الإصدار المناسب من أوبنتو

قبل الشروع في عملية تثبيت Graylog، ينبغي التأكّد من توفير بيئة نظام أوبنتو حديثة مدعومة رسميًا. توصي معظم التوثيقات المتخصصة باستخدام إصدار خادم أوبنتو (Ubuntu Server) بإصدار طويل الأمد (LTS)، مثل أوبنتو 20.04 LTS أو 22.04 LTS لضمان استقرار النظام وتوفّر تحديثات الأمان.

3.2 الموارد المطلوبة للخادم

يعتمد حجم الموارد اللازمة لتشغيل Graylog على عدد مصادر السجلات ونوعيتها وحجم البيانات الذي يتم معالجته يوميًا. بصورة عامة، ينصح بتوفير المواصفات التالية كنقطة بداية في البيئات الصغيرة أو المتوسطة:

- المعالج (CPU): رباعي النواة (4 Cores) على الأقل.

- الذاكرة العشوائية (RAM): 8 غيغابايت أو أكثر.

- التخزين: يوصى باستخدام وحدات تخزين سريعة (مثل SSD) لتحسين أداء Elasticsearch.

- الاتصال الشبكي: يعتمد على حجم ونمط تدفق السجلات. في بعض الحالات، يفضل استخدام شبكات بسرعة 1Gbps أو أعلى.

3.3 إعدادات الشبكة والجدار الناري

بمجرد تخصيص الخادم، ينبغي التأكد من ضبط الجدار الناري (Firewall) للسماح بالاتصالات الضرورية لخدمات Graylog وElasticsearch وMongoDB. تُستخدم المنافذ الافتراضية التالية غالبًا:

- منفذ واجهة Graylog: 9000/TCP.

- منفذ تلقي السجلات عبر بروتوكول Syslog: 514/UDP أو 514/TCP (قد يتطلب تشغيلها بصلاحيات الجذر أو استخدام منافذ بديلة أعلى من 1024).

- منفذ تلقي بيانات GELF: 12201/UDP أو 12201/TCP.

- منفذ Elasticsearch: 9200/TCP و9300/TCP للتخاطب ضمن عنقود Elasticsearch.

- منفذ MongoDB: 27017/TCP.

تجدر الإشارة إلى إمكانية تغيير المنافذ الافتراضية في حال دعت الحاجة، كما يوصى دائمًا بتقييد الوصول المباشر إلى Elasticsearch وMongoDB ضمن نطاق الشبكات الداخلية الآمنة.

3.4 تثبيت Java

يتطلب Graylog وElasticsearch تشغيلهما ضمن بيئة Java. عادةً ما ينصح باستخدام حزمة OpenJDK بإصدار 8 أو 11، ويجب التأكد من توافرها قبل تثبيت مكوّنات Graylog. على سبيل المثال، لتثبيت OpenJDK 11 في أوبنتو:

sudo apt-get update

sudo apt-get install openjdk-11-jre-headless

يمكن التحقق من نجاح التثبيت عبر:

java -version

الفصل الرابع: تثبيت وإعداد Elasticsearch

4.1 تثبيت الحزمة الرسمية لـ Elasticsearch

يُعتبر Elasticsearch العنصر الرئيس الذي يعالج عمليات البحث والفهرسة في Graylog. يفضّل استخدام الحزمة الرسمية المتوفرة لدى شركة Elastic عبر إضافة المستودع الرسمي لـ Elasticsearch في نظام أوبنتو. قد تتنوع الإصدارات المدعومة، لذلك يجب الحرص على استخدام إصدار متوافق مع Graylog (عادةً توصي وثائق Graylog بإصدار محدد).

wget -qO - https://artifacts.elastic.co/GPG-KEY-elasticsearch | sudo apt-key add -

sudo apt-get install apt-transport-https

echo "deb https://artifacts.elastic.co/packages/7.x/apt stable main" | sudo tee /etc/apt/sources.list.d/elastic-7.x.list

sudo apt-get update

sudo apt-get install elasticsearch

4.2 تهيئة Elasticsearch

بعد التثبيت، ينبغي ضبط ملف /etc/elasticsearch/elasticsearch.yml لتحديث بعض الخيارات الأساسية:

- cluster.name: تحديد اسم العنقود (Cluster) ليتناسب مع بيئة الإنتاج أو الاختبار.

- network.host: تحديد واجهة الشبكة التي سيستمع عليها Elasticsearch (مثلاً 0.0.0.0).

- discovery.type: في حال كان العنقود مكوّنًا من عقدة واحدة فقط، يمكن استخدام قيمة single-node للبيئات التجريبية.

عقب الانتهاء من التعديلات، يتم تفعيل وتشغيل الخدمة:

sudo systemctl daemon-reload

sudo systemctl enable elasticsearch

sudo systemctl start elasticsearch

4.3 التحقق من تشغيل Elasticsearch

يمكن التأكد من عمل Elasticsearch بصورة صحيحة عبر إرسال طلب HTTP إلى المنفذ 9200:

curl -X GET http://localhost:9200

ينبغي أن يعرض الطلب معلومات حول اسم العنقود وإصدار Elasticsearch وما إلى ذلك.

الفصل الخامس: تثبيت وإعداد MongoDB

5.1 تثبيت MongoDB من المستودعات الرسمية

تستخدم Graylog قاعدة بيانات MongoDB لحفظ البيانات الوصفية وبيانات التهيئة والمستخدمين. يمكن تثبيت MongoDB بسهولة على أوبنتو بالإصدارات التي تدعمها:

sudo apt-get update

sudo apt-get install mongodb

أو استخدام مستودعات MongoDB الرسمية للحصول على الإصدارات الأحدث.

5.2 إعداد التكوين الأساسي

في معظم الأحيان، يمكن الاعتماد على الإعدادات الافتراضية لـ MongoDB، ولكن قد يرغب البعض في تخصيص مسار الملفات أو موقع التخزين أو منفذ الخدمة. عادةً يعمل MongoDB على المنفذ 27017، وينبغي تقييده في الجدار الناري بحيث يمكن الوصول إليه فقط من خادم Graylog وElasticsearch في حال كانا يعملان على أجهزة مختلفة.

5.3 تشغيل خدمة MongoDB والتأكد من عملها

يمكن تنفيذ الخطوات التالية لضمان تشغيل الخدمة تلقائيًا عند بدء تشغيل النظام:

sudo systemctl enable mongodb

sudo systemctl start mongodb

للتحقق من حالة الخدمة:

sudo systemctl status mongodb

الفصل السادس: تثبيت Graylog وإعداده

6.1 إضافة مستودع Graylog الرسمي

توفر شركة Graylog حزمًا مخصّصة لأوبنتو. لإضافتها:

wget https://packages.graylog2.org/repo/packages/graylog-4.0-repository_latest.deb

sudo dpkg -i graylog-4.0-repository_latest.deb

sudo apt-get update

تجدر الإشارة إلى ضرورة التأكد من استخدام إصدار Graylog المتوافق مع إصدار Elasticsearch المثبّت سابقًا.

6.2 تثبيت حزمة Graylog

الخطوة التالية هي تثبيت Graylog باستخدام apt:

sudo apt-get install graylog-server

6.3 إعداد ملف التهيئة الرئيسي

بعد التثبيت، يتم تحرير ملف التهيئة الخاص بـ Graylog والموجود في:

/etc/graylog/server/server.conf

ومن أهم الإعدادات التي يجب مراجعتها وتعديلها:

- password_secret: يجب إدخال سلسلة عشوائية طويلة (ينصح باستخدام أداة مثل openssl لإنشاء سلسلة طويلة من الأحرف).

- root_password_sha2: يُستخدم لإنشاء كلمة مرور المستخدم الجذر (admin)، وهي عبارة عن قيمة مشفرة بخوارزمية SHA256. يمكن إنشاؤها على النحو التالي:

echo -n "YourDesiredPassword" | sha256sum - rest_listen_uri و web_listen_uri: تُحدّد الواجهات والمنافذ التي سيتوفر عليها تطبيق Graylog. في الإصدارات الأحدث، يتم تحديد http_bind_address أو http_publish_uri وغيرها.

- elasticsearch_hosts: يُعرَّف هنا عنوان Elasticsearch (مثلاً http://127.0.0.1:9200).

- mongodb_uri: يُضبط ليتضمّن معلومات الاتصال بـ MongoDB (مثل mongodb://127.0.0.1:27017/graylog).

6.4 تفعيل وتشغيل Graylog

عقب تعديل الإعدادات وحفظ التغييرات، يتم إعادة تحميل النظام وتشغيل Graylog:

sudo systemctl daemon-reload

sudo systemctl enable graylog-server

sudo systemctl start graylog-server

يُفضل مراقبة سجل Graylog عبر:

sudo tail -f /var/log/graylog-server/server.log

للتحقق من عدم ظهور أخطاء أو تحذيرات حرجة.

الفصل السابع: تسجيل الدخول إلى واجهة Graylog وإجراء التهيئة الأولية

7.1 الوصول إلى واجهة الويب

عند نجاح تشغيل Graylog، يمكن الوصول إلى الواجهة عبر متصفح ويب باستخدام الرابط الافتراضي:

http://server_ip:9000

سيُطلب إدخال اسم المستخدم وكلمة المرور الخاصة بالمستخدم الجذر (admin) التي تم إعدادها في ملف التهيئة. في حال نجاح العملية، ستظهر لوحة التحكم الافتراضية التي توفّر لمحة عامة عن الحالة العامة لنظام Graylog.

7.2 تهيئة المدخلات (Inputs) لجمع السجلات

بعد الدخول، يُنصح بإعداد إحدى “المدخلات” (Inputs) لاستقبال السجلات. يقدّم Graylog خيارات متنوعة، مثل:

- Syslog UDP أو TCP

- GELF

- Raw/Plaintext

- Beats

لتفعيل مدخل Syslog على منفذ 514/UDP كمثال، يمكن التوجه إلى قائمة System > Inputs في الواجهة، ومن ثم اختيار “Syslog UDP” وتحديد الإعدادات اللازمة كنوع الترميز، والمنفذ، واسم العقدة.

7.3 إعداد المؤشرات (Indices) وسياسات التدوير (Rotation)

يعمل Graylog على تنظيم السجلات في مؤشرات (Indices) داخل Elasticsearch. ولمنع تضخم فهرس واحد، يمكن إعداد سياسات التدوير التي تحدد متى يجب إنشاء فهرس جديد ومتى يتم حذف المؤشرات القديمة. يتم ذلك عبر قائمة System > Indices في واجهة Graylog:

- إنشاء مجموعة مؤشرات (Index Set) جديدة أو تعديل المجموعة الافتراضية.

- تحديد الإستراتيجية، مثل: تدوير المؤشر بناءً على الحجم أو الزمن.

- تحديد عدد المؤشرات القديمة التي يتم الاحتفاظ بها قبل حذفها، وذلك للحفاظ على السعة التخزينية.

7.4 إضافة مستخدمين وتوزيع الصلاحيات

ينبغي إضافة مستخدمين جدد ذوي صلاحيات مختلفة بدلًا من استخدام الحساب الجذري في جميع الأوقات. يوفر Graylog نظام تحكم دقيقًا بالصلاحيات (Role-Based Access Control) يسمح بمنح أذونات محددة للبحث أو الإضافة أو إدارة المدخلات وغيرها.

الفصل الثامن: توجيه السجلات من الخوادم والتطبيقات إلى Graylog

8.1 استخدام بروتوكول Syslog

يعد Syslog أشهر بروتوكولات تسجيل الأحداث، ويدعمه عدد كبير من الأنظمة بما فيها توزيعات لينكس وأجهزة الشبكة. يمكن توجيه السجلات عبر تعديل ملف إعدادات rsyslog مثل /etc/rsyslog.d/50-default.conf، وإضافة سطر يرسل السجلات إلى Graylog مثلاً:

*.* @graylog_server_ip:514

أو عبر المنفذ TCP بإضافة الرمز @@ بدلًا من @:

*.* @@graylog_server_ip:514

8.2 استخدام أداة NxLog

يُمكن استخدام NxLog في البيئات متعددة الأنظمة، خاصة إذا كانت هناك حاجة لإرسال سجلات من أنظمة ويندوز مع تكوين متقدّم للفلترة. يتم تثبيت NxLog وضبط ملف الإعداد nxlog.conf لتحديد المخرجات (Outputs) والبروتوكول (Input Module) المراد استخدامه (مثلاً GELF أو Syslog).

8.3 استخدام Beats (Filebeat، Metricbeat، وغيرهما)

تقدم Elastic مجموعة Beats لجمع البيانات من مصادر مختلفة. إن Filebeat يستطيع قراءة ملفات السجلات وإرسالها مباشرةً إلى Graylog عبر منفذ Beats Input في Graylog. يتم التهيئة في ملف filebeat.yml على النحو التالي (مثال بسيط):

output.logstash:

hosts: ["graylog_server_ip:5044"]

مع العلم أنه في واجهة Graylog يتم إنشاء مدخل Beats يستمع على منفذ 5044 افتراضيًا.

8.4 مقارنة بين أدوات الإرسال المختلفة

فيما يلي جدول يوضح مقارنة مختصرة بين بعض أدوات وطرق إرسال السجلات إلى Graylog، من حيث سهولة الاستخدام والمرونة والدعم متعدد الأنظمة:

| الطريقة / الأداة | المرونة في الإعداد | الدعم لأنظمة التشغيل | نمط الإرسال | مزايا إضافية |

|---|---|---|---|---|

| Syslog | محدود نسبيًا | لينكس وأجهزة الشبكة (مضمن بشكل افتراضي) | UDP/TCP | بسيط وخفيف، متوفر تلقائيًا في أغلب الأنظمة |

| NxLog | عالية (يمكن الفلترة والمعالجة) | ويندوز، لينكس، وغيرها | UDP/TCP/GELF | يدعم معالجة البيانات والفلترة قبل الإرسال |

| Beats | متوسطة (إعداد YAML) | لينكس، ويندوز | TCP (بروتوكول خاص) إلى Beats Input | مخصص لأنواع محددة من البيانات (Logs, Metrics, وغيرها) |

| GELF (Graylog Extended Log Format) | متوسطة إلى عالية (أكثر تنظيمًا) | دعم واسع عبر مكاتب (Libraries) متعددة | UDP/TCP | مهيّأ خصيصًا للاستفادة من ميزات Graylog مثل الحقول الديناميكية |

الفصل التاسع: معالجة البيانات والتعامل مع التنسيقات المختلفة

9.1 فهم خطوط المعالجة (Processing Pipelines)

تتيح خطوط المعالجة في Graylog تطبيق قواعد مخصّصة أثناء استقبال البيانات، مثل تنقيح الحقول وإضافة حقول جديدة واستخراج معلومات محددة. تتكون خطوط المعالجة من سلسلة “مراحل” (Stages) بحيث يتم تطبيق مرحلة تلو الأخرى على الرسالة المستقبلة بحسب الترتيب المحدد.

9.2 أمثلة على قواعد المعالجة

على سبيل المثال، يمكن إنشاء قاعدة لاستيراد حقل message في سجلات Nginx واستخراج رمز الاستجابة HTTP وبعض تفاصيل الطلب ووضعها في حقول منفصلة. إذا كانت الرسالة تحتوي على تنسيق محدد، يمكننا استخدام تعبيرات منتظمة (Regex) لاستخراج المحتوى.

9.3 استخدام Extractors

تعمل Extractors عند مستوى المدخل (Input) نفسه، حيث تسمح بالتعامل مع رسائل السجل قبل وصولها إلى خطوط المعالجة، بغية استخراج حقول إضافية أو تنقية بعض المعلومات. يُعدّ استخدام Extractors خطوة مفيدة إذا كانت التنسيقات متكررة كأنماط سجلات خوادم الويب أو قواعد البيانات.

9.4 تنقية الضوضاء وتقليل حجم البيانات

تحتوي بعض السجلات على بيانات متكررة أو غير مهمة تؤثر على الأداء والمساحة التخزينية. يمكن تصميم قواعد تمنع استقبال أنواع معينة من السجلات أو حذف الحقول المكررة للحد من الضوضاء وتوفير القدرة التخزينية وتركيز الجهود التحليلية على السجلات الهامة فعليًا.

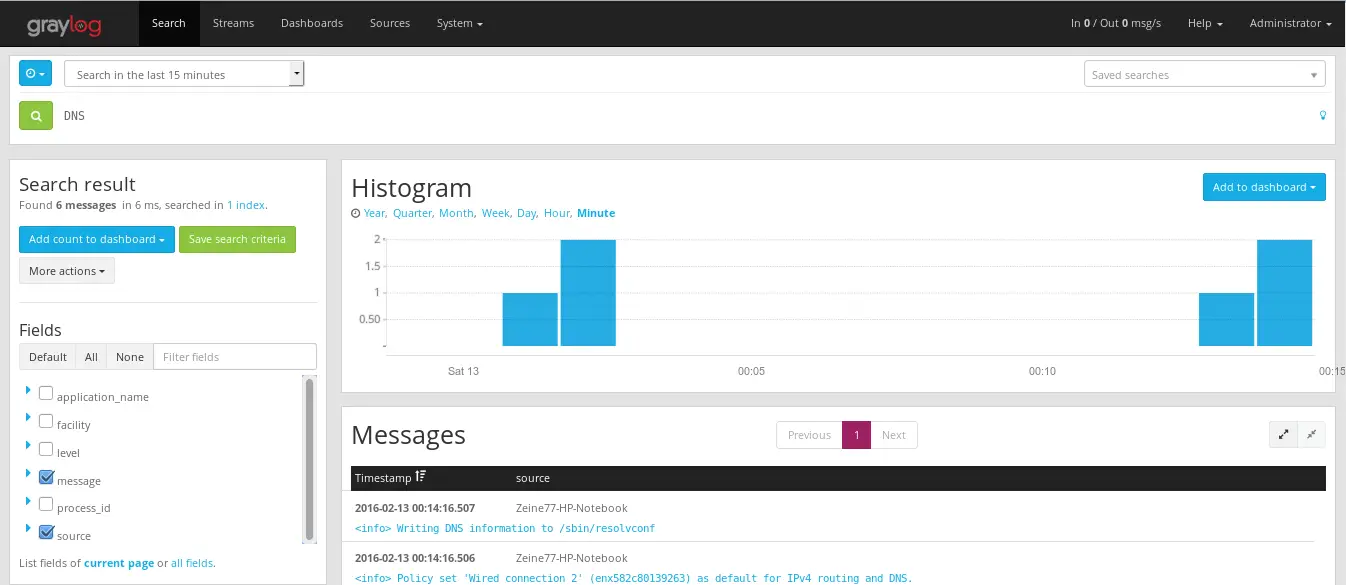

الفصل العاشر: إنشاء لوحات التحكم والتقارير

10.1 نظرة عامة على لوحات التحكم (Dashboards)

تمثّل لوحات التحكم في Graylog طريقة فعّالة لعرض إحصاءات النظام ورسوم بيانية تسهّل فهم الأنماط والاتجاهات في السجلات. تتيح المنصة إضافة عدّة عناصر بصرية (Widgets) مثل الرسوم البيانية الشريطية أو الدائرية أو مخططات الخط، وكل منها يستقي بياناته من استعلام معين يتم تحديده سلفًا.

10.2 إنشاء لوحة تحكم جديدة

يمكن إنشاء لوحة تحكم بالنقر على خيار Dashboards في القائمة العلوية، ثم اختيار Create Dashboard. بعد تسمية اللوحة وإضافتها، يتم الضغط على Create New Widget لتجميع الرسوم البيانية والمخططات من خلال كتابة استعلام البحث وتحديد كيفية عرض النتائج (عدد الأحداث، معدل الظهور، إلخ).

10.3 إنشاء تقارير مجدولة

بإمكان Graylog إرسال تقارير بشكل دوري عبر البريد الإلكتروني، تتضمن ملخّصات ورسومات إحصائية حول الأحداث. يمكن تهيئة التقارير المجدولة عبر اختيار نوع التقرير ونطاق البيانات والفترة الزمنية، ويتم إدخال عناوين البريد الإلكتروني للمسؤولين، وبذلك يتم أتمتة عملية مشاركة نتائج التحليل بشكل منتظم.

الفصل الحادي عشر: تحسين الأداء والتوسّع الأفقي

11.1 توزيع أعباء العمل

في البيئات الكبيرة، يمكن توزيع الأعباء بين عدة عقد لـ Elasticsearch وGraylog وموازنات تحميل (Load Balancers). على سبيل المثال، يمكن تركيب مجموعة من عقد Elasticsearch (عنقود)، وإضافة عقد Graylog معالجة منفصلة، مما يسمح باستيعاب كم هائل من السجلات في الثانية.

11.2 ضبط Elasticsearch للأداء العالي

يمكن تنفيذ إجراءات عدّة لتحسين أداء Elasticsearch:

- زيادة heap memory بتعديل خيارات JVM في ملف /etc/elasticsearch/jvm.options.

- ضبط إعدادات القرص والنظام كتفعيل التحسينات على مستوى الملفات وتوزيع الفهارس على عدة أقراص.

- استخدام النسخ المتماثلة (Replicas) في العنقود، بحيث يضمن توزيع البيانات والبحث المتوازي.

11.3 تخصيص الذاكرة في Graylog

من الضروري تخصيص حجم مناسب من ذاكرة JVM لخادم Graylog نفسه، وذلك عبر ملف /etc/default/graylog-server أو ملف شبيه، حيث يتم ضبط متغيري البيئة GRAYLOG_SERVER_JAVA_OPTS لتتناسب مع إمكانيات الخادم.

الفصل الثاني عشر: الأمان في Graylog

12.1 تأمين واجهة الويب وحركة المرور

من المهم استخدام بروتوكول HTTPS لتشفير الاتصال بين متصفح المستخدم وخادم Graylog. يتم ذلك بتفعيل شهادة SSL في التكوين الخاص بـ Graylog، أو اللجوء إلى وسيط مثل Nginx أو Apache لتأمين الاتصالات.

12.2 التحكم بالوصول والصلاحيات

ينبغي تفعيل مبدأ أقل الصلاحيات (Least Privilege)، ومنح الأذونات الضرورية فقط للمستخدمين. كما يُنصح بمراقبة عمليات تسجيل الدخول وتعطيل حساب المستخدم الجذر في الإنتاج، والاعتماد على حسابات فردية لكل مستخدم مع منحهم أدوارًا محددة.

12.3 مراقبة النشاطات المشبوهة

يمكن إنشاء تنبيهات تكشف عن أنشطة مريبة أو معدلات غير عادية من الأخطاء. مثلًا، إذا ظهرت عدة محاولات فاشلة لتسجيل الدخول خلال فترة قصيرة، قد يشير ذلك إلى محاولة اختراق. يمكن لGraylog إصدار إشعار فوري للمسؤولين لاتخاذ الإجراءات المناسبة.

الفصل الثالث عشر: استكشاف الأخطاء الشائعة وإصلاحها

13.1 فشل اتصال Graylog مع Elasticsearch

قد تظهر رسائل خطأ في سجل Graylog تشير إلى تعذّر الاتصال بـ Elasticsearch. يجب في هذه الحالة التأكد من صحة ضبط elasticsearch_hosts في ملف التهيئة، وكذلك مدى سماح الجدار الناري بالاتصال عبر المنفذ 9200. ينبغي أيضًا التأكد من أنّ خدمة Elasticsearch تعمل بشكل صحيح.

13.2 مشكلات في فهرسة الرسائل

إذا واجهت صعوبات في فهرسة الرسائل أو لاحظت تأخراً كبيراً في معالجة السجلات، ينبغي التحقق من مؤشرات Elasticsearch مثل حالة العنقود (Green/Yellow/Red)، واستخدام الموارد (CPU/RAM/Disk)، وربما زيادة عدد عقد Elasticsearch أو تحسين إعدادات الفهرسة.

13.3 استهلاك عالي للذاكرة أو القرص

في حال كان Graylog يستهلك موارد ضخمة، قد يتعين تقليل كميات البيانات الداخلة أو تفعيل سياسات أرشفة متقدمة، أو توزيع الحمل على عقد إضافية. كما يُنصح بمراقبة معدل نمو حجم الفهرس وأداء الاستعلامات.

الفصل الرابع عشر: استخدام Graylog لأغراض الأمن السيبراني

14.1 مركزية السجلات لأغراض الرصد الأمني

واحدة من أقوى تطبيقات Graylog تتجلى في جمع السجلات الأمنية من أدوات مختلفة مثل جدران الحماية ونظم كشف التسلل (IDS) والخوادم الحساسة. إذ يوفر ذلك نظرة موحدة على الحالة الأمنية للمؤسسة، ويساعد على رصد الهجمات وتتبّع خطوات المهاجمين إن حصل اختراق.

14.2 الارتباط بين الأحداث (Correlation)

يمكن إنشاء خطوط معالجة أو أساليب استعلام معقّدة تربط بين سجلات مختلفة تشير إلى نشاط واحد. على سبيل المثال، اكتشاف تسلسل معين من الأحداث مثل زيادة كبيرة في نشاط الشبكة يليها محاولة وصول غير مشرّع، قد يكشف عن محاولة تسلّل.

14.3 اكتشاف التهديدات باستخدام Graylog وIDS

يمكن الربط بين Graylog وأدوات كشف الاختراق مثل Snort أو Suricata لجمع تنبيهات هذه الأدوات في منصة Graylog. ثم تُنشأ لوحات تحكم خاصة وتُنظَّم تنبيهات أو تقارير تكشف عن الأحداث الأمنية الحرجة. يدعم Graylog أيضًا تكاملًا مع أنظمة معلومات الأمان وإدارة الأحداث (SIEM)، مما يتيح تحليلات أعمق للسلوك عبر المصادر المتعددة.

الفصل الخامس عشر: نصائح مفيدة وحالات استخدام واقعية

15.1 حالة استخدام: تتبّع السجلات لتشخيص الأعطال

تواجه شركات الاستضافة أو فرق التطوير أحيانًا مشكلات في أداء التطبيقات. عند وقوع خلل في تطبيق معيّن، يمكن البحث في سجلات Apache/Nginx أو قاعدة البيانات أو خوادم التطبيقات من خلال Graylog. يتيح هذا النظام البحث السريع والكشف عن الأخطاء غير الظاهرة بشكل فوري، كما يسمح بإنشاء تنبيهات عند تجاوز معدل الخطأ حدًا معيّنًا.

15.2 حالة استخدام: رصد سجلات أنظمة ويندوز

يمكن توجيه سجلات الأحداث (Event Logs) في نظام ويندوز إلى Graylog باستخدام NxLog أو أي أداة أخرى. وبذلك تستطيع فرق الدعم الفني تحليل حوادث تسجيل الدخول وحالات فشل اعتماد (Authentication) ونشاطات المستخدمين والخدمات بدقة أكبر من خلال واجهة موحّدة.

15.3 حالة استخدام: مراقبة الأجهزة الشبكية

يدعم العديد من أجهزة التوجيه والمحوّلات وجدران الحماية نظام Syslog. من خلال إعداد هذه الأجهزة على إرسال السجلات إلى Graylog، يمكن لمهندسي الشبكات رؤية حوادث قطع الاتصال أو تغييرات التكوين والتحقق من رسائل الخطأ المتكررة التي قد تشير إلى مشكلات في الأجهزة أو محاولات هجوم.

15.4 حالة استخدام: تصحيح مشاكل التطبيقات السحابية

في بيئات الخدمات المصغّرة (Microservices) والحاويات (Containers) التي تعمل على منصات مثل Docker أو Kubernetes، تتولد كمية هائلة من السجلات من عدة مكونات. عبر توجيه جميع السجلات إلى Graylog، يستطيع الفريق الهندسي إجراء عمليات بحث مركزية متقدمة في حالة فشل إحدى الخدمات أو تعطل اتصال بينها، مما يقلص بشكل كبير من زمن تشخيص الأعطال (MTTR).

الفصل السادس عشر: نصائح لإدارة Graylog على المدى الطويل

16.1 النسخ الاحتياطي للمؤشرات وMongoDB

من الجوانب المهمة في أي نظام سجلات هو وضع خطة نسخ احتياطي واستعادة. يجب تنفيذ نسخ احتياطي دوري لفهارس Elasticsearch (سواء باستخدام خاصية Snapshot and Restore) وقاعدة بيانات MongoDB. وبذلك يمكن استعادة البيانات التاريخية في حال وقوع كارثة.

16.2 ترقية النظام

مع مرور الوقت، تصدر تحديثات لـ Graylog وElasticsearch وMongoDB تعالج ثغرات أمنية وتحسّن الأداء. فينبغي التخطيط لتنفيذ ترقيات مدروسة ومنتظمة والتأكد من توافق الإصدارات قبل تطبيقها على بيئة الإنتاج. يُفضل إجراء اختبارات على بيئة تجريبية قبل تعميمها.

16.3 مراقبة مؤشرات الأداء الأساسية

يميل نظام Graylog الضخم إلى استخدام موارد كبيرة؛ لذا يجب رصد مؤشرات مثل:

- استهلاك CPU والذاكرة في عقد Graylog وElasticsearch

- نسبة استخدام مساحة القرص

- زمن الاستجابة أثناء عمليات البحث

- عدد الرسائل في قائمة الانتظار (Journal) ضمن Graylog

يُمكن استعمال أدوات مراقبة إضافية مثل Prometheus وGrafana لجمع هذه المؤشرات وعرضها في لوحات تحكم إضافية.

الفصل السابع عشر: خلاصة واستنتاجات

تقدم منصة Graylog حلًا قويًا ومفتوح المصدر لإدارة السجلات المركزية، يناسب الشركات والمؤسسات الصغيرة والكبيرة على السواء. فهي تدمج بين سهولة الإعداد وجمال واجهة المستخدم وبين المرونة الفائقة في توصيل مصادر البيانات وتحليلها. ويأتي دعمها القوي لعمليات الفهرسة والبحث السريع باستخدام Elasticsearch ليجعل منها خيارًا مثاليًا لتتبع المشكلات الأمنية والتشغيلية، واتخاذ القرارات المبنية على البيانات في الوقت الفعلي أو شبه الفعلي.

عبر إتباع الخطوات التفصيلية التي تناولها هذا المقال، يمكن إعداد Graylog على أوبنتو بطريقة صحيحة ومضمونة، بدءًا من تهيئة المتطلبات الأساسية مثل Elasticsearch وMongoDB، وصولًا إلى توجيه السجلات من الأنظمة المختلفة وبناء لوحات تحكم متخصصة. كما تم التطرق إلى أساليب رفع كفاءة الأداء عن طريق التوسع الأفقي وتوزيع الأعباء، مع ضمان أمن المعلومات من خلال تشفير الاتصال والتحكم في صلاحيات المستخدمين.

في نهاية المطاف، يُعد Graylog خيارًا قابلاً للتطوير، ويتيح درجة كبيرة من التحكم في البيانات، ومرونة في إنشاء حلول متكاملة تناسب كل بيئة عمل على اختلاف أحجامها ونظمها. ومع وجود مجتمع حيوي من المطورين والمستخدمين، تستمر ميزات المنصة بالتطور والتحديث، ما يجعل Graylog استثمارًا ناجحًا للمنظمات التي تبحث عن حل متميز لإدارة وتحليل السجلات بمستوى احترافي.

المزيد من المعلومات

في سعيك لتحليل السجلات (Logs) بفعالية على نظام أوبنتو، يعتبر Graylog خيارًا متقدمًا وقويًا. إن تثبيته واستخدامه يتطلبان فهماً عميقاً للخطوات والتكوينات المعنية. دعني أشرح لك كيف يمكنك تنفيذ هذا العمل بأسلوب شامل.

أولاً وقبل الشروع في تثبيت Graylog، يجب عليك التأكد من توفر جميع المتطلبات الأساسية. يتضمن ذلك توفر Java Development Kit (JDK)، MongoDB، وElasticsearch. قم بتثبيت JDK و MongoDB و Elasticsearch باستخدام أوامر التثبيت المناسبة على نظام أوبنتو الخاص بك.

بمجرد أن تكون هذه التبعيات موجودة، يمكنك البدء في تثبيت وتكوين Graylog. قم بتنزيل حزمة التثبيت المناسبة من الموقع الرسمي لـ Graylog واتبع الخطوات الموجودة في الوثائق الرسمية. يمكنك استخدام أمر wget لتنزيل حزمة التثبيت، ثم استخدم أمر tar لفك الضغط عنها.

بعد تثبيت Graylog، يجب عليك تكوين الاتصال بين Graylog وكل من MongoDB و Elasticsearch. قم بتحرير ملف التكوين الخاص بـ Graylog لتحديد معلومات الاتصال بقواعد البيانات.

الخطوة التالية هي تكوين واجهة المستخدم الرسومية لـ Graylog. افتح متصفح الويب وقم بالوصول إلى واجهة المستخدم باستخدام العنوان الذي قمت بتكوينه في الملفات السابقة. ستجد نفسك أمام لوحة تحكم تطبيق Graylog.

الآن، قم بإنشاء مصدر للبيانات (input source)، والذي يمكن أن يكون syslog أو GELF أو أي نوع آخر يناسب احتياجاتك. ثم، قم بتكوين مصادر البيانات والمؤشرات (indices) واستعد لتلقي السجلات.

عندما يبدأ Graylog في تلقي البيانات، انتقل إلى قسم البحث وابدأ في استعراض وتحليل السجلات. يوفر Graylog مجموعة من الأدوات لتحليل البيانات، بما في ذلك إمكانية إنشاء تقارير واستعراضات مخصصة.

لاحظ أن هذا مجرد ملخص عام لعملية تثبيت واستخدام Graylog. قد تحتاج إلى مزيد من التكوين حسب احتياجاتك الخاصة وبيئتك. يفضل دائمًا مراجعة الوثائق الرسمية والمجتمع الخاص بـ Graylog للحصول على دعم إضافي وفهم أعمق للميزات المختلفة وكيفية استخدامها بفعالية.

الخلاصة