آليات التحكم في الوصول والأمان السيبراني

في عالم تكنولوجيا المعلومات والشبكات، تُعتبر آليات التحكم في الوصول والضمانات الأمنية من الركائز الأساسية التي تضمن استقرار الأنظمة وحمايتها من الاختراقات والهجمات السيبرانية المعقدة. من بين الأدوات والتقنيات المستخدمة لتحقيق ذلك، يحتل تطبيق “enable password” مكانة مهمة، حيث يُعد أحد الأركان الحيوية في إدارة وتأمين الأجهزة الشبكية المختلفة، خاصة تلك التي تعتمد على أنظمة تشغيل الشبكات مثل Cisco IOS وغيرها من بيئات التشغيل التي تتطلب مستويات متعددة من التحكم في الوصول والوظائف. إن فهم وظيفة وأهمية تفعيل كلمة المرور “enable” يتطلب استعراضًا موسعًا يعكس مدى التعقيد والتطور في إدارة أمن الشبكات، مع التركيز على كيفية تكوينها بشكل صحيح، وتطبيق أفضل الممارسات في إدارة الصلاحيات، بالإضافة إلى تقييم السياسات الأمنية التي تحكم استخدامها.

الأساسيات النظرية لوضع “enable password” وأهميته في سياق أمن الشبكات

عندما نتناول موضوع “enable password”، فإننا نتحدث عن آلية أمنية تسمح للمسؤول أو المستخدم المصرح له بالوصول إلى وضع التكوين المتقدم على جهاز شبكي معين. يُعد هذا الوضع بمثابة الحالة التي يُمكن فيها تعديل إعدادات الجهاز بشكل شامل، سواء كانت تخص تكوين الواجهات، إعدادات التوجيه، أو إدارة السياسات الأمنية، وغيرها من المهام التي تتطلب مستوى عالٍ من الصلاحية. إذا نظرنا إلى مفهوم “الوضع المتقدم”، سنجد أنه يختلف بشكل جذري عن الوضع العادي للمستخدم، حيث يتمتع المستخدم فيه بصلاحيات غير محدودة تقريبًا، لذلك فإن حماية هذا الوضع من خلال “enable password” أو “enable secret” تعتبر من إجراءات الأمان الأساسية التي لا غنى عنها.

يُعد تفعيل كلمة المرور “enable” عملية حيوية لأنه يوفر طبقة إضافية من الحماية، حيث يمنع المستخدمين غير المصرح لهم من الوصول إلى إعدادات الأجهزة الحساسة، الأمر الذي يمكن أن يتسبب في تعطيل الشبكة أو استغلال الثغرات الأمنية. إن أهمية هذا الإجراء تتعاظم مع تزايد حجم وتعقيد الشبكات، حيث يصبح من السهل على المهاجمين محاولة اختراق الأجهزة والوصول إلى إعداداتها الحساسة، ولذلك فإن وجود كلمة مرور قوية ومعقدة يمثل أحد أدوات الدفاع الأساسية في منظومة الأمان الشبكي.

تكوين “enable password”: أفضل الممارسات والإجراءات الأمنية

اختيار كلمة المرور وتكوينها

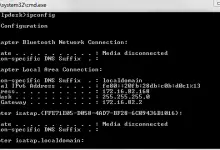

عند إعداد “enable password”، يجب أن يتم اختيار كلمة مرور قوية يصعب تخمينها أو كسرها، مع مراعاة استخدام مزيج من الأحرف الكبيرة والصغيرة، والأرقام، والرموز الخاصة. يُنصح بعدم الاعتماد على كلمات مرور سهلة أو معروفة، كما يُفضل تجنب استخدام كلمات المرور الافتراضية التي تأتي مع الأجهزة، لأنها معرضة بشكل كبير للاختراق. يُنصح أيضًا باستخدام الأمر enable secret بدلاً من enable password، حيث يتم تشفير كلمة المرور بشكل أقوى، مما يزيد من مستوى الأمان.

الفرق بين enable password و enable secret

| المعيار | enable password | enable secret |

|---|---|---|

| التشفير | غير مشفر بشكل قوي (يعتمد على نوع التشفير المستخدم، وغالبًا يكون أقل أمانًا) | مشفر باستخدام خوارزمية MD5 أو خوارزميات أكثر قوة، مما يجعله أكثر أمانًا |

| الأمان | ضعيف نسبياً، ويُفضّل عدم الاعتماد عليه في البيئات الحساسة | الأفضل للبيئات التي تتطلب حماية عالية |

| الاستخدام المفضل | للأنظمة غير الحساسة أو لأغراض الاختبار والتطوير | في جميع حالات الإنتاج والتشغيل التي تتطلب حماية متقدمة |

تحديث وإدارة كلمات المرور بشكل دوري

من الممارسات المثلى أن يتم تحديث كلمة المرور الخاصة بـ “enable” بشكل دوري، وتحديد فترات صلاحية محددة لها، بالإضافة إلى تنفيذ سياسات قوية لإدارة كلمات المرور، تشمل تعيين حد أدنى لطول كلمة المرور، وتفعيل السياسات التي تمنع استخدام كلمات مرور قديمة أو متكررة. يمكن أيضًا استخدام أدوات إدارة كلمات المرور التي تتيح تخزين كلمات المرور بشكل مشفر، وتسهيل عمليات التحديث بشكل دوري، مع ضمان عدم وجود تسريبات أو اختراقات محتملة.

تفعيل خاصية التحقق المزدوج (Two-factor authentication)

لزيادة مستوى الحماية، يمكن دمج تفعيل “enable password” مع أنظمة التحقق المزدوج، بحيث يُطلب من المستخدم إدخال رمز إضافي أو تقديم إثبات هوية آخر، مثل رمز مرسل عبر البريد الإلكتروني أو تطبيق المصادقة. هذا الإجراء يقلل بشكل كبير من احتمالية الوصول غير المصرح به، حتى لو تم الكشف أو سرقة كلمة المرور.

إدارة الصلاحيات والتحكم في الوصول إلى “enable”

تحديد المستخدمين المصرح لهم باستخدام “enable password”

من الأهمية بمكان أن يتم تقييد الوصول إلى إعدادات “enable” للأشخاص الموثوق بهم فقط، مع تحديد صلاحيات دقيقة، وذلك عبر استخدام أنظمة إدارة الهوية والوصول (IAM). يُفضل إنشاء حسابات مخصصة للمسؤولين، وتحديد أدوار وصلاحيات محددة لكل منهم، مع تطبيق السياسات التي تمنع مشاركة كلمات المرور أو استخدامها من قبل أشخاص غير مصرح لهم.

إدارة السياسات الأمنية والتدقيق

تفعيل نظام التدقيق Logging هو من الخطوات الضرورية لمراقبة جميع محاولات الوصول إلى وضع التكوين المتقدم، سواء كانت ناجحة أو فاشلة. يُعرض سجل الوصول على أدوات تحليل أمان متقدمة، يمكن أن ترصد النشاطات غير الاعتيادية، وتساعد في اتخاذ إجراءات تصحيحية فورية. من الضروري أيضًا تكوين التنبيهات التلقائية التي تُرسل إشعارات فورية عند محاولة وصول غير مصرح بها أو عمليات غير معتادة على الأجهزة.

التكامل مع أنظمة إدارة الهوية وتقنيات التحقق الإضافية

الاعتماد على أنظمة إدارة الهوية والوصول (IAM)

يمكن ربط إعدادات “enable” مع أنظمة متقدمة لإدارة الهوية، بحيث تُمنح صلاحيات الوصول عبر قواعد وسياسات محددة، وتُراقب بشكل مركزي. هذا يسهل عملية إدارة المستخدمين، ويعزز من مستوى التحكم في من يمكنه الوصول إلى وضع التكوين المتقدم، مع تقليل الأخطاء البشرية أو الاستخدام غير المصرح به.

استخدام أدوات التحقق من الهوية (Identity Verification Tools)

بالإضافة إلى كلمات المرور، يُمكن تفعيل أدوات التحقق متعدد العوامل (MFA)، التي تتطلب من المستخدمين إثبات هويتهم باستخدام رموز مؤقتة أو تطبيقات مصادقة، مما يزيد من مستوى الأمان، خاصة في بيئات المؤسسات التي تتطلب حماية عالية.

السياسات والإجراءات التشغيلية لإدارة كلمات المرور “enable”

سياسة إدارة كلمات المرور

تلعب السياسات دورًا محوريًا في ضمان أمان “enable password”. يجب أن تتضمن السياسات تحديد الحد الأدنى لطول كلمة المرور، وتفعيل التشفير القوي، وتحديد فترة صلاحيتها، ومتطلبات تعقيدها، بالإضافة إلى إجراءات استعادة كلمة المرور في حال فقدانها، مع ضمان وجود إجراءات تحقق من هوية المستخدم قبل تحديث أو تغيير كلمة المرور.

التوعية والتدريب المستمر

يجب أن تُرفق إدارة أمن الشبكات بسياسات توعية دورية للمستخدمين، بشأن أهمية حماية كلمة المرور “enable”، وضرورة عدم مشاركتها، والإبلاغ عن أي نشاط غريب، فضلاً عن تدريب مسؤولي الشبكة على أفضل الممارسات في إدارة كلمات المرور، وكيفية التعامل مع حالات الطوارئ الأمنية.

تحديات إدارة كلمة المرور “enable” وكيفية التغلب عليها

مخاطر كلمات المرور الضعيفة أو المسربة

يُعد استخدام كلمات مرور ضعيفة أو كلمات مرور تم تسريبها من مصادر أخرى أحد التحديات الكبرى التي تواجه أمن الشبكات. لذلك، من الضروري تطبيق أدوات اكتشاف كلمات المرور الضعيفة، واستخدام أدوات التدقيق التي تكشف عن كلمات المرور التي تتشابه مع القوائم المعروفة أو التي تم تسريبها مسبقًا.

التحكم في التوزيع والاستخدام

مشكلة أخرى تتعلق بكيفية توزيع كلمات المرور “enable” بشكل آمن، وتحديد من يحق له استخدامها، لمنع مشاركة الكلمة أو سوء الاستخدام. يُفضل استخدام أنظمة إدارة كلمات المرور المشفرة، التي تسمح للمسؤولين بتوفير الوصول المؤقت أو المحدود، مع تسجيل جميع الاستخدامات.

مواجهة هجمات القوة الغاشمة والتخمين

للحماية من هجمات القوة الغاشمة، يُنصح بتفعيل قيود على عدد المحاولات الفاشلة، واستخدام أدوات تحليل سلوك المستخدم لمراقبة أنماط الاستخدام، بالإضافة إلى تطبيق تقنيات التشفير وتحديث كلمات المرور بانتظام.

مستقبل إدارة “enable password” والتطورات التقنية المرتبطة

تقنيات التحقق المتقدمة

مع تطور تكنولوجيا التحقق، يُتوقع أن تتبنى المؤسسات تقنيات أكثر تطورًا مثل التحقق باستخدام البصمة، أو التعرف على الوجه، أو أنظمة المصادقة باستخدام الأجهزة الشخصية، مما يعزز من مستوى الأمان ويقلل من الاعتماد على كلمات المرور التقليدية.

الذكاء الاصطناعي وتحليل السلوك

استخدام تقنيات الذكاء الاصطناعي لتحليل سلوك المستخدمين والكشف عن أنشطة غير طبيعية، يمكن أن يُحدث ثورة في إدارة الصلاحيات، بحيث يتم تفعيل إجراءات أمنية تلقائية عند اكتشاف علامات على اختراق أو محاولة وصول غير مصرح بها.

الاعتماد على البيئات السحابية وأمان الهوية

مع انتشار الحلول السحابية، يُتوقع أن تتكامل إدارة كلمات المرور مع أنظمة الهوية السحابية، بحيث يُمكن إدارة صلاحيات الوصول بشكل مركزي عبر تطبيقات ومنصات أمنية موحدة، مع توفير أدوات حماية متكاملة من الثغرات.

خلاصة وتوصيات عملية لتعزيز أمن “enable password”

استنادًا إلى ما تم استعراضه، يتضح أن تفعيل وإدارة كلمة المرور “enable” يمثل حجر الزاوية في حماية الشبكات من الاختراقات، ويجب أن يُعامل بأعلى مستوى من الاهتمام والدقة. من الضروري الاعتماد على كلمات مرور قوية، وتحديثها بشكل دوري، وتفعيل تقنيات التحقق الإضافية، بالإضافة إلى إدارة الصلاحيات بشكل محكم، وتطبيق السياسات الأمنية بشكل صارم. كما أن التوعية المستمرة للمستخدمين، واستخدام أدوات التدقيق والرقابة، يسهم بشكل كبير في تقليل المخاطر، وحماية البنية التحتية التكنولوجية من التهديدات المتجددة. إن مستقبل إدارة “enable password” يُبشر بتقنيات أكثر تعقيدًا وأمانًا، مع تزايد الاعتماد على الذكاء الاصطناعي، والتقنيات البيومترية، والحوسبة السحابية، مما يفرض على المؤسسات تحديث استراتيجياتها بشكل مستمر لمواجهة تحديات العصر الرقمي.

المراجع والمصادر

- موقع Cisco حول إدارة كلمات المرور “enable” وأمان الشبكات

- دراسة ساس حول السياسات الأمنية وإدارة كلمات المرور