دور بروتوكولات الطرف إلى طرف في شبكات الحاسوب

تمثل بروتوكولات طرف إلى طرف، المعروفة أيضًا بـ “End-to-End Protocols”، أحد الركائز الأساسية التي تستند عليها شبكات الحاسوب الحديثة، حيث تلعب دورًا محوريًا في تنظيم وتأمين عملية تبادل البيانات بين الأجهزة المختلفة على شبكة الإنترنت أو الشبكات الخاصة. إن فهم هذه البروتوكولات يتطلب استيعابًا عميقًا لمبادئ عملها، وكيفية تطبيقها لضمان نقل البيانات بشكل موثوق وآمن، مع تقليل مخاطر الاختراقات أو الفشل التقني الذي قد يعطل التواصل بين الأجهزة. هذه البروتوكولات تُعد بمثابة الجسر الرقمي الذي يربط بين العديد من الأجهزة عبر شبكات معقدة ومتنوعة، مما يتيح للمستخدمين تبادل المعلومات دون الحاجة إلى تدخل مباشر من الأنظمة الوسيطة، ويعتمد نجاحها على فلسفة أساسية مفادها أن الأمان والاستقرار يجب أن يكونا مضمونين على مستوى الطرفين، بحيث يكون كل من المرسل والمستقبل مسؤولين عن ضمان سلامة البيانات وسلامة الاتصال.

عندما نتناول بروتوكولات طرف إلى طرف، فإننا نتحدث في المقام الأول عن تلك البروتوكولات التي تستخدم في توجيه حزم البيانات من جهاز إلى آخر بطريقة مباشرة، مع تقلل التدخلات من الأنظمة الوسيطة، أو على الأقل، مع تقليل دورها إلى الحد الأدنى الممكن. على سبيل المثال، بروتوكول الإنترنت (IP)، الذي يُعتبر أحد الركائز الأساسية لنموذج OSI، يعمل بشكل رئيسي على تحديد عناوين الأجهزة وتوجيه حزم البيانات بينها، دون التدخل في المحتوى ذاته، مما يعكس فلسفة أن كل طرف مسؤول عن التحقق من سلامة البيانات التي يتعامل معها. هذه الخاصية تجعل من بروتوكول IP مثالًا حيًا على بروتوكول طرف إلى طرف، حيث يركز بشكل أساسي على التوجيه والتوصيل، وليس على محتوى البيانات أو أمنها بشكل مباشر.

ولننظر بشكل أعمق في وظيفة بروتوكول IP، فهو يحدد العنوان الفريد لكل جهاز على الشبكة، ويستخدم جداول التوجيه لتوجيه الحزم عبر الشبكة بأكملها، مع القدرة على التعامل مع الانقطاعات والمشكلات بشكل ذكي ومرن. فعلى سبيل المثال، إذا انقطع مسار معين أو فشل جزء من الشبكة، تستطيع بروتوكولات التوجيه، مثل بروتوكول التوجيه الداخلي (RIP) أو بروتوكول بوابة الحدود (BGP)، أن تعيد توجيه الحزم عبر طرق بديلة لضمان استمرارية الاتصال. كما أن قدرة هذه البروتوكولات على التعامل مع التغيرات الديناميكية في الشبكة، مع تحسين استجابتها ومرونتها، تعتبر من أهم أسباب اعتمادها الواسع في الشبكات الكبيرة والمعقدة.

مميزات بروتوكولات طرف إلى طرف وأهميتها في الشبكات الحديثة

الأمان والموثوقية

تُعدّ مسألة الأمان أحد أهم التحديات التي تواجه شبكات الحاسوب الحديثة، خاصة مع تزايد حجم البيانات وتنوع التهديدات الأمنية. هنا تظهر أهمية بروتوكولات طرف إلى طرف، التي تعتمد بشكل كبير على تقنيات التشفير لضمان سرية البيانات وسلامتها خلال النقل. على سبيل المثال، بروتوكول النقل الآمن (SSL) وخلفيته TLS يستخدمان تشفيرًا قويًا لضمان أن البيانات لا يمكن أن تُقرأ أو تُعدّل من قبل أطراف غير مخولة أثناء مرورها عبر الشبكة. بالإضافة إلى ذلك، تتضمن هذه البروتوكولات آليات للتحقق من هوية الأطراف، مثل شهادات SSL/TLS، التي تعزز الثقة بين المرسل والمستقبل، وتحد من احتمالات التسلل أو الهجمات الإلكترونية.

المرونة والتعامل مع فشل الشبكة

ميزة رئيسية أخرى لبروتوكولات طرف إلى طرف هي قدرتها على التعامل مع الانقطاعات والمشاكل بشكل ذكي وفعال. فبفضل آليات التوجيه الديناميكي، فإن البروتوكولات مثل TCP، وهي أحد بروتوكولات طبقة النقل، تضمن استلام البيانات بشكل كامل وسليم، حتى في ظل وجود مشاكل في الشبكة مثل فقدان الحزم أو تأخيرها. يتم ذلك عبر آليات التصحيح وإعادة الإرسال، التي تضمن أن البيانات تصل إلى الوجهة بشكل صحيح، مع تقليل فقدان المعلومات. هذا يعكس فلسفة أن كل طرف مسؤول عن ضمان استمرارية الاتصال، وأن الشبكة ذاتها ليست حلاً موثوقًا بحد ذاتها، وإنما تعتمد على تصميم البروتوكول الذي يضمن استرجاع البيانات وإعادة إرسالها عند الحاجة.

التوافق مع التقنيات الحديثة والتطور المستمر

مع التطور التكنولوجي، ظهرت بروتوكولات حديثة ومتقدمة تواكب متطلبات العصر، من حيث السرعة والأمان. على سبيل المثال، بروتوكول HTTP/3 يعتمد على بروتوكول النقل عبر UDP، والذي يتيح سرعة نقل أعلى وتحسين أداء الشبكة بشكل كبير. كذلك، تم تطوير بروتوكولات IPv6، التي توفر عناوين أكبر وتحل عددًا من المشكلات المرتبطة بنفاد عناوين IPv4، وتدعم ميزات أمنية وتقنية متقدمة. هذه التطويرات تعكس استراتيجية مستمرة لتحسين الأداء، والتكيف مع تحديات المستقبل، من خلال دمج أحدث التكنولوجيات في تصميم البروتوكولات، بحيث تظل قادرة على تلبية متطلبات الشبكات الحديثة والمتطورة.

تصنيف بروتوكولات طرف إلى طرف وتفصيلها التقني

بروتوكولات النقل

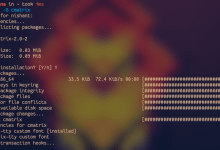

تُعد بروتوكولات النقل من أهم مكونات بروتوكولات طرف إلى طرف، حيث تتولى مسؤولية ضمان نقل البيانات بشكل موثوق وسلس بين الأجهزة. من أبرز الأمثلة على ذلك بروتوكول التحكم بالنقل (TCP)، الذي يوفر آليات للتحكم في التدفق، والتصحيح، وإعادة الإرسال، لضمان أن البيانات تصل كاملة وسليمة. بالإضافة إلى TCP، يوجد بروتوكول المستخدم في نقل البيانات بشكل أكثر سرعة، وهو بروتوكول المستخدم في نقل النص الفائق (HTTP/HTTPS)، الذي يستخدم عادة فوق TCP، ولكنه يشهد تطورات مع إصدار HTTP/3 الذي يعتمد على UDP لتعزيز الأداء.

بروتوكولات التوجيه

تمثل بروتوكولات التوجيه الجزء الحيوي من شبكة الإنترنت، حيث تعمل على تحديد أفضل مسارات لنقل البيانات عبر شبكة معقدة ومتغيرة باستمرار. من أشهرها بروتوكول التوجيه الداخلي (RIP) الذي يستخدم خوارزمية التعداد، وبروتوكول بوابة الحدود (BGP) الذي يدير التوجيه بين أنظمة الشبكة المستقلة. هذه البروتوكولات تضمن أن الحزم تصل إلى وجهتها بأكثر الطرق كفاءة، مع التكيف مع التغييرات في حالة الشبكة، وتوفير استقرار وأمان عاليين.

بروتوكولات التطبيق

تمثل بروتوكولات التطبيق النقطة التي يتفاعل معها المستخدم بشكل مباشر، وتعد حاسمة لضمان أن البيانات التي يتم تبادلها تلبي متطلبات التطبيق بشكل صحيح. من أبرز الأمثلة على ذلك بروتوكول نقل النص الفائق (HTTP/HTTPS)، الذي يُستخدم في تصفح الويب، وبروتوكول نقل الملفات (FTP)، الذي يُستخدم في نقل الملفات بين الأجهزة، وبروتوكول البريد الإلكتروني (SMTP, IMAP, POP3). تعتمد هذه البروتوكولات على بروتوكولات النقل والتوجيه لضمان وصول البيانات بشكل صحيح، وتوفر أيضًا آليات أمنية لضمان الخصوصية والسرية.

الأمان في بروتوكولات طرف إلى طرف

التشفير والتحقق من الهوية

تُعدّ أمان البيانات أحد المحاور الأساسية في تصميم بروتوكولات طرف إلى طرف، حيث يتم الاعتماد على تقنيات التشفير لضمان سرية البيانات أثناء النقل، مع التحقق من هوية الأطراف للتأكد من أن البيانات تُرسل وتُستقبل من قبل الجهات الصحيحة. تستخدم بروتوكولات مثل TLS شهادات رقمية، التي تصدر من جهات موثوقة، للتحقق من هوية الموقع، وتوفر أيضًا تشفيرًا قويًا لمنع التسلل أو الاستماع غير المصرح به. بالإضافة إلى ذلك، تتضمن بروتوكولات الأمان الحديثة أنظمة إدارة المفاتيح، وتقنيات التشفير المتقدمة، لضمان حماية البيانات بشكل فائق، حتى في ظل التهديدات الإلكترونية المتطورة.

التحكم في الوصول والجدران النارية

لضمان حماية الشبكات من الاختراقات، تُستخدم جدران الحماية (Firewalls) التي تراقب حركة البيانات وتحدد ما إذا كانت مسموحة أو محظورة، استنادًا إلى سياسات أمنية محددة مسبقًا. علاوة على ذلك، يتم تطبيق تقنيات التحقق الثنائي (Two-factor authentication) لضمان أن الأطراف التي تتصل بالشبكة هي بالفعل المصرح لها، مما يقلل من احتمالات الاختراق أو التسلل غير المصرح به. وتُعدّ إدارة السياسات الأمنية، وتحديثها بشكل دوري، من الضروريات لضمان استمرارية الأمان والموثوقية.

إدارة الأخطاء والتصحيح في بروتوكولات طرف إلى طرف

آليات استعادة البيانات

تُعد إدارة الأخطاء والتصحيح من العناصر الحاسمة لضمان استمرارية الاتصال وجودة البيانات المنقولة. على سبيل المثال، بروتوكول التحكم في النقل (TCP) يستخدم آليات متقدمة لاستعادة البيانات المفقودة، عبر تقنية إعادة الإرسال عند اكتشاف فقدان حزم معينة. كما يعتمد على آليات التحكم في التدفق، التي تضمن عدم تحميل الطرف المستقبل بشكل زائد، مما يساهم في تقليل أخطاء النقل وتحسين الأداء العام. بالإضافة إلى ذلك، يتم اعتماد تقنيات مثل التحقق من التكرار (Checksum) لضمان سلامة البيانات أثناء النقل، وتصفية البيانات المفسدة أو المشوهة.

التطورات التكنولوجية الحديثة والبروتوكولات المستقبلية

IPv6 وتوسعة العناوين

مع تزايد عدد الأجهزة المتصلة بالإنترنت، برزت الحاجة إلى توسيع عناوين IP، وهو ما أدى إلى تطوير بروتوكول IPv6 الذي يوفر مساحة عنوان أكبر بكثير مقارنة بـ IPv4، مع دعم ميزات أمان متقدمة، وتحسينات في التوجيه والتعامل مع البيانات. يهدف IPv6 إلى حل مشكلة نفاد العناوين، وتوفير بنية أساسية أكثر مرونة ومرونة في إدارة الشبكات، مع ضمان استدامة النمو التكنولوجي.

HTTP/3 والسرعة والأداء

في إطار تحسين أداء الشبكات، يتم تطوير بروتوكولات جديدة مثل HTTP/3، الذي يعتمد على بروتوكول نقل يو دي بي (UDP) بدلاً من TCP، مما يتيح سرعات أعلى وتقليل زمن الاستجابة، مع دعم الجودة العالية لتجربة المستخدم. تساهم هذه التطويرات في تحسين أداء تطبيقات الويب، مع توفير أمان وثبات عاليين، وتوافق مع معايير الشبكات الحديثة.

تحديات المستقبل والتقنيات الناشئة

تواجه بروتوكولات طرف إلى طرف تحديات كبيرة مع تقدم التكنولوجيا، خاصة في مجالات مثل الحوسبة الكمومية، التي تهدد أمن البيانات باستخدام تقنيات التشفير التقليدية. لذلك، يتم العمل على تطوير بروتوكولات مقاومة للحوسبة الكمومية، تعتمد على تقنيات التشفير الكمومي، لضمان استمرارية الأمان. بالإضافة إلى ذلك، مع تزايد انتشار الأجهزة الذكية، يزداد الطلب على بروتوكولات أكثر كفاءة في التعامل مع تفاعل الأجهزة من نوع الإنترنت من الأشياء (IoT)، حيث تتطلب قدرات عالية في التفاعل، والأمان، والطاقة المنخفضة.

الخلاصة والتوجهات المستقبلية

في النهاية، يمكن القول إن بروتوكولات طرف إلى طرف تمثل القلب النابض لعملية الاتصال في الشبكات الحاسوبية، فهي التي تضمن أن البيانات تصل إلى وجهتها بشكل موثوق وآمن، مع القدرة على التكيف مع التحديات التقنية الحديثة والمتطلبات المستقبلية. إن استمرارية تطوير هذه البروتوكولات، مع التركيز على أمان البيانات، وسرعة النقل، ومرونة التوجيه، هو ما يضمن أن تبقى شبكاتنا قادرة على تلبية احتياجات العصر الرقمي، وتحقيق تطلعاتنا في عالم متصل بشكل دائم ومتطور تكنولوجيًا.

إن مستقبل الشبكات يعتمد بشكل كبير على الابتكارات في بروتوكولات الطرف إلى طرف، حيث تتطلب التحديات القادمة، سواء كانت أمنية أو تقنية، حلولًا مبتكرة تعتمد على العلم والتقنية. من هنا، يصبح من الضروري أن يظل مهندسو الشبكات ومتخذو القرار في صلب التطوير، وأن يواكبوا الابتكارات، ويعملوا على وضع معايير موحدة تدعم التوافق، والأمان، والأداء العالي، من أجل بناء شبكة عالمية أكثر أمانًا، ومرونة، وقادرة على استيعاب كل ما هو جديد من تقنيات وتكنولوجيات مستقبلية.