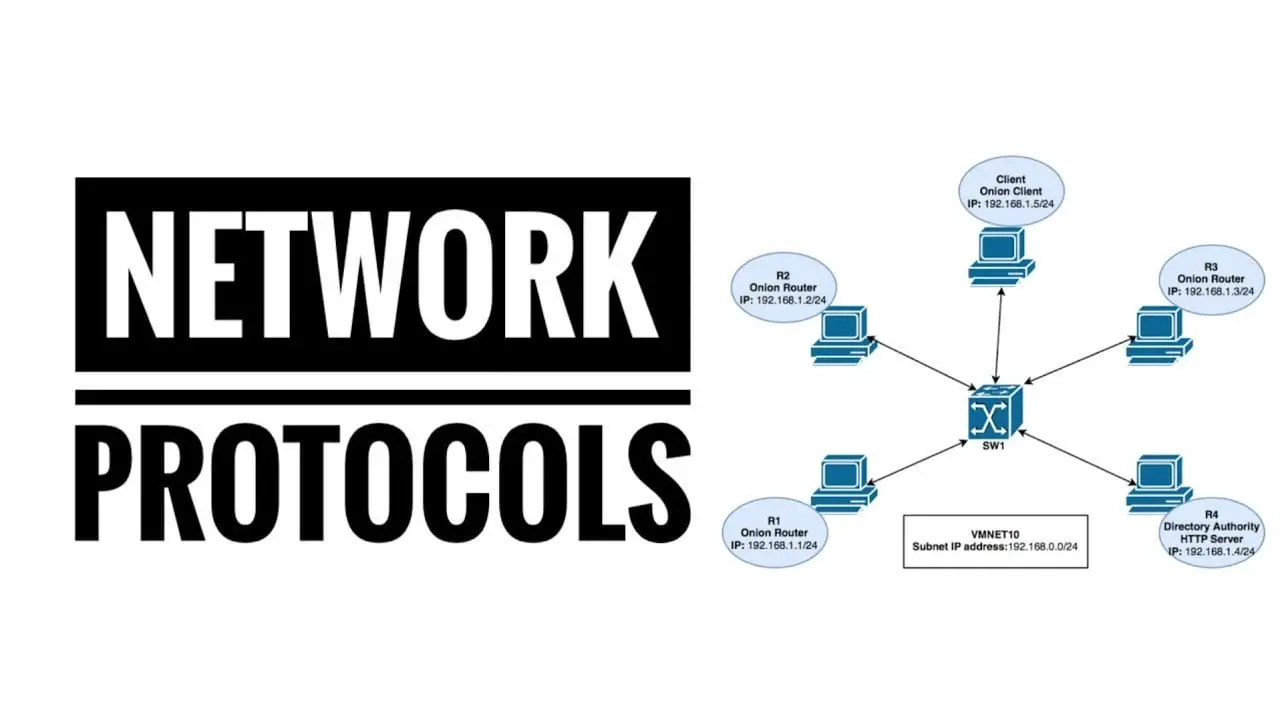

بروتوكولات الشبكات – Network Protocols

تُمثّل بروتوكولات الشبكات الأساس الذي يُبنى عليه عالم الاتصالات الرقمية، إذ تسمح لمختلف الأجهزة والأنظمة بالتواصل فيما بينها وتبادل البيانات بطريقة منظمة وموحّدة. إنّ هذه البروتوكولات ليست مجرّد تعليمات ثابتة فحسب، بل هي مجموعة متطورة من القواعد واللوائح التي تُحدّد كيفية إرسال المعلومات واستقبالها ومعالجتها عبر الشبكات. ومن دونها، لن يكون بإمكاننا الاستفادة من الإنترنت أو البريد الإلكتروني أو الخدمات السحابية أو أي نظام اتصال رقمي آخر بالشكل الذي نعرفه اليوم.

تتألف بروتوكولات الشبكات من مستويات مختلفة، وكل مستوى منها يقوم بدور محدّد في عملية نقل البيانات. ومن أجل فهم هذه البروتوكولات بصورة شاملة، لا بُد من التطرّق إلى نموذج الطبقات (Layers)، سواءً كان نموذج الطبقات السبعة (OSI Model) أو نموذج الطبقات الأربعة (TCP/IP Model). كما ينبغي الاطلاع على أمثلة لامعة مثل بروتوكول التحكم بالنقل (TCP) وبروتوكول حزمة الإنترنت (IP) وبروتوكولات أخرى عديدة تتحكّم في تفاصيل دقيقة مثل كيفية تقسيم البيانات إلى حزم Packet Fragmentation وكيفية إعادة تجميعها وكيفية اكتشاف الأخطاء وتصحيحها.

إنّ أهمية هذه البروتوكولات لا تقتصر على مجال محدّد، فهي تمسّ خدمات الحياة اليومية على الإنترنت، بما يشمل تصفّح المواقع، وتشغيل تطبيقات الهواتف الذكية، وبث الفيديوهات والأفلام، والتعامل مع التجارة الإلكترونية، وإدارة الأنظمة السحابية، وإنترنت الأشياء، وغيرها الكثير. يهدف هذا المقال إلى استعراض مفهوم بروتوكولات الشبكات على نحو شامل، واستعراض طبقاتها المختلفة، وشرح البروتوكولات الرئيسية، وتسليط الضوء على جوانب الأمان والتشفير، واستشراف المستقبل المُنتظر في عالم الاتصالات الرقمية.

الفصل الأول: مفاهيم أساسية في بروتوكولات الشبكات

فكرة البروتوكول في عالم الشبكات

البروتوكول في عالم الاتصالات والشبكات هو مجموعة محدّدة من القواعد والمعايير التي تُحدّد كيف يجب على جهازين أو أكثر أن يتواصلا مع بعضهما. في الأنظمة الحاسوبية، لا تكفي مجرد رغبة جهازين في تبادل البيانات، بل يجب اتّباع أسلوب مُوحّد للاتفاق على كيفيّة نقل هذه البيانات: ما شكلها؟ وكيف يبدأ الاتصال وينتهي؟ وكيف يتم اكتشاف الأخطاء وتصحيحها؟ وكيف يتم ضمان وصول البيانات إلى وجهتها الصحيحة؟

من منظور تقني، يمكن النظر إلى البروتوكول على أنّه مجموعة من التعليمات البرمجية (Algorithm) والخطوات الإجرائية التي تُنفّذها كل من الأجهزة المرسلة والمستقبلة. وعلى الرغم من أنّ اسم “بروتوكول” قد يبدو مُعقّداً، إلا أنّه في الجوهر لا يعدو عن كونه اتفاقية تسهّل عملية نقل البيانات.

أمثلة على استخدام البروتوكولات في حياتنا اليومية

- تصفّح الويب: عند زيارة موقع إلكتروني، يُستخدم بروتوكول نقل النص الفائق (HTTP) أو الإصدار الآمن منه (HTTPS) لنقل صفحات الويب إلى متصفحك.

- البريد الإلكتروني: يعتمد إرسال الرسائل على بروتوكول SMTP، في حين يستخدم استلام الرسائل بروتوكولات مثل POP3 أو IMAP.

- الاتصالات الآمنة: تُستخدم بروتوكولات الأمان مثل SSL/TLS أو SSH لتشفير حركة البيانات وحماية المعلومات الحسّاسة.

- مكالمات الفيديو: يرتكز الاتصال بالفيديو عبر الإنترنت على بروتوكولات متعددة مثل RTP وRTCP وSIP.

أهمية معيارية البروتوكولات

تُعدّ معايير البروتوكولات ضرورية لضمان الانسجام والمرونة في عالم التكنولوجيا. فغياب المعايير سيؤدي إلى نشوء أنظمة مغلقة لا يمكنها تبادل البيانات مع أنظمة أخرى. لذا، تُطوّر المنظمات الدولية مثل IEEE وIETF وISO الكثير من المواصفات والمقاييس التي تكفل قابلية التشغيل البيني (Interoperability) بين مختلف الأجهزة والشبكات. وبفضل هذه المعيارية، أصبح بإمكانك توصيل حاسوب شخصي بجهاز توجيه (راوتر) من شركة أخرى، والتحكّم في أجهزة IoT المنزلية باستخدام هاتف ذكي يعمل بنظام مختلف، وهكذا دواليك.

الفصل الثاني: النماذج المرجعية (Reference Models)

نموذج OSI ذو السبعة طبقات

يُعتبر نموذج الربط البيني للأنظمة المفتوحة (Open Systems Interconnection Model) من أكثر النماذج شهرة وتداولاً في عالم الشبكات. وقد طوّرته منظمة المعايير الدولية ISO بهدف توحيد آلية الوصف لكيفية انتقال البيانات عبر الشبكات. يتكوّن هذا النموذج من سبع طبقات متتالية، تُركّز كل طبقة منها على وظيفة محدّدة:

- الطبقة الفيزيائية (Physical Layer): تتعامل مع التمثيل المادي للبيانات على الوسط الناقل (سلكي أو لاسلكي)، وتشمل الإشارات الكهربائية والبصرية وكيفية ربط الكابلات والمقابس.

- طبقة ربط البيانات (Data Link Layer): تُعنى بأساليب تنظيم الإطار (Frame)، واكتشاف الأخطاء، والتحكم في التدفق، بالإضافة إلى العنونة الفيزيائية مثل عناوين MAC.

- طبقة الشبكة (Network Layer): تختص بالتوجيه (Routing) وعناوين الشبكة مثل عناوين IP، وتُحدّد المسار الأمثل للحزم.

- طبقة النقل (Transport Layer): تُقدّم خدمة النقل الموثوق (TCP) أو غير الموثوق (UDP)، وتُجزّئ البيانات إلى مقاطع (Segments) وتعيد تجميعها.

- طبقة الجلسة (Session Layer): تدير إنشاء الجلسات بين التطبيقات والمحافظة عليها وإنهاءها.

- طبقة العرض (Presentation Layer): تُعنى بتنسيق البيانات وترميزها وضغطها وفك ضغطها إذا لزم الأمر.

- طبقة التطبيق (Application Layer): الطبقة الأقرب للمستخدم، وتضم البروتوكولات التي يتعامل معها المستخدم مباشرة مثل FTP وHTTP وSMTP.

يُسهم هذا التقسيم في فهم كيفية تدفّق البيانات بين طرفين، حيث تمر البيانات بكل طبقة من المرسل إلى المستقبل. فإذا حدث خلل في إحدى الطبقات، يمكن تشخيصه ومعالجته بسهولة نسبية دون التأثير في باقي الطبقات بشكل كبير.

نموذج TCP/IP ذو الأربع طبقات

بينما يعدّ نموذج OSI مفاهيميًا بالدرجة الأولى، فإنّ نموذج TCP/IP يُعتبر التطبيق الفعلي الذي اعتمدته شبكة الإنترنت في بداياتها ولا يزال يستخدم بشكل واسع. يتكوّن النموذج من أربع طبقات:

- طبقة الوصول إلى الشبكة (Network Access): تُشابه الطبقتين الفيزيائية وربط البيانات في نموذج OSI، حيث تتعامل مع الوسائط المادية وتعريف الإطارات على مستوى الربط.

- طبقة الإنترنت (Internet): مسؤولة عن العنونة والتوجيه وتجزئة الحزم، ويأتي بروتوكول IP كحجر الأساس في هذه الطبقة.

- طبقة النقل (Transport): تقدّم بروتوكولات النقل الأساسيّة مثل TCP وUDP.

- طبقة التطبيق (Application): تتضمّن البروتوكولات والخدمات الأقرب إلى المستخدم مثل HTTP وSMTP وDNS.

يُبسط نموذج TCP/IP الفهم، إذ يدمج بعض طبقات نموذج OSI في مستويات أشمل. ومع ذلك، فإنّ النموذجين مترابطان ومتكاملان من حيث المفاهيم، وغالبًا ما يُستعان بنموذج OSI لتوضيح الأدوار الوظيفية بصورة مفصلة.

الفصل الثالث: بروتوكولات الطبقة الفيزيائية وطبقة ربط البيانات

الطبقة الفيزيائية (Physical Layer)

في هذه الطبقة يجري تمثيل البيانات كإشارات كهربائية أو ضوئية أو كهرومغناطيسية تُنقل عبر الوسائط المادية مثل الألياف الضوئية أو الكوابل المحورية أو الأمواج اللاسلكية. إذ تُعنى هذه الطبقة بمعايير مثل:

- نوع التوصيل والأسلاك (UTP, STP, Coaxial, Fiber Optic)

- شكل الإشارة الكهربائية ومدى ترددها

- سرعة النقل (Bandwidth)

لا توجد بروتوكولات بالمعنى البرمجي الكثيف في هذه الطبقة، بل توجد مواصفات قياسية مثل IEEE 802.3 لإيثرنت، والتي تحدد معدلات السرعة (10Mbps, 100Mbps, 1Gbps, 10Gbps) وغيرها.

طبقة ربط البيانات (Data Link Layer)

تُمثّل طبقة ربط البيانات الجسر الذي يتيح نقل الإطار (Frame) على الوسيط الفيزيائي بشكل موثوق قدر الإمكان. تُقسم هذه الطبقة عادة إلى قسمين فرعيين:

- التحكم في الوصول إلى الوسائط (MAC Sub-layer): يتضمّن كيفية حصول الأجهزة على حق إرسال البيانات عبر الوسيط المشترَك (مثل تقنية CSMA/CD في الإيثرنت).

- التحكم في الارتباط المنطقي (LLC Sub-layer): يتعامل مع عناوين MAC واكتشاف الأخطاء وتصحيحها على مستوى الإطارات.

في شبكات الإيثرنت التقليدية، يُعد بروتوكول Ethernet أبرز بروتوكول في هذه الطبقة، بينما تظهر بروتوكولات مثل PPP في الشبكات الواسعة WAN للاتصال عبر خطوط الهاتف أو الكابلات التسلسلية.

الفصل الرابع: بروتوكولات الطبقة الشبكية (Network Layer)

بروتوكول حزمة الإنترنت (IP)

يُعتبر بروتوكول IP (Internet Protocol) المكوّن الرئيس لطبقة الشبكة في نموذج TCP/IP. تتمثل مهامه الأساسية في عنونة الأجهزة على الشبكة وتوجيه الحزم نحو وجهاتها. توجد حاليًا نسختان شائعتان من IP:

- IPv4: يستخدم عناوين بطول 32 بت (مثل 192.168.1.1)، ولكنه يعاني من نقص في عدد العناوين بسبب ازدياد الأجهزة المتصلة بالإنترنت.

- IPv6: يعتمد على عناوين بطول 128 بت (مثل 2001:db8::1)، ويوفر فضاء عنواني هائل. كما أنّه يتضمّن تحسينات في الأمان والآداء.

بروتوكول التوجيه (Routing Protocols)

بما أنّ IP لا يتكفّل بوضع أفضل مسار للحزم إلا بشكل بسيط (حتى Layer 3 Forwarding)، فإنّ شبكات الحواسيب تعتمد على بروتوكولات التوجيه المتخصصة لتحديد المسارات الديناميكية بين أجهزة التوجيه (Routers). من أبرز بروتوكولات التوجيه:

- RIP (Routing Information Protocol): بروتوكول قديم نسبيًا يعتمد على خوارزمية Distance Vector ويعمل على مبدأ عدد القفزات (Hop Count). مناسب للشبكات الصغيرة.

- OSPF (Open Shortest Path First): يستخدم خوارزمية Link State ويعدّ أكثر كفاءة في إيجاد أفضل مسار استنادًا إلى المعلومات التفصيلية عن الشبكة.

- IS-IS (Intermediate System to Intermediate System): يُشبه OSPF في مفهوم Link State، وغالبًا ما يُستعمل في شبكات مزوّدي الخدمات (ISP).

- BGP (Border Gateway Protocol): يُعد بروتوكول التوجيه الأساسي بين الأنظمة المستقلة Autonomous Systems على الإنترنت، إذ يُحدد أفضل مسار بين شبكات ضخمة ذات سياسات توجيه معقّدة.

بروتوكولات أخرى في طبقة الشبكة

- ARP (Address Resolution Protocol): يُترجم عناوين IP إلى عناوين MAC في الشبكات المحلية.

- ICMP (Internet Control Message Protocol): يُستخدم لتبادل رسائل الخطأ والتحكّم، ومن أشهر تطبيقاته أداة Ping للكشف عن حالة الاتصال.

- NAT (Network Address Translation): ليس بروتوكولاً بالمعنى الصارم بل آلية لتغيير عناوين IP أثناء العبور عبر موجه أو جدار ناري.

الفصل الخامس: بروتوكولات طبقة النقل (Transport Layer)

بروتوكول التحكم بالنقل (TCP)

إنّه واحد من أكثر البروتوكولات شهرة واستخدامًا في عالم الشبكات، حيث يقدّم خاصية النقل الموثوق للبيانات (Reliable Data Transfer). يقوم بتجزئة البيانات إلى مقاطع (Segments)، ويتابع تسليمها باستخدام أرقام التسلسل (Sequence Numbers) والإقرارات (Acknowledgements)، وفي حال ضياع أي مقطع يقوم بإعادة إرساله.

علاوةً على ذلك، يُجرى تحكّم في التدفق (Flow Control) لتجنّب إغراق المستقبل بمعدل بيانات يفوق طاقته، كما يوفّر تحكّمًا في الاختناق (Congestion Control) لتقليل سرعة الإرسال حال اكتشاف ازدحام في الشبكة.

بروتوكول بيانات المستخدم (UDP)

قد يظنّ البعض أنّه بروتوكول أقلّ شأناً من TCP، إلا أنّ له تطبيقات بالغة الأهمية خصوصًا في زمننا المعاصر. يُستخدم UDP في حالات لا تتطلب إعادة الإرسال الدقيق، بل سرعة في بثّ البيانات وانخفاض في زمن التأخير (Latency)، مثل تطبيقات البث المباشر ومكالمات الفيديو والألعاب عبر الإنترنت.

المقارنة بين TCP وUDP في الأداء

| العامل | TCP | UDP |

|---|---|---|

| نمط النقل | موثوق (Reliable) | غير موثوق (Unreliable) |

| التحكّم في التدفق | مدعوم | غير مدعوم |

| التحكّم في الازدحام | مدعوم | غير مدعوم |

| زمن التأخير | أعلى بسبب الإقرارات وإعادة الإرسال | أقل غالبًا |

| الاستخدام الشائع | تصفّح الويب، البريد الإلكتروني، نقل الملفات | البث المباشر، الألعاب، الـVoIP |

الفصل السادس: بروتوكولات طبقة التطبيق (Application Layer)

بروتوكول نقل النص الفائق (HTTP/HTTPS)

يُمكن القول إنّ HTTP (Hypertext Transfer Protocol) هو بروتوكول الويب الأساسي، إذ يقوم بتسهيل تبادل البيانات بين خادم الويب ومتصفح المستخدم. تتم عملية الطلب (Request) والاستجابة (Response) وفق آلية نصيّة تُحدّد ما يريده العميل من الخادم. أمّا HTTPS فهو النسخة الآمنة من HTTP التي تستخدم بروتوكول الأمان TLS/SSL لتشفير الاتصال وحماية البيانات.

بروتوكول نقل الملفات (FTP)

يُستخدم FTP (File Transfer Protocol) بشكل رئيسي لنقل الملفات بين خادم وعميل عبر الشبكة. يُقدّم أوامر مثل put وget لرفع الملفات وتحميلها. ومع ذلك، يُعتبر أمن هذا البروتوكول محدودًا في إصداراته التقليدية؛ لذا يتوفّر ما يُعرف بـ FTPS أو SFTP اللذين يضيفان طبقة أمان لحماية تبادل البيانات.

البريد الإلكتروني (SMTP, POP3, IMAP)

- SMTP (Simple Mail Transfer Protocol): يهتم بإرسال الرسائل من العميل إلى الخادم ثم يوجّهها نحو خوادم البريد الأخرى.

- POP3 (Post Office Protocol 3): يقوم بجلب الرسائل من خادم البريد وتحميلها إلى جهاز المستخدم.

- IMAP (Internet Message Access Protocol): يتيح للمستخدم إدارة الرسائل على الخادم مباشرة، والاطلاع على البريد من أجهزة متعددة دون تكرار أو ضياع للرسائل.

أنظمة الأسماء (DNS)

يُعد بروتوكول نظام أسماء النطاقات (Domain Name System) من الأعمدة الفقرية للإنترنت، إذ يترجم أسماء النطاقات (مثل example.com) إلى عناوين IP (مثل 93.184.216.34)، ما يسمح للمستخدمين بالتعامل مع أسماء سهلة الحفظ بدلًا من سلاسل الأرقام.

الفصل السابع: بروتوكولات الأمان والتشفير

بروتوكول طبقة المقابس الآمنة (SSL/TLS)

يُنفّذ SSL (Secure Sockets Layer) وآخِر إصداراته TLS (Transport Layer Security) تشفيرًا للبيانات أثناء انتقالها بين العميل والخادم. يُستعمل هذا البروتوكول على نطاق واسع لحماية عمليات التصفح (HTTPS) وتطبيقات البريد الإلكتروني (SMTPS, IMAPS) وغيرها من الخدمات الحساسة.

يوفر TLS آليات المصافحة (Handshake) لتبادل المفاتيح وإثبات الهوية باستخدام الشهادات الرقمية، كما يقدم خوارزميات تشفير متناظرة وغير متناظرة (Symmetric & Asymmetric) لحماية السرّية وتكامل البيانات.

بروتوكول أمان طبقة النقل (IPsec)

يمتد IPsec (Internet Protocol Security) على مستوى طبقة الشبكة، ويتيح تشفيرًا للمعلومات على مستوى الحِزم المرسلة (Packet Level). قد يُستخدم لإنشاء اتصالات آمنة عبر شبكات غير موثوقة مثل الإنترنت (VPN). يتكون من عدّة بروتوكولات فرعية مثل AH (Authentication Header) وESP (Encapsulating Security Payload). يوفر التحقق من سلامة البيانات (Integrity) والتوثيق (Authentication) والسرّية (Confidentiality).

بروتوكول الوصول عن بُعد الآمن (SSH)

من أشهر بروتوكولات الوصول عن بُعد SSH (Secure Shell) الذي يتيح للمستخدمين التحكم بجهاز آخر عبر قناة آمنة ومشفّرة. يُستعمل SSH كبديل لبروتوكولات قديمة مثل Telnet وrlogin التي تنقل كلمات المرور بشكل مكشوف.

الفصل الثامن: بروتوكولات متخصصة واتجاهات متطورة

بروتوكولات الزمن (NTP)

توازن الوقت من أبرز متطلبات الشبكات الحديثة، فلكل جهاز متصل بالإنترنت ساعة داخلية قد تنحرف عن الواقع. بروتوكول NTP (Network Time Protocol) يوفّر آلية لمزامنة وقت الأنظمة مع خادم توقيت دقيق. تُستخدَم هذه الآلية في التطبيقات التي تحتاج إلى دقة عالية، مثل الأنظمة المالية ومزامنة سجلات الأحداث في مراكز البيانات.

البروتوكولات الصوتية (VoIP) والبث المباشر

مع انتشار الاتصالات الصوتية والمرئية عبر الإنترنت، ظهرت بروتوكولات مثل SIP (Session Initiation Protocol) لإعداد مكالمات VoIP، وRTP/RTCP لنقل البيانات الصوتية والمرئية. تتطلّب هذه البروتوكولات تقنيات تعويض الفقد في الحزم وضمان جودة الخدمة (QoS)، حيث يكون للزمن الدور الأهم في تجربة المستخدم.

إنترنت الأشياء (IoT)

أصبح إنترنت الأشياء ركيزة أساسية للثورة الصناعية الرابعة، حيث تتصل أجهزة ومُستشعرات ذكية بشبكات البيانات. ظهرت بروتوكولات واتفاقيات خفيفة الوزن تتلاءم مع محدودية موارد هذه الأجهزة مثل MQTT وCoAP، وتتكامل مع بروتوكولات الشبكات التقليدية لتوفير تبادل فعال وآمن للبيانات.

SDN وNFV

أحدثت الشبكات المعرفة برمجيًا (Software-Defined Networking) وثورة افتراضية الوظائف الشبكية (Network Functions Virtualization) تطورًا كبيرًا في كيفية إدارة الشبكات. عوضًا عن التحكم المباشر بكل جهاز توجيه أو تبديل (Switch)، يمكن إدارة الشبكة عن طريق وحدة تحكم مركزية (SDN Controller) تعطي أوامر لبروتوكولات مثل OpenFlow لضبط الجداول التوجيهية والربط.

الفصل التاسع: قضايا الجودة والأداء في بروتوكولات الشبكات

الجودة والخدمة (QoS)

يشير مفهوم جودة الخدمة (Quality of Service) إلى الأدوات والتقنيات التي تهدف إلى ضمان مستوى معين من الأداء لتطبيقات محددة على الشبكة. يُعدّ ذلك ضروريًا في التطبيقات الحساسة للزمن مثل الفيديو الفوري وVoIP، إذ تُنفذ آليات لجدولة الحزم وإعطاء أولوية لنوع معين من الحركة (Traffic) على حساب أخرى.

التحكم في التدفق والازدحام

قد يحدث اختناق في بعض أجزاء الشبكة نتيجة ارتفاع حجم الحزم المرسلة عن قدرة النطاق الترددي المتاح. لذا، تُعنى البروتوكولات بآليات التحكم في الازدحام (Congestion Control) مثل خوارزمية TCP Tahoe وTCP Reno، إضافة إلى تقنيات التشكيل المروري (Traffic Shaping) في طبقات أعلى ضمن أجهزة التوجيه ومفاتيح الشبكة.

أساليب قياس الأداء

- معدل النقل (Throughput): كمية البيانات المُرسلة عبر الشبكة في وحدة الزمن.

- زمن التأخير (Latency): الزمن الذي تستغرقه الحزمة للوصول من المرسل إلى المستقبل.

- جودة الاتصال (MOS – Mean Opinion Score): مقياس جودة الاتصال الصوتي.

- النسبة المئوية لفقد الحزم (Packet Loss): عدد الحزم التي لم تصل مقصدها بسبب ازدحام أو أخطاء.

الفصل العاشر: التحديات الأمنية في بروتوكولات الشبكات

الهجمات على بروتوكولات الشبكة

رغم أهمية البروتوكولات في تسهيل التواصل، فإنّها عرضة لأنواع مختلفة من الهجمات، مثل:

- هجوم انتحال العناوين (IP Spoofing): يقوم المهاجم بتزييف عنوان IP لإخفاء هويته أو لانتحال هوية جهاز آخر.

- هجوم حجب الخدمة (DDoS): استهداف الخوادم أو الشبكات بفيض هائل من الطلبات لمنع الوصول الشرعي للخدمة.

- اعتراض حركة المرور (Man-in-the-Middle): التقاط وفك تشفير البيانات أثناء نقلها إن لم تكن مشفّرة بشكل صحيح.

- هجمات البروتوكول مثل BGP Hijacking: تعديل جداول التوجيه لإعادة توجيه حركة الإنترنت إلى وجهات خاطئة.

أفضل الممارسات لحماية البروتوكولات

تُعد حلول الأمان ضرورية لضمان حماية البنية التحتية الشبكية من الاختراقات. وتشمل مجموعة إجراءات تبدأ من استخدام الجدران النارية (Firewall)، ونُظُم كشف ومنع التسلل (IDS/IPS)، وتشفير البيانات عبر SSL/TLS أو IPsec، وضبط قوائم التحكم في الوصول (ACLs) في أجهزة التوجيه، واتباع معايير صارمة لإدارة كلمات المرور والمفاتيح.

الفصل الحادي عشر: مستقبل بروتوكولات الشبكات

تطوّر IPv6 وتوسّع انتشاره

في ظل شحّ عناوين IPv4، يُتوقع استمرار النمو في استخدام IPv6 على نطاق أوسع. سيصحبه ذلك تطوير أفضل لميزاته الإضافية مثل Neighbor Discovery وStateless Address Autoconfiguration (SLAAC)، وإصلاح بعض المشكلات الأمنية الموجودة في البروتوكولات السابقة.

الاتصالات اللاسلكية المتقدمة (5G/6G)

تُشكل شبكات الجيل الخامس (5G) والجيل السادس (6G) قفزات هائلة في سرعات الاتصال وزمن الاستجابة. هذه التقنيات لا تقتصر على الهواتف الذكية فحسب، بل تمتدّ للتطبيقات الصناعية والطبية والسيارات الذاتية القيادة والطائرات المسيّرة. يتوقع أن تُوَلِّد هذه التقنيات الحاجة لبروتوكولات جديدة أو تعديل البروتوكولات القائمة لاستيعاب معدلات البيانات الكبيرة والتعامل مع طرق النفاذ المتعددة.

تقنيات الواقع الافتراضي والواقع المُعزَّز (VR/AR)

يتطلّب كلّ من الواقع الافتراضي والواقع المعزّز زمن استجابة منخفض جدًا (Ultra-Low Latency) لتجربة استخدام حقيقية وفعالة. لذا، يجري حاليًا تطوير بروتوكولات وخوارزميات تُقلّل من زمن التأخير وتحسّن من كفاءة نقل البيانات المرئية والحسية.

الأمن في عصر الحوسبة السحابية والضبابية

مع انتقال أعداد هائلة من الخدمات إلى السحابة (Cloud Computing) وتوسع نطاق الحوسبة القريبة من المستخدم (Fog/Edge Computing)، سيزداد التركيز على بروتوكولات تضمن أمن المعلومات الموزّعة والمتنقلة. يُتوقع أن تُصبح تشفير البيانات وتجزئتها وإعادة توزيعها من أهم التحديات التي ستواجه مطوّري البروتوكولات.

الفصل الثاني عشر: دراسات حالة وتطبيقات واقعية

دراسة حالة: الشركات الكبرى وإدارة الشبكات

تحتاج الشركات الكبرى ذات الفروع المتعددة إلى حلول توجيه متقدمة لضمان اتصال فروعها سويًا بطريقة آمنة وكفؤة. غالبًا ما تُستخدم بروتوكولات توجيه داخلية مثل OSPF أو EIGRP، إضافةً إلى بروتوكول BGP للربط مع الإنترنت أو شبكات الجهات الشريكة.

دراسة حالة: موفرو خدمة الإنترنت (ISP)

تلعب بروتوكولات التوجيه الخارجية مثل BGP دورًا محوريًا لدى مزوّدي خدمة الإنترنت، حيث يتوجب عليهم تحديث جداول التوجيه بانتظام وفقًا للتغيّرات التي تحدث في البنية التحتية الواسعة للإنترنت، وإيجاد اتفاقيات تبادل حركة المرور (Peering) مع مزوّدين آخرين.

دراسة حالة: القطاع المصرفي

في عالم البنوك والقطاع المالي، تكون الأولوية لأمن الاتصال وسرعة إنجاز المعاملات. لذا، تُستخدم تقنيات تشفير قوية مثل IPsec وTLS عبر شبكات خاصة افتراضية (VPNs) لضمان سلامة البيانات، بالإضافة إلى الاعتماد على بروتوكولات قادرة على توفير توافر عالي (High Availability) يضمن عمل الخدمة بشكل مستمر.

الفصل الثالث عشر: توصيات لتحسين الكفاءة والأمان

تحديثات منتظمة للبروتوكولات

لا بدّ من متابعة الإصدارات الحديثة من البروتوكولات المختلفة، خصوصًا تلك المتعلقة بالأمن. إذ قد تُكتشف ثغرات بمرور الزمن تُعرِّض البنية التحتية الشبكية للمخاطر. فالاعتماد على بروتوكولات قديمة أو نسخ غير محدثة يشكل ثغرة أمنية واضحة.

تدريب الكوادر الفنية

تطبيق بروتوكولات الشبكات بكفاءة وأمان يستلزم وجود كوادر تقنية مدربة على أحدث التقنيات وأفضل الممارسات. إنّ استمرار التدريب والتأهيل وورش العمل يضمن عدم الوقوع في أخطاء التصميم أو الإعداد التي قد تتسبب في هجمات واختراقات وخسائر مالية.

التخطيط المسبق للتوسع

من الضروري اعتماد بنية شبكة قابلة للتوسع (Scalable)، حيث إنّ عدد المستخدمين وخدمات الشبكة قد ينمو بسرعة تفوق التوقع. يُوصى بتقسيم الشبكة إلى نطاقات فرعية (Subnets) وتطبيق مفاهيم متقدّمة في التوجيه والاستفادة من ميزات IPv6 في العنونة الموسّعة.

المزيد من المعلومات

سأقوم بتقديم شرح شامل ومفصل حول بروتوكولات الشبكات. يعتبر الفهم العميق لهذا الموضوع أمرًا حيويًا في عالم تكنولوجيا المعلومات. البروتوكولات تشكل اللغة التي تسمح للأجهزة المختلفة بالتواصل وتبادل المعلومات في بيئة شبكية. سأقسم الشرح إلى عدة أقسام لتسهيل الفهم.

سأقوم بتقديم شرح شامل ومفصل حول بروتوكولات الشبكات. يعتبر الفهم العميق لهذا الموضوع أمرًا حيويًا في عالم تكنولوجيا المعلومات. البروتوكولات تشكل اللغة التي تسمح للأجهزة المختلفة بالتواصل وتبادل المعلومات في بيئة شبكية. سأقسم الشرح إلى عدة أقسام لتسهيل الفهم.

الخلاصة

مصادر ومراجع