تحليل الثغرات الأمنية لتعزيز أمن المنتجات الرقمية

في عالم تهيمن عليه التحديات السيبرانية والتطورات التكنولوجية السريعة، أصبح فهم وتحليل الثغرات الأمنية في المنتجات الرقمية جزءًا لا يتجزأ من استراتيجيات الأمان الشاملة التي تعتمدها المؤسسات والشركات العالمية. فالأمان الرقمي لم يعد مجرد خيار، بل هو ضرورة حتمية لضمان استمرارية العمليات، وحماية البيانات الحساسة، والحفاظ على الثقة مع العملاء والشركاء. من بين الشركات الرائدة التي تلعب دورًا محوريًا في هذا المجال، تأتي شركة سيسكو، التي تعتبر من أكبر اللاعبين في مجال تكنولوجيا المعلومات والاتصالات، والتي تتخذ من الابتكار والتطوير المستمر أساسًا لمنتجاتها وخدماتها. ومع ذلك، فإن هذه القوة التكنولوجية لا تخلو من الثغرات، حيث تبرز دائمًا تحديات أمنية جديدة تتطلب من الشركات والمستخدمين على حد سواء أن يكونوا على دراية بها، وأن يتخذوا الإجراءات اللازمة للتصدي لها بشكل فعال.

في سياق التحذيرات التي أصدرتها شركة سيسكو مؤخرًا، تركزت على وجود ثغرة أمنية خطيرة في بعض من منتجاتها الرئيسية، وتحديدًا في أجهزة ASA (Adaptive Security Appliance) وFirepower، وهما من الأدوات الأساسية في إدارة أمن الشبكات وحمايتها من التهديدات الخارجية. هذه الثغرة، التي تمثل فجوة أمنية حرجة، يمكن أن تتيح للمهاجمين استغلالها لتنفيذ هجمات خبيثة، أو السيطرة على الأجهزة، أو التسلل إلى الشبكات، مما يعرض البيانات الحساسة للخطر ويهدد استقرار الأنظمة المعتمدة عليها بشكل كبير. إن مثل هذه التحذيرات لا تقتصر على مجرد إبلاغ المستخدمين بوجود ثغرة، بل تتعدى ذلك إلى ضرورة فهم السياق التقني، وأهمية التحديثات الأمنية، والإجراءات الوقائية التي يجب تنفيذها لتعزيز الأمان السيبراني في بيئة العمل.

أهمية فهم الثغرات الأمنية في المنتجات الرقمية

مع تزايد الاعتماد على التكنولوجيا في جميع مناحي الحياة، أصبح من الضروري أن يدرك المستخدمون، سواء كانوا أفرادًا أو مؤسسات، أن الثغرات الأمنية ليست مجرد عيوب برمجية عابرة، بل هي ثغرات يمكن أن تفتح الباب أمام هجمات معقدة ومتطورة، تستهدف تعطيل الخدمات، سرقة البيانات، أو حتى السيطرة على الأنظمة بشكل كامل. فالثغرات الأمنية تأتي في سياق التهديدات السيبرانية الحديثة، والتي تتسم بالتعقيد والانتشار الواسع، وتتنوع بين هجمات الفدية، وعمليات الاختراق المستهدفة، والبرمجيات الخبيثة التي تُزرع بطرق متنوعة.

وفي هذا السياق، تتضح أهمية فهم طبيعة الثغرات الأمنية، وكيفية استغلالها، فضلاً عن الإجراءات الوقائية التي يجب أن تتبعها المؤسسات والأفراد. فالمعرفة الدقيقة بخصائص الثغرة، مثل نوعها، وطرق استغلالها، والأجهزة أو البرمجيات المعرضة لها، تساعد على تصميم استراتيجيات مضادة أكثر فاعلية، وتُسهل عملية استجابة الطوارئ في حال وقوع هجمات. من هنا، تأتي أهمية التحذيرات التي تصدرها الشركات الكبرى، والتي تعمل على توعية المستخدمين، وتوجيههم نحو تحديث أنظمتهم، وتطبيق السياسات الأمنية المناسبة، والاعتماد على أدوات الحماية الأكثر تطورًا.

الثغرة الأمنية في أجهزة ASA وFirepower: تحليل السياق والتفاصيل التقنية

بالنظر إلى التحذير الصادر عن شركة سيسكو، فإن الثغرة التي تم الكشف عنها تتعلق بنقاط ضعف في برمجيات أجهزة ASA وFirepower، واللتين تعتبران من ركائز حماية الشبكات في المؤسسات الكبرى، خصوصًا تلك التي تتطلب سياسات أمنية معقدة ومرنة. تشير المعلومات الأولية إلى أن الثغرة تسمح للمهاجمين بتنفيذ أوامر برمجية ضارة عن بُعد، دون الحاجة إلى الوصول المادي إلى الجهاز أو الشبكة، وهو ما يزيد من خطورتها ويعكس الحاجة الماسة لاتخاذ إجراءات فورية.

وفيما يلي تفصيل لأبرز الجوانب التقنية التي تتعلق بهذه الثغرة:

نوع الثغرة وطبيعتها

- ثغرة تنفيذ التعليمات البرمجية عن بعد (Remote Code Execution – RCE): تسمح للمهاجم بتنفيذ أوامر برمجية على الجهاز المستهدف بشكل كامل، مما يمنحه السيطرة الكاملة على الجهاز أو الشبكة.

- ثغرة في التحقق من صحة المدخلات (Input Validation): تتعلق بعدم التحقق الكافي من صحة البيانات المدخلة، مما يمكن المهاجم من إدخال أوامر خبيثة تؤدي إلى استغلال الثغرة.

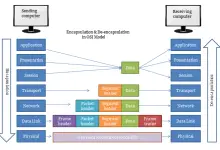

- ثغرة في إدارة الجلسات أو الاتصالات المشفرة (Session/Connection Management): قد تسمح بتجاوز آليات التحقق أو المصادقة، مما يسهل تنفيذ الهجمات عن بعد.

طرق استغلال الثغرة

يعتمد المهاجمون على إرسال حزم بيانات معدلة بشكل خاص، أو استغلال نقاط ضعف في بروتوكولات الاتصال، أو استغلال ثغرات في واجهات الويب أو عناصر التحكم في الأجهزة. يمكن أن يستخدموا أدوات برمجية متخصصة، أو استغلال الثغرة عبر هجمات تلقائية تعتمد على البرمجيات، مما يجعل من الضروري تحديث البرمجيات وتطبيق التصحيحات الأمنية بسرعة.

الأثر المحتمل للهجمات

- السيطرة على الأجهزة والتشغيل عن بُعد.

- تعطيل خدمات الشبكة أو تدمير البيانات.

- تسريب المعلومات الحساسة أو سرقة البيانات.

- تمكين هجمات متقدمة أخرى، مثل هجمات الالتفاف على الجدران النارية أو التسلل إلى الشبكات الداخلية.

استجابات سيسكو والإجراءات الضرورية للتصدي للثغرة

استجابة شركة سيسكو لهذا التهديد تتضمن إصدار تحديثات أمنية عاجلة، وتوجيهات للمستخدمين بتحديث منتجاتهم إلى أحدث الإصدارات التي تتضمن تصحيحات للثغرة. ويُعد ذلك جزءًا من استراتيجية الدفاع الدفاعي التي تعتمد على التحديث المستمر، والتحقق الدوري من الأمان، وتطبيق السياسات الأمنية الصارمة.

خطوات عملية لتعزيز الحماية

- تحديث البرمجيات: يجب على المؤسسات والأفراد تحميل وتثبيت أحدث التحديثات الأمنية الصادرة من سيسكو فورًا، حيث غالبًا ما تتضمن هذه التحديثات إصلاحات للثغرات المعروفة.

- تقييم الأمان الدوري: إجراء فحوصات أمنية منتظمة للشبكات والأنظمة، باستخدام أدوات تقييم الثغرات، والتحقق من التكوينات لضمان الالتزام بأفضل الممارسات الأمنية.

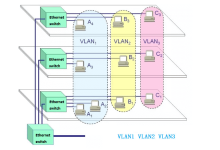

- تكوين جدران الحماية بشكل صحيح: ضبط السياسات والجدران النارية لمواجهة الهجمات المحتملة، ومنع استغلال الثغرات من خلال تصفية الحزم والاتصالات غير المصرح بها.

- إدارة الهوية والوصول: تعزيز سياسات المصادقة، وتطبيق ممارسات إدارة حقوق الوصول، والتأكد من أن المستخدمين لديهم الحد الأدنى من الصلاحيات اللازمة لأداء مهامهم.

- التدريب والتوعية: تدريب الموظفين على الوعي الأمني، بما يشمل التعرف على رسائل البريد الإلكتروني الخبيثة، والهجمات الاجتماعية، والتصرف الصحيح في حالات الشك.

التقييم الدوري والاحتياطات المستقبلية

بالإضافة إلى التحديثات الفورية، يتعين على المؤسسات اعتماد خطة تقييم أمان دورية تتضمن فحص الأنظمة، وتحليل السجلات، واختبارات الاختراق المُهيأة مسبقًا، لضمان عدم وجود ثغرات جديدة أو غير مكتشفة. كما أن التفاعل مع المجتمع الأمني، والاستفادة من تقارير الجهات المستقلة، يعزز من القدرة على البقاء على اطلاع دائم بأحدث التهديدات والتحديثات الأمنية.

وفي سياق أوسع، فإن التعاون بين القطاع العام والخاص، وتبادل المعلومات حول الثغرات، وتطوير أدوات الحماية، يُعد من الركائز الأساسية لتعزيز أمن البنية التحتية الرقمية، خاصة مع تزايد الهجمات السيبرانية التي أصبحت تستهدف المؤسسات الحيوية، والبنى التحتية الوطنية، وأنظمة البنوك والطاقة والصحة.

تأثير الثغرات الأمنية على الاستراتيجية الشاملة للأمان السيبراني

في عالم سريع التطور، تتغير التهديدات بشكل مستمر، وتتطور أساليب وتقنيات المهاجمين بشكل يجعل من الضروري أن تتبنى المؤسسات استراتيجيات مرنة وقابلة للتكيف. فالثغرات الأمنية، خاصة تلك التي تُكتشف حديثًا، تفرض على الشركات تحديث سياساتها، وتطوير أدواتها، وتوسيع برامج التدريب لتمكين الموظفين من التعامل مع التهديدات بفعالية.

من ناحية أخرى، فإن وجود ثغرات معروفة ومُعلنة يُعد اختبارًا حقيقيًا لمدى جاهزية المؤسسة، ويجب ألا يُنظر إليه فقط على أنه تهديد، بل كدعوة لاتخاذ إجراءات استباقية، وتحسين القدرات الدفاعية، وتعزيز الوعي بالمخاطر المحتملة. فالثغرات، رغم خطورتها، توفر فرصة للمراجعة والتطوير، وتساعد على بناء منظومات أمنية أكثر مرونة وقوة.

مستقبل الأمان السيبراني وتحدياته

مع استمرار التقدم التكنولوجي، خاصة في مجالات الذكاء الاصطناعي، والتعلم الآلي، وإنترنت الأشياء، والحوسبة السحابية، تزداد التحديات الأمنية تعقيدًا، وتتطلب استراتيجيات مبتكرة لمواجهتها. الثغرات التي تظهر اليوم، مثل تلك التي أُعلن عنها من قبل سيسكو، تُعد مجرد جزء من مشهد أمني متغير باستمرار، يتطلب يقظة دائمة، وتحديث مستمر، وتعاون عالمي لمكافحة الهجمات السيبرانية.

وفي مستقبل قريب، من المتوقع أن تتبنى الشركات أنظمة أمان تعتمد على الذكاء الاصطناعي لتحليل البيانات بسرعة، والتعرف على أنماط الهجمات، والتفاعل معها بشكل ذاتي، قبل أن تتسبب في أضرار جسيمة. كما ستتطور أدوات الكشف عن الثغرات وتقييم الأمان بشكل يجعل عملية التعرف على نقاط الضعف أكثر دقة وفاعلية، مع تقليل زمن الاستجابة وزيادة كفاءة التدخل الوقائي.

الخلاصة: الأمان الرقمي كجزء أساسي من استراتيجيات المؤسسات

لا يخفى على أحد أن الثغرات الأمنية، خصوصًا تلك التي تُكتشف حديثًا، تُعد من التحديات الكبرى التي تواجهها المؤسسات في العصر الرقمي، وأن التعامل معها يتطلب أكثر من مجرد تحديث البرامج. فالأمان السيبراني هو ثقافة، وممارسة مستمرة، تتطلب التزامًا من جميع المستويات، من إدارة الشركات إلى الموظفين على أرض الواقع. إن التحذيرات التي تصدرها الشركات الكبرى، مثل سيسكو، تُسلط الضوء على أهمية اليقظة، والاستعداد، واتخاذ الإجراءات الوقائية بشكل فوري، لتقليل المخاطر، وتعزيز الحصانة الرقمية للمؤسسات.

وفي النهاية، يتعين علينا جميعًا، كمستخدمين ومؤسسات، أن نكون على وعي دائم بأن عالم الأمان الرقمي يتغير باستمرار، وأن التحديات تتطلب منا أن نكون دائمًا في حالة استعداد، وأن نعتمد استراتيجيات مرنة وقابلة للتطوير لمواجهة الهجمات، وضمان حماية البيانات، والنظام، وخصوصية الأفراد بشكل فعال ومستدام.