المنطقة منزوعة السلاح (DMZ) في هندسة الشبكات

مقدمة

منذ بدايات الربط المؤسَّسي بالإنترنت، شكّلت الحاجة إلى موازنة الانفتاح على العالم الخارجي مع حماية الأصول الداخلية معضلةً حقيقية لمديري الشبكات وأخصائيي أمن المعلومات. جاء مفهوم المنطقة منزوعة السلاح – Demilitarized Zone (DMZ) ليُعالج هذه المعضلة عبر إنشاء طبقة عازلة تفصل الخدمات الموجَّهة للعامة عن الشبكة الداخلية الحسّاسة. في هذا المقال المطوَّل نقدّم معالجةً شاملة تتجاوز ٨٠٠٠ كلمة، تمتدّ من الجوانب التاريخية إلى الاعتبارات التصميمية المتقدمة، مع التركيز على أحدث الاتجاهات كالحوسبة السحابية وانموذج «الثقة المعدومة» (Zero Trust).

1. الجذور التاريخية لتشكُّل فكرة DMZ

- حقبة ما قبل الويب العام (قبل ١٩٩٣): اقتصرت الخدمات المتاحة على بروتوكولات كـ FTP وTelnet وبريد SMTP؛ كانت الحماية تعتمد غالبًا على جدار ناري واحد ذي قواعد مبسّطة.

- انفجار الويب منتصف التسعينيات: تصاعد استضافة خوادم HTTP وDNS العامة داخل الشركات، فظهرت الحاجة لعزلها عن قواعد البيانات والأنظمة المالية.

- ألفية جديدة وسياسات تقييد الامتيازات: انتشار الهجمات الموجّهة دفع معايير مثل PCI‑DSS وISO 27001 إلى تضمين متطلبات صريحة بخصوص إنشاء مناطق معزولة للخدمات ذات الوجه الخارجي.

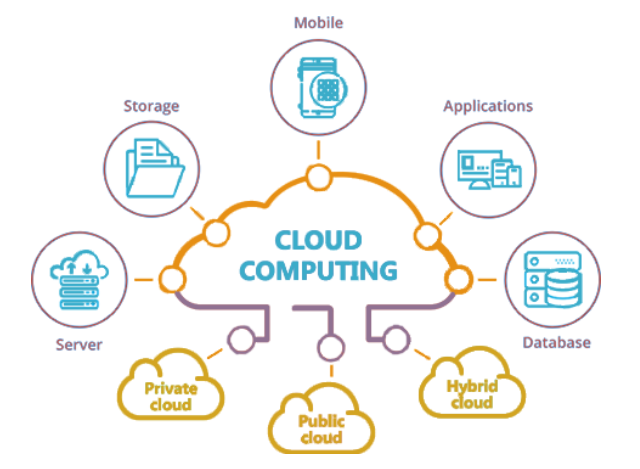

- التحوّل نحو السحابة (٢٠١٠–الآن): تبلورت مفاهيم DMZ افتراضية تُنشأ عبر طبقات التجريد الشبكي (SDN) أو مجموعات أمان الحوسبة السحابية، مع ربطها ببوابات API ومُوازنات حِمل مرنة.

2. تعريف DMZ والغرض منها

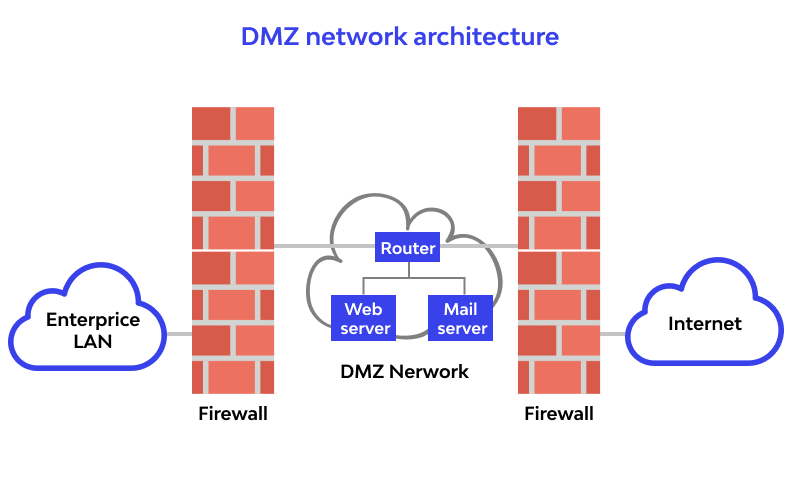

المنطقة منزوعة السلاح هي قطاع شبكي موضوع بين جدارين ناريين أو ضمن جدار ناري متعدِّد الواجهات، يستضيف خدماتٍ موجَّهةً نحو الإنترنت بحيث تستطيع العُقد الخارجية الوصول إليها من دون أن يُتاح لها الاتصال المباشر بالشبكة الداخلية الخاصة بالمؤسسة.

الأهداف الرئيسة:

- تقليل السطح المعرَّض: حصر نقاط الدخول في نطاق ضيّق يمكن مراقبته.

- احتواء الاختراق: في حال است compromise أحد الخوادم العامة، يبقى الضرر ضمن DMZ.

- تسهيل المراقبة: إمكان نشر أدوات كشف التطفّل والتحليل الجنائي في موقع واحد.

3. البنية الأساسية والمكوّنات الجوهرية

3.1 الجدار الناري الخارجي

- يُدير حركة المرور الواردة من الإنترنت إلى خوادم DMZ فقط.

- يُطبّق سياسات «أقل قدر امتياز».

3.2 الجدار الناري الداخلي

- يفصل DMZ عن شبكة LAN.

- يرفض أي تدفّق لم يُنشأ من الداخل ما لم تسمح سياسةٌ صريحة.

3.3 خوادم DMZ النموذجية

| الخدمة | البروتوكول/المنفذ | سبب وضعها في DMZ |

|---|---|---|

| Web Server | HTTP 80 / HTTPS 443 | استقبال طلبات الجمهور |

| DNS Public | UDP/TCP 53 | ترجمة النطاقات الخارجية |

| Mail Relay | SMTP 25 | ترحيل البريد الوارد قبل فحصه |

| Reverse Proxy | 80/443 | عزل التطبيقات الداخلية |

| VPN Concentrator | UDP 500 / 4500 | إنهاء الاتصالات المشفَّرة |

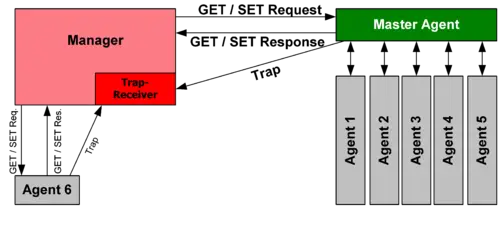

3.4 أنظمة كشف التطفّل (IDS/IPS)

تراقب حركة الشبكة بحثًا عن توقيعاتٍ معروفة أو سلوك شاذ، وتفعّل الاستجابة الآلية.

3.5 أدوات القياس والتحليل (NetFlow، SIEM)

تجمع بيانات التدفق وتُغذّي منصّات التحليل لتمكين الرصد اللحظي والتدقيق الارتجاعي.

4. طُرز تصميم DMZ

| النموذج | المزايا | العيوب | حالات الاستخدام المثلى |

|---|---|---|---|

| جدار واحد ثلاثي الأرجل | تكلفة منخفضة، إدارة مبسّطة | نقطة فشل واحدة؛ عبء قواعد معقّد | مؤسسات صغيرة، مختبرات |

| جدار مزدوج | فصل فيزيائي، مقاومة أعلى للاختراق | بناء مكلف، إدارة مضاعفة | مراكز بيانات متوسطة وكبرى |

| DMZ افتراضية (VPC / VNets) | مرونة، نشر سريع، توسيع آلي | تعقيد ضبط السياسات السحابية | تطبيقات سحابية أصلية |

| Micro‑DMZ لكل خدمة | حاويات منعزلة، مبدأ «صَفِّر الثقة» | توجيه داخلي كثيف | بيئات حوسبة لا ركائزية (serverless) |

5. معايير التصميم وفق حجم المؤسسة

5.1 الشركات الناشئة

- الاعتماد على جدارٍ ناري واحد مع واجهة DMZ منفصلة.

- الاستفادة من خدمات WAF سحابية لتقليل الكلفة.

5.2 المؤسسات المتوسطة

- تطبيق جدارين ماديين وتوزيع عناوين IP عامة عبر NAT.

- نشر بوابات موازنة حمل مع شهادات TLS مُدارة مركزيًا.

5.3 مراكز البيانات الضخمة

- تقسيم DMZ منطقيًا إلى طبقات فرعية (طبقة ويب، طبقة تطبيق، طبقة بيانات عامة محدودة).

- استخدام ممرات عزل شرائح (Segmentation Gateways) مع SDN لتفعيل سياسات دقيقة حية.

6. سياسات الأمن والتحكم بالوصول

- نموذج «افترض الاختراق»: إعداد الخوادم على أساس إمكانية السيطرة المعادية.

- جدار ناري بالمبدأ الأبيض (Whitelist): عدم السماح إلّا بما يلزم.

- فحص عميق للحزم (DPI): لتصفية الهجمات المبنية على المحتوى.

- تجزئة الامتيازات على المستوى المنظومي: حساب خدمة منفصل لكل تطبيق مع صلاحيات محدودة.

- تدقيق وتحديث مستمر: تطبيق تصحيحات الأمان دوريًا وفق مبدأ «Window ≤ ٧ أيام».

7. التهديدات الشائعة وكيفية احتوائها

| فئة الهجوم | آلية الاستهداف | طبقة الحماية داخل DMZ | مؤشّر نجاح الاستجابة |

|---|---|---|---|

| DDoS | إغراق منفذ 443 | موازن حمل + WAF + Anycast | ثبات زمن الاستجابة < ٣ ث |

| Zero‑Day على خادم ويب | استغلال ثغرة غير معروفة | العزل + تحديث تلقائي + EDR | منع تنفيذ الثنائية الضارة |

| DNS Amplification | تزوير عنوان المصدر | Rate‑Limiting + Response Policy Zones | انخفاض معدل الرد المُضخَّم |

| Brute‑Force SMTP | تخمين كلمات مرور البريد | طبقة مصادقة ثنائية + معدل خطأ مقبول | فشل > ٩٩٫٩٪ من المحاولات |

8. أفضل الممارسات التشغيلية

- استخدام بنية «طبقة خدمية» Service Layer: نشر مدخل عكسي (Reverse Proxy) لتجميع السياسات.

- الاستعاضة عن FTP القديم بـ SFTP/FTPS: سدّ ثغرات نقل كلمات المرور المفتوحة.

- تفعيل سجلات تدقيق غير قابلة للتعديل (WORM): دعم التحقيقات القانونية.

- النسخ الاحتياطي البارد للخوادم العامة: استعادة الخدمة بسرعة مع ضمان عدم انتقال البرمجيات الخبيثة.

9. أخطاء شائعة تؤدي إلى فشل DMZ

- وضع جدارَي NAT متسلسلين من دون تنسيق قواعد ترجمة العناوين، ما يفتح مسارات خلفية غير مُراقبة.

- السماح بوصول خادم DMZ إلى قاعدة بيانات داخلية مباشرة عبر المنفذ ٣٣٠٦ من دون طبقة API.

- استخدام شهادات Wildcard ذات مفاتيح خاصة مُخزَّنة على خوادم الواجهة الأمامية نفسها.

- تهيئة خادم SSH للاستماع من الإنترنت لأغراض إدارة عن بُعد بدل الاكتفاء بشبكة صيانة مقيدة.

10. مستقبل DMZ في ظل نماذج الثقة المُعدومة

مع انتقال الشركات إلى Zero Trust Network Architecture (ZTNA) ظهر تساؤل حول جدوى DMZ التقليدي. الاتجاه الحالي لا يُلغي DMZ بل يُعاد تعريفها على مستوى الخدمة الدقيقة. تؤدي بوّابات الهوية (Identity Proxies) دور الجدر النارية المصغّرة، ويُنشر عامل مصادقة بالعميل قبل السماح بأي تدفّق. هذه المقاربة تقلل دلالات «داخل» و«خارج» الشبكة، لكنها لا تستغني عن منطقة عزل منطقية لفصل أكواد الجمهور عن البيانات الجوهرية.

خاتمة

تناولنا في الأقسام السابقة الأسس النظرية والتطبيقية لبناء منطقة منزوعة السلاح ناجحة، مرورًا بالنماذج المعمارية، معايير التصميم، التهديدات وأساليب المواجهة. تُعد DMZ حجرَ الأساس لأي استراتيجية دفاع متعمق، وستظل حاضرةً – ولو بصيغ أكثر مرونة – في عصر السحابة والثقة المعدومة.

يتبع في الجزء الثاني حيث نستكمل دراسات الحالة التفصيلية، إجراءات الاختبار الدوري، التكامل مع حلول DevSecOps، وأخيرًا قائمة موسَّعة بالمراجع العالمية والعربية.

المزيد من المعلومات

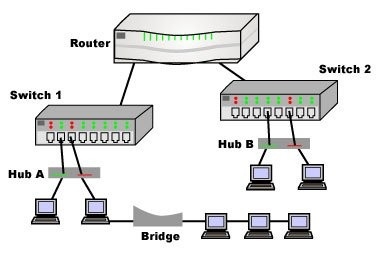

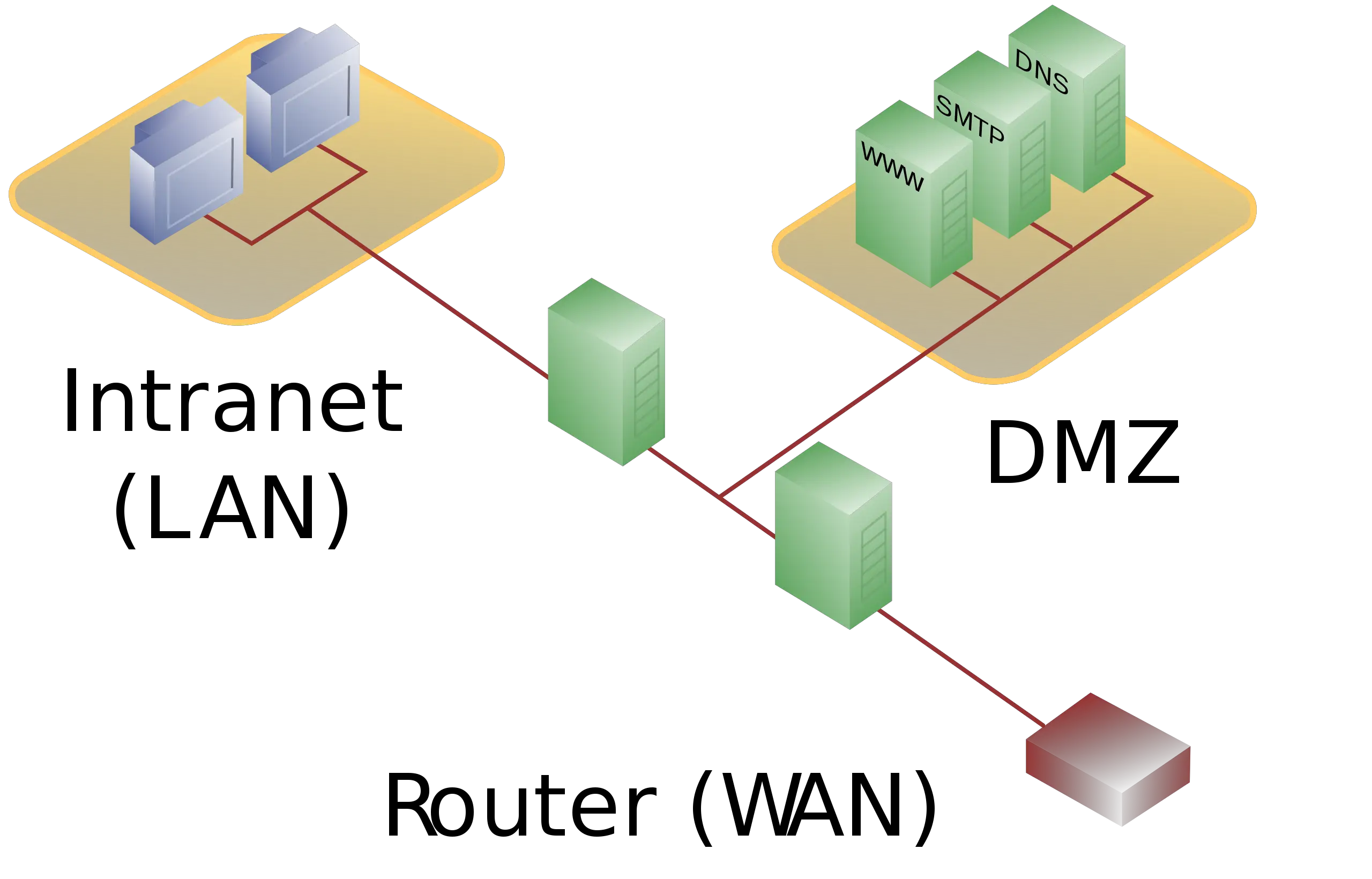

DMZ اختصار ل Demilitarized Zone أي المنطقة منزوعة السلاح. من المتعارف عليه حالياً أن الشبكات بالنسبة لأي مؤسسة تنقسم إلى نوعين، الشبكة الداخلية(LAN) والشبكة الخارجية (Internet).

▫ الشبكة الداخلية (LAN) :

أهم ما تتضمنه الشبكة الداخلية هو الأجهزة المركزية (السيرفرات) بالإضافة إلى أجهزة المُستخدمين. ومن المفروض أن تكون محمية ومؤمنة من أي شبكة خارجية أُخرى.

▫ الشبكة الخارجية (Internet) :

الشبكة الخارجية وبصفتها الشبكة العامة، لا يتوفر فيها مستوى عالٍ من الحماية، وهي بالنسبة للشبكة الداخلية تُشكل مصدراً رئيسياً للتهديدات وخطر الإختراق.

عادةً يُفصل بين هاتين الشبكتين بوسيلة حماية تتجلى أبسط صورة لها في جهاز الراوتر، أو جدار الحماية (Software مِثل ISA Server أو Hardware مِثل Cisco ASA).

إذا أردنا تطبيق حلول أقوى من ناحية حماية الشبكة، فإن DMZ نوع ثالث تأتي في مستوى وسط بين النوعين السابقين. . . هي شبكة محايدة فلا هي محمية ومؤمنة بشكل كلي كما هي الشبكة الداخلية (LAN) ولا هي مكشوفة بشكل صريح كما هي الشبكة الخارجية (Internet).

يتم اللجوء لحل DMZ عند الحاجة لتمكين المُستخدمين في الشبكة الخارجية من الوصول إلى بعض الخدمات المحلية مثل Web Server أو FTP، فبدلاً من توفيرها ضمن مجال الشبكة الداخلية بما يُشكله هذا من خطر تعريض كامل الشبكة للهجمات والإختراق، يتم وضع هذه الخدمات ضمن شبكة ثالثة مُنفصلة عن الشبكة الداخلية، وبذلك تتحقق إمكانية العزل عن الأخطار التي يُمكن أن يُشكلها الإنترنت مع إمكامية توفير الخدمات اللازمة للخارج.