التحقيق الجنائي الرقمي

كيف يكون التحقيق الجنائي الرقمي ؟

في كثير من الأحيان نسمع أن جهات حكومية قامت باقتحام منزل هاكر وإعتقاله و أخذ جميع الأدوات والأمور التقنية الموجودة في منزل الهاكر.

القبض على قرصان روسي في براغ

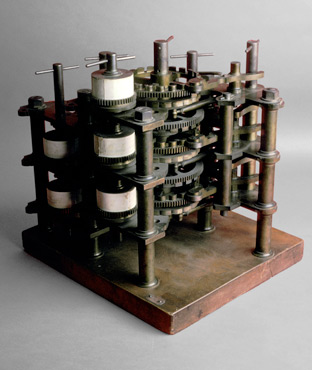

بالتأكيد لم يأخذوها فقط لكي يثبتوا التهمة عليه فقط، بل قامو بمصادرة وحجز جميع الأدوات لكي يقوموا بتحليلها واستخراج أدلة قاطعة بأن العملية تمت، بالإضافه لكي يستفيدوا من هذه الأدوات الموجود في فهم الإختراقات الموجهة كتهم لهذا الهاكر؛ لذلك وبكل بساطة فإن عملية التحليل الجنائي الرقمي تعرف على أنها عملية إستخراج ومعرفة وجمع أكبر قدر من الأدلة من أماكن الإخترقات، وأيضاً من نفس أجهزة هذا الهاكر لكي يتم إثبات التهم الموجهة له، وأيضاً كما ذكرت معرفة الأمور والأدوات التي تم استخدامها في هذه العملية لكي تكون المحاكمة لمثل هذه الأشخاص سليمة وعادلة وتثبيت جميع الأمور بالأدلة القاطعة.

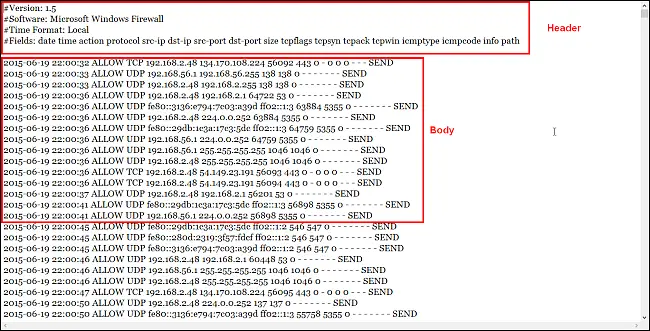

عملية التحقيق الجنائي الرقمي ليست مقتصرةً فقط على اﻷجهزة الإلكترونية أو أدلة ملموسة (Hardware)، بل من الممكن أن تكون أيضاً عملية تتبع لبعض اﻷدلة والأمور التي تم إجرائها أثناء عملية الإختراق أو بعد عملية الإختراق من خلال تحليل ملفات النظام وتتبع أثراه والحركات التي قام بها أو يقوم بها في نفس اللحظة، وهذه الأمور جميعها تُفيد في عملية التحقيق الجنائي الرقمي، ليس فقط لمعرفة الجاني بل لمعرفة نقاط ضعف الموقع لديك من خلال تحليل الحركات التي قام بها المخترق أثناء عملية الإختراق.

في حال وجود أي إشعار يدل على وجود عمليات اختراق سواء من خلال مراقبتك الدورية لملفات log، أو من خلال متابعة الإشعارات الناتجة عن الجدار الناري الموجود على السيرفر مثل “csf firewall” وسوف يحاول البرنامج تحديد عناوين الـ IP التي حاولت التخمين والدخول على السيرفر من جهة.