البرمجيات الخبيثة و أنواعها Malware

مقدمة حول البرمجيات الخبيثة (Malware)

تُعدُّ البرمجيات الخبيثة (Malware) واحدة من أخطر التهديدات التي تُواجه الأفراد والمؤسسات في العصر الرقمي. ومع التحوّل المتسارع نحو استخدام الإنترنت والتقنيات الحديثة في إنجاز المعاملات اليوميّة وتخزين المعلومات الحساسة، ازدادت الفرص أمام المهاجمين لاستغلال الثغرات الأمنية ونشر برمجيّات خبيثة تستهدف سرقة المعلومات أو تعطيل الأنظمة أو حتى ابتزاز الضحايا مادّيًا. يشمل مصطلح البرمجيات الخبيثة مجموعة واسعة من البرامج الضارة التي تتسلَّل إلى الحواسيب والأجهزة الذكية بطرق متعدّدة وتؤدي وظائف عدائية، سواء عبر تشفير الملفات والمطالبة بفدية أو التجسس على المستخدمين أو استغلال الموارد الحوسبية بطرق غير مشروعة.

يعود استخدام البرمجيات الخبيثة إلى بدايات عصر الحاسوب، ولكن مع انتشار الإنترنت بشكل كبير وتعدد الأنظمة والمنصات، تنامت خطورتها وتنوعت سبل انتشارها بشكلٍ ملحوظ. تتخذ هذه البرمجيات أشكالًا متعددة مثل الفيروسات والديدان الإلكترونية وأحصنة طروادة (Trojans) وبرامج الفدية (Ransomware) وبرامج التجسس (Spyware) وغيرها. وأمام هذا التنوع الهائل، تتطوّر أساليب الحماية باستمرار لمحاولة التصدي لها، ولكن الهجمات السيبرانية لا تتوقف عن التحوّر والابتكار لابتكار تقنيات جديدة أكثر تعقيدًا ودهاءً.

يهدف هذا المقال المطوَّل إلى تقديم دراسة شاملة حول البرمجيات الخبيثة، تتضمّن تعريفها وتأثيرها التاريخي والتقني، وأنواعها المختلفة، والأساليب المستخدمة في انتشارها، وتأثيرها العميق على المستويات الشخصية والمؤسسية. كما سيتم التركيز على سرد تفصيلي لأهم التقنيات والأدوات التي يستعين بها مجرمو الإنترنت في تطوير ونشر هذه البرمجيات، مع استعراض أساليب الحماية والحلول الأمنية المتاحة لصدّ هذه الهجمات، بالإضافة إلى تسليط الضوء على المستقبل المتوقع لتطور هذه البرمجيات في ظل انتشار تقنيات الذكاء الاصطناعي والحوسبة السحابية وإنترنت الأشياء. في النهاية، سيتم عرض جملة من الإرشادات والممارسات الأمنية التي يمكن اتباعها للوقاية من البرمجيات الخبيثة، وسيُختتم المقال بذكر بعض المصادر والمراجع التي تُعين القرّاء على التعمّق أكثر في هذا المجال الحيوي والمعقّد.

إن الغاية الأساسية من عرض هذا المحتوى التفصيلي هي تمكين القراء من الإلمام الشامل بأساسيات ومفاهيم البرمجيات الخبيثة، إضافةً إلى طرح أحدث التطورات والتحديات والمخاطر التي تكتنف عالم الأمن السيبراني. سوف نتناول تاريخ نشأة البرمجيات الخبيثة وأنواعها وطرق انتشارها وآليات التصدي لها، كما سنتطرق إلى قضايا معاصرة مثل الذكاء الاصطناعي ودور التعلم الآلي في تطوير الهجمات السيبرانية وفي المقابل دوره في تطوير وسائل الحماية. يكمن الأمل في أنّ هذا الطرح الموسّع يُعزز من وعي الأفراد والمؤسسات، ويجعلهم أكثر استعدادًا للتعامل مع التهديدات الإلكترونية، والأهم من ذلك تبنّي أفضل الممارسات الأمنية في عالم متغير باستمرار.

الفصل الأول: لمحة تاريخية عن البرمجيات الخبيثة

للبرمجيات الخبيثة جذورٌ ضاربةٌ في تاريخ الحواسيب والشبكات، إذ بدأت تظهر منذ البدايات الأولى لتقنيات الحوسبة. ويمكن القول إن أول البرمجيات الخبيثة كانت بسيطة جدًا مقارنةً بما نشهده اليوم من تقنيات ذكية معقدة، ولكن تلك البدايات المبكرة وضعت الأسس لما يُعرف حاليًا بالمخاطر السيبرانية المتعددة. في هذه الفقرة، سنستعرض المراحل التاريخية لتطور البرمجيات الخبيثة، وكيف تحوّلت من مجرد تجارب ومزاحات برمجية إلى أدوات خطيرة تُستخدم في أنشطة إجرامية ومخابراتية.

البدايات الأولى (السبعينيات والثمانينيات)

في سبعينيات القرن الماضي، كانت الحواسيب ضخمة الحجم ومكلفة، وكانت تُستخدم غالبًا في المؤسسات البحثية والجامعات والهيئات الحكومية. لم تكن هناك شبكة إنترنت بالمعنى الواسع، بل كانت هناك شبكات داخلية محدودة تربط الحواسيب فيما بينها. في هذا السياق المحدود، بدأ بعض المبرمجين التجريب في كتابة أكواد قصيرة يمكنها استنساخ نفسها أو إحداث تغييرات طفيفة على نظام التشغيل. وقد كانت هذه المحاولات في الغالب عبارة عن مزح برمجي أو حب استطلاع تقني أكثر من كونها هجمات تهدف لسرقة البيانات أو إلحاق الضرر.

ظهر مصطلح “الفيروس” لأول مرة في ثمانينيات القرن الماضي حينما تم تطوير أول فيروس حاسوبي قادر على نسخ نفسه داخل أنظمة التشغيل والانتقال من جهاز إلى آخر عبر الأقراص المرنة (Floppy Disks) التي كانت وسيلة التخزين الأساسية آنذاك. أحد أبرز الأمثلة هو فيروس “Brain” الذي وُجد في منتصف الثمانينيات في باكستان، وكان من أوائل الفيروسات المنتشرة عالميًا عبر الأقراص المرنة. تم تطويره بشكل أساسي كأداة لحماية حقوق النسخ على أحد البرامج، لكنه خرج عن نطاق السيطرة وانتشر على نطاق واسع.

التطور في التسعينيات

مع نهاية الثمانينيات وبداية التسعينيات، انتشر استخدام الحواسيب الشخصية وبدأت الإنترنت في الظهور كشبكة عالمية تربط الجامعات والمراكز البحثية، وسرعان ما امتدّت لتشمل قطاعات أوسع. هذا الاتساع المتنامي في استخدام الإنترنت فتح المجال لانتشار البرمجيات الخبيثة بطرقٍ أكثر سهولة. فأضحى البريد الإلكتروني وسيلة فعالة لنشر الفيروسات، خصوصًا مع الافتقار إلى التوعية الأمنية الكافية آنذاك.

وفي تلك الفترة ظهرت الديدان الإلكترونية (Worms) كنوع جديد من البرمجيات الخبيثة المختلفة عن الفيروسات، حيث إنها لا تحتاج إلى ملف وسيط لتعلق به بل تنتشر ذاتيًا عبر الشبكات. ومن أشهر الأمثلة على ذلك “Morris Worm” الذي انتشر في أواخر الثمانينيات (1988)، واعتُبر حدثًا مفصليًا في تاريخ الأمن السيبراني لأنه تسبب في تعطّل آلاف الحواسيب على شبكة الإنترنت الناشئة آنذاك.

بداية الألفية وصعود القرصنة المنظمة

مع مطلع الألفية الجديدة، ازدادت سرعة الإنترنت بشكل كبير، وبدأ مفهوم التجارة الإلكترونية ينتشر على نطاق أوسع، تزامنًا مع انتشار أنظمة التشغيل الحديثة مثل ويندوز XP وغيرها. هنا بدأت الجرائم الإلكترونية بالظهور بشكل منظم، حيث استغلّت عصابات الجريمة الإنترنت كوسيلة للاحتيال وسرقة البيانات والابتزاز، معتمدةً في ذلك على تطوير ونشر فيروسات وأحصنة طروادة وبرامج تجسس.

خلال هذه الحقبة، شهد العالم انتشار فيروسات عالمية قوية مثل فيروس “ILOVEYOU” في عام 2000، الذي انتشر عبر البريد الإلكتروني بشكل واسع وتسبب في خسائر مالية جسيمة وتوقف أعمال العديد من الشركات. وتصاعدت من هنا خطورة الهجمات الإلكترونية لتشمل قطاعات حساسة كالمؤسسات المالية والحكومية.

المرحلة المعاصرة وتنوع هائل في أساليب الهجوم

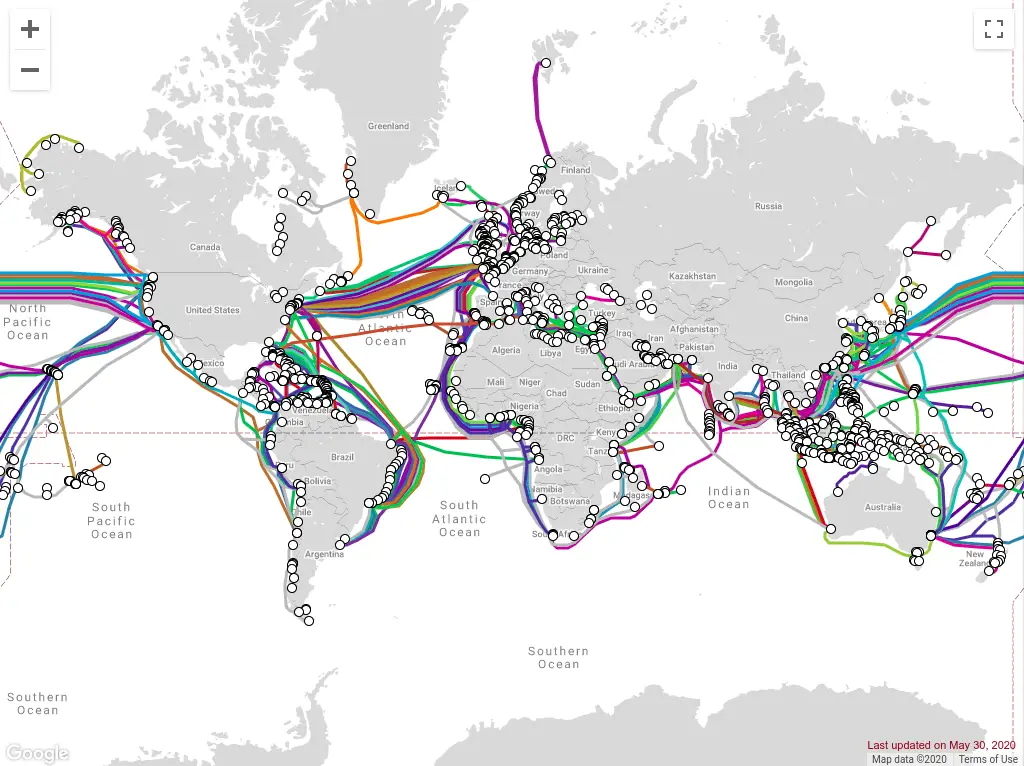

في العقد الأخير، أصبح العالم أكثر ترابطًا بفضل ثورة الهواتف الذكية والأجهزة اللوحية وإنترنت الأشياء. كما بدأ استخدام الحوسبة السحابية يتضاعف بشكل متسارع. كل ذلك فتح أبوابًا جديدة أمام مطوري البرمجيات الخبيثة لاختراق أجهزة الأفراد والشركات بطرق متجددة وأكثر احترافية. تطورت أساليب الهجمات من مجرد نشر فيروس أو برنامج تجسس إلى تنفيذ هجمات أكثر تطورًا مثل هجمات الفدية (Ransomware) التي تشفّر بيانات الضحية وتطلب فدية مالية مقابل فك التشفير.

إلى جانب ذلك، شهدنا أيضًا ظهور جيل جديد من البرمجيات الخبيثة المتقدمة التي تستخدم تقنيات الذكاء الاصطناعي والتعلم الآلي للاستهداف الذكي للضحايا والانتشار بنمط يُصعّب كشفه. أصبحت الهجمات تستغل الثغرات الأمنية في أنظمة التشغيل والخدمات السحابية وتطبيقات الهواتف الذكية، بل وحتى أجهزة “إنترنت الأشياء” مثل الكاميرات الذكية وأجهزة التحكم في المنزل.

من خلال هذا الاستعراض التاريخي، يتضح أنّ البرمجيات الخبيثة ليست ظاهرة مستجدة، بل هي نتيجة تطور طبيعي لاهتمام البشر بالتقنية واستغلالها في بعض الأحيان بطريقة غير شرعية. ومع مرور الزمن، ستستمر هذه البرمجيات في التطوّر والاستفادة من المستجدات التكنولوجية، مما يتطلب اعتماد سياسات أمنية وحلول مبتكرة للتصدي لتلك التهديدات.

الفصل الثاني: تعريفات ومفاهيم أساسية

قبل الخوض في أعماق البرمجيات الخبيثة وأنواعها وآليات عملها، من الضروري الوقوف على أبرز المصطلحات والمفاهيم الرئيسية في مجال الأمن السيبراني. يساعد فهم هذه المفاهيم في تكوين قاعدة معرفية راسخة، تمنح القدرة على تحليل وفهم مسارات الهجوم والدفاع ضد المخاطر الإلكترونية.

1. الأمن السيبراني (Cybersecurity)

يشير مصطلح الأمن السيبراني إلى مجموعة من التقنيات والعمليات والممارسات المصممة لحماية الأجهزة والشبكات والبرمجيات والبيانات من الهجمات أو الأضرار أو الوصول غير المصرح به. يُعنى هذا المفهوم بالتصدي للتهديدات الإلكترونية بمختلف أشكالها، سواء كانت برامج خبيثة أو هجمات اختراق مباشر أو عمليات احتيال عبر الهندسة الاجتماعية.

2. الثغرات الأمنية (Vulnerabilities)

هي نقاط الضعف في الأنظمة أو التطبيقات أو البروتوكولات، والتي يمكن للقراصنة استغلالها للوصول إلى النظام بشكل غير مشروع. قد تنشأ هذه الثغرات بسبب أخطاء برمجية أو ضعف في تكوين الإعدادات الأمنية أو حتى بسبب طرق استخدام خاطئة للتطبيقات.

3. الاستغلال (Exploitation)

عندما يجد المهاجم ثغرة أمنية، يعمل على تطوير شيفرة أو أسلوب يُسمى “Exploit” يمكنه من استغلال الثغرة لتحقيق أهدافه الضارة، مثل زرع برمجيات خبيثة أو التحكم في النظام عن بُعد أو سرقة المعلومات.

4. قنوات العدوى أو النواقل (Attack Vectors)

تشير قنوات العدوى إلى الوسائل أو الأساليب التي يستخدمها المهاجمون لنشر البرمجيات الخبيثة أو تنفيذ الهجمات الإلكترونية. قد تكون هذه القنوات عبر البريد الإلكتروني أو المواقع الخبيثة أو تطبيقات المراسلة الفورية أو مرفقات الملفات أو حتى أجهزة التخزين الخارجية.

5. التحليل الجنائي الرقمي (Digital Forensics)

هو علم يختص بجمع الأدلة الإلكترونية وتحليلها لتتبع الأنشطة الخبيثة أو الاختراقات وتحديد المتسبب فيها. يمكن استخدامه بعد اكتشاف هجوم للكشف عن آلية عمل المهاجمين والأضرار التي تسببوا بها، بالإضافة إلى جمع الأدلة اللازمة للتحقيقات القانونية.

6. الحماية الاستباقية (Proactive Security)

هي مجموعة من الإجراءات والحلول الأمنية التي تهدف إلى منع وقوع الهجمات قبل حدوثها بدلًا من الاكتفاء بالكشف عن الهجمات بعد وقوعها. تشمل هذه الإجراءات الاختبارات الاختراقية الدورية وتحديث الأنظمة باستمرار واتباع سياسات أمنية صارمة.

7. المنظومات الأمنية المتكاملة (Security Architecture)

تشير إلى تصميم شامل لآليات الحماية في المؤسسة، يدمج بين الأجهزة والبرمجيات والقوى البشرية والسياسات والإجراءات. يهدف إلى بناء بيئة آمنة تضمن حماية المعلومات والأصول الرقمية على امتداد دورة حياتها.

تلقي هذه المفاهيم الأساسية الضوء على الإطار العام الذي تدور فيه البرمجيات الخبيثة، وكيف يتم استغلال الثغرات عبر قنوات العدوى للوصول إلى الأنظمة المستهدفة. كما تؤكد أهمية المعرفة النظرية بجوانب الأمن السيبراني لفهم وتحليل وتطبيق الحلول المناسبة في أي بيئة رقمية معقدة.

الفصل الثالث: تصنيفات البرمجيات الخبيثة وأنواعها

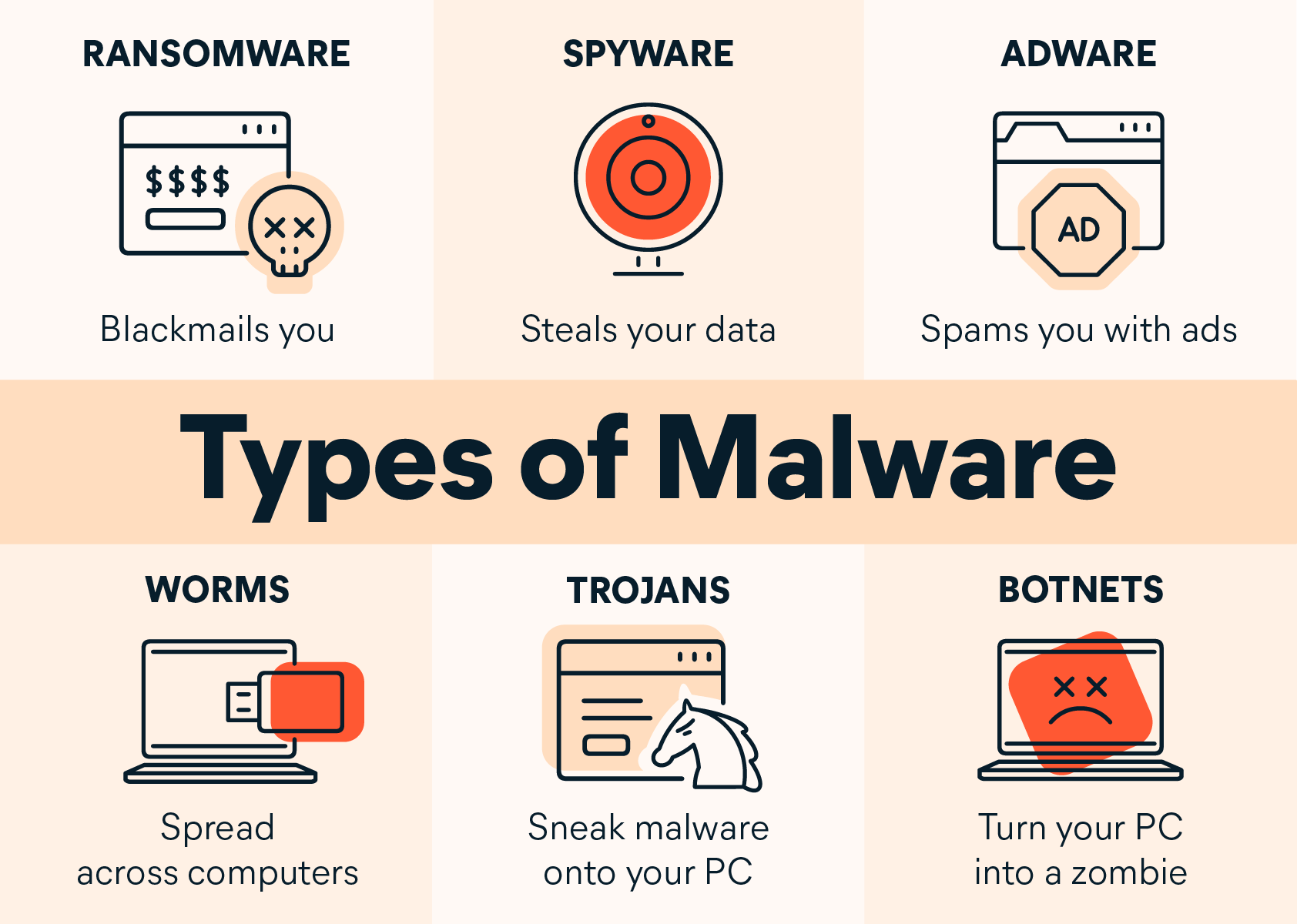

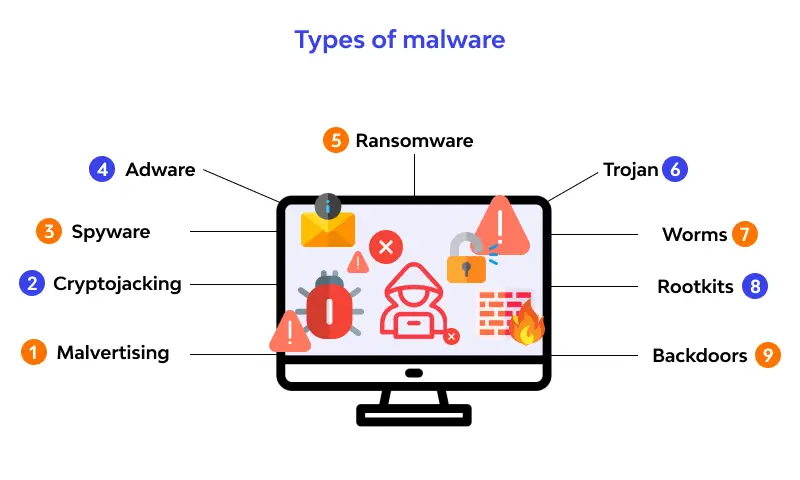

تشمل البرمجيات الخبيثة طيفًا واسعًا من البرامج والتطبيقات الضارة، والتي تتفاوت في طريقة عملها وآليات انتشارها والأهداف التي تسعى إلى تحقيقها. يمكن تصنيف هذه البرمجيات إلى عدة فئات رئيسية، ولكن في كثير من الأحيان تتداخل الخصائص فيما بينها، حيث قد يجمع أحد البرامج الخبيثة بين عدة خصائص. في هذا الفصل، سنستعرض أبرز أنواع البرمجيات الخبيثة وسماتها المميزة.

1. الفيروسات (Viruses)

هي برامج خبيثة تحتاج عادة إلى ملف مضيف (مثل ملف تنفيذي أو مستند) لربط نفسها به. عندما يقوم المستخدم بتشغيل الملف المصاب أو فتحه، ينشط الفيروس ويبدأ في نسخ نفسه إلى ملفات أخرى أو إجراء تعديلات تخريبية في النظام. تتنوع أهداف الفيروسات بين تدمير البيانات وإبطاء أداء النظام وصولًا إلى إتلاف مكونات مادية في الحالات النادرة. كما يمكن للفيروسات أن تؤدي مهام التجسس أو سرقة المعلومات، ولكنها تبقى معتمدة في عملها على تشغيل الملف المصاب.

2. الديدان (Worms)

تُعد الديدان الإلكترونية تطورًا على الفيروسات من حيث آلية الانتشار، فهي لا تحتاج إلى ملف مضيف. تتميز بقدرتها على التكاثر الذاتي والانتشار عبر الشبكات والبريد الإلكتروني وبرتوكولات المشاركة المختلفة. تعمل الديدان بشكل مستقل نسبيًا، إذ يمكنها إصابة عدد كبير من الأجهزة المتصلة بالشبكة بسرعة كبيرة، ما يجعلها قادرة على إحداث أضرار واسعة في وقت وجيز. ومن أمثلة الديدان المشهورة دودة “Conficker” ودودة “Morris Worm” التاريخية.

3. أحصنة طروادة (Trojans)

سُمّيت هذه البرمجيات تيمّنًا بقصة حصان طروادة الشهيرة، حيث يعتمد هذا النوع على خداع المستخدم لإقناعه بتشغيل ملف يبدو شرعيًا أو جذابًا، مثل لعبة أو أداة مجانية. إلا أنّ ذلك الملف يخفي داخله شيفرة خبيثة تمنح المهاجم إمكانيات التحكم عن بعد بالجهاز أو سرقة البيانات أو تثبيت برمجيات ضارة أخرى. غالبًا ما تستغل أحصنة طروادة النقص في الوعي الأمني لدى المستخدمين، حيث يتم تنزيلها وتنفيذها من مواقع مشبوهة أو عن طريق مرفقات البريد الإلكتروني.

4. برامج الفدية (Ransomware)

تُعَدُّ برامج الفدية أحد أخطر أنواع البرمجيات الخبيثة في السنوات الأخيرة، إذ تقوم بتشفير ملفات المستخدم أو المؤسسة ومن ثم تطالب الضحية بدفع فدية (غالبًا ما تكون بعملة رقمية مثل البيتكوين) مقابل استعادة الوصول إلى الملفات. قد يستهدف المهاجمون أجهزة فردية، أو قد يستهدفون شبكات شركات ومستشفيات ومؤسسات حكومية، مما قد يوقع خسائر مالية فادحة ويشلّ العمليات الحيوية. من أشهر أمثلة برامج الفدية “WannaCry” و“NotPetya”.

5. برامج التجسس (Spyware)

برامج التجسس مصممة لجمع المعلومات عن المستخدم أو النظام المُصاب دون علمه أو موافقته. تشمل هذه المعلومات كلمات المرور، وبيانات التصفح، ورسائل البريد الإلكتروني، وغيرها من البيانات الحساسة. قد تُباع المعلومات التي يتم جمعها في الأسواق السوداء أو تُستغل لابتزاز الضحية أو شنّ هجمات تصيّد أكثر دقة. تصيب برامج التجسس الأجهزة عبر تثبيتها ضمن حزمة برمجية أو عن طريق النقر على رابط خبيث.

6. برامج الإعلانات المزعجة (Adware)

هي برمجيات قد لا تكون بالضرورة ذات هدف تخريبي واضح، ولكنها تعمل على عرض إعلانات غير مرغوبة للمستخدمين، غالبًا بطرق مزعجة تؤثر في تجربة الاستخدام. بعض أنواع الـ Adware تحتوي أيضًا على عناصر تجسس لجمع معلومات حول سلوك المستخدم على الإنترنت لعرض إعلانات موجّهة. وفي حالات أخرى، يمكن استغلال الثغرات في هذه البرمجيات لتثبيت برمجيات خبيثة إضافية.

7. الروتكيت (Rootkits)

الروتكيت عبارة عن حزمة برامج خبيثة معقدة للغاية تهدف إلى منح المهاجم صلاحيات عالية (الجذر Root أو المدير Administrator) للتحكم الكامل في النظام مع إخفاء وجودها. يستغل الروتكيت بنية النظام التشغيلية وقد يتلاعب بملفات النظام وعمليات الفحص الأمنية ليصعب اكتشافه. يُعتبر الروتكيت من أخطر أشكال العدوى نظرًا لصعوبته الكبيرة في الكشف والإزالة.

8. بوت نت (Botnet)

يشير مصطلح البوت نت إلى شبكة من الأجهزة المصابة (Bot) التي يتحكم بها مهاجم مركزي عن بُعد. تستخدم هذه الشبكة لتنفيذ هجمات موزعة مثل هجمات الحرمان من الخدمة (DDoS) أو لإرسال كميات ضخمة من رسائل البريد المزعج أو احتيال النقرات الإعلانية. غالبًا ما لا يكون مالك الجهاز على علم بأن جهازه جزء من شبكة بوت نت، إذ يعمل الجهاز بشكل طبيعي ظاهريًا بينما يستغل المهاجم موارده لتطبيق أهدافه المشبوهة.

9. برامج التجذير (Rooting Malware) على الهواتف الذكية

هي برامج خبيثة تستهدف الهواتف الذكية – خصوصًا أجهزة أندرويد – وتهدف إلى كسر الحماية الافتراضية للنظام (Root Access)، مما يسمح لها بإجراء تغييرات جذرية على الجهاز. يمكن أن يؤدي ذلك إلى سرقة البيانات والتحكم الكامل في الجهاز، وتشغيل التطبيقات الخبيثة دون موافقة المستخدم.

10. برمجيات خبيثة متقدّمة (Advanced Persistent Threats – APTs)

تشير إلى هجمات معقدة وطويلة الأمد تستهدف عادةً المؤسسات الكبرى والهيئات الحكومية. تعمل هذه البرمجيات الخبيثة على التسلل إلى الشبكة بطريقة خفية والبقاء فيها لفترة طويلة لجمع المعلومات الاستخباراتية أو سرقة البيانات الحساسة. غالبًا ما تقف وراء هذه الهجمات جهات متقدمة تُمولها دول أو منظمات إجرامية محترفة.

إن التفرُّع الكبير الذي يشهده مجال البرمجيات الخبيثة يتطلب استيعاب هذه الأنواع وفهم كيفية عملها، حتى نتمكن من مواجهة كل نوع بالاستراتيجيات الوقائية والعلاجية المناسبة. فيما يلي، سيُطرح جدول يوضّح بعض أنواع البرمجيات الخبيثة مع وصف موجز وآلية العدوى وأمثلة شهيرة.

جدول: ملخص لأنواع البرمجيات الخبيثة وآلية انتشارها

| النوع | آلية العدوى | وصف موجز | أمثلة معروفة |

|---|---|---|---|

| الفيروسات (Viruses) | الارتباط بملف مضيف ثم الانتشار عند تشغيله | تحتاج ملفًا مضيفًا لتُحقن فيه، وتقوم بنسخ نفسها إلى ملفات أخرى | فيروس Brain، فيروس Melissa |

| الديدان (Worms) | التكاثر الذاتي عبر الشبكات والبريد الإلكتروني | لا تحتاج ملفًا مضيفًا، تنتشر بسرعة كبيرة عبر الشبكات | Morris Worm، Conficker |

| أحصنة طروادة (Trojans) | التنكر كبرنامج شرعي وجذب المستخدم لتنصيبه | توفر للمهاجم إمكانية التحكّم عن بُعد أو سرقة البيانات | Zeus، Trojan.Win32.Delphi |

| برامج الفدية (Ransomware) | التسلل عبر مرفقات البريد والمواقع الخبيثة واستغلال الثغرات | تشفّر البيانات وتطلب فدية مقابل فك التشفير | WannaCry، NotPetya |

| برامج التجسس (Spyware) | التثبيت عبر البرامج المشبوهة أو الروابط الخبيثة | جمع المعلومات الحساسة كالبيانات الشخصية وكلمات المرور | CoolWebSearch، FinFisher |

| الروتكيت (Rootkits) | استغلال الثغرات لانتزاع صلاحيات الجذر وإخفاء العمليات | تختبئ في مستوى النظام، وتوفر تحكمًا خفيًا للمهاجم | TDL-4، Stuxnet (جزء منه روتكيت) |

| بوت نت (Botnet) | استغلال الأجهزة بعد إصابتها وتجنيدها ضمن شبكة واحدة | تُستخدم لتنفيذ هجمات موزعة أو إرسال البريد المزعج جماعيًا | Mirai، Gameover Zeus |

| برمجيات التجذير (Rooting Malware) | كسر حماية هواتف ذكية للحصول على صلاحيات كاملة | تسمح بإجراء تعديلات جذرية وإخفاء التطبيقات الخبيثة | DroidJack، KingRoot المُتحوّر |

| الهجمات المستمرة المتقدمة (APT) | تسلل خفي طويل الأمد عبر الهندسة الاجتماعية والثغرات المعقدة | تجمع معلومات أو تسرق بيانات حساسة لمؤسسات ضخمة | Stuxnet، Flame |

الفصل الرابع: آليات وأدوات انتشار البرمجيات الخبيثة

تتنوع آليات انتشار البرمجيات الخبيثة وتتطور بمرور الزمن، إذ يسعى مهاجمو الإنترنت بشكل دائم إلى اكتشاف وسائل جديدة وأكثر فعالية للوصول إلى ضحاياهم. ومع تعدد المنصات والأنظمة والأجهزة، بات هناك مساحة أوسع من السابق لاستغلال الثغرات ونشر البرمجيات الخبيثة بطرق مبتكرة. في هذا الفصل، سنناقش أبرز الأساليب والأدوات التي يُعتمد عليها في نشر البرمجيات الخبيثة.

1. البريد الإلكتروني والمرفقات

يُعد البريد الإلكتروني أحد أقدم وأكثر الطرق استخدامًا في نشر البرمجيات الخبيثة نظرًا لسعة انتشاره واعتماده كوسيلة للتواصل الرسمي والشخصي. يتلقى الضحية رسالة بريد إلكتروني تبدو شرعية في غالب الأحيان (كأنها من مصرف أو مؤسسة معروفة)، وتحتوي مرفقًا خبيثًا أو رابطًا يؤدي إلى صفحة مزوّرة. بمجرد فتح المرفق أو النقر على الرابط، يتم تنزيل وتثبيت البرمجيات الخبيثة على الجهاز.

2. المواقع الإلكترونية الخبيثة والهندسة الاجتماعية

قد يتم تصميم مواقع إلكترونية خصيصًا لخداع المستخدمين وتحميل برامج خبيثة على أجهزتهم. تُعرف هذه المواقع باسم “Drive-by Download”، حيث يكفي في بعض الحالات مجرد زيارة الموقع ليتم استغلال ثغرة في المتصفح أو في أحد المكونات الإضافية (Plugin) لتثبيت البرامج الضارة دون علم المستخدم. كما يُمكن أن يتم خداع المستخدم عبر النوافذ المنبثقة المُضللة التي تطلب منه تحديث مشغل الفيديو أو مكوّن معين، لتقوم فعليًا بتنزيل برمجية خبيثة.

3. الشبكات الاجتماعية والتطبيقات الرسائل

مع انتشار منصات التواصل الاجتماعي مثل فيسبوك وتويتر، وتطبيقات المراسلة مثل واتساب وتليجرام، ازدادت احتمالية استغلال هذه المنصات لنشر روابط خبيثة. يستهدف المهاجمون المستخدمين من خلال رسائل تصيدية تبدو واردة من أصدقاء حقيقيين، وقد تحتوي على رابط مزيّف يقود إلى موقع مُصمم لسرقة البيانات أو تنزيل برمجيات خبيثة.

4. استغلال الثغرات الأمنية في الأنظمة والتطبيقات

غالبًا ما يُكتشف في أنظمة التشغيل والمتصفحات والتطبيقات المكتبية ثغرات أمنية تُمكن المهاجم من تشغيل شيفرة خبيثة عن بُعد أو الحصول على صلاحيات عالية. وعادة ما يُطلق على الشيفرات المستخدمة لاستغلال هذه الثغرات اسم “Exploit”. تُعد هذه الطريقة بالغة الخطورة نظرًا لأن الضحية قد لا يحتاج إلى القيام بأي إجراء سوى امتلاك البرنامج أو النظام المصاب بالثغرة كي يتم اختراقه.

5. أجهزة التخزين الخارجية

لا تزال وسائط التخزين الخارجية مثل وحدات USB والأقراص الصلبة المحمولة تُستخدم كناقل فعّال لنشر البرمجيات الخبيثة. عند توصيل وحدة التخزين المُصابة بجهاز الحاسوب، يمكن تشغيل البرمجيات الخبيثة بشكل تلقائي إذا كانت إعدادات التشغيل التلقائي (AutoRun) مفعلة، أو بمجرد قيام المستخدم بتشغيل ملف مُصاب.

6. السلاسل التوريدية والتحديثات المزيفة

باتت الهجمات على سلاسل التوريد (Supply Chain Attacks) إحدى أخطر طرق الانتشار في السنوات الأخيرة. تحدث هذه الهجمات عبر اختراق مطوّري برامج موثوق بها وإدخال شيفرة خبيثة في تحديث رسمي يتم إرساله للمستخدمين. بمعنى آخر، تأتي البرمجية الخبيثة في حزمة برمجية شرعية موثوقة لدى المستخدم. ومن أمثلة هذا الهجوم ما حدث مع برنامج “CCleaner” حين تم اختراق خوادم الشركة وأُدرجت شيفرة ضارة ضمن التحديثات الرسمية.

7. الإعلانات الإلكترونية الضارة (Malvertising)

تقوم بعض الجهات الإجرامية بشراء مساحات إعلانية على مواقع إلكترونية شهيرة، ثم تُضمّن برمجيات خبيثة في محتوى الإعلان. وعند زيارة المستخدم للموقع، يتم تشغيل كود خبيث دون الحاجة لنقرة صريحة على الإعلان أحيانًا. يتخذ هذا النوع من الهجمات خطورته من كون الإعلانات قد تظهر في مواقع معروفة وذات سمعة حسنة، مما يصعّب اكتشاف المصدر الحقيقي للهجوم.

8. تطبيقات الهواتف الذكية المزورة

مع ازدياد استخدام الهواتف الذكية والأجهزة اللوحية، ظهرت تطبيقات مزورة تحاكي تطبيقات معروفة أو جديدة تروّج كمجانية وبمزايا مبهرة. بمجرد تثبيت التطبيق على الهاتف الذكي، يجري تنزيل برمجيات خبيثة أو يتم منح الأذونات التي تسمح بسرقة البيانات الشخصية، أو حتى تحويل الهاتف إلى جزء من شبكة بوت نت.

إنّ فهم هذه الأساليب الأساسية في انتشار البرمجيات الخبيثة يتيح لنا بناء وعي أمني أفضل، واتخاذ الإجراءات الوقائية اللازمة بدءًا من توخي الحذر عند فتح المرفقات وروابط البريد الإلكتروني، ووصولًا إلى تحديث الأنظمة والبرامج بشكل دوري.

الفصل الخامس: أثر البرمجيات الخبيثة على الأفراد والمؤسسات

تلحق البرمجيات الخبيثة أضرارًا متفاوتة وفقًا لنوعها والأهداف من وراء استخدامها، وقد تتراوح بين إزعاج بسيط للمستخدمين العاديين ووصولًا إلى خسائر مالية فادحة لشركات كبرى وحتى تهديدات تمسّ الأمن القومي للدول. وفي هذا الفصل، سنتناول تأثير هذه البرمجيات على المستويين الشخصي والمؤسسي، مع التركيز على الآثار المالية والقانونية والاجتماعية.

1. التأثير على الأفراد

- سرقة البيانات الشخصية: قد تؤدي برامج التجسس أو أحصنة طروادة أو غيرها إلى سرقة معلومات شخصية حساسة مثل كلمات المرور، وأرقام البطاقات الائتمانية، والبيانات الطبية. ويمكن استغلال هذه المعلومات في ارتكاب عمليات احتيال مالي أو سرقة الهوية الرقمية.

- الابتزاز والمضايقات الرقمية: في حال تعرّض المستخدم لبرامج الفدية، قد يتم تشفير بياناته وصوره وملفاته الشخصية، مما يضطره لدفع فدية لفك التشفير. أما في حالات أخرى، فقد يتم ابتزاز المستخدم بنشر معلومات أو صور خاصة ما لم يرضخ للمطالب المالية.

- انتهاك الخصوصية: قد تتجسّس بعض البرمجيات الخبيثة على نشاط المستخدم بشكل دائم، مما يُعرّض خصوصيته للخطر ويعرّضه لاحقًا للإعلانات الموجّهة أو عمليات النصب الرقمية الأكثر دقة وفعالية.

- تعطّل الجهاز أو انخفاض أدائه: يمكن لبعض البرامج الخبيثة استهلاك الموارد الحاسوبية بشكل كبير (المعالج، الذاكرة)، مما يؤدي إلى تباطؤ الجهاز أو تعطّل مفاجئ.

2. التأثير على المؤسسات

- الخسائر المالية المباشرة: يؤدي تعرّض الأنظمة المؤسسية لبرامج الفدية إلى توقف العمليات والإنتاج، فضلًا عن تكاليف فدية قد تبلغ ملايين الدولارات. كما يمكن أن تتكبد المؤسسة خسائر نتيجة لسرقة أموال مباشرة من حساباتها أو تعاملاتها التجارية.

- سمعة المؤسسة: عند اختراق بيانات العملاء أو تسريب معلومات حساسة، تهتز ثقة العملاء والشركاء في المؤسسة، وقد يؤدي ذلك إلى خسارة عملاء وانخفاض إيرادات على المدى الطويل.

- انقطاع العمليات وتعطّل الأنظمة: يمكن للبرمجيات الخبيثة إحداث تعطّل كامل للبنية التحتية لتقنية المعلومات. في بعض القطاعات، مثل الرعاية الصحية أو المرافق العامة، قد يؤدي ذلك إلى تهديد حياة الأشخاص.

- الغرامات القانونية والمسؤولية: في ظل الأنظمة والقوانين الحديثة الخاصة بحماية البيانات (مثل القانون العام لحماية البيانات الأوروبي GDPR)، يمكن أن تواجه المؤسسات غرامات كبيرة في حال عدم التزامها بالإجراءات الأمنية المُلائمة وتعرضها لعمليات اختراق.

- التجسس الصناعي: قد تُستهدف بعض المؤسسات من قبل منافسين أو جهات استخباراتية بهدف سرقة أسرار تجارية أو معلومات قيّمة تتيح للمهاجم اكتساب ميزة تنافسية أو استخدام المعلومات المسروقة لأغراض ابتزازية.

3. التأثير على المستوى الدولي والأمن القومي

أصبحت الهجمات السيبرانية ذات طابع دولي في كثير من الأحيان، حيث يمكن أن تنخرط دول أو جماعات مدعومة من قبل دول في شن هجمات معقدة على منشآت حيوية مثل محطات الطاقة والشبكات المالية والعسكرية. تتمثل أهداف هذه الهجمات في التجسس على الأنظمة الحساسة أو شل البنية التحتية، وقد ترقى أحيانًا إلى مستوى النزاع الإلكتروني بين الدول.

وختامًا، يتضح أنّ الأضرار الناتجة عن البرمجيات الخبيثة لا تقتصر فقط على الجانب التقني، بل تمتد لتشمل النواحي الاجتماعية والاقتصادية والقانونية. وبناءً على هذا الوعي، ينبغي للمؤسسات والأفراد العمل على رفع مستوى الحماية الأمنية والتحوّط ضدّ هذه المخاطر.

الفصل السادس: أدوات مطوري البرمجيات الخبيثة وأساليبهم

تطوّر مجال الهجمات الإلكترونية على مر العقود، وتحولت البرمجيات الخبيثة من مجرد أكواد بسيطة يكتبها هواة إلى صناعة احترافية كاملة. أصبح هناك سوق سوداء مزدحمة بالأدوات والتقنيات الحديثة التي تُسهّل تطوير البرمجيات الخبيثة بمختلف أنواعها. في هذا الفصل، سيتم تسليط الضوء على أبرز الأدوات والبيئات التي يستخدمها القراصنة ومطورو تلك البرمجيات، بالإضافة إلى بعض الأساليب الشائعة لتخطي أنظمة الحماية.

1. مجموعات الاستغلال (Exploit Kits)

هي حزم برمجية جاهزة تحتوي على عدة أدوات لاستغلال الثغرات الأمنية الموجودة في أنظمة التشغيل والمتصفحات والإضافات المختلفة. تُعرض هذه المجموعات في الأسواق السوداء وتُسوّق على أساس قدراتها على استغلال أحدث الثغرات (Zero-Day). بمجرد شراء المهاجم لهذه الحزمة، يصبح قادرًا على دمجها مع موقع خبيث أو حملات إعلانية لضمان إصابة الضحايا بشكل تلقائي.

2. مولدات أحصنة طروادة (Trojan Builders)

تتوافر أدوات تُساعد المهاجمين من دون خبرة برمجية واسعة على بناء أحصنة طروادة بسهولة عبر واجهة مستخدم رسومية. تسمح هذه الأدوات بتخصيص الوظائف الخبيثة، مثل تحديد الهدف من الحصان (سرقة بيانات، تجسس، تحكم عن بُعد)، واختيار أساليب التشفير والتخفي للتغلب على برامج مكافحة الفيروسات.

3. خدمات التشفير (Crypting Services)

يعمل مطورو البرمجيات الخبيثة على تشفير شيفراتهم بطرق معقدة لتجنب اكتشافها من قبل برامج مكافحة الفيروسات. ولتسهيل هذه العملية، ظهرت خدمات التشفير المتخصصة التي تقبل ملفات البرمجية الخبيثة وتعيدها بشكل مُشفَّر يصعب تحليله. تضمن هذه الخدمات تحديث أساليب التشفير دوريًا لمواكبة تطورات برامج الحماية.

4. الشبكة المظلمة (Dark Web) والأسواق السوداء

على الشبكة المظلمة، يمكن شراء كل ما يتعلق بتطوير ونشر البرمجيات الخبيثة، بدءًا من الأدوات البرمجية وحتى بيانات الاعتمادات البنكية وحسابات المستخدمين المخترقة. تتسم هذه الأسواق بانتشار أنظمة تقييم البائعين وضمانات بين المشترين والبائعين، مما يجعلها تشبه نوعًا ما متاجر إلكترونية تقليدية، ولكنها مختصة بالبضائع غير المشروعة.

5. بوت نت كخدمة (Botnet as a Service)

أصبحت البوت نت – وهي شبكة من الأجهزة المخترقة – متاحة للإيجار على هيئة خدمات في السوق السوداء. يمكن للمهاجمين استئجار عدد معيّن من “البوتات” لتنفيذ هجمات الحرمان من الخدمة (DDoS) أو إرسال رسائل بريد مزعج أو سرقة البيانات. تختلف الأسعار وفقًا لحجم الشبكة المستأجرة والأهداف المطلوبة.

6. الاستهداف الموجّه والهندسة الاجتماعية

أصبحت الهجمات أكثر دقة وتخصصًا، حيث يتم استهداف موظفين معيّنين في شركة معينة عبر أساليب الهندسة الاجتماعية، مثل انتحال شخصية مدير أو شريك تجاري. حينها، قد يُرسَل ملف يحتوي برمجية خبيثة أو يُوجَّه الضحية للنقر على رابط مخصص للوصول إلى معلومات حساسة أو فتح ثغرة.

7. استخدام ثغرات 0-Day

الثغرات التي لم يتم اكتشافها بعد أو لم يتم إصدار تصحيح لها تُسمى 0-Day. هذه الثغرات باهظة الثمن في الأسواق السوداء لأنها تسمح للمهاجم باختراق الأنظمة ذات الحماية المتقدمة دون وجود وسيلة فورية لتصحيح الثغرة. تُعد هجمات 0-Day من أخطر التهديدات، لأن الضحايا لا يملكون وسيلة حماية مُسبقة.

8. تقنيات التخفي ومكافحة التحليل

- التعبئة والتشفير: يتم ضغط أو تشفير ملف البرمجية الخبيثة وإعادة حزمة ملفاته بحيث يصعب على برامج الحماية التعرّف على السلوك الخبيث.

- تقنيات حقن العمليات (Process Injection): يقوم المهاجم بحقن شيفرته في عمليات نظام شرعية مثل “Explorer.exe” مما يعقد عملية الكشف عن البرمجية.

- مراقبة بيئات التحليل: يتم برمجة البرمجيات الخبيثة لكشف إذا كانت تعمل في بيئة افتراضية أو في مختبر تحليل البرمجيات الخبيثة، وفي حال الاشتباه، تتوقف عن العمل الخبيث لمنع اكتشاف أساليبها.

إنّ الإلمام بأساليب مطوري البرمجيات الخبيثة وأدواتهم يُساعد فرق الأمن السيبراني على تطوير آليات كشف مبكر وحلول وقائية استباقية، كما يبيّن أنّ الحرب ضد الجرائم الإلكترونية هي سباق دائم بين هجوم ودفاع يعتمد على الإبداع التقني المستمر.

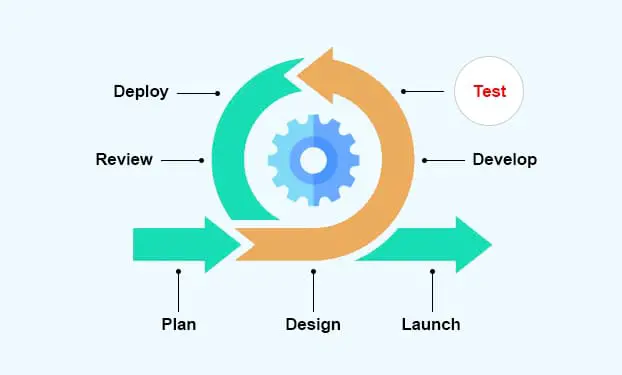

الفصل السابع: التقنيات الحديثة في الحماية ومكافحة البرمجيات الخبيثة

في ظل تنامي التهديدات الإلكترونية وتعاظم قدرات المهاجمين، بات من الضروري أن تتطور حلول الحماية وتتكيف مع التكتيكات والهجمات الجديدة. لم تعد الأساليب التقليدية في مكافحة الفيروسات كافية لمواجهة برمجيات خبيثة تتمتع بقدرات اختراق متقدمة واستخدام تقنيات الذكاء الاصطناعي والتهرب المعقد. في هذا الفصل، سيتم تناول أبرز التقنيات والحلول الأمنية الحديثة في مواجهة البرمجيات الخبيثة.

1. أنظمة الكشف والاستجابة المتقدمة (Endpoint Detection & Response – EDR)

تُعد تقنية EDR من أحدث التطورات في مجال أمن الأجهزة الطرفية (Endpoints). يقوم هذا النظام بمراقبة حية لسلوك النظام والملفات والاتصالات الشبكية، وفي حال اكتشاف أي نشاط مشبوه أو يدل على برمجية خبيثة، يتخذ النظام إجراءات فورية مثل عزل الجهاز أو إنهاء العملية. تعتمد EDR في المقام الأول على تحليل البيانات السلوكية بدلاً من الاعتماد الكلي على التوقيعات التقليدية.

2. التعلم الآلي والذكاء الاصطناعي

بدأت شركات الأمن السيبراني في توظيف الذكاء الاصطناعي والتعلم الآلي لتحليل كميات هائلة من البيانات وتحسين قدرات الكشف عن الأنماط الخبيثة. تسمح هذه التقنيات بالتعرف على سلوكيات غير معتادة وتجاوز قيود التوقيع الرقمي التقليدي. كما تسهم في التنبؤ بالهجمات المستقبلية أو اكتشاف أنواع جديدة من البرمجيات الخبيثة التي لم يسبق رؤيتها.

3. Sandbox Analysis

يتم استخدام بيئات تحليل معزولة (Sandbox) لتشغيل الملفات المشبوهة ومراقبة سلوكها عن كثب في بيئة افتراضية. إذا أظهرت شيفرة الملف أي سلوك خبيث (مثل تعديل ملفات النظام أو محاولة الاتصال بخوادم خارجية مشبوهة)، يتم تصنيفه على الفور كتهديد وإيقافه قبل وصوله إلى بيئة المستخدم الحقيقية. هذا الأسلوب يساعد في التصدي للبرمجيات الخبيثة غير المعروفة التي تحاول التخفي بوسائل تشفير أو غيرها.

4. تقنيات منع الاختراق (Intrusion Prevention Systems – IPS)

هي أنظمة تعمل على فحص حزم البيانات المارة عبر الشبكة في الزمن الفعلي، وتستطيع التعرف على أنماط الهجمات المعروفة أو السلوكيات الشبكية المشبوهة. عند اكتشاف نشاط مريب، يقوم النظام باتخاذ إجراءات وقائية فورية، مثل إغلاق الاتصال أو حجب حركة المرور القادمة من مصدر معين.

5. التحقق المتعدد العوامل (Multi-Factor Authentication – MFA)

تُعتبر هذه التقنية أفضل الممارسات الأمنية لحماية حسابات المستخدمين من الاحتيال، حيث لا يكفي إدخال كلمة المرور فحسب، بل يجب تقديم عامل آخر للتحقق مثل رمز يصل عبر رسالة نصية أو تطبيق مصادقة، أو استخدام بصمة الإصبع. كلما زادت صعوبة سرقة بيانات الدخول، قلّت احتمالية نجاح محاولات الاختراق. وعلى الرغم من أن هذه التقنية لا تمنع البرمجيات الخبيثة بشكل مباشر، فإنها تحد من قدرات المهاجم في حال تمكّنه من الحصول على كلمة مرور فقط.

6. إدارة التصحيحات (Patch Management)

تُعد عملية تحديث الأنظمة والتطبيقات بصورة دورية وإصلاح الثغرات المكتشفة من بين أهم الإجراءات الوقائية. إذ غالبًا ما يستغل المهاجمون الثغرات القديمة التي لم يتم تصحيحها في الأنظمة. لذا فإن اعتماد استراتيجية إدارة تصحيحات فعّالة يُقلل من سطح الهجوم ويمنع استغلال الثغرات المعروفة.

7. تجزئة الشبكة (Network Segmentation)

تقسيم الشبكة إلى أقسام أو “مناطق” منفصلة بحيث يحد ذلك من انتشار البرمجيات الخبيثة في حال نجحت في اختراق أحد الأقسام. يتيح هذا النهج منع المهاجم من الوصول إلى الأجزاء الحساسة أو الحيوية من الشبكة، وبالتالي الحدّ من الأضرار.

8. المراقبة المستمرة والتحليلات الذكية

تعتمد هذه المقاربة على جمع وتحليل البيانات من مختلف نقاط الشبكة والأجهزة والخوادم بشكل مستمر، باستخدام منصات معلومات الأمان وإدارة الأحداث (SIEM). تتيح التحليلات الذكية اكتشاف أي أحداث غريبة أو أنماط تفاعل محتملة للهجمات، ما يساعد الفرق الأمنية على اتخاذ إجراءات استباقية.

وبشكل عام، يتطلب التصدي الفعّال للبرمجيات الخبيثة دمج هذه التقنيات الحديثة في إطار شامل للأمن السيبراني، مع ضرورة الاستثمار في توعية المستخدمين وتدريب الطواقم الأمنية بشكل دوري.

الفصل الثامن: دور الذكاء الاصطناعي في تطوير البرمجيات الخبيثة والحماية منها

يُعد الذكاء الاصطناعي (AI) واحدًا من أهم المجالات التقنية الناشئة التي بدأت تُحدث ثورة حقيقية في شتى قطاعات الصناعة، بما فيها قطاع الأمن السيبراني. يمكن توظيفه على جانبي المعادلة؛ فمن جانب المهاجمين، تُطوَّر برمجيات خبيثة تتمتع بقدرة عالية على التكيّف والتعلم والتخفي. ومن جانب المدافعين، تُستخدم تقنيات الذكاء الاصطناعي والتعلم الآلي لتعزيز قدرات الكشف والاستجابة السريعة للهجمات.

1. تطبيقات الذكاء الاصطناعي لدى المهاجمين

- برمجيات خبيثة تتعلم ذاتيًا: يستطيع المهاجمون تصميم برمجيات خبيثة تستخدم خوارزميات التعلم الآلي لتغيير سلوكها تلقائيًا أثناء محاولات الكشف، مما يجعل من الصعب على أنظمة الحماية التعرف عليها.

- هجمات تصيّد أكثر تطورًا: يمكن للذكاء الاصطناعي تحليل البيانات الكبيرة عن الضحايا المحتملين، والتنبؤ بطريقة كتابة الرسائل التصيدية بشكل يجذبهم لفتح الروابط أو المرفقات الخبيثة.

- هجمات 0-Day مؤتمتة: يمكن لنظم ذكاء اصطناعي تحليل النظم والتطبيقات للبحث عن ثغرات بشكل آلي، واختبار أساليب استغلالها دون تدخل بشري كبير.

2. تطبيقات الذكاء الاصطناعي لدى المدافعين

- اكتشاف الأنماط الشاذة: تسمح تقنيات التعلم الآلي بمعالجة كميات ضخمة من سجلات النظام وحركة المرور وتحليلها في الوقت الحقيقي. عندما يبرز سلوك غير مألوف أو مريب، يتم تنبيه فرق الأمن لاتخاذ الإجراء اللازم.

- التنبؤ بالهجمات: من خلال تحليل مؤشرات التهديدات السابقة والحالية، يمكن للذكاء الاصطناعي أن يتوقع ما إذا كان هناك هجوم وشيك، وبالتالي يتيح الاستعداد المسبق.

- أتمتة الاستجابة: قد تتخذ الأنظمة المدعومة بالذكاء الاصطناعي إجراءات تلقائية عند رصد هجوم مثل عزل المستخدم المشبوه، أو حظر عنوان IP، أو إيقاف خدمة مُحددة إلى حين التحقق.

3. التحديات والمخاوف الأخلاقية

يطرح الاستخدام الموسّع للذكاء الاصطناعي تحديات أخلاقية جديدة. فمن جانب الحماية، قد يؤدّي الاعتماد الزائد على الخوارزميات إلى أخطاء في التشخيص أو تصنيف مستخدمين شرعيين على أنهم مهاجمون، مما يُعرف بالإيجابيات الكاذبة (False Positives). أما من جهة المهاجمين، فإن ابتكار برمجيات خبيثة ذاتية التعلم قد يؤدي إلى هجمات أكثر تعقيدًا وصعوبة في احتوائها. وبذلك، تكمن المخاوف في قدرة هذه البرمجيات على إحداث أضرار هائلة إذا ما وقعت في الأيدي الخطأ.

4. الشراكة البشرية-الاصطناعية

بالرغم من التقدم الكبير في مجال الذكاء الاصطناعي، لا يزال الذكاء البشري ضروريًا في مجالات التحليل المعقد واتخاذ القرارات الإستراتيجية. إذ تتكامل القدرات الحاسوبية في التحليل السريع للكميات الكبيرة من البيانات مع خبرة المحلّلين والمهندسين الأمنيين في فهم السياق وتقدير العواقب. هذا التعاون “البشري-الاصطناعي” هو الأقدر على مواجهة البرمجيات الخبيثة الحديثة.

إن الأفق المستقبلي لاستخدام الذكاء الاصطناعي في ميدان الحرب السيبرانية يُشير إلى سباق تسلّح تقني حيث يُطوّر المهاجمون برمجيات خبيثة أكثر ذكاءً، بينما يُطور المدافعون حلولًا أمنية مضادة تستطيع كشف تلك السلوكيات وتحييدها. وفي نهاية المطاف، سيؤدي هذا التنافس المستمر إلى تسريع عجلة الابتكار في تقنيات الحماية السيبرانية.

الفصل التاسع: أفضل الممارسات الأمنية وتدابير الوقاية

بالرغم من التطور المتسارع للبرمجيات الخبيثة وتعقيد أساليبها، لا يزال بإمكان الأفراد والمؤسسات الحدّ من المخاطر بشكل كبير عبر تبني جملة من الممارسات الأمنية الشاملة. قد لا يكون من الممكن الوصول إلى حماية مطلقة، ولكن زيادة مستوى الوعي الأمني وتطبيق ضوابط سلوكية وتقنية ملائمة يُسهمان في إعاقة أغلب الهجمات ويقللان آثارها المحتملة.

1. تحديث الأنظمة والبرامج

يُعدّ الحرص على تثبيت آخر التحديثات لنظام التشغيل وبرامج الحماية والمتصفحات وسائر التطبيقات من أهم الوسائل للوقاية من استغلال الثغرات الأمنية. يعتمد كثير من المهاجمين على ثغرات قديمة لم يتم تصحيحها، مما يجعل التحديث المنتظم أولى الخطوات الدفاعية.

2. استخدام برامج حماية موثوقة

ضرورة وجود برامج مكافحة الفيروسات وبرامج مكافحة التجسس وجدران الحماية على الجهاز، مع تفعيل خاصية التحديث التلقائي لقواعد البيانات. وفي الوقت نفسه، يجب عدم الاعتماد بشكل كامل على هذه البرامج بل استخدامها ضمن إطار شامل للأمن.

3. تعزيز إجراءات التحقق من الهوية

- كلمات مرور قوية: اختيار كلمات مرور معقدة وطويلة وتجنب المعلومات الشخصية مثل الأسماء وتواريخ الميلاد.

- التوثيق متعدد العوامل: تفعيل المصادقة الثنائية كلما كان ذلك متاحًا على المنصات والحسابات المهمة.

- إدارة كلمات المرور: استخدام برامج إدارة كلمات المرور التي تقوم بتوليد كلمات مرور قوية وتخزينها بشكل آمن.

4. الحذر عند التعامل مع البريد الإلكتروني والمرفقات

- عدم فتح مرفقات أو النقر على روابط في رسائل مشبوهة أو غير متوقعة.

- التحقق من هوية المرسل وعنوان البريد الإلكتروني قبل التفاعل.

- استخدام خاصية الفحص المسبق للرسائل الإلكترونية إن كانت متوفرة في الحلول الأمنية.

5. تجنب تحميل البرمجيات من مصادر غير موثوقة

يجب الاقتصار على المتاجر الرسمية للتطبيقات وبرامج سطح المكتب ما أمكن. أما الملفات المحملة من منتديات أو مواقع مجهولة فقد تكون حاملة لأحصنة طروادة أو برامج تجسس.

6. التشفير وحماية البيانات

استخدام التشفير للملفات الحساسة التي يتم تخزينها على الجهاز أو مشاركتها عبر الإنترنت، مما يصعّب على المهاجم استغلالها حتى لو تمكن من الوصول إليها. ومن المهم أيضًا وضع آليات للنسخ الاحتياطي بشكل منتظم وتخزين النسخ في موقع منفصل لضمان القدرة على استعادة البيانات في حال التعرض لبرامج الفدية.

7. التوعية المستمرة والتدريب

قد تُعتبر الحلقة الأضعف في سلسلة الحماية هي العنصر البشري. ومن هنا تكمن أهمية التوعية الأمنية الدورية للموظفين والأفراد حول أحدث أساليب الاحتيال والهندسة الاجتماعية وطرق التصدي لها. كما يُنصح بإجراء تدريبات محاكاة لهجمات تصيّد لاختبار جهوزية الفريق واستجابته.

8. اعتماد سياسات الأمن الصارمة في المؤسسات

- مبدأ أقل الصلاحيات (Least Privilege Principle): منح كل موظف أو نظام أدنى مستوى من الصلاحيات التي يحتاجها فقط لإنجاز مهامه.

- تجزئة الشبكة: الفصل بين الشبكات الداخلية وعزل الشبكات الحساسة، حتى لا تنتشر البرمجيات الخبيثة بسهولة في كل أقسام المؤسسة.

- مراجعة السجلات والتحليلات الأمنية: استخدام أدوات SIEM لمراقبة حركة المرور وجمع السجلات وتحليلها للكشف عن أي نشاط غير طبيعي.

باختصار، تلعب هذه الممارسات الأمنية دورًا محوريًا في حماية الأفراد والشركات على حدّ سواء. ورغم أنّ المهاجمين يستمرون في ابتكار أساليبهم وتطوير تكتيكات جديدة، إلا أنّ اتباع الأسس الصحيحة للأمن السيبراني يحدّ بشكل كبير من فرص نجاح الهجمات ويزيد من فرص الكشف المبكر والتعامل الفعّال مع الاختراقات المحتملة.

الفصل العاشر: دراسات حالة واقعية وأمثلة شهيرة للهجمات

لفهم خطورة البرمجيات الخبيثة وأثرها بشكل عملي، من المفيد استعراض بعض الأمثلة الواقعية للهجمات التي شغلت الرأي العام وأثارت مخاوف متزايدة حول أمن المعلومات. تلقي هذه الأمثلة الضوء على تنوّع الأساليب المستخدمة من قِبل المهاجمين ومدى التأثير الذي يمكن أن تُحدثه هجمة ناجحة.

1. هجمة WannaCry (2017)

- نبذة: تعرض العالم في مايو 2017 لهجوم واسع عبر برمجية فدية تحمل اسم “WannaCry” استغلت ثغرة في نظام ويندوز تُعرف باسم EternalBlue.

- الانتشار: انتشرت البرمجية بشكل ذاتي في الشبكات المحلية، وشلّت حواسيب الآلاف من المؤسسات حول العالم، بما في ذلك مستشفيات ومصانع وشركات اتصالات.

- الأثر: تسبب WannaCry في خسائر مالية ضخمة، وتوقف خدمات صحية حيوية في مستشفيات المملكة المتحدة، مما يبرز مدى حساسية الأنظمة الحيوية أمام الهجمات السيبرانية.

2. هجمة NotPetya (2017)

- نبذة: تبعت هجمة WannaCry هجمة أخرى باستخدام برمجية فدية متقدمة تحمل اسم “NotPetya”. ورغم مظهرها كبرمجية فدية، إلا أنّ الهدف الرئيسي كان التدمير وإحداث الشلل في البنى التحتية.

- الانتشار: استهدفت في البداية الشركات والأجهزة في أوكرانيا، ثم انتشرت عالميًا لتصيب مؤسسات ضخمة مثل شركات شحن وبنوك ومصانع.

- الأثر: تعرّضت الشركات لخسائر فادحة، وأُصيب القطاع اللوجيستي بشلل مؤقت. اُعتبرت هذه الهجمة نموذجًا قويًا للهجمات السيبرانية الموجّهة.

3. برمجية Stuxnet (2010)

- نبذة: تُعد Stuxnet من أكثر البرمجيات الخبيثة إثارة للجدل، إذ استهدفت مفاعلات نووية إيرانية. يُعتقد أنّها طُوِّرت بتعاون بين جهات حكومية متقدمة.

- الهدف: تخريب أجهزة الطرد المركزي عبر التلاعب بالأنظمة الصناعية (SCADA) دون كشف العملية لفترة طويلة.

- الأثر: شكّلت سابقة خطيرة في استخدام البرمجيات الخبيثة لأهداف عسكرية/سياسية، وأصبحت مثالًا رائدًا على الهجمات المستمرة المتقدمة (APT).

4. اختراق نظام البريد الإلكتروني للجنة الوطنية الديمقراطية (DNC) (2016)

- نبذة: تعرّضت اللجنة الوطنية للحزب الديمقراطي الأمريكي لهجمة تصيّد استهدفت بعض الموظفين عبر رسائل بريد إلكتروني مُضللة، ما سمح للمهاجمين بالحصول على بيانات الدخول.

- الأسلوب: كانت الهجمة قائمة على برامج خبيثة استخدمت للتجسس على رسائل البريد الإلكتروني وسرقة ملفات مهمة.

- الأثر: أدّت الهجمة إلى تسريب رسائل بريد إلكتروني حساسة قبيل الانتخابات الرئاسية الأمريكية 2016، مما أثار سجالات سياسية وإعلامية واسعة.

5. اختراق Equifax (2017)

- نبذة: تعرضت شركة Equifax، إحدى أكبر مؤسسات جمع البيانات الائتمانية في الولايات المتحدة، لاختراق كبير عام 2017.

- النتائج: سرقة بيانات شخصية لأكثر من 140 مليون مواطن أمريكي، بما فيها أرقام الضمان الاجتماعي وتواريخ الميلاد والعناوين.

- الدروس المستفادة: بيّنت هذه الحادثة أهمية إدارة التصحيحات الأمنية، حيث استغل المهاجمون ثغرة معروفة في إطار عمل ويب (Apache Struts) لم يتم تحديثه.

إن هذه الهجمات تشكّل جزءًا يسيرًا من السجل الضخم لحوادث الأمن السيبراني. بالرغم من اختلاف الأهداف والأساليب، يتضح أن نقص الوعي الأمني وثغرات البرمجيات والأنظمة تلعب الدور الأكبر في نجاح هذه الاختراقات. كما يظهر بجلاء أنّ حجم الأضرار لا يقتصر على الجانب المالي فحسب، بل قد يمتد إلى زعزعة استقرار مؤسسات وحكومات، ويشكّل تهديدًا مباشرًا للأمن القومي والاجتماعي.

الفصل الحادي عشر: مستقبل البرمجيات الخبيثة في ظل التقنيات الناشئة

يتوجه العالم نحو حقبة جديدة من التقنيات مثل الحوسبة السحابية، وإنترنت الأشياء، والجيل الخامس للاتصالات (5G)، والذكاء الاصطناعي، والبلوك تشين وغيرها. ومع كل تقدّم تقني، تترافق تحديات أمنية جديدة، وتنفتح آفاق أوسع أمام المهاجمين للابتكار والتطوير. في هذا الفصل، سيتم استعراض بعض الاتجاهات المستقبلية في تطور البرمجيات الخبيثة وسبل مواجهتها.

1. إنترنت الأشياء (IoT) وبرمجيات خبيثة لأجهزة المنزل الذكي

من المتوقع أن تشهد أجهزة إنترنت الأشياء نموًا هائلًا في السنوات المقبلة، بدءًا من الكاميرات الذكية حتى الأجهزة الطبية المتصلة وشبكات السيارات الذاتية القيادة. سيكون لتلك الأجهزة دور كبير في الحياة اليومية، لكنها في الوقت ذاته تُوفر مساحة أكبر للهجمات الإلكترونية نظرًا لمحدودية إمكانيات الحماية فيها. ويخشى الخبراء من ظهور أجيال جديدة من البرمجيات الخبيثة تتخصص في استهداف IoT لتجميع بيانات حساسة أو للسيطرة على البنية التحتية الذكية.

2. التصيّد الذكي (Intelligent Phishing)

قد يصبح التصيّد أكثر تعقيدًا وذكاءً، حيث يدمج المهاجمون خوارزميات الذكاء الاصطناعي لتحليل سلوك المستخدم وأسلوبه في الكتابة، مما يُمكّن من إرسال رسائل تتوافق تمامًا مع نمط الضحية. هذا التكامل التقني سيجعل رسائل التصيّد تبدو أكثر إقناعًا وأقل إثارة للشبهات.

3. استهداف البنية التحتية السحابية

مع انتقال الشركات بشكل متزايد إلى الحوسبة السحابية، سيتركز اهتمام المهاجمين على استغلال الثغرات في المنصات السحابية أو إساءة استخدام الإعدادات الخاطئة التي يقوم بها مسؤولو النظام. وفي حال نجحت الهجمات، قد يتمكن المهاجمون من الوصول إلى كمية هائلة من البيانات أو تعطيل خدمات سحابية حيوية.

4. التهديدات السيبرانية الموجهة بالذكاء الاصطناعي (AI-Driven APTs)

قد نشهد هجمات مستمرة متقدمة (APT) تعتمد على الذكاء الاصطناعي لإنجاز عمليات المراقبة واتخاذ قرارات الاختراق في الزمن الفعلي، ما يُصعّب اكتشافها. يمكن لتلك البرمجيات الخبيثة توجيه نفسها تلقائيًا نحو الأهداف الأكثر قيمة وابتكار أساليب تخفٍ جديدة.

5. العملات الرقمية وتمويل الجريمة السيبرانية

بفضل العملات الرقمية وتقنيات إخفاء الهوية، يمكن للمهاجمين تحريك الأموال ودفع وتلقّي الفدى دون تعقب. ستستمر هذه الظاهرة في التوسع، وقد تُشكّل أساسًا لاقتصاد رقمي خفي يشجع على تطوير ونشر البرمجيات الخبيثة.

6. هجمات على البلوك تشين والعقود الذكية

على الرغم من الأمان النسبي لتقنية البلوك تشين، إلا أنها ليست بمنأى عن الثغرات. إذ تعتمد تطبيقات مثل العقود الذكية (Smart Contracts) على شيفرات برمجية قد تحوي ثغرات يمكن استغلالها لسرقة العملات الرقمية أو العبث بآليات عمل التطبيقات اللامركزية (DApps).

7. التقنيات الكمومية وتحديات التشفير

عند ظهور الحواسيب الكمومية على نطاق واسع، قد يصبح التشفير التقليدي مهددًا نظرًا لقدرة الحوسبة الكمومية على تحليل الشيفرات المعقدة بسرعة فائقة. من المحتمل أن ينشأ جيل جديد من البرمجيات الخبيثة يستخدم تقنيات كمومية لاستهداف الأنظمة أو فك تشفير بياناتها، ما لم يتم التحول إلى خوارزميات تشفير مقاومة للكم.

أمام هذه التطورات، يتطلّب المستقبل تعزيز البحوث الأمنية وتعاونًا عالميًا بين الحكومات والشركات والباحثين. وعلى صعيد الأفراد والمؤسسات، سيزداد وزن الوعي الأمني والجاهزية الاستباقية في ظل منظومة إلكترونية أكثر تعقيدًا واتساعًا.

الفصل الثاني عشر: الأبعاد القانونية والأخلاقية في مكافحة البرمجيات الخبيثة

لا يقتصر التعامل مع البرمجيات الخبيثة على الجانب التقني فحسب، بل يمتد ليشمل الأبعاد القانونية والأخلاقية. في عصر العولمة الرقمي، تتجاوز الهجمات الحدود الجغرافية، ما يجعل تتبع المهاجمين وتقديمهم للعدالة مهمة معقدة. كما أن هناك معضلات أخلاقية تتعلق بالخصوصية والحرية الرقمية والتوازن بين الحماية والأمن.

1. الإطار القانوني الدولي

تختلف القوانين المتعلقة بالجرائم الإلكترونية من دولة إلى أخرى، وقد تواجه الهيئات الأمنية صعوبات في التعاون الدولي بسبب القيود التشريعية أو السياسية. تسعى منظمات دولية مثل الإنتربول إلى تعزيز التعاون العابر للحدود في ملاحقة الجرائم السيبرانية، إلا أن هذه الجهود لا تزال تواجه تحديات كبيرة نظرًا لتفاوت القدرات والإرادات السياسية.

2. الجرائم الإلكترونية وغسل الأموال

غالبًا ما يتم تحويل العائدات المالية للهجمات السيبرانية عبر شبكات معقدة واستغلال العملات الرقمية التي توفر درجة من إخفاء الهوية. يعتبر هذا النشاط جزءًا من عمليات غسل الأموال على مستوى عالمي، ويعقّد التحقيقات الجنائية.

3. قوانين حماية البيانات والخصوصية

مع صدور قوانين مثل النظام الأوروبي العام لحماية البيانات (GDPR)، تم فرض التزامات صارمة على الشركات في حماية بيانات المستخدمين والإبلاغ عن الاختراقات الأمنية. وعلى الرغم من أهمية هذه القوانين في تعزيز أمن البيانات، فإنها قد تعرّض الشركات لغرامات باهظة في حال الإهمال أو عدم القدرة على الصمود أمام هجمات متقدمة.

4. أخلاقيات التشفير والمراقبة

يثار جدل حول ضرورة منح الهيئات الحكومية صلاحيات لفك التشفير أو زرع “أبواب خلفية” في الأنظمة للاطلاع على الأنشطة المشبوهة. يعترض كثير من المدافعين عن حقوق الخصوصية على هذه الإجراءات، معتبرين أنها قد تؤدي إلى انتهاكات كبيرة وتتسبب في إضعاف الأمن الجماعي بدلًا من حمايته.

5. القرصنة الأخلاقية واختبار الاختراق

يُشار إلى المبرمجين أو الباحثين الأمنيين الذين يستخدمون مهاراتهم لاكتشاف الثغرات لصالح الجهات الرسمية أو الشركات وإبلاغها لإصلاحها باسم “الهاكرز الأخلاقيين” (Ethical Hackers). برزت أهمية هؤلاء في إطار برامج مكافآت الثغرات (Bug Bounties) التي تشجعهم على الإبلاغ عن أي خلل مقابل مكافآت مالية، بدلًا من استغلاله أو بيعه في الأسواق السوداء.

في نهاية الأمر، يتضح أن معالجة إشكاليات البرمجيات الخبيثة تتطلب تضافرًا بين البُعد التقني والبُعد القانوني، فضلًا عن تبنّي مبادئ أخلاقية توازن بين حماية الأمن الرقمي والحفاظ على الحريات المدنية. وتمثل التوعية والثقافة القانونية والأخلاقية جزءًا لا يتجزأ من بناء منظومة أمنية رقمية متكاملة.

الفصل الثالث عشر: نصائح وتوصيات عملية

بعد استعراضنا لمختلف جوانب البرمجيات الخبيثة، ابتداءً من تعريفاتها وأنواعها مرورًا بآليات الانتشار والأساليب الدفاعية وصولًا إلى الأبعاد القانونية والأخلاقية، بات من المناسب تلخيص النصائح والتوصيات العملية التي يمكن اعتمادها على مستوى الأفراد والمؤسسات.

1. على مستوى الأفراد

- الحذر الرقمي: عدم فتح الروابط أو المرفقات من مرسلين مجهولين، والتأكد من صحة العنوان البريدي قبل التفاعل.

- التحديث المستمر: الحرص على تحديث أنظمة التشغيل والمتصفحات وتطبيقات الهاتف فور صدور التصحيحات الأمنية.

- كلمات مرور قوية وفريدة: استخدام كلمات مرور طويلة ومعقدة وعدم تكرارها عبر المواقع والخدمات المختلفة.

- استخدام التوثيق المتعدد العوامل: تفعيل المصادقة الثنائية إن توفرت في الخدمات المصرفية والحسابات المهمة.

- النسخ الاحتياطي: اعتماد استراتيجية نسخ احتياطي للملفات الهامة على وسائط تخزين منفصلة أو عبر خدمات سحابية موثوقة.

2. على مستوى المؤسسات

- تقييم المخاطر الدائم: إجراء تحليلات دورية لتحديد النقاط الضعيفة في البنية التحتية ومراجعة سياسات الأمن.

- تدريب الموظفين: تقديم دورات توعوية وتدريبات محاكاة للهجمات الإلكترونية بهدف رفع مستوى الوعي الأمني.

- تطبيق المبادئ الأمنية الصارمة: مثل مبدأ أقل الصلاحيات (Least Privilege)، وتج segmentة الشبكة.

- استثمار في أدوات أمنية متقدمة: مثل أنظمة الكشف والاستجابة (EDR)، والـ SIEM، وحلول الكشف عن الاختراقات الشبكية.

- خطط الاستجابة للحوادث: وضع إجراءات واضحة للتعامل مع حوادث الاختراق في حال وقوعها، وتعيين فرق أو جهات متخصصة بالتعامل مع الأزمات.

3. على مستوى المجتمع والحكومات

- التشريعات الشاملة: سن قوانين حديثة تجرّم الجرائم السيبرانية وتشدد العقوبات على مرتكبيها مع تعزيز التعاون الدولي.

- تشجيع البحث والتطوير: توفير منح وتمويل لمراكز الأبحاث العلمية والأكاديمية في مجال الأمن السيبراني.

- التوعية الجماهيرية: إطلاق حملات توعوية واسعة عبر وسائل الإعلام ومنصات التواصل الاجتماعي لرفع وعي المستخدمين.

- تبادل المعلومات حول التهديدات: التعاون بين القطاع الحكومي والخاص لتبادل المعلومات حول مؤشرات الاختراق والتهديدات الناشئة.

إن هذه التوصيات تشكّل أساسًا هامًا للوقاية من البرمجيات الخبيثة والحدّ من أثرها المدمر على المستويات كافة. يظل عنصر اليقظة والتعلّم المستمر من التجارب السابقة الركيزة الأساسية في بناء حصانة رقمية في عالم تتسارع فيه التطورات التقنية يوما بعد يوم.

المزيد من المعلومات

مُصطلح “Malware” هو اختصار لكلمتي “Malicious Software” ويشمل هذا المصطلح الكثير من انواع البرمجيات الخبيثة التي تتسبب في العديد من المشاكل، مثل : عرقلة تشغيل الجهاز، جمع المعلومات الحساسة أو الوصول إلى أنظمة تشغيل الجهاز الخاصة، وتُعتر العامل الأكبر في خسارة الشركات لبياناتها، ولا ينجوا منها الأفراد أيضاً.

يتم تثبت هذه البرمجيات الخبيثة على جهاز الضحية دون موافقة مُسبقة، وهناك عدة طُرُق لتثبيتها.

هُناك عدة أنواع مُختلفة من البرمجيات الخبيثة، نذكر منها على سبيل المثال :

هُناك عدة أنواع مُختلفة من البرمجيات الخبيثة، نذكر منها على سبيل المثال :

- الديدان Worms.

- البوتنيت Botnets.

- الروتكيت Rootkit.

- الفيروسات Viruses.

- حصان طروادة Trojan horse.

- برامج التجسس Spyware.

- القنابل المؤقتة Logic bomb.

- راصد لوحة المفاتيح Keylogger.

- برامج الأمن الاحتيالية Rogue Security Software.

- برمجيات الــ Adware.

- برامج الــ Ransomware.

- برامج الــ Crypto Malware.

الخاتمة

تمثل البرمجيات الخبيثة حجر الزاوية في مشهد التهديدات السيبرانية المعاصرة، إذ تشمل طيفًا واسعًا من الفيروسات والديدان وأحصنة طروادة وبرامج التجسس والفدية وغيرها. ويأتي خطرها الأكبر من قدرتها المستمرة على التطوّر والتكيّف مع أنظمة الحماية التقليدية، بالإضافة إلى انتشار أدوات تطويرها في الأسواق السوداء وظهور تقنيات الذكاء الاصطناعي التي تفتح آفاقًا جديدة أمام المهاجمين.

ورغم خطورة المشهد، هناك العديد من الاستراتيجيات الدفاعية الفعالة، مثل تبنّي أنظمة الكشف والاستجابة (EDR) وتوظيف التعلم الآلي والتحليلات الذكية والكشف السلوكي، إلى جانب أهميّة التحديث المستمر للأجهزة والأنظمة والبرامج. كما يلعب العنصر البشري دورًا حاسمًا، حيث تظل الهندسة الاجتماعية والثغرات البشرية واحدة من أهم القنوات المؤدية إلى الاختراق.

ولأن البرمجيات الخبيثة لا تنحصر في بعدها التقني فقط، تمس هذه الظاهرة الجوانب القانونية والأخلاقية والاقتصادية، وتتطلب جهودًا دولية مشتركة لسد الفجوات التشريعية وملاحقة العصابات السيبرانية. وفي الوقت نفسه، تواجه الحكومات تحديات في تحقيق التوازن بين حفظ الأمن الرقمي وحماية الخصوصية الشخصية.

إنّ هذا المقال الموسّع يسعى إلى توفير صورة شاملة عن ماهية البرمجيات الخبيثة وتاريخها وأساليبها المتنوعة، إلى جانب تأثيرها على الأفراد والمؤسسات، وأفضل الطرق المتاحة للوقاية منها. ومع تسارع وتيرة الابتكارات التكنولوجية، سيظل الوعي الأمني والتحديث المستمر للحلول الدفاعية والتعاون على مختلف الأصعدة الضمانة الأكثر فعالية في حرب لا تنتهي ضد هذه الهجمات.

المراجع والمصادر

- Symantec. (2021). Internet Security Threat Report. Retrieved from: www.symantec.com

- Kaspersky Lab. (2022). Global Malware Report. Retrieved from: www.kaspersky.com

- Harris, S. (2019). CompTIA Security+ Guide to Network Security Fundamentals. Cengage Learning.

- MITRE ATT&CK Framework. (n.d.). https://attack.mitre.org

- NortonLifeLock. (2020). Cyber Safety Insights Report. Retrieved from: us.norton.com

- Andress, J., & Winterfeld, S. (2014). Cyber Warfare: Techniques, Tactics and Tools for Security Practitioners. Syngress.

- Verizon. (2021). Data Breach Investigations Report. Retrieved from: www.verizon.com

- European Union Agency for Cybersecurity (ENISA). (2022). Threat Landscape Report. Retrieved from: www.enisa.europa.eu