اكتشاف الاخطاء في الشبكات

اكتشاف الأخطاء في الشبكات: التقنيات والأساليب والتحديات المستقبلية

يُعتبر اكتشاف الأخطاء في الشبكات أحد الركائز الأساسية التي تقوم عليها البنية التحتية للاتصالات الحديثة. ففي عالم يعتمد على نقل البيانات بأحجام هائلة وبمعدلات زمنية دقيقة، تصبح الدقة في تسليم المعلومات أمراً لا يمكن التهاون فيه. إن أي خطأ في البيانات المُرسَلة عبر الشبكات يمكن أن يؤدي إلى نتائج غير متوقعة، بدءاً من تلف الملفات ووصولاً إلى انهيار الأنظمة الحيوية. من هنا تبرز أهمية استراتيجيات وآليات اكتشاف الأخطاء في مختلف مستويات الشبكات، سواء كنا نتحدث عن شبكات المؤسسات المحلية أو الشبكات الممتدة عبر القارات، أو حتى البنى المعقدة التي تشغل الحوسبة السحابية وإنترنت الأشياء.

لا يقتصر مفهوم اكتشاف الأخطاء في الشبكات على التحقق من سلامة البيانات فحسب، بل يمتد ليشمل فهم آليات نشوء الأخطاء، ومصادرها المحتملة، وتحليل طرق التعامل معها قبل أن تتحول إلى أعطال جسيمة. يواجه المهندسون والمتخصصون تحدياً معقداً يتمثل في ضرورة استخدام تقنيات تكاملية تشمل الأساليب الرياضية (مثل حساب المجموع الاختباري)، والأساليب البرمجية (مثل آليات التحقق في طبقات البروتوكول)، والأساليب المادية (مثل مراقبة تدهور الإشارات في الوسائط الناقلة). إضافة إلى ذلك، يفرض التطور السريع في مجال الشبكات، من حيث زيادة السعات، وتقنيات التشفير، وارتفاع عدد الأجهزة المتصلة، تحديات جديدة تتطلب بدورها اعتماد استراتيجيات أكثر تطوراً ومرونة للكشف عن الأخطاء.

على مر العقود، تطورت تقنيات اكتشاف الأخطاء لتشمل خوارزميات رياضية بالغة الدقة مثل التحقق الدوري من التكرارية (CRC)، وآليات حساب المجموع الاختباري (Checksum) بأساليب متعددة، وتقنيات التوافق الأمامي للأخطاء (FEC)، وآليات إعادة إرسال الإطارات التالفة (ARQ)، وغيرها الكثير. هذه الآليات ليست حصرية لنوع واحد من الشبكات، بل تنطبق على الشبكات السلكية واللاسلكية، والشبكات ذات النطاق العريض، وحتى البنى التحتية لتطبيقات الزمن الحقيقي التي تتطلب موثوقية عالية وزمن استجابة منخفض.

يهدف هذا المقال الطويل والشامل إلى الغوص في عمق آليات اكتشاف الأخطاء في الشبكات، من خلال استعراض المفاهيم الأساسية، وتسليط الضوء على التقنيات الكلاسيكية والحديثة، وتحليل نقاط القوة والضعف في كل منها، ومناقشة التحديات الحالية والمستقبلية. كما سيقدم نظرة تفصيلية على أفضل الممارسات، والمعايير العالمية، والأبحاث الواعدة في المجال. وسيتم توظيف جداول لتوضيح المقارنات بين التقنيات المختلفة، إلى جانب استعراض بعض حالات الاستخدام الواقعية والسيناريوهات التطبيقية في شبكات البيانات المحلية والمؤسساتية والواسعة النطاق. في الختام، سيتم استعراض بعض المصادر والمراجع التي تسند هذا الطرح العلمي وتتيح للقارئ المتابعة في التعمق بهذا المجال الحيوي.

مفهوم اكتشاف الأخطاء في الشبكات

يتعلق اكتشاف الأخطاء بالتأكد من سلامة البيانات أثناء انتقالها عبر وسيط ناقل (سلكي أو لاسلكي)، والتعرف على أي تغيير غير مقصود في محتوى الرسالة نتيجة الضوضاء، أو التداخل الكهرومغناطيسي، أو الأخطاء في معدات الإرسال والاستقبال. يمكن تعريف عملية اكتشاف الأخطاء على أنها مجموعة من الإجراءات واللوغاريتمات التي تطبق على البيانات المُرسَلة للكشف عن أي انحراف ولو بسيط عن الأصل. وفي حالة وجود خطأ، يُتخذ الإجراء المناسب كإعادة الإرسال أو التصحيح.

أهمية اكتشاف الأخطاء

تبرز أهمية اكتشاف الأخطاء في ضمان موثوقية الاتصال. فبدون هذه الآليات، تصبح نقل البيانات عملية غير مضمونة، وقد تؤدي أي بتة خاطئة (Bit Error) إلى نتائج كارثية. في البيئات الحساسة مثل الأنظمة المالية، أو التحكم الصناعي، أو التحكم في المركبات ذاتية القيادة، يمكن لأي خطأ غير مُكتَشَف أن يؤدي إلى خلل وظيفي كبير. كما أن اكتشاف الأخطاء يعد خطوة أساسية نحو تصحيح الأخطاء وتحسين جودة الخدمة (QoS) والحفاظ على سلامة المعلومات.

العوامل المسببة للأخطاء

تتعدد العوامل التي تتسبب بحدوث أخطاء في الشبكات، وأهمها:

- التداخل والضوضاء: ينجم عن العوامل البيئية والإشارات الكهربائية غير المرغوب فيها، مما يؤدي إلى تشويه الإشارات.

- ضعف الإشارة: في الشبكات الطويلة أو اللاسلكية، قد تضعف الإشارة مع ازدياد المسافة، مما يزيد احتمالية الخطأ.

- الأخطاء في المعدات: تشمل الأعطال الفنية في وحدات الإرسال والاستقبال، أو تلف الكوابل، أو تداخلات ناجمة عن أجهزة إرسال أخرى.

- الأخطاء البرمجية: قد تؤدي البرمجيات غير الموثوقة أو الأخطاء المنطقية في طبقات البروتوكولات إلى حدوث أخطاء في نقل البيانات.

أنواع الأخطاء في نقل البيانات

تختلف طبيعة الأخطاء التي تحدث أثناء انتقال البيانات عبر الشبكات، ويمكن تقسيمها إلى أنواع رئيسية:

أخطاء أحادية البِت (Single-Bit Errors)

يحدث هذا النوع من الخطأ عندما يتم قلب بت واحد من 0 إلى 1 أو العكس. عادةً ما تكون هذه الأخطاء نادرة عند استخدام وصلات جيدة ومستقرة. ولكن في بيئات شديدة الضوضاء، قد تزداد احتمالية حدوثها. اكتشاف هذه الأخطاء غالباً ما يكون سهلاً نسبياً، لأن التغيير في بِت واحد يمكن أن يكشفه بسهولة مجموع اختباري أو خوارزمية بسيطة.

الأخطاء المتعددة البِت (Burst Errors)

تحدث هذه الأخطاء عندما تتعرض مجموعة من البتات المتتالية للتشويه. يمكن أن تتسبب تداخلات كهرومغناطيسية كبيرة أو انقطاع مفاجئ في الكابل في حدوث مثل هذه الأخطاء. اكتشاف الأخطاء المتعددة أصعب نسبياً من اكتشاف الخطأ الأحادي لأنها قد تؤثر على عدة بتات متجاورة، مما يتطلب خوارزميات أقوى مثل CRC، والتي تتمتع بحساسية عالية تجاه التغيرات المتعددة.

الأخطاء المتسلسلة (Sequential Errors)

في بعض الحالات، قد يتعرض جزء من الإطار (Frame) أو الحزمة (Packet) لسلسلة من الأخطاء المتكررة، مما يتطلب إجراءات خاصة. على سبيل المثال، في البيئات اللاسلكية ذات الضوضاء العالية، قد تتولد فترات من التشويه المستمر تؤثر على أجزاء كبيرة من البيانات. اكتشاف هذا النمط من الأخطاء يتطلب آليات قوية، وغالباً ما يُدمج اكتشاف الأخطاء مع تصحيحها (FEC) أو آليات إعادة الإرسال الانتقائي (Selective Repeat ARQ).

المبادئ الأساسية لاكتشاف الأخطاء

تقوم تقنيات اكتشاف الأخطاء على مبدأ التحقق من تكامل البيانات. تختلف هذه الأساليب في تعقيدها الحسابي وفي نسبة اكتشاف الأخطاء. يمكن تلخيص المبادئ العامة في:

- إضافة بيانات تحكمية: يتم إضافة بتات تحكمية (Control Bits) أو رموز (Codes) إلى الرسالة الأصلية قبل إرسالها. هذه الرموز تستخدم للتحقق من سلامة البيانات عند الاستقبال.

- الحسابات الرياضية: تشمل حساب المجاميع الاختبارية أو التحقق التكراري الدوري، حيث يتم استخدام خوارزميات رياضية لاشتقاق قيمة مرجعية عند الإرسال ومقارنتها بالقيمة المحسوبة عند الاستقبال.

- التكرار والتصويت: إرسال البيانات عدة مرات، ثم اختيار النتيجة الصحيحة بناءً على الأغلبية. هذه التقنية مكلفة من حيث عرض الحزمة لكنها فعالة في البيئات ذات الضوضاء العالية.

الأساليب التقليدية لاكتشاف الأخطاء

شهد تاريخ تطوير الشبكات العديد من الطرق الكلاسيكية لاكتشاف الأخطاء، والتي لا تزال تستخدم حتى اليوم نتيجة بساطتها وسهولة تنفيذها في بعض التطبيقات.

الفحص بالتوازي (Parity Check)

واحدة من أبسط الطرق وأقدمها. تقوم هذه الطريقة على إضافة بِت واحد فقط إلى مجموعة من البتات لجعل مجموع البتات ذات عدد فردي أو زوجي. عند الاستقبال، يُحسب مجموع البتات المُستقبلة، وإذا لم يتطابق مع المتفق عليه (زوجي أو فردي)، فهذا يدل على وجود خطأ.

مزايا: بسيطة ومنخفضة التكلفة.

عيوب: غير قادرة على اكتشاف أخطاء قلب بتين معاً، كما أنها لا تقدم معلومات عن موقع الخطأ.

الفحص الطولي المترابط (Longitudinal Redundancy Check, LRC)

تشبه الفكرة العامة للـ LRC طريقة الفحص بالتوازي، إلا أنه يتم استخدام أكثر من خط parity على امتداد البيانات. يقوم LRC على تقسيم البيانات إلى صفوف وأعمدة، وحساب بت الفحص لكل صف ولكل عمود. هذه الطريقة أكثر دقة من الفحص الأحادي، لكنها لا تزال قد تفشل في اكتشاف بعض الأنماط المعقدة من الأخطاء.

التجميع والتحقق (Checksum)

أحد الأساليب الشائعة خاصة في بروتوكولات مثل TCP. يُحسب رقم يمثل المجموع الرياضي لجميع كلمات البيانات المُرسَلة. عند الاستقبال، يتم إعادة حساب نفس المجموع ومقارنته بالقيمة المُرسَلة. في حال عدم التطابق، يشير ذلك إلى وقوع خطأ.

مزايا: بسيط نسبياً في التنفيذ، ومناسب للعديد من بروتوكولات التطبيقات.

عيوب: لا يلتقط جميع الأنماط المعقدة من الأخطاء، وقد لا يكون فعالاً بشكل كافٍ في البيئات ذات معدل خطأ مرتفع جداً.

التقنيات المتقدمة لاكتشاف الأخطاء

مع تطور الشبكات وزيادة تعقيد التطبيقات والمعدلات العالية لنقل البيانات، برزت الحاجة لتقنيات أكثر قوة ودقة. من أبرز هذه التقنيات:

التحقق الدوري من التكرارية (Cyclic Redundancy Check, CRC)

تعد CRC من أكثر تقنيات اكتشاف الأخطاء استخداماً وانتشاراً. تعتمد على حسابات رياضية (بوليومية) معقدة نوعاً ما، حيث يتم تمثيل البيانات كسلسلة من الحدوديات (Polynomials) ويتم قسمة هذه الحدودية على حدودية أخرى مُتفق عليها مسبقاً (المولد Generator Polynomial). الناتج النهائي (باقي القسمة) يرسل مع البيانات. وعند الاستقبال، تُكرر العملية: إذا كان باقي القسمة النهائي صفراً، فذلك يشير (بدرجة عالية من الثقة) إلى خلو البيانات من الأخطاء.

مزايا: قدرة عالية على اكتشاف معظم أنماط الأخطاء الشائعة، تُستخدم في العديد من بروتوكولات الشبكات مثل Ethernet وHDLC.

عيوب: ليس تقنية مثالية وقد تفشل في حالات نادرة جداً، إلا أن احتمالية عدم الاكتشاف ضئيلة جداً.

التحقق باستخدام الرموز التصحيحية (Forward Error Correction, FEC)

في بعض الحالات، لا يكتفي النظام باكتشاف الأخطاء بل يحاول تصحيحها بدون إعادة إرسال. تقنيات FEC مثل رموز Reed-Solomon أو رموز Convolutional Codes تضيف بيانات زائدة تسمح للمستقبل باكتشاف الأخطاء وتصحيحها حتى دون الحاجة للتواصل مع المرسل.

مزايا: يقلل من الحاجة لإعادة الإرسال، مفيد في البيئات التي يصعب فيها إعادة الإرسال كالفضاء الخارجي أو البث الرقمي.

عيوب: يزيد من تعقيد الحسابات وحجم البيانات المنقولة.

التحقق الهجين (Hybrid ARQ)

يجمع هذا الأسلوب بين التشفير الأمامي (FEC) وإعادة الإرسال التلقائي (ARQ). في حال اكتشاف الخطأ، يتم استخدام المعلومات الإضافية المُشفرة لمحاولة تصحيحه. وإذا فشل التصحيح، يُطلب إعادة إرسال الأجزاء التالفة. هذا يحقق توازناً بين زيادة موثوقية الاتصال والحفاظ على كفاءة استخدام عرض الحزمة.

دور اكتشاف الأخطاء في طبقات الشبكة المختلفة

تنطلق عملية اكتشاف الأخطاء من مفاهيم مختلفة في كل طبقة من طبقات النموذج المرجعي للشبكات (OSI أو TCP/IP).

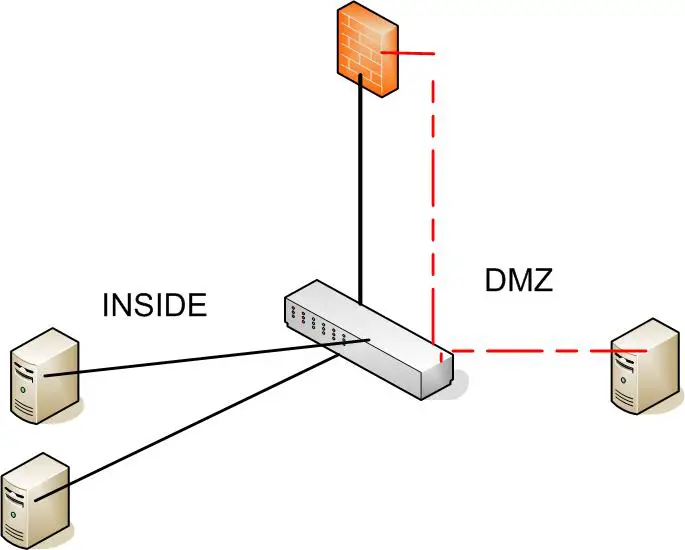

طبقة الوصلة (Link Layer)

في هذه الطبقة، يُعد اكتشاف الأخطاء جزءاً محورياً، حيث يتم استخدام CRC مثلاً في بروتوكولات Ethernet. يُضيف الإطار حقلاً خاصاً (Frame Check Sequence, FCS) يحمل قيمة CRC. عند وصول الإطار إلى الوجهة، يُحسب CRC مرة أخرى ويقارَن مع القيمة الواردة. إذا وجد اختلاف، يتم تجاهل الإطار.

طبقة الشبكة (Network Layer)

تستخدم بروتوكولات مثل IPv4 Checksum لحماية رأس الحزمة (Header) فقط وليس الحمولة (Payload). عند اكتشاف خطأ في الرأس، يتم تجاهل الحزمة. في IPv6، تم الاستغناء عن المجموع الاختباري في طبقة الشبكة نظراً لأن الطبقات الأخرى (مثل النقل) تقوم بمهام ضمان سلامة البيانات.

طبقة النقل (Transport Layer)

يستخدم بروتوكول TCP مجموع اختباري للتحقق من سلامة قطاع البيانات (Segment). إذا وُجد خطأ، يعاد إرسال القطاع. يُعتبر اكتشاف وتصحيح الأخطاء هنا مهماً لكون TCP مسؤولاً عن اتصال موثوق بين المرسل والمستقبل.

طبقة التطبيقات (Application Layer)

بعض التطبيقات الحرجة تطبق خوارزميات خاصة بها لاكتشاف الأخطاء أو حتى تصحيحها، خاصة في حالات التطبيقات الحساسة للوقت والتي لا يمكن الاعتماد فيها على إعادة الإرسال من الطبقات الأدنى.

الاعتبارات العملية في اختيار تقنية اكتشاف الأخطاء

لا توجد تقنية مثالية تناسب جميع حالات الاستخدام، لذلك يتم اختيار الطريقة بناءً على عوامل عدة:

- معدل الخطأ في الوسط الناقل: في البيئات ذات الضوضاء العالية، قد تكون هناك حاجة لتقنيات قوية مثل FEC أو CRC مع مستويات أعلى من التكرار.

- تكلفة المعالجة: بعض التقنيات تتطلب حسابات معقدة وزمن معالجة أطول، مما قد لا يكون مرغوباً في الأنظمة ذات الاستجابة الفورية.

- التأخير والتزامن: في تطبيقات الزمن الحقيقي، قد يكون من الأفضل استخدام تقنيات تقلل من إعادة الإرسال.

- عرض الحزمة المتاح: إضافة بيانات تحكمية يعني زيادة في حجم الحزمة المرسلة. في بعض التطبيقات ذات الموارد المحدودة، يجب الموازنة بين الدقة والكفاءة.

جدول مقارنة بين بعض تقنيات اكتشاف الأخطاء

| الآلية | درجة التعقيد | قدرة الاكتشاف | احتياجات عرض الحزمة | إمكانية التصحيح | أمثلة على الاستخدام |

|---|---|---|---|---|---|

| الفحص بالتوازي (Parity) | منخفض | محدودة | منخفضة | غير متوفر | بعض الأنظمة البسيطة |

| Checksum | متوسط | أفضل من Parity | منخفضة إلى متوسطة | غير متوفر | TCP, UDP |

| CRC | متوسط إلى عالي | عالية جداً | متوسطة | غير متوفر | Ethernet, HDLC |

| FEC | عالي | عالية | مرتفعة | متوفر | الأقمار الصناعية، البث الرقمي |

| Hybrid ARQ | عالي | عالية | متوسطة إلى مرتفعة | متوفر جزئياً | بعض بروتوكولات الاتصالات الحديثة |

التحديات الحديثة في اكتشاف الأخطاء

مع تطور الشبكات وزيادة سرعتها وتعقيدها، برزت تحديات جديدة تواجه آليات اكتشاف الأخطاء:

الشبكات اللاسلكية عالية السرعة

في شبكات الجيل الخامس (5G) وما بعده، تتطلب معدلات النقل العالية وتقليل زمن الاستجابة تقنيات أكثر كفاءة. الضوضاء في القنوات اللاسلكية تتطلب أكواد تصحيح متقدمة مثل Turbo Codes وLDPC (Low-Density Parity-Check) التي توفر قدرة أعلى على الاكتشاف والتصحيح مع الحفاظ على معدلات نقل عالية.

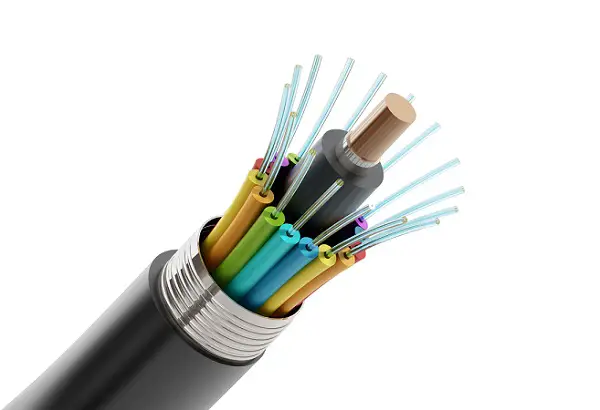

الشبكات البصرية

مع الاعتماد المتزايد على الألياف الضوئية في توصيل الإنترنت عبر مسافات طويلة، تبرز الحاجة لاكتشاف أخطاء النبضات الضوئية المتأثرة بالتشتت البصري والتوهين. آليات تصحيح الأخطاء البصرية تحتاج إلى حسابات معقدة وأكواد متخصصة.

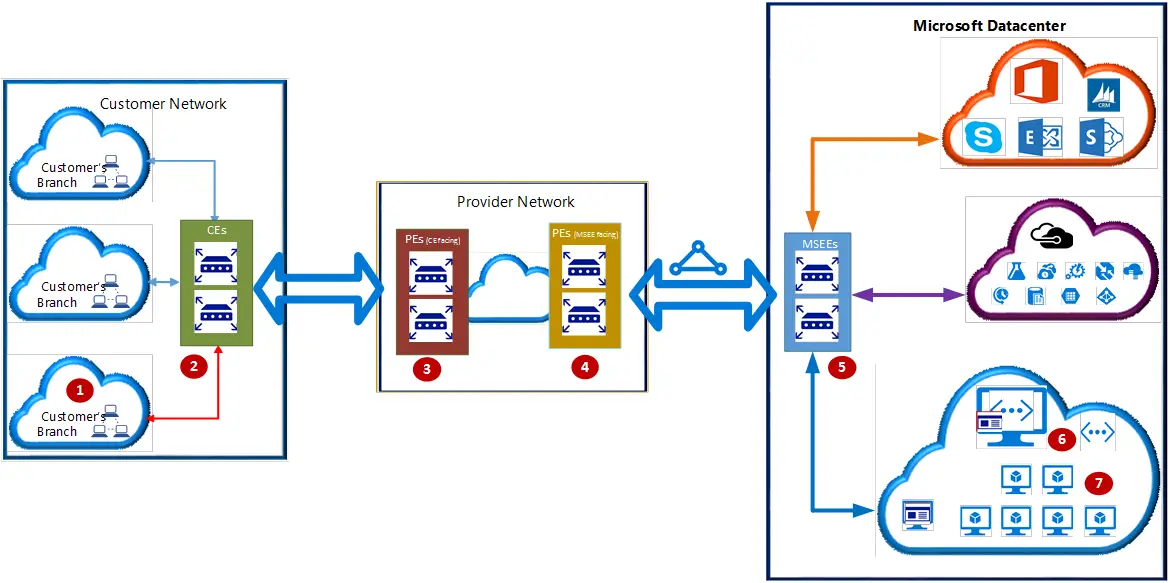

البيئات الافتراضية والحوسبة السحابية

في السحب الحوسبية، تنتقل البيانات بين مراكز بيانات متباعدة. أي خطأ قد يؤثر على تطبيقات حيوية. آليات اكتشاف الأخطاء في هذه البيئة يجب أن تكون مرنة وقابلة للتوسع لدعم تدفقات بيانات هائلة وعمليات نقل متعددة في وقت واحد.

إنترنت الأشياء (IoT)

مع وجود عدد كبير من الأجهزة المتصلة والتي قد تكون ذات قدرات محدودة من حيث الطاقة والحوسبة، يجب أن تكون تقنيات اكتشاف الأخطاء خفيفة الوزن وفعالة في الوقت نفسه. البروتوكولات المستخدمة في IoT يجب أن توازن بين الدقة في اكتشاف الأخطاء واستهلاك الموارد المتاح.

الحماية من الأخطاء مقابل التكلفة والأداء

السؤال المحوري في مجال اكتشاف الأخطاء هو الموازنة بين تحسين موثوقية الاتصال من جهة وبين التكلفة والأداء من جهة أخرى. زيادة الحماية تعني إضافة المزيد من البيانات التصحيحية، وزيادة زمن المعالجة، وربما خفض معدل النقل الفعلي. في المقابل، إهمال الحماية الكافية قد يؤدي إلى نقل بيانات غير سليمة، مما يتسبب في فساد المعلومات وخسارة الثقة في النظام.

يتمثل الحل في اختيار التقنية المناسبة بناءً على متطلبات التطبيق. في الأنظمة الحرجة التي تحتاج إلى موثوقية عالية مهما كانت التكلفة (مثل النظم الصناعية أو الأنظمة المالية)، قد يكون استخدام أكواد تصحيح قوية أمراً لا مفر منه. أما في التطبيقات التي تعتمد على عرض الحزمة المحدود مثل بعض أجهزة الاستشعار في IoT، فيُفضل الاكتفاء بآليات أخف وأكثر بساطة.

أثر اكتشاف الأخطاء على جودة الخدمة (QoS)

جودة الخدمة تعتمد جزئياً على قدرة الشبكة على توصيل البيانات دون أخطاء. في تطبيقات مثل البث المباشر للفيديو، قد يؤدي تأخر اكتشاف الأخطاء أو الحاجة لإعادة الإرسال إلى انقطاع البث أو انحدار الجودة المرئية. لذا يتعين على مصممي الشبكات إيجاد حلول تحقق التوازن بين زمن الوصول (Latency) وبين موثوقية البيانات.

في بعض الأحيان، قد يكون من الأجدى استخدام اكتشاف أخطاء بسيط مع تحمل نسبة ضئيلة من الأخطاء بدلاً من تعقيد عملية الاكتشاف والتصحيح، خاصة في تطبيقات الترفيه التي يمكنها تحمّل بعض الشوائب الطفيفة. في المقابل، في تطبيقات التحكم الصناعي حيث أي خطأ غير مقبول، يجب اختيار تقنيات ذات موثوقية قصوى حتى وإن زاد ذلك من زمن المعالجة.

أثر التشفير والأمن على اكتشاف الأخطاء

في بيئة تتزايد فيها مخاطر الاختراقات والاعتداءات السيبرانية، يتم تشفير البيانات لحمايتها من التجسس والتلاعب. ولكن التشفير قد يُعقّد عملية اكتشاف الأخطاء، لأن البيانات تكون في شكل مشفّر وقد يؤدي أي خطأ إلى عدم القدرة على فك التشفير بشكل صحيح.

تتم معالجة هذا التحدي عادة بإجراء عملية اكتشاف الأخطاء قبل عملية التشفير أو بعد فك التشفير، وذلك لضمان أن البيانات التي تصل إلى طبقة التشفير أو الخارجة منها سليمة. كما يمكن دمج بعض آليات الاكتشاف والتصحيح داخل خوارزميات التشفير نفسها لتحسين الموثوقية والأمن معاً.

تحليل أداء تقنيات اكتشاف الأخطاء

يتم تقييم أداء تقنيات اكتشاف الأخطاء بناءً على مقاييس عدة منها:

- معدل اكتشاف الأخطاء: النسبة المئوية للأخطاء التي يتم اكتشافها بنجاح.

- معدل الأخطاء غير المكتشفة: النسبة المئوية للأخطاء التي تفلت من آلية الاكتشاف.

- تكلفة الحسابات: الوقت والموارد المطلوبة لإجراء الحسابات اللازمة (CRC, Checksum, إلخ).

- الإضافات البياناتية: مقدار البيانات الزائدة المضافة للحزمة لإجراء الاكتشاف.

- المرونة وقابلية التكيف: القدرة على التعامل مع أنواع مختلفة من الأخطاء والظروف البيئية.

أفضل الممارسات في تصميم آليات اكتشاف الأخطاء

عند تصميم بروتوكول جديد أو تحديث البنية التحتية لشبكة ما، يفضل اتباع بعض التوصيات:

- فهم بيئة العمل: تحليل معدل الأخطاء المتوقع وطبيعة الوسط الناقل (سلكي، لاسلكي، بصري) لتحديد مدى قوة الآلية المطلوبة.

- البساطة أولاً: البدء بآليات بسيطة مثل Parity أو Checksum، ثم الترقية إلى CRC أو FEC إذا لزم الأمر.

- مقارنة التكلفة بالأداء: تقييم التوازن بين زيادة بيانات التحكم وتقليل معدل الأخطاء غير المكتشفة.

- التوافق مع المعايير والبروتوكولات الشائعة: اعتماد آليات معروفة عالمياً يضمن سهولة التكامل والصيانة.

- التطور والتحديث المستمر: مع تغير التكنولوجيا، يجب مراجعة آليات الاكتشاف دورياً لتبني الأحدث والأكثر كفاءة.

دور الذكاء الاصطناعي والتعلم الآلي في اكتشاف الأخطاء

مع التقدم في الذكاء الاصطناعي (AI) والتعلم الآلي (ML)، بدأت تظهر خوارزميات قادرة على التنبؤ بالأخطاء قبل وقوعها واكتشاف الأنماط غير التقليدية من الأخطاء. هذه التقنيات تعتمد على تحليل البيانات التاريخية واستخدام نماذج إحصائية معقدة للتعرف على سلوك الشبكة.

تقنيات التعلم الآلي يمكنها تحسين اكتشاف الأخطاء في:

- تحليل سلاسل زمنية: دراسة تغير جودة الإشارة مع الوقت والتنبؤ بالفترات المحتملة لارتفاع معدل الأخطاء.

- اكتشاف الشذوذ (Anomaly Detection): تحديد حزم أو إطارات تختلف عن نمطها المعتاد، مما يشير إلى احتمال وجود خطأ أو هجوم سيبراني.

- الضبط التكيفي: تعديل المعاملات المستخدمة في اكتشاف الأخطاء ديناميكياً بناءً على الظروف الحالية للشبكة.

الحوسبة الكمومية وآفاق اكتشاف الأخطاء

رغم أنها لا تزال في مراحلها الأولية، إلا أن الحوسبة الكمومية قد تحمل مستقبلاً واعداً في اكتشاف الأخطاء. بعض الخوارزميات الكمومية قد توفر أداءً أفضل في حساب الأكواد التصحيحية أو تحليل الانحرافات، كما أن الأنظمة الكمومية نفسها تتطلب آليات قوية لاكتشاف وتصحيح الأخطاء لتثبيت حالات الكيوبِت (Qubits).

دمج تقنيات الكم مع التقنيات التقليدية قد يوفر أنظمة أكثر موثوقية وقدرة على التعامل مع معدلات خطأ عالية جداً في المستقبل البعيد. ومع ذلك، لا تزال هذه الأفكار في طور البحث ولا يتوقع تطبيقها عملياً على نطاق واسع في القريب.

أمثلة تطبيقية وحالات دراسية

يمكن النظر إلى بعض الأمثلة الواقعية لفهم أهمية اكتشاف الأخطاء:

بروتوكول Ethernet

تستخدم إطارات Ethernet التقليدية حقل FCS لحساب CRC على نطاق واسع. هذا يسمح للشبكة باكتشاف الإطارات الفاسدة قبل وصولها للتطبيقات، وبالتالي الحفاظ على اتصال موثوق بين الأجهزة. في حالة اكتشاف خطأ، يتم تجاهل الإطار وإيجاد طرق لإعادة إرساله.

TCP في الإنترنت

بروتوكول TCP يستخدم Checksum لكل قطعة بيانات يتم إرسالها. عند عدم تطابق المجموع الاختباري، يطلب المستقبل إعادة الإرسال. هذه الآلية ساعدت في بناء إنترنت موثوق نسبياً، رغم أن الإنترنت قد يعمل عبر وسائط وبروتوكولات متنوعة.

تقنيات البث الفضائي

في البث التلفزيوني الرقمي والأقمار الصناعية، تُستخدم أكواد تصحيح متقدمة (FEC) مثل Reed-Solomon وLDPC. هذه الأكواد تسمح بتلقي إشارات نظيفة حتى وإن كانت الإشارة الأصلية متضررة بشكل كبير. وبدون هذه التقنيات، سيكون من المستحيل عمليا الاستمتاع ببث عالي الجودة عبر مسافات شاسعة.

التوجهات المستقبلية

يتوقع أن يتجه المستقبل نحو:

- استخدام أكواد أكثر تعقيداً: مع الحاجة إلى معدلات بيانات أعلى واستهلاك طاقة أقل، سيتم تطوير أكواد تصحيح جديدة ذات كفاءة أعلى.

- دمج الذكاء الاصطناعي: استخدام نماذج تعلم الآلة للمساعدة في التنبؤ بالأخطاء والتكيف مع الظروف المتغيرة للشبكة.

- المرونة والتكيف: أنظمة قادرة على اختيار وتعديل آليات اكتشاف الأخطاء ديناميكياً حسب حركة المرور في الشبكة وجودة القناة.

- تقييس المعايير العالمية: زيادة التنسيق والتوافق بين بروتوكولات وتصاميم الشبكات لضمان موثوقية أكبر وسهولة في الدمج.

المزيد من المعلومات

المهندس الناجح و المُتميز هو الذي يعرف كيف يحافظ على شبكته و إذا حصل عُطل أو خلل ما يعرف كيف يحله بأقل الخسائر

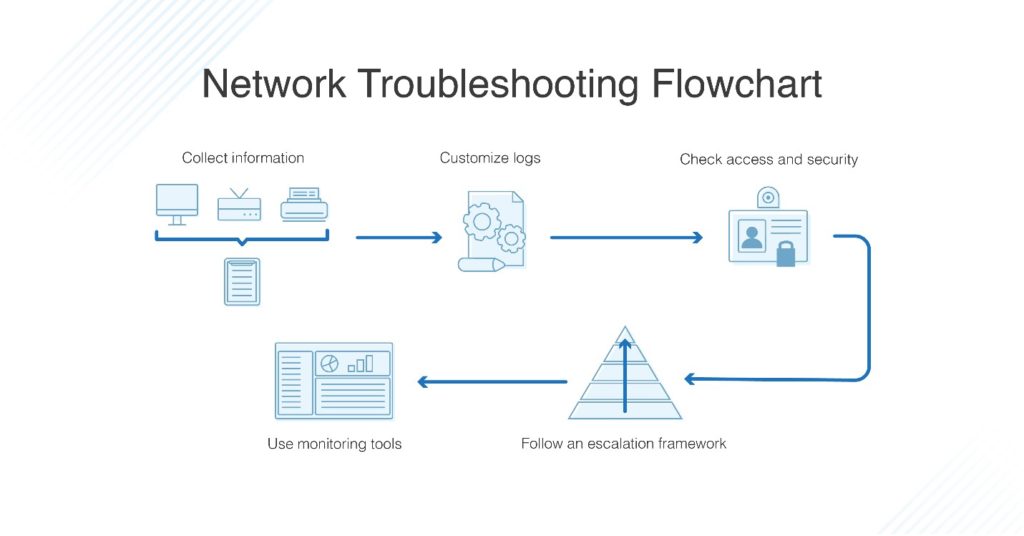

كيف يمكن للمُهندس أن يقيس المشكلة ويكون لديه العديد من الحلول؟

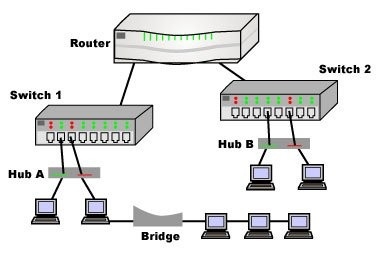

يجب أن يكون مهندس الشبكة على فهم كامل بشبكة التي يقيم عليه في العمل أو في الشركة.

يجب أن يكون على معرفة كاملة بكل تفاصيل الشبكة، أمّا في حالة كنت موظف جديد مثلاّ وليس لديك أي تفاصيل أو أي معلومات عن الشبكة، الآن سيأتي تميُزك عن طريق التفكير كيف تقوم بعملية استكشاف الخلل أو العطل في الشبكة.

باختصار أهم المواضيع التي يجب على المهندس أن يكون على دراية بها بشكل جيد على الأقل ليستطيع حل المشاكل و التعامل معها في حال تم وجود أخطاء، هي :

باختصار أهم المواضيع التي يجب على المهندس أن يكون على دراية بها بشكل جيد على الأقل ليستطيع حل المشاكل و التعامل معها في حال تم وجود أخطاء، هي :

- فهم نموذج الاتصال OSI بشكل كامل، ومعرفة كل طبقة ماذا يجري بها ومعرفة وظيفة كل طبقة بالتفصيل الممل.

- يجب فهم النظام المطور من OSI، الـ TCP/IP.

- يجب معرفة و فهم البروتوكولات وكيف تعمل وكيف تتم عملية الإعدادات، وخصوصاً بروتوكولات التوجيه.

- يجب على مهندس الشبكة أن يكون على اطلاع كامل وبشكل منظم لمراقبة الشبكة، لأنك يمكن أن تتفاد وقوع مشكلة ما من خلال مراقبتك الدائمة لشبكتك.

- يجب أن يكون على معرفة كاملة بالبرامج التي تساعد في عملية الإصلاح، كالبرامج التالية :Backup , SNMP , Syslog , Wire shark , NetFlow

الخلاصة

يشكل اكتشاف الأخطاء في الشبكات عنصراً جوهرياً للحفاظ على موثوقية وجودة الاتصالات في العصر الرقمي. بالرغم من تعدد التقنيات والأساليب، تظل CRC وChecksum وFEC وغيرها من أهم الأعمدة التي تبنى عليها بروتوكولات الشبكات. ومع التقدم المستمر في التكنولوجيا وتنامي معدلات نقل البيانات، ستستمر الحاجة إلى تطوير آليات جديدة تتكيف مع التحديات المستقبلية.

إن فهم المفاهيم الأساسية واختيار التقنية المناسبة لبيئة العمل يعدان من أساسيات هندسة الشبكات. كما أن دمج الذكاء الاصطناعي والتعلم الآلي سيفتح آفاقاً أوسع للتنبؤ بالأخطاء والتعامل معها بطرق أكثر ذكاء ومرونة. في النهاية، يبقى الهدف الأساس هو ضمان اتصال موثوق ومستقر، قادر على تحمل تعقيدات العالم الرقمي المتزايدة.

المراجع

- William Stallings, “Data and Computer Communications,” 10th Edition, Pearson, 2013.

- Andrew S. Tanenbaum and David J. Wetherall, “Computer Networks,” 5th Edition, Pearson, 2011.

- Larry L. Peterson and Bruce S. Davie, “Computer Networks: A Systems Approach,” 5th Edition, Morgan Kaufmann, 2011.

- Kurose, James and Keith Ross, “Computer Networking: A Top-Down Approach,” 7th Edition, Pearson, 2016.

- Richard E. Blahut, “Algebraic Codes on Lines, Planes, and Curves,” Cambridge University Press, 2017.

- IEEE 802.3 Standard for Ethernet.

- RFC 1071: Computing the Internet Checksum.

- Richard Van Nee and Ramjee Prasad, “OFDM for Wireless Multimedia Communications,” Artech House, 2000.

- John G. Proakis and Masoud Salehi, “Digital Communications,” 5th Edition, McGraw-Hill, 2007.

- Todd Lammle, “CCNA Routing and Switching Study Guide,” Sybex, Multiple Editions.

- Reed-Solomon Codes and Their Applications, edited by Stephen B. Wicker and Vijay K. Bhargava, IEEE Press, 1994.