إعدادات شبكة الـ Vlan Switch مع أمثلة عملية

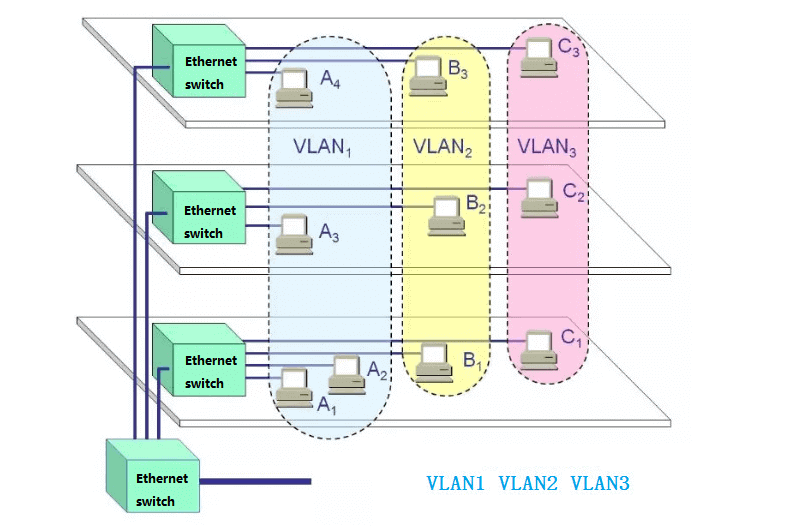

تُعدّ تقنية الشبكات المحلية الافتراضية (Virtual Local Area Network أو اختصارًا VLAN) واحدة من الركائز الأساسية في بنية الشبكات الحديثة، إذ تتيح هذه التقنية تقسيم الشبكة الفيزيائية الواحدة إلى شبكات أصغر منطقية ومعزولة من حيث حركة البيانات. تسهم هذه البنية في تحسين الأداء، ورفع مستوى الأمان، وتبسيط الإدارة. تتعدّد السيناريوهات التي تستفيد من تقنيات الـVLAN؛ ومنها: فصل أقسام الشركة الواحدة إلى شبكات مختلفة، تقليل نطاق البثّ (Broadcast Domain)، دعم تطبيقات صوت عبر بروتوكول الإنترنت (VoIP)، وتطبيق سياسات أمنية مرنة.

يركّز هذا المقال على شرح إعدادات شبكات الـVLAN على المبدّلات (Switches) مع استعراض أمثلة عملية وشاملة. يبدأ باستعراض المفاهيم الأساسية الخاصّة بالـVLAN، ثم ينتقل للحديث عن الطرق المختلفة لتهيئة المنفذ (Port)، وشرح آليات الربط والتوسّع عبر منافذ Trunk، ويتطرق إلى بروتوكولات مهمة مثل 802.1Q وVTP. كما يقدّم المقال بعض النصائح العملية وأفضل الممارسات التصميمية، ويختتم بعرض أمثلة على الأوامر التكوينية في بيئة أنظمة تشغيل سيسكو (Cisco IOS)، مع إدراج بعض الجداول التوضيحية لمجالات الـVLAN الشائعة واستخداماتها، وذكر عدد من المصادر والمراجع في نهاية المطاف.

أهمية الـVLAN في تصميم الشبكات

تسعى الكثير من المؤسسات إلى الاستفادة من الـVLAN لأسباب تقنية وتنظيمية عديدة، من أبرزها:

- تقليل نطاق البثّ (Broadcast Domain): تعمل الـVLAN على تقسيم الشبكة الواسعة إلى عدة قطاعات منطقية، مما يحدّ من مشكلة انتشار حزم البثّ (Broadcast Storm) ويعزز من كفاءة الشبكة.

- ضبط أمني متقدّم: توفر الـVLAN إمكانية عزل حركة البيانات بين أقسام مختلفة من الشبكة، مما يقلّل من احتمالية اختراق الأنظمة الأخرى في حال تسلّل أي جهة خبيثة إلى أحد القطاعات.

- إدارة مرنة: تسمح الـVLAN بالتحكّم الدقيق في طريقة توزيع الأجهزة المضيفة (Hosts) والمستخدمين؛ إذ يمكن نقل الموظف أو الجهاز من قسم إلى آخر دون الحاجة إلى تغيير في أسلاك الشبكة أو تعديل كبير في الأجهزة.

- دعم التطبيقات والخدمات المتخصّصة: مثل أنظمة الصوت عبر بروتوكول الإنترنت (VoIP) التي تستفيد من بيئات VLAN خاصّة لتقليل التأخير وضمان جودة عالية للصوت.

تعريف VLAN

يمكن تعريف الـVLAN على أنها شبكة محلية منطقية (أو افتراضية) تُنشأ ضمن شبكة مادية واحدة. يحصل هذا التقسيم المنطقي عادة على مستوى المبدّل (Switch) من خلال برمجة المنفذ (Port) ليتبع معرّف VLAN محدّد (VLAN ID). يتم تمييز الحزم المارة عبر الشبكة بناءً على معرف الـVLAN، وبذلك يمكن تحقيق العزل بين القطاعات المختلفة.

المعايير القياسية للـVLAN

تم اعتماد معيار 802.1Q من قبل معهد المهندسين الكهربائيين والإلكترونيين (IEEE) كمعيار رئيسي لتغليف الحزم بالـVLAN Tag. يتم بموجب هذا المعيار إضافة حقل خاص في رأس الحزمة للإشارة إلى معرف الـVLAN (VLAN ID) الذي تنتمي إليه. يمكّن هذا التغليف المبدّلات (Switches) وأجهزة التوجيه (Routers) الداعمة لـ802.1Q من التمييز بين الحزم وتوجيهها بناء على الـVLAN الخاصة بها.

الأسس التقنية لبناء الـVLAN

مكوّنات VLAN الأساسية

تعتمد بنية الـVLAN على عناصر رئيسية تتعاون فيما بينها لضمان سير حركة البيانات بشكل صحيح:

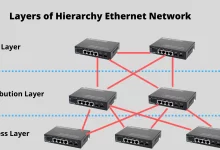

- المبدّلات (Switches): تشكّل البنية التحتية الأساسية للشبكة المحلية. عند تطبيق تقنيات الـVLAN، يتم تهيئة المنافذ (Ports) لتتبع VLAN معيّنة، أو تمكينها كـTrunk Port تنقل الحركة الخاصة بعدة VLANs.

- أجهزة التوجيه (Routers) أو الموجّهات متعدّدة الطبقات (Layer 3 Switches): في حال الرغبة بالتواصل بين عدة VLANs، تكون هناك حاجة لاستخدام مسار بيني (Routing) عبر راوتر أو مبدّل يعمل في الطبقة الثالثة.

- بروتوكولات التعريف والتهيئة: على رأسها بروتوكول 802.1Q المعني بالتغليف، وبروتوكول VTP (VLAN Trunking Protocol) المسؤول عن نشر تعريفات الـVLAN عبر عدة مبدّلات في الشبكة.

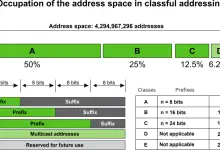

الـVLAN ID والتقسيمات الرئيسية

يمكن تخصيص معرفات VLAN من 1 إلى 4094 وفقًا لمعيار 802.1Q، إلا أن بعض المعرفات محجوزة لأغراض معيّنة. تُستخدم عادة المعرفات التالية لأغراض خاصة:

- VLAN 1: تسمى الـDefault VLAN، وهي محددة بشكل افتراضي لأغلب الأجهزة.

- VLAN 1002 إلى 1005: محجوزة بروتوكوليًا لتطبيقات مثل FDDI وToken Ring.

- القسم الممتد (Extended Range VLANs) من 1006 إلى 4094: تُستخدم في سيناريوهات متطوّرة أو شبكات واسعة النطاق.

يمكن وفقًا للحاجة توظيف كل نطاق من هذه الـVLAN IDs بما يتناسب مع أهداف التصميم الشبكي. هناك هيئات تنظيمية داخلية في الشركات قد تفرض استخدام معرفات VLAN معيّنة وفقًا لسياسات أمنية أو متطلبات وظيفية.

أنماط المنافذ في المبدّلات (Switch Ports Modes)

توفّر المبدّلات عدّة أنماط للمنافذ بهدف تحديد الطريقة التي تتعامل بها مع حركة البيانات. تعتمد هذه الأنماط بالدرجة الأولى على نوع الاتصال المطلوب: هل هو اتصال لجهاز مضيف واحد (Access Port) أم اتصال بمبدّلات أخرى أو أجهزة توجيه (Trunk Port)؟ يوضّح ما يلي الأنماط الأكثر شيوعًا واستخداماتها.

منفذ الوصول (Access Port)

يُعرَف هذا المنفذ بالمنافذ التي توصل عادةً إلى الحواسيب المكتبية أو أجهزة المستخدمين النهائية. يتم تهيئة المنفذ التابع للـAccess Mode بحيث يُخدّم VLAN واحدة فقط. في بيئات سيسكو، يُعرّف المنفذ كـAccess Port عبر استخدام الأوامر التالية (كمثال مختصر):

Switch(config)# interface FastEthernet0/1 Switch(config-if)# switchport mode access Switch(config-if)# switchport access vlan 10

في هذا المثال، تم تهيئة منفذ FastEthernet0/1 على المبدّل ليكون في وضع الوصول (Access Mode)، بحيث يقع ضمن الـVLAN رقم 10. يعني ذلك أنّ الجهاز المتصل بهذا المنفذ ينتمي تلقائيًا إلى VLAN 10. وتأتي فائدة هذا النمط في سهولة ربط المستخدم النهائي بشبكة معيّنة دون الحاجة لحمل وسوم (Tags) متعددة.

منفذ الترنك (Trunk Port)

يُستخدم منفذ الـTrunk عندما يتطلّب الأمر تمرير حركة بيانات تخصّ عدة شبكات افتراضية (VLANs) عبر الارتباط ذاته. عادة ما يُستخدم هذا النمط لوصل مبدّلين أو مبدّل وراوتر يعمل بالطبقة الثالثة، أو بين مبدّل وجهاز تحكّم لاسلكي (Wireless Controller) وغيرها من الأجهزة التي تتطلب استقبال عدة VLANs. يتم تحقيق ذلك باستخدام بروتوكولات مثل 802.1Q لوضع معرف الـVLAN داخل حقل في رأس الحزمة، بحيث تتدفق حزم الشبكات الافتراضية المختلفة عبر نفس المنفذ.

في بيئة سيسكو، قد تكون الأوامر الأساسية لإعداد منفذ Trunk على النحو التالي:

Switch(config)# interface FastEthernet0/24 Switch(config-if)# switchport mode trunk Switch(config-if)# switchport trunk encapsulation dot1q (يعتمد على الجهاز/النظام) Switch(config-if)# switchport trunk allowed vlan 10,20,30

يُشير السطر الأخير إلى السماح بمرور حركات الـVLAN أرقام 10 و20 و30 فقط عبر منفذ Trunk. يمكن أيضًا تعيين السماح بجميع الـVLANs تلقائيًا عوضًا عن تحديدها بشكل صريح.

التفاوض التلقائي (Dynamic Trunking Protocol – DTP)

بروتوكول DTP هو بروتوكول سيسكو خاص يساعد على التفاوض بين مبدّلين لتحديد ما إذا كان المنفذ يجب أن يعمل بوضع الوصول (Access) أو وضع الترنك (Trunk) عند عدم تحديد وضع ثابت. في بعض السيناريوهات قد يؤدي وجود DTP إلى مشاكل أو ثغرات أمنية، لذا غالبًا ما يُنصح بتثبيت وضع المنفذ وعدم الاعتماد على التفاوض التلقائي في بيئات الإنتاج الحرجة.

الوسم (Tagging) وفق 802.1Q

يلعب بروتوكول 802.1Q دورًا أساسيًا في تمييز الحزم المرسلة عبر منفذ الـTrunk إلى أي VLAN تنتمي. يحدث ذلك عبر إضافة علامة (Tag) في رأس الإطار (Frame) تحوي معرف الـVLAN. عند وصول الإطار إلى منفذ وصول (Access Port)، يتم تجريد هذه العلامة حتى تصل الحزمة بشكلها الأصلي إلى الجهاز المضيف. أما في حالة المرور عبر منفذ Trunk، فتحتفظ الحزمة بتلك العلامة حتى يتم توجيهها إلى المنفذ النهائي.

في السيناريوهات التي تتضمّن الـNative VLAN، قد تُرسل الحزم المنتمية لهذه الـVLAN دون إضافة علامة 802.1Q. وقد يؤثّر ذلك على بعض السيناريوهات الأمنية، إذ يُفضّل أحيانًا تخصيص Native VLAN غير الـVLAN 1 للحدّ من الثغرات المحتملة.

إعداد بروتوكول VTP (VLAN Trunking Protocol)

يتيح بروتوكول VTP في بيئة سيسكو إدارة الـVLAN مركزيًا عبر نشر تكوينات الـVLAN لجميع المبدّلات المنضوية تحت نفس اسم المجال (VTP Domain). هناك ثلاثة أوضاع رئيسية لـVTP:

- Server Mode: يُعدّ المبدّل المسؤول عن إضافة أو حذف أو تعديل الـVLAN. ثم يقوم بتوزيع هذه التغييرات إلى بقية المبدّلات في نطاق VTP Domain.

- Client Mode: يستقبل المبدّل معلومات الـVLAN من الـServer، ولا يمكنه إضافة أو تعديل الـVLAN محليًا.

- Transparent Mode: لا يشارك المبدّل في عمليات تحديث الـVLAN، لكنّه يمرّر إطارات (Frames) VTP إلى المبدّلات الأخرى. كما يمكنه الاحتفاظ بتكويناته الخاصّة بالـVLAN محليًا دون نشرها.

بالإضافة إلى هذه الأنماط، يوجد مفهوم Revision Number في VTP، وهو رقم متزايد يشير إلى الإصدار الأخير من تكوينات الـVLAN. عند استقبال مبدّل ما رسالة VTP ذات رقم إصدار أعلى، يقوم بتحديث قاعدة بياناته بما ورد في الرسالة. لذا ينبغي الحذر عند إضافة مبدّل جديد إلى البيئة، إذ قد يكون يحمل رقمًا أعلى بطريق الخطأ ممّا يؤدي إلى حذف أو تغيير تكوينات الـVLAN بشكل غير متوقع.

لتفعيل VTP في مبدّل يعمل كخادم (VTP Server) يمكن استخدام الأوامر التالية:

Switch(config)# vtp mode server Switch(config)# vtp domain MyCompany Switch(config)# vtp password secretpass

بعد ذلك، يمكن إنشاء الـVLAN المطلوب ونشرها تلقائيًا إلى بقية المبدّلات في نفس الـVTP Domain. وفي المبدّلات الأخرى يمكن تهيئتها كـClient أو Transparent تبعًا لحاجة التصميم.

تنفيذ الأمثلة العملية لإعداد الـVLAN على المبدّلات

مثال أول: فصل أقسام الشركة إلى VLANs مختلفة

لنفترض أن لدينا سيناريو لشركة تضم ثلاثة أقسام رئيسية: قسم المبيعات (Sales)، قسم الموارد البشرية (HR)، قسم تقنية المعلومات (IT). يتطلّب الفصل بين هذه الأقسام لأسباب أمنية وإدارية، بحيث لا يتمكن موظفو قسم من الوصول إلى موارد القسم الآخر دون تصريح. فيما يلي التصوّر الأساسي:

- VLAN 10: قسم المبيعات (Sales)

- VLAN 20: قسم الموارد البشرية (HR)

- VLAN 30: قسم تقنية المعلومات (IT)

يتم افتراض أن كل قسم يتوزع على مناطق مختلفة من الطابق نفسه، لكنهم جميعًا موصولون على نفس المبدّل.

خطوات التنفيذ

- إنشاء الـVLANs على المبدّل

Switch(config)# vlan 10 Switch(config-vlan)# name Sales Switch(config-vlan)# exit Switch(config)# vlan 20 Switch(config-vlan)# name HR Switch(config-vlan)# exit Switch(config)# vlan 30 Switch(config-vlan)# name IT Switch(config-vlan)# exit

- تعيين المنافذ وفقًا لكل قسم

Switch(config)# interface range FastEthernet0/1 - 5 Switch(config-if-range)# switchport mode access Switch(config-if-range)# switchport access vlan 10 Switch(config-if-range)# exit Switch(config)# interface range FastEthernet0/6 - 10 Switch(config-if-range)# switchport mode access Switch(config-if-range)# switchport access vlan 20 Switch(config-if-range)# exit Switch(config)# interface range FastEthernet0/11 - 15 Switch(config-if-range)# switchport mode access Switch(config-if-range)# switchport access vlan 30 Switch(config-if-range)# exit

- التأكد من التكوينات

يمكن استخدام الأمرshow vlan briefللتحقق من المنافذ المنتمية لكل VLAN:Switch# show vlan brief VLAN Name Status Ports ---- -------------- --------- ------------------------- 1 default active Fa0/16-24, Gi0/1-2 10 Sales active Fa0/1-5 20 HR active Fa0/6-10 30 IT active Fa0/11-15

- تجربة الاتصال الداخلي

بعد هذا الإعداد، يستطيع كل قسم التواصل داخليًا مع منسوبي القسم نفسه، لكن لا يتم التواصل مع الأقسام الأخرى إلا إذا وُجد جهاز توجيه (Router) أو مبدّل يعمل في الطبقة الثالثة (Layer 3 Switch) يقوم بوظيفة التوجيه البيني (Inter-VLAN Routing).

مثال ثان: ربط مبدّلين عبر منفذ Trunk ونقل عدة VLANs

في حالة الحاجة إلى توسيع الشبكة إلى مبدّل آخر (Switch B) مع المحافظة على نفس الـVLANs التي تم تعريفها على المبدّل الأساسي (Switch A)، يجب ربطهما عبر منفذ Trunk يسمح بمرور حركة البيانات الخاصة بكل الـVLANs. فيما يلي الخطوات العملية:

تهيئة المبدّل الأساسي (Switch A)

- إنشاء نفس الـVLANs

يفترض هنا أننا قد أنشأنا بالفعل VLAN 10, 20, 30 في المثال السابق. - تعيين أحد المنافذ ليعمل كـTrunk

SwitchA(config)# interface FastEthernet0/24 SwitchA(config-if)# switchport mode trunk SwitchA(config-if)# switchport trunk encapsulation dot1q SwitchA(config-if)# switchport trunk allowed vlan 10,20,30

- التأكد من التكوينات

SwitchA# show interface FastEthernet0/24 switchport Name: Fa0/24 Switchport: Enabled Administrative Mode: trunk Operational Mode: trunk Allowed VLANs: 10,20,30

تهيئة المبدّل الثاني (Switch B)

- إنشاء الـVLANs ذاتها

إذا كان المبدّل يعمل بوضع VTP Client، فسيتم إنشاء الـVLANs أوتوماتيكيًا عند تلقيه معلومات من Switch A إذا كان A بوضع Server. أما إن لم يُستخدم VTP، فيجب إنشاء الـVLANs يدويًا:SwitchB(config)# vlan 10 SwitchB(config-vlan)# name Sales SwitchB(config-vlan)# exit SwitchB(config)# vlan 20 SwitchB(config-vlan)# name HR SwitchB(config-vlan)# exit SwitchB(config)# vlan 30 SwitchB(config-vlan)# name IT SwitchB(config-vlan)# exit

- تعيين منفذ الربط بوضع Trunk

SwitchB(config)# interface FastEthernet0/24 SwitchB(config-if)# switchport mode trunk SwitchB(config-if)# switchport trunk encapsulation dot1q SwitchB(config-if)# switchport trunk allowed vlan 10,20,30

أصبح بإمكان الأجهزة في VLAN 10، بغض النظر عن المبدّل الذي تتصل به، التواصل فيما بينها في نفس الشبكة الافتراضية. وينطبق الأمر ذاته على VLAN 20 وVLAN 30. هذا الترتيب يُسهم في مرونة التوزيع الجغرافي للأقسام ضمن مبنى الشركة أو عبر مبانٍ قريبة متصلة ببنية الشبكة نفسها.

التوجيه البيني (Inter-VLAN Routing)

من الضروري في معظم شبكات المؤسسات إتاحة التواصل بين الشبكات الافتراضية المختلفة. لا يمكن لـVLAN 10 التواصل مع VLAN 20 أو VLAN 30 دون وجود آلية لتوجيه الحزم (Routing). يتحقّق ذلك إما عبر راوتر خارجي موصول بمنافذ فرعية (Sub-Interfaces) تعرّف لكل VLAN، أو عبر مبدّل يعمل في الطبقة الثالثة (Layer 3 Switch) يوفّر إمكانية الـSVI (Switch Virtual Interface).

الموجّه الخارجي (Router-on-a-Stick)

تُسمى هذه الطريقة أحيانًا بـ “Router-on-a-Stick” وفيها يتم وصل راوتر بمبدّل عبر منفذ Trunk، ثم إعداد منافذ فرعية (Sub-Interfaces) على ذلك المنفذ، كل منفذ فرعي يكون تابعًا لـVLAN مختلفة. مثال على ذلك:

interface GigabitEthernet0/0 no shutdown ! interface GigabitEthernet0/0.10 encapsulation dot1Q 10 ip address 192.168.10.1 255.255.255.0 ! interface GigabitEthernet0/0.20 encapsulation dot1Q 20 ip address 192.168.20.1 255.255.255.0 ! interface GigabitEthernet0/0.30 encapsulation dot1Q 30 ip address 192.168.30.1 255.255.255.0

بهذه الطريقة، يستطيع الراوتر توجيه الحزم بين الشبكات 192.168.10.0/24 و192.168.20.0/24 و192.168.30.0/24.

المبدّل في الطبقة الثالثة (Layer 3 Switch)

قد يكون الخيار الأكثر تطورًا لا سيما في الشبكات الكبيرة. يتم تنشيط الـIP Routing على المبدّل، وإنشاء واجهات وهمية (SVI) لكل VLAN، مع تعيين عنوان IP لها. يؤدي هذا المبدّل دور الراوتر في توجيه الحزم بين VLANs، وبنفس الوقت يحافظ على أداء عالٍ داخل الشبكة المحلية. مثال على الأوامر:

Switch(config)# ip routing Switch(config)# interface vlan 10 Switch(config-if)# ip address 192.168.10.1 255.255.255.0 Switch(config-if)# no shutdown ! Switch(config)# interface vlan 20 Switch(config-if)# ip address 192.168.20.1 255.255.255.0 Switch(config-if)# no shutdown ! Switch(config)# interface vlan 30 Switch(config-if)# ip address 192.168.30.1 255.255.255.0

بهذا يصبح المبدّل قادرًا على القيام بالتوجيه البيني لكل VLAN دون الحاجة لراوتر خارجي منفصل.

دور الـSpanning Tree في بيئة متعددة الـVLAN

بروتوكول Spanning Tree (STP) هو بروتوكول ضروري في الشبكات القائمة على المبدّلات من الطبقة الثانية لتجنب حلقات التبديل (Switching Loops). عندما يتم تعريف عدة VLANs في شبكة تحتوي على وصلات احتياطية (Redundant Links)، تزداد احتمالية حدوث حلقات إذا لم يتم ضبط STP بشكل صحيح.

توجد إصدارات مختلفة من بروتوكول الشجرة المتفرعة، مثل STP القياسي وRSTP (Rapid Spanning Tree Protocol) وMSTP (Multiple Spanning Tree Protocol). غالبًا في بيئة VLAN متعددة، قد يُستخدم PVST+ (Per-VLAN Spanning Tree) أو MSTP لتقسيم الشبكة بشكل منطقي بحيث يدير كل VLAN شجرتها المنفصلة، مما يعطي مرونة في توزيع الجذر الأساسي (Root Bridge) بين المبدّلات.

ممارسات أفضل لإعداد STP مع الـVLAN

- توزيع الجسور الجذرية: بدلاً من جعل جميع الـVLANs تعتمد على نفس المبدّل كجسر جذري، يمكن توزيع VLANs مختلفة على مبدّلات مختلفة ليكون كل منها الجسر الجذري لإحدى الـVLANs.

- تفعيل الـRSTP أو MSTP: يوفر ذلك سرعة أعلى في التقارب (Convergence) عند حدوث تغييرات في بنية الشبكة.

- ضبط الـPortFast على منافذ المستخدمين: إذا تم التحقّق من عدم وجود أجهزة مبدّلة أو مسارات بديلة خلف منفذ المستخدم، يساعد تفعيل PortFast في تسريع عملية رفع المنفذ للخدمة.

الأمن في بيئة الـVLAN

تظل القضايا الأمنية هاجسًا مهمًا عند تصميم وتنفيذ الـVLAN. فبالرغم من أنّ فصل الشبكة إلى VLANs يحقّق قدرًا من العزل، إلا أنّ هناك جوانب أخرى ينبغي مراعاتها:

هجمات الـVLAN Hopping

يحدث الهجوم المعروف بـVLAN Hopping عندما يستغل المهاجم الثغرات في تهيئة الـTrunk أو في الـNative VLAN ليجعل الحزم غير الموصومة (Untagged) تنتقل بين الشبكات الافتراضية بشكل غير مشروع. من الوسائل الشائعة لمنع هذا النوع من الهجوم:

- تثبيت وضع المنافذ وعدم تركها على Dynamic: لأن الـDTP قد يفتح المجال للتفاوض وتحويل المنفذ إلى Trunk بشكل غير متوقع.

- تغيير الـNative VLAN لمنفذ الـTrunk: جعلها VLAN لا تُستخدم لبثّ حركة البيانات الفعلية (مثل VLAN 999)، أو تعطيلها إن أمكن.

- حصر الـVLAN المسموح تمريرها على منافذ الـTrunk: بحيث لا يسمح إلا بتلك المطلوبة فعلًا.

القوائم التحكمية (ACLs) والجدران النارية (Firewalls)

إذا كانت هناك حاجة لضمان ضبط أمني أكثر عمقًا، يمكن استخدام قوائم التحكم بالوصول (Access Control Lists) على واجهات الـSVI في مبدّل الطبقة الثالثة، أو على منافذ الفرعية في الراوتر. كما يمكن نشر جدران نارية داخلية (Internal Firewalls) لمراقبة حركة البيانات بين الأقسام الحرجة.

تصميم جدول يوضح نطاقات معرفات الـVLAN واستخداماتها

| النطاق (Range) | القيمة التقريبية | الاستخدامات الشائعة |

|---|---|---|

| VLAN 1 | محجوزة | Default VLAN في أغلب المبدّلات، تُستخدم للبروتوكولات الداخلية |

| 2 – 1001 | ~1000 VLAN | تستخدم للشبكات الافتراضية الشائعة في بيئات المؤسسات والمكاتب |

| 1002 – 1005 | 4 معرفات | محجوزة لـ FDDI وToken Ring وفق المعايير القديمة في سيسكو |

| 1006 – 4094 | Extended Range | تُستخدم في البيئات الكبيرة، أو عند الحاجة لعدد كبير من الشبكات الافتراضية |

أفضل الممارسات في إدارة الـVLANs

هناك عدة نقاط ينبغي أخذها في الاعتبار لضمان إدارة فعّالة وآمنة للـVLANs:

- التوثيق الدقيق: يجب الاحتفاظ بوثائق توضّح علاقة الـVLANs بالمنافذ، ومعرّفات الـVLAN، والأقسام/الأجهزة المتصلة.

- اعتماد تسمية واضحة للـVLAN: استخدام أسماء قابلة للفهم مثل “Sales” أو “HR” بدلًا من الاكتفاء بالأرقام فقط.

- حصر نطاق الـTrunk: لا بدّ من السماح بتمرير الـVLAN الضرورية فقط عبر منفذ الـTrunk.

- إغلاق المنافذ غير المستخدمة: وضعها في VLAN منغلقة أو تعطيلها بالكامل.

- عزل الـNative VLAN: تغيير الـNative VLAN إلى معرف غير مستخدم (مثل 999) وتقليل الاعتماد عليها قدر الإمكان.

- تفعيل البروتوكولات الأمنية: مثل DHCP Snooping وDynamic ARP Inspection في بيئات متقدّمة، للمساعدة في اكتشاف الهجمات الداخلية.

أخطاء شائعة وكيفية تجنّبها

عدم توحيد تكوينات الـVLAN على جميع المبدّلات

قد يؤدي عدم اتساق المعرفات (IDs) أو أسماء الـVLAN عبر المبدّلات إلى مشاكل في الاتصال. لذا يفضّل ضبط بروتوكول VTP بشكل صحيح، أو التأكد يدويًا من تناسق التعريفات.

الاعتماد على الوضع التلقائي (Dynamic) للمنافذ

ترك المنافذ على الوضع التلقائي قد يسبب إنشاء وصلات Trunk غير مقصودة أو اختراقات أمنية عبر هجمات VLAN Hopping. لذا ينصح دائمًا بضبط وضع المنفذ (Access أو Trunk) يدويًا.

السماح لجميع الـVLANs بالعبور عبر منافذ الـTrunk

يزيد ذلك من حركة البثّ غير الضرورية بين المبدّلات، ويعرّض الشبكة للمخاطر الأمنية إذا تم اختراق VLAN غير مستخدمة. يُنصح بحصر الـTrunk على VLAN المطلوبة فقط.

سيناريو متقدم: استخدام Private VLAN

Private VLAN هي ميزة تسمح بمزيد من التقسيم داخل الـVLAN الواحدة؛ أي أنه يمكن إنشاء VLAN أساسية (Primary VLAN) ثم تقسيمها إلى مجالات منعزلة (Isolated) ومجالات مجتمعة (Community). تسمح هذه التقنية بعزل الخوادم أو الأجهزة عن بعضها البعض ضمن نفس نطاق الـIP الأساسي. يُستخدم هذا الأسلوب في مراكز البيانات أو البيئات المُستضافة (Hosting Environments) لتوفير درجة عالية من العزل.

الأنواع الرئيسية في Private VLAN

- Primary VLAN: الشبكة الرئيسية التي تضم جميع المضيفين.

- Isolated VLAN: مضيفون لا يمكنهم التواصل إلا مع الـPromiscuous Ports (مثل البوابة الافتراضية)، لكن لا يتواصلون مع بعضهم.

- Community VLAN: مجموعة من المضيفين يمكنهم التواصل فيما بينهم ومع الـPromiscuous Ports، لكن لا يمكنهم التواصل مع مجموعات أخرى أو مع المضيفين المعزولين.

يفيد هذا النموذج في سيناريوهات يستضيف فيها مزود خدمات عدّة خوادم تابعة لعملاء مختلفين، مع رغبة العملاء في مشاركة بوابة الشبكة للخروج إلى الإنترنت، لكن دون السماح لهم بالتواصل مع بعضهم البعض.

عرض تفصيلي للأوامر التكوينية في بيئة سيسكو IOS

إنشاء VLAN وإعداد الاسم

Switch(config)# vlan <vlan-id> Switch(config-vlan)# name <vlan-name> Switch(config-vlan)# exit

تهيئة منفذ وصول (Access)

Switch(config)# interface <type/num> Switch(config-if)# switchport mode access Switch(config-if)# switchport access vlan <vlan-id>

تهيئة منفذ Trunk

Switch(config)# interface <type/num> Switch(config-if)# switchport mode trunk Switch(config-if)# switchport trunk encapsulation dot1q Switch(config-if)# switchport trunk allowed vlan <vlan-list>

عرض معلومات الـVLAN

Switch# show vlan brief

عرض وضع المنفذ

Switch# show interface <type/num> switchport

إعداد VTP

Switch(config)# vtp mode [server | client | transparent] Switch(config)# vtp domain <domain-name> Switch(config)# vtp password <password>

تفعيل التوجيه البيني على مبدّل L3

Switch(config)# ip routing Switch(config)# interface vlan <vlan-id> Switch(config-if)# ip address <ip-address> <subnet-mask> Switch(config-if)# no shutdown

المزيد من المعلومات

الخلاصة

مصادر ومراجع