ما هو جدار الحماية Firewall وما هي وظائفه وكيفية فلترة الباكت

جدار الحماية، المعروف أيضًا بفايروول، يمثل حجابًا أمنيًا ذكيًا يتم وضعه بين شبكة الحاسوب الخاصة بك وبين شبكة الإنترنت العامة، وذلك بهدف حماية الأنظمة والبيانات من التهديدات الأمنية. يقوم جدار الحماية بتحديد أي بيانات يمكن أن تمر عبره وأي بيانات يجب رفضها، ويتم ذلك استنادًا إلى مجموعة من السياسات والقواعد المعينة.

وظائف جدار الحماية متنوعة وتشمل:

-

تصفية الحركة المرورية: يقوم بمراقبة حركة البيانات التي تدخل وتخرج من الشبكة، ويقوم بفلترة الحركة بناءً على معايير محددة.

-

مراقبة الاتصالات: يتيح جدار الحماية تحليل حركة الاتصالات وتحديد أي نشاط غير مصرح به أو مشبوه.

-

منع الوصول غير المصرح به: يمنع جدار الحماية الوصول إلى الشبكة من أي مصدر غير مصرح به، وهو يتحكم في الاتصالات الواردة والصادرة.

-

حماية من هجمات الحوسبة السحابية: يلعب جدار الحماية دورًا مهمًا في حماية الأنظمة والبيانات في بيئات الحوسبة السحابية، حيث يقوم بفحص ومراقبة حركة البيانات بين الأنظمة والخوادم.

-

تسجيل الأحداث الأمنية: يقوم بتسجيل وتوثيق الأحداث الأمنية، مما يمكن من تحليلها لاحقًا لاكتشاف أي نشاط غير عادي.

كما يمكن تصنيف جدار الحماية إلى أنواع مختلفة مثل جدار الحماية الشخصي وجدار الحماية على مستوى الشبكة. لضمان أمان البيئة التكنولوجية، يجب تحديث وتكوين جدار الحماية بانتظام وفقًا لأحدث التهديدات الأمنية.

المزيد من المعلومات

بالتأكيد، سأوفر لك مزيدًا من التفاصيل حول جدار الحماية وعناصره الأساسية. يتألف جدار الحماية من عدة عناصر تعمل معًا لتحقيق أقصى قدر من الأمان. إليك بعض المعلومات الإضافية:

-

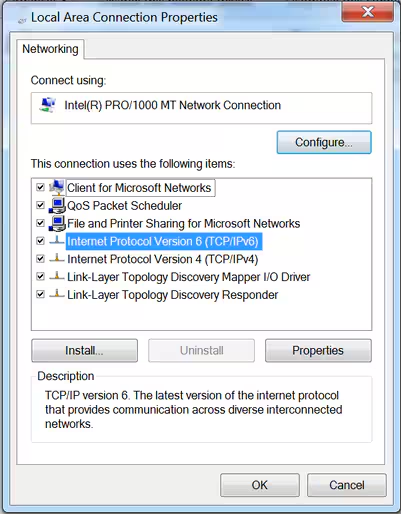

جدار الحماية الشخصي (Personal Firewall): يُستخدم هذا النوع على أجهزة الحواسيب الفردية، ويعمل على منع الوصول غير المصرح به ومراقبة البرامج التي تحاول الاتصال بالإنترنت. يمكن أن يكون جزءًا من برامج الحماية الشاملة.

-

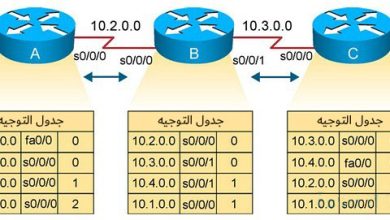

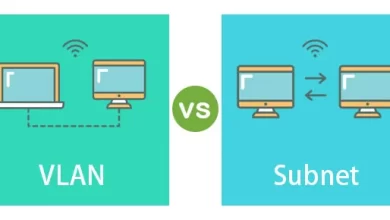

جدار الحماية على مستوى الشبكة (Network Firewall): يتم وضع هذا النوع على مستوى الشبكة ويعمل على حماية شبكة الكمبيوترات بأكملها. يستخدم عادةً في بيئات الأعمال لمنع ومراقبة الاتصالات.

-

قواعد السياسة (Policy Rules): يتم تحديد سلوك جدار الحماية من خلال مجموعة من القواعد والسياسات. يمكن أن تشمل هذه السياسات منع الوصول إلى تطبيقات محددة أو تحديد البروتوكولات المسموح بها.

-

التفتيش العميق (Deep Packet Inspection): يتيح هذا النوع من التقنية لجدار الحماية تحليل محتوى الحزم البيانية بدقة، مما يسمح بالكشف عن هجمات معقدة وتهديدات متطورة.

-

جدار الحماية التطبيقي (Application-layer Firewall): يتفاعل هذا النوع بفعالية مع تطبيقات الويب ويمكنه التحقق من صحة البيانات وتحليل سلوك التطبيقات.

-

جدار الحماية المتقدم (Next-Generation Firewall): يتضمن هذا النوع من جدر الحماية ميزات مثل التحقق من الهوية، ومراقبة التطبيقات، ومكافحة التهديدات المتقدمة.

لضمان فعالية جدار الحماية، يجب تحديث التوقيعات بانتظام للكشف عن أحدث التهديدات، وكذلك تكوين القواعد والسياسات بشكل دقيق لضمان أمان النظام.

الخلاصة

في ختام هذا النقاش حول جدار الحماية، نستطيع أن نستنتج أن جدار الحماية يشكل جزءًا أساسيًا في استراتيجيات الأمان الرقمي. يعمل كحاجز ذكي يحمي الأنظمة والبيانات من التهديدات الأمنية المتزايدة. وفيما يلي خلاصة للموضوع:

-

وظائف جدار الحماية:

- يقوم بتصفية حركة البيانات ومنع الوصول غير المصرح به.

- يراقب الاتصالات ويحمي الشبكة من هجمات الحوسبة السحابية.

- يستخدم قواعد السياسة لتحديد السلوك المسموح به.

-

أنواع جدار الحماية:

- جدار الحماية الشخصي للأجهزة الفردية.

- جدار الحماية على مستوى الشبكة لحماية الشبكات الأعمال.

-

تقنيات متقدمة:

- التفتيش العميق يتيح تحليل محتوى الحزم البيانية.

- جدار الحماية التطبيقي يفهم سلوك التطبيقات ويتفاعل معها.

-

الأمان الشخصي والمؤسساتي:

- يستخدم جدار الحماية لحماية الأفراد والشركات من التهديدات السيبرانية.

-

مصادر للمزيد من المعرفة:

- الكتب، مواقع الويب المتخصصة، والمؤسسات الأمانية تقدم مصادر ذات مصداقية.

في نهاية المطاف، يظل جدار الحماية تقنية حيوية للحفاظ على أمان الأنظمة والبيانات في عصر تكنولوجيا المعلومات المتقدم. من خلال فهم دوره وتطبيقاته، يمكن للأفراد والمؤسسات الاستفادة الكاملة من هذه التقنية للحفاظ على سلامة المعلومات والأنظمة.

مصادر ومراجع

لفهم أعمق حول جدار الحماية وتطبيقاته، يمكنك الرجوع إلى مصادر موثوقة ومتخصصة في مجال أمان المعلومات وتكنولوجيا المعلومات. إليك بعض المراجع التي يمكن أن تساعدك في استكمال معرفتك حول هذا الموضوع:

-

كتب:

- “Firewalls and Internet Security: Repelling the Wily Hacker” للمؤلف William R. Cheswick و Steven M. Bellovin.

- “Network Security Essentials: Applications and Standards” للمؤلفين William Stallings.

- “The Web Application Hacker’s Handbook” للمؤلفين Dafydd Stuttard و Marcus Pinto.

-

مواقع الويب والمنتديات:

- Cisco – Security: يقدم Cisco موارد مفيدة حول أمان الشبكات والحلول الأمانية بما في ذلك جدار الحماية.

- Cybersecurity & Infrastructure Security Agency (CISA): يقدم معلومات حول أمان الأنظمة والبنية التحتية.

-

أوراق بحثية وتقارير:

- “Next-Generation Firewalls: Architectures, Evolution, and Deployment” من قبل فريق Gartner.

- “Stateful vs. Stateless Firewalls” – مقالة من موقع Network World.

-

مواقع تقنية:

- TechTarget – SearchSecurity: يحتوي على العديد من المقالات والأخبار حول أمان المعلومات وجدار الحماية.

-

مواقع أمان معترف بها:

- SANS Internet Storm Center: يقدم تحديثات حية حول التهديدات الأمنية وأخبار الأمان.

تأكد من التحقق من تاريخ المراجع لضمان أن المعلومات لا تزال حديثة وفعالة في ظل التطورات المستمرة في مجال أمان المعلومات.