ما هو جدار الحماية Firewall وما هي وظائفه وكيفية فلترة الباكت

مقدمة حول أهمية جدران الحماية في عالم تكنولوجيا المعلومات

في عصر تتزايد فيه التهديدات السيبرانية بشكل مستمر، أصبح حماية الشبكات والبيانات من الأولويات القصوى للمؤسسات والأفراد على حد سواء. يمثل جدار الحماية، المعروف أيضًا باسم الفايروول، أحد الركائز الأساسية في استراتيجيات الأمن السيبراني، حيث يوفر حائط صد متين بين الشبكة الداخلية والإنترنت الخارجي، مما يمنع الوصول غير المصرح به ويكشف عن التهديدات المحتملة قبل أن تتسبب في أضرار. مع تزايد الاعتماد على الخدمات السحابية، والتقنيات الحديثة، وتنوع الهجمات الإلكترونية، بات من الضروري فهم آليات عمل جدران الحماية، أنواعها، وطرق تعزيز أمنها لضمان بيئة تكنولوجية آمنة ومستقرة. يأتي مركز حلول تكنولوجيا المعلومات (it-solutions.center) في مقدمة الجهات التي تركز على تقديم المعرفة العميقة والتقنيات المتقدمة في مجال أمن الشبكات، حيث يحرص على تزويد المستخدمين بأفضل الممارسات والحلول التقنية المتطورة.

وظائف جدار الحماية الأساسية ودوره في الشبكة الأمنية

تصفية حركة المرور والبيانات

يعمل جدار الحماية على مراقبة وتصفية البيانات التي تمر عبر الشبكة، حيث يقوم بتحليل كل حزمة بيانات وفقًا لمجموعة من القواعد والسياسات المحددة مسبقًا. يضمن هذا التصفية عدم عبور البيانات غير المصرح بها، ويعمل على حظر المحتوى الضار أو المشبوه، مما يقلل من مخاطر الاختراق أو استغلال الثغرات الأمنية.

مراقبة الاتصالات وتحليلها

بالإضافة إلى التصفية، يوفر جدار الحماية وظائف متقدمة لمراقبة حركة الاتصالات بين الأجهزة والخوادم. يستخدم تقنيات مثل التفتيش العميق للحزم (Deep Packet Inspection) لتحليل المحتوى الداخلي للبيانات، مما يمكنه من اكتشاف سلوك غير معتاد أو هجمات متطورة قد تمر مرور الكرام على أنظمة التصفية التقليدية.

منع الوصول غير المصرح به

تعتبر القدرة على تحديد وحظر أي محاولة وصول غير مرخصة إلى الشبكة من أهم وظائف جدار الحماية. يتم ذلك من خلال تطبيق قواعد صارمة للتحكم في الاتصالات الواردة والصادرة، بحيث يُسمح فقط بالتواصل المصرح به وفقًا للسياسات المحددة، مما يعزز من حماية المعلومات الحساسة والبنية التحتية التقنية.

حماية بيئات الحوسبة السحابية

مع ازدياد الاعتماد على السحابة، أصبح جدار الحماية عنصرًا حيويًا في حماية البيانات والتطبيقات في بيئات الحوسبة السحابية. يقوم بفحص حركة البيانات بين الخوادم والمعاملات عبر الإنترنت، ويضمن أن تظل البيانات محمية من الاختراقات أو الهجمات المتقدمة التي تستهدف بيئات السحابة.

تسجيل وتحليل الأحداث الأمنية

أحد الأدوار المهمة لجدار الحماية هو توثيق جميع الأنشطة والأحداث الأمنية التي تمر عبره. يسهل ذلك عملية التحليل لاحقًا، وتحديد نقاط الضعف، واستقصاء الهجمات، فضلاً عن دعم عمليات الاستجابة للحوادث الأمنية بشكل فعال. يوفر هذا السجل أيضًا أدلة قانونية مهمة عند الحاجة إلى التحقيق أو الملاحقة القانونية.

أنواع جدران الحماية وفقًا لمستوى العمل والتقنيات المستخدمة

جدار الحماية الشخصي (Personal Firewall)

يُستخدم على أجهزة الحواسيب المكتبية والمحمولة، ويعمل على حماية المستخدم الفرد من التهديدات عبر الإنترنت. يراقب البرامج التي تحاول الاتصال بالإنترنت، ويقوم بإبلاغ المستخدم عن أي نشاط غير معتاد، مما يتيح له اتخاذ إجراءات مناسبة. غالبًا ما يكون جزءًا من برامج الحماية الشاملة التي توفرها أنظمة التشغيل أو برامج مكافحة الفيروسات.

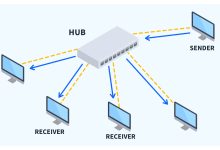

جدار الحماية على مستوى الشبكة (Network Firewall)

يتم وضع هذا النوع على حدود الشبكة، سواء في شبكة داخلية أو شبكة مؤسسية، بهدف حماية جميع الأجهزة المتصلة. عادةً ما يُستخدم في الشركات والمنظمات الكبرى، حيث يفرض قواعد صارمة على حركة البيانات بين الشبكة المحلية والعالم الخارجي، ويشمل ذلك غالبًا جدران حماية ذات قدرات متقدمة مثل التفتيش العميق ومراقبة التطبيقات.

جدران حماية التطبيق (Application-layer Firewall)

تعمل على مستوى تطبيقات الويب، وتقوم بتحليل البيانات الواردة والصادرة وفقًا للسلوك الخاص بالتطبيقات، مع التركيز على حماية تطبيقات الويب من هجمات الحقن، والاستغلال، والهجمات المعقدة الأخرى. توفر مستوى متقدم من الحماية، خاصة للمواقع الإلكترونية والخدمات عبر الإنترنت.

جدران حماية الجيل التالي (Next-Generation Firewall)

تمثل تطورًا حديثًا، حيث تجمع بين وظائف جدران الحماية التقليدية، وتقنيات متقدمة مثل التعرف على الهوية، والتحليل السلوكي، ومكافحة التهديدات المتطورة. تتيح إدارة السياسات بشكل أكثر دقة، وتوفر قدرات متقدمة في الكشف عن الهجمات قبل وقوعها.

التقنيات الحديثة في جدران الحماية وكيفية تعزيز فعاليتها

التفتيش العميق للحزم (Deep Packet Inspection)

هذه التقنية تتيح لجدار الحماية فحص محتوى البيانات بشكل دقيق، وليس فقط عناوين الحزم أو البروتوكولات. يسمح ذلك بالكشف عن هجمات معقدة، وتصيد البيانات، والبرمجيات الخبيثة التي قد تتسلل عبر الثغرات التقليدية. يُستخدم بشكل واسع في جدران الحماية المتقدمة لضمان أمان شامل.

التحقق من الهوية والتعرف على المستخدم (User Identity Verification)

تتمثل في دمج جدران الحماية مع أنظمة إدارة الهوية، بحيث يمكن تحديد المستخدمين بشكل دقيق، وتطبيق قواعد مخصصة بناءً على الصلاحيات، مما يضيف طبقة إضافية من الأمان ويمنع الوصول غير المصرح به من المستخدمين غير الموثوق بهم.

مكافحة التهديدات المتقدمة (Advanced Threat Protection)

تشمل الخصائص التي تمكن جدران الحماية من اكتشاف التهديدات الجديدة والمتطورة، مثل هجمات البرمجيات الخبيثة، وتهجمات الاستغلال الموجهة، من خلال تقنيات الذكاء الاصطناعي والتعلم الآلي. تساهم هذه القدرات في تقليل مخاطر الثغرات وتقوية الدفاعات الأمنية بشكل عام.

التحليل والتعلم الآلي (Analytics and Machine Learning)

يستخدم جدار الحماية تقنيات التحليل الذكي لفهم أنماط حركة البيانات، والتعرف على السلوك غير الطبيعي، واتخاذ إجراءات استباقية لمنع الاختراقات قبل حدوثها. يُعد هذا من أهم التطورات في مجال الأمان السيبراني الحديث، حيث يواكب التهديدات التي تتغير باستمرار.

أفضل ممارسات إدارة وتحديث جدران الحماية

تحديث القواعد والتواقيع بانتظام

للحفاظ على فاعلية جدار الحماية، يجب تحديث قواعد السياسات والتواقيع بشكل مستمر لمواكبة أحدث التهديدات والهجمات السيبرانية. تعتمد العديد من الشركات على أنظمة إدارة مركزية لضمان تطبيق التحديثات بشكل دوري وفعال.

إجراء اختبارات الاختراق والتقييمات الأمنية

يجب إجراء عمليات تقييم أمني منتظمة، بما فيها اختبارات الاختراق، لتحديد نقاط الضعف في إعدادات جدار الحماية والتأكد من جاهزيتها في التصدي للهجمات. تساعد هذه العمليات على تحسين الأداء وتحديث السياسات بشكل مستمر.

تطبيق سياسات صارمة للتحكم في الوصول

التحكم في من يمكنه تعديل إعدادات جدار الحماية أو الوصول إلى البيانات الحساسة يجب أن يكون محكمًا، من خلال تحديد صلاحيات المستخدمين، وتنفيذ سياسات المصادقة الثنائية، وتدريب الفرق التقنية على التعامل مع أدوات إدارة الأمان بشكل فعال.

الاعتماد على إدارة مركزية وتوحيد السياسات

استخدام أدوات إدارة مركزية يتيح للمؤسسات توحيد السياسات الأمنية، وتوفير رؤية شاملة للحالة الأمنية، وتسهيل عمليات التحديث والصيانة بشكل أكثر فاعلية. يعزز ذلك من استجابة سريعة لأي تهديد أمني محتمل.

خلاصة وتوصيات لتعزيز أمان الشبكات باستخدام جدران الحماية

جدران الحماية تظل العمود الفقري لأي استراتيجية أمنية ناجحة، خاصة مع تزايد التهديدات وتطور الهجمات السيبرانية. من خلال فهم أنواعها، وتقنيات تحليل البيانات، وأفضل الممارسات في التحديث والإدارة، يمكن للمؤسسات والأفراد بناء درع قوي يحمي أصولهم الرقمية بشكل فعال. يتوجب على المؤسسات الاعتماد على حلول متقدمة، وتوفير التدريب المستمر للفرق التقنية، وتحديث السياسات بشكل دوري لتمكين جدران الحماية من أداء وظيفتها بكفاءة عالية.

في النهاية، تواصل مركز حلول تكنولوجيا المعلومات (it-solutions.center) تقديم أحدث الحلول والنصائح في مجال أمن المعلومات، بهدف تمكين المستخدمين من حماية بيئاتهم الرقمية بأقصى قدر من الفعالية والكفاءة. استثمار الوقت والجهد في فهم تقنية جدران الحماية وتطبيقها بشكل صحيح يساهم بشكل كبير في تقليل مخاطر الاختراقات، وحماية البيانات الحساسة، وتأمين استمرارية الأعمال في عالم يتسم بالتغيرات السريعة في التحديات الأمنية.