أمن المنافذ (Port Security) في الشبكات الحديثة

أصبحت الشبكات الحاسوبية اليوم المحور الأساسي لعمل المؤسسات والشركات والهيئات بمختلف مجالاتها. ومع الانتشار المتزايد للتطبيقات والخدمات المعتمدة على الشبكات، برزت حاجة ملحة إلى تطبيق آليات أمنية متكاملة تحمي البنية التحتية للشبكة من الاختراقات والتهديدات المتنوعة. ولعل من أبرز هذه الآليات ما يُعرف بأمن المنافذ (Port Security)، الذي يُعدّ إحدى الركائز المهمة لتأمين طبقة الوصول في الشبكات المحلية (LAN).

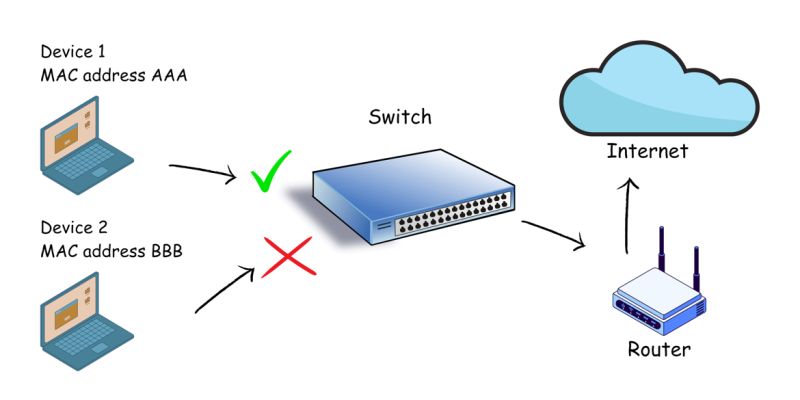

يُعرَف أمن المنافذ بأنه مجموعة من الضوابط والإعدادات المطبَّقة على منافذ أجهزة التبديل (Switches) وأحيانًا على أجهزة التوجيه (Routers) بهدف التحكم في الأجهزة المسموح لها بالاتصال عبر هذه المنافذ. يتحقق ذلك عادة عبر مراقبة عناوين التحكم في الوصول (MAC addresses) المرتبطة بكل منفذ واتخاذ إجراءات محددة في حال اكتشاف وصول غير مصرح به. تتنوع أنماط التهيئة والخيارات المتاحة في أمن المنافذ، وتختلف درجة الحماية المطلوبة باختلاف البيئة والبنية التحتية وطبيعة البيانات الحساسة.

يناقش هذا المقال التقني المتكامل المفاهيم الأساسية لأمن المنافذ، وأنواعه، وفوائده، وآليات تطبيقه. كما يسلط الضوء على آليات التهيئة والضبط في مختلف المنصّات، وأهم الممارسات الموصى بها لضمان تحقيق حماية فعّالة. ويركز أيضًا على استراتيجيات متقدمة للحفاظ على بيئة شبكية محمية في ظل تزايد التهديدات السيبرانية العالمية.

أهمية أمن المنافذ في البيئة الشبكية

قبل الخوض في التفاصيل التقنية لأمن المنافذ، من الضروري فهم الدوافع الأساسية التي تبرز أهميته:

- منع الوصول غير المصرّح به: يحدّ أمن المنافذ من إمكانية توصيل أجهزة غير مرخصة في الشبكة الداخلية. عند محاولات الاختراق الداخلي، يُعدّ التحكم في المنافذ خط الدفاع الأول.

- حماية البيانات الحساسة: كثير من المؤسسات تحتفظ ببيانات مالية أو بيانات عملاء هامة. مجرد وصول أحد المخترقين إلى منفذ فعّال يتيح له التنصت على المرور (Traffic) أو محاولة تنفيذ هجمات داخلية.

- تفادي هجمات تغيير الهوية (MAC Spoofing): يتيح أمن المنافذ كشف وتجنب استخدام عناوين MAC منتحلة لاستغلال الاتصال بالشبكة.

- تقليل نطاق تأثير الأخطاء البشرية: قد يقوم أحد الموظفين بتوصيل جهاز زائر أو نقطة وصول لاسلكية دون وعي، مما يوسّع السطح الهجومي. يساعد أمن المنافذ في حصر هذه الأخطاء ومنعها.

تعريف عام للمنافذ في سياق الشبكات المحلية

المنافذ في سياق أجهزة الشبكات، مثل أجهزة التبديل (Switches)، تُشير عادة إلى الواجهات الفيزيائية (Ethernet Ports) أو الافتراضية (مثل المنافذ ضمن VLANs أو المكوّنات الافتراضية الأخرى). كل منفذ يتم توصيله بجهاز طرفي (مثل حاسوب مكتبي، خادم، أو أي جهاز شبكة آخر) أو يتم توصيله بأجهزة شبكات أخرى في بنى معقدة.

في البيئات التقليدية، تُعتبر المنافذ وسيلة اتصال لا يوجد عليها قيود كثيرة؛ حيث إنه بمجرد توصيل أي جهاز، يحصل على إمكانية التواصل والمرور في الشبكة المحلية (LAN). لكن مع تزايد الحاجة لأمن أكثر صرامة، تم تطوير تقنيات تُعرف بـ”أمن المنافذ“ أو Port Security لتقييد هذه الحرية والحد من الأخطار الناتجة عن وصل أجهزة غير مصرح بها.

المفهوم الأساسي لأمن المنافذ

يعتمد أمن المنافذ (Port Security) غالبًا على فكرة رئيسية: ربط المنافذ بعناوين MAC معتمدة مُسبقًا أو مُكتسبة تلقائيًا. بالتالي، عند توصيل جهاز جديد بمنفذ مفعّل عليه أمن المنافذ، يتحقق الجهاز من عنوان الـMAC للجهاز المتصل، فإن لم يكن مألوفًا ضمن العناوين المسموح بها، يتم اتخاذ إجراء أمني محدد.

يمكن أيضًا أن يتم دمج هذه الآلية مع مقاييس أمان أخرى مثل بروتوكولات المصادقة (802.1X) أو تقنيات الكشف عن التسلل الداخلي (IDS/IPS) في الشبكة المحلية، مما يعزز من التكامل الأمني. إلا أن التركيز الأساسي لأمن المنافذ التقليدي عادةً يكون على التحكم في عدد وعناوين الـMAC المسموح بها لكل منفذ.

مبادئ عمل أمن المنافذ

- التعرف على عناوين MAC: في البداية، يتم تعريف عناوين MAC التي يُسمح لها بالاتصال عبر منفذ معين. هذا التعريف يمكن أن يكون يدويًا (Static) أو يتم تعلمه ديناميكيًا (Dynamic).

- المطابقة مع قائمة العناوين المصرح بها: عند توصيل جهاز بالمنفذ، يتحقق الـSwitch من عنوان الـMAC الخاص بالجهاز. إذا كان ضمن القائمة المسموح بها، يتم فتح المجال لحركة البيانات. إذا لم يكن مسموحًا، يتم تفعيل آلية انتهاك (Violation Mode) محددة.

- وضعية الانتهاك (Violation Mode): تحدد كيف سيتعامل المنفذ مع الجهاز غير المصرح له. هناك عدة أنماط من أشهرها:

- Protect: إسقاط الحزم القادمة من عناوين غير مصرح بها بدون إرسال تحذيرات.

- Restrict: إسقاط الحزم وتسجيل تحذيرات (Log) عن هذه المحاولة.

- Shutdown: تعطيل المنفذ نهائيًا حتى يتم إعادة تمكينه يدويًا.

- إعادة ضبط المنفذ أو تكوينه: في حال اكتشاف انتهاك ما، قد يتطلب الأمر إعادة ضبط المنفذ أو تعديل قائمة العناوين المسموح بها، حسب السياسة المُتّبعة في إدارة الشبكة.

أنواع أمن المنافذ (Port Security Modes)

تنقسم أوضاع أمن المنافذ عادةً إلى أنواع فرعية بناءً على طريقة تعلم العناوين والتعامل معها. هذه الأنواع تحدد كيفية إضافة العناوين المصرح بها وما يحدث عند وصل جهاز جديد. يمكن تلخيصها في الأنماط التالية:

- Static Port Security: هنا يقوم مسؤول الشبكة بإضافة عناوين MAC يدويًا للمنفذ. يوفّر هذا الإجراء درجة عالية من التحكم، لكنه قد يكون مرهِقًا في البيئات الكبيرة لأنه يتطلب تحديثًا مستمرًا للقوائم عند تغيير الأجهزة.

- Dynamic Port Security: في هذا النمط، يتعلّم المنفذ تلقائيًا عناوين MAC للأجهزة المتصلة حتى حد معين (Maximum MAC count). إن حاول جهاز جديد تجاوز هذا الحد، يتم تفعيل آلية الانتهاك. هذا الوضع مريح في الإدارة، لكنه أقل أمانًا من الأسلوب الثابت، لأنه لا يقيد العناوين بشكل مسبق إلا بالعدد فقط.

- Sticky Port Security: هو نوع وسيط بين الثابت والديناميكي، حيث يتعلم المنفذ عناوين الـMAC تلقائيًا، ثم يحتفظ بها في ملف الإعدادات (Running Configuration). يمكن بعد ذلك تحويل تلك العناوين إلى ثابتة بمجرد حفظ الإعدادات، مما يسهل عملية تكوينها بشكل شبه تلقائي، ويحافظ على درجة أمان جيدة.

فوائد اعتماد أمن المنافذ في الشبكات

هناك عدة مزايا واضحة لتفعيل أمن المنافذ في البنية التحتية للشبكة:

- الحماية من الاختراقات الداخلية: غالبًا ما يهمل مدراء الأنظمة التهديدات من داخل المؤسسة، ولكن في الواقع قد يُشكّل الموظفون غير الواعين أمنيًا أو المهاجمون الداخليون خطرًا أكبر من المهاجم الخارجي. يضمن أمن المنافذ تقليص هذا الخطر.

- تقليل زمن اكتشاف الحوادث: عند رصد أي جهاز غير معروف أو تجاوز لعدد العناوين المسموح به على منفذٍ ما، يتم إنتاج سجلات (Logs) أو إشعارات تساعد في تتبع الحادث بسرعة.

- تعزيز الثقة في البنية التحتية: يُصبح لقسم تقنية المعلومات القدرة على ضمان أن الأجهزة الوحيدة المتصلة بالشبكة هي تلك المصرح بها، ما يرفع من مستوى الثقة والأمان داخل المؤسسة.

- التحكم الموزّع: في حال وجود شبكة كبيرة تنتشر فيها أجهزة التبديل، يمكن تطبيق أمن المنافذ على كل جهاز تبديل بشكل مستقل أو من خلال منصات إدارة مركزية (مثل أنظمة إدارة المؤسسات الكبيرة)، مما يمنح تحكمًا موزعًا فعالًا.

أبرز السيناريوهات العملية لاستخدام أمن المنافذ

تكثر السيناريوهات التي يستفيد فيها مديرو الشبكات من أمن المنافذ. في ما يلي بعض الأمثلة الواقعية:

- مكاتب الشركات الكبرى: في أماكن العمل المكتبية ذات الكثافة البشرية العالية، قد يُحاول شخص توصيل حاسوبه المحمول الخاص أو أي جهاز ذكي مباشرة في منافذ الشبكة. يحدّ أمن المنافذ من ذلك عبر السماح فقط بالحواسيب المصرح بها.

- المنشآت الحساسة: المؤسسات المالية، الحكومات، والمرافق الحيوية تتطلب مستويات أمان قصوى. يُعد أمن المنافذ جزءًا ضروريًا للسيطرة على حركة مرور البيانات ومنع الاختراقات.

- الشبكات الأكاديمية: في الجامعات والمدارس، غالبًا ما تحتوي المختبرات على عدد كبير من المنافذ. يساعد أمن المنافذ في منع الطلاب من توصيل أجهزة خارجية أو محاولة استغلال عناوين MAC مختلفة.

- البيئات الصناعية: في المصانع والمنشآت الصناعية المعتمدة على أنظمة تحكم صناعي (SCADA) وغيرها، يتم تطبيق أمن المنافذ لحماية خطوط الإنتاج من العبث أو من إدخال أجهزة قد تؤثر على تشغيل المعدات.

تفاصيل تقنية حول آليات الانتهاك (Violation Modes)

عند حدوث انتهاك، أي عندما يتم اكتشاف عنوان MAC غير مصرح به أو تجاوز الحد الأقصى للعناوين، يتم اتخاذ إجراءات قد تختلف وفقًا لوضعية المنفذ. أشهر الأوضاع هي:

- Protect: يسقط المنفذ الحزم القادمة من المصدر غير المعروف بهدوء (Silent Drop) بدون إرسال رسائل إلى مدير الشبكة. لا يتم تعطيل المنفذ، ولا يتم تسجيل الحدث في السجلات عادة. يُعدّ هذا الوضع أقل فائدة في اكتشاف الاختراقات، لكنه يمنع مرور الحزم غير المصرح بها.

- Restrict: يتم إسقاط الحزم غير المصرح بها، بالإضافة إلى إرسال تحذيرات (Alerts) أو سجلات (Logs) إلى المسؤولين. يسمح هذا الوضع بالتعرف على المحاولات غير الشرعية مع الإبقاء على المنفذ فعالًا، ما يساهم في مراقبة مستوى محاولات الهجوم.

- Shutdown: يقوم المنفذ بإيقاف نفسه عن العمل (Err-disable mode) فور اكتشاف الانتهاك. يجب على مسؤول الشبكة التدخل يدويًا لإعادة تشغيل المنفذ. يُعدّ هذا أقوى وضع من حيث ردع المخالفات، لكنه يُسبب انقطاع الخدمة للأجهزة الأخرى المصرح بها إن كانت تتصل لاحقًا بنفس المنفذ.

جدول مقارنة بين أوضاع الانتهاك

يوضّح الجدول الآتي مقارنة سريعة بين الأوضاع الثلاثة الرئيسية للانتهاك في أمن المنافذ:

| وضعية الانتهاك | الإجراء ضد الحزم غير المصرح بها | تسجيل الأحداث (Logs) | حالة المنفذ | مستوى الحماية |

|---|---|---|---|---|

| Protect | إسقاط الحزم | لا يوجد | فعال | منخفضة إلى متوسطة |

| Restrict | إسقاط الحزم | نعم (يُسجّل الحدث) | فعال | متوسطة |

| Shutdown | إسقاط الحزم | نعم (يُسجّل الحدث) | يتوقف المنفذ (Err-Disable) | عالية |

دور العناوين الثابتة مقابل الديناميكية مقابل “اللاصقة” (Sticky)

في كثير من الأحيان يعتمد مديرو الشبكات على مزيج من الأوضاع الثلاثة لضمان أقصى قدر من المرونة والأمان. على سبيل المثال:

- الثابت (Static): يستخدم للـServers أو الأجهزة الحرجة التي لا يتم استبدالها كثيرًا. يضمن عدم تغيير العنوان إلا بإجراءات يدوية.

- الديناميكي (Dynamic): يُستخدم في المنافذ العامة التي يتصل بها مستخدمون متنوعون بصفة مؤقتة، مثل قاعات المؤتمرات.

- اللاصق (Sticky): مفيد للمكاتب التي تتغير فيها الأجهزة بشكل محدود، حيث يقوم المنفذ بتعلم العناوين تلقائيًا مع الاحتفاظ بإمكانية التحويل إلى ثابت عند الضرورة.

تأثير أمن المنافذ على أداء الشبكة

من التساؤلات الشائعة حول تطبيق أمن المنافذ هو ما إذا كان يؤثر على أداء الشبكة وسرعة تمرير البيانات. بشكل عام، لا يسبب أمن المنافذ تأثيرًا يذكر على أداء الشبكة في البيئات العادية، نظرًا لأن عملية التحقق من عنوان الـMAC تتم في طبقة التبديل (Layer 2) عبر الأجهزة المصممة خصيصًا لإدارة جدول العناوين (MAC Address Table).

قد تُلاحظ تأثيرات طفيفة في بيئات شديدة التعقيد أو في حال تفعيل سجلات موسعة (Logging) مع عدد كبير جدًا من المنافذ المنتهكة، لكن هذا أمر نادر الحدوث. وعليه، لا يُعتبر التأثير على الأداء سببًا مقنعًا لعدم تفعيل أمن المنافذ.

طريقة ربط أمن المنافذ مع بروتوكول المصادقة 802.1X

في الشبكات الحديثة، غالبًا ما تُستخدم آلية 802.1X للمصادقة على مستوى المنفذ، حيث يتطلب من أي جهاز متصل أن يمر بإجراءات مصادقة مثل اسم مستخدم وكلمة مرور أو شهادات رقمية عبر بروتوكول EAP. يمكن دمج أمن المنافذ مع 802.1X ليكون دور أمن المنافذ هو منع أي جهاز غير معروف حتى من محاولة المصادقة، أو لتقييد عدد الأجهزة المتصلة عبر منفذ واحد (Port-Based Authentication).

يساهم هذا الدمج في منح طبقة إضافية من الأمان. إذا نجح الجهاز في المصادقة عبر بروتوكول 802.1X، فلا يزال بحاجة إلى أن يتوافق عنوان الـMAC الخاص به مع سياسات أمن المنافذ المفعّلة. يُشكل هذا ما يشبه “تعدد العوامل” في سياق مكونات الشبكة. ويُعدّ ذلك ضروريًا خصوصًا في الشبكات اللاسلكية الهجينة التي تتضمن منافذ سلكية ولاسلكية.

كيفية ضبط أمن المنافذ على أجهزة Cisco كمثال

تمتلك أجهزة Cisco واجهة سطر أوامر (CLI) شائعة لإعداد أمن المنافذ. وفيما يلي مثال عام لتفعيل أمن المنافذ على أحد المنافذ:

Switch(config)# interface FastEthernet0/1 Switch(config-if)# switchport mode access Switch(config-if)# switchport port-security Switch(config-if)# switchport port-security maximum 2 Switch(config-if)# switchport port-security mac-address sticky Switch(config-if)# switchport port-security violation restrict Switch(config-if)# end

في المثال السابق:

- تم وضع المنفذ في نمط Access لاستخدامه من قبل جهاز واحد أو أكثر في نفس الشبكة.

- تم تفعيل أمن المنافذ بالأمر

switchport port-security. - تحديد الحد الأقصى للعناوين باثنين (

maximum 2) على المنفذ. - تفعيل النمط اللاصق (Sticky) حيث يتم تعلم العناوين تلقائيًا وتثبيتها في الإعدادات.

- اختيار وضعية الانتهاك Restrict حيث يتم تسجيل محاولات الاختراق مع منع الحزم غير المصرح بها.

أفضل الممارسات لتطبيق أمن المنافذ

- تحديد السياسة المناسبة: يوصى بتحديد سياسة واضحة لكيفية التعامل مع المنافذ (أي وضعية الانتهاك)، وعدد العناوين المسموح بها، ونمط الإعداد (Static، Dynamic، Sticky).

- اعتماد أسلوب تدريجي: في المؤسسات الكبيرة، يُنصح بتفعيل أمن المنافذ تدريجيًا وعلى مراحل، لتفادي انقطاع الخدمة المفاجئ للأجهزة المصرح بها فعليًا.

- الدمج مع أنظمة المراقبة: يفضل إرسال سجلات الأحداث (Logs) إلى خادم مركزي مثل Syslog أو نظام معلومات الأمان وإدارة الأحداث (SIEM) لتحليلها بشكل متقدم واكتشاف محاولات الاختراق بسرعة.

- الموازنة بين الأمان والمرونة: الوضع Shutdown يعتبر الخيار الأقوى أمنيًا، لكنه يؤثر على توافر الخدمة. وضع Restrict قد يكون مناسبًا لمعظم سيناريوهات المؤسسات.

- التحديث والنسخ الاحتياطي للإعدادات: خاصة عند استخدام النمط اللاصق Sticky، يجب الاهتمام بحفظ الإعدادات (Saving Configuration) بعد تعلم العناوين المطلوبة، كي لا تضيع التكوينات عند إعادة تشغيل الجهاز.

- التدريب والتوعية: لا يكفي الضبط الفني فقط؛ إذ يجب توعية الموظفين حول سياسات أمن المنافذ، وأن أي محاولة لتوصيل أجهزة غير مصرح بها ستُرفض ويمكن أن تُسجل كإنذار أمني.

التعامل مع الحالات الطارئة وإعادة ضبط المنافذ

عندما يتم اكتشاف انتهاك ويؤدي إلى توقف المنفذ (إذا كان الوضع Shutdown)، تصبح عملية إعادة المنفذ للعمل مرتبطة بتدخل مسؤولي الشبكة. عادة ما يجري الأمر كالتالي:

- دخول وضع التهيئة للمنفذ.

- إصدار أمر تعطيل المنفذ

shutdownثم إعادة تفعيلهno shutdown. - مراجعة السجلات لمعرفة سبب الانتهاك والعنوان المتسبب في ذلك.

- تنفيذ تعديلات إن لزم الأمر (مثل إضافة العنوان الجديد إلى القائمة الثابتة).

العلاقة مع تقنيات VLAN وTrunk Ports

في بعض الأحيان، تتعدد الشبكات المحلية الافتراضية (VLANs) داخل نفس التبديل. قد يتم استخدام منافذ Trunk لنقل عدة شبكات محمولة (Tagged) في الوقت نفسه. عمومًا، لا يطبَّق أمن المنافذ على منافذ Trunk لأنها مصممة لنقل المرور الخاص بعدة شبكات فرعية. بل غالبًا ما يُطبق على منافذ Access المخصصة للأجهزة النهائية.

مع ذلك، فإن بعض الأنظمة تدعم مفاهيم متقدمة تسمح بتطبيق سياسات أمنية على منافذ Trunk في حالة وجود سيناريوهات معقدة، ولكن ذلك ليس الاستخدام الأكثر شيوعًا.

اندماج أمن المنافذ مع أنظمة الكشف عن التسلل (IDS) أو منع التسلل (IPS)

يمكن أن يكمل أمن المنافذ تقنيات IDS/IPS. حيث يوفر أمن المنافذ خط حماية على مستوى الطبقة الثانية، بينما يقوم IDS/IPS بتتبع وتحليل أنماط المرور على مستويات أعلى. في حال كشف نظام منع التسلل (IPS) عن هجوم صادر من منفذ معين، قد يتم تفعيل آليات أمن المنافذ لإغلاق المنفذ أو حصره. هذا التكامل يزيد من فاعلية منظومة الأمن الشاملة.

اعتبارات خاصة بالشبكات اللاسلكية

على الرغم من أن مفهوم أمن المنافذ يرتبط بشكل أساسي بالشبكات السلكية، إلا أن للشبكات اللاسلكية طبقة وصول مختلفة (Access Points) وتستخدم برمجيات تحكم أخرى. ورغم ذلك، عند دمج نقاط الوصول مع الشبكة السلكية الأساسية، يمكن تفعيل أمن المنافذ على منافذ التبديل المتصلة بنقاط الوصول لمنع إدخال نقاط وصول غير موثوقة.

سيناريوهات عملية ومشكلاتها الشائعة

حتى مع التطبيق الجيد لأمن المنافذ، قد تظهر تحديات أو مشكلات، من بينها:

- نقل أجهزة الموظفين بين المكاتب: عندما ينقل الموظف جهازه من منفذ إلى آخر، قد لا تتعرف إعدادات أمن المنافذ على العنوان الجديد، مما يسبب انقطاع الخدمة حتى يتم تحديث الإعدادات أو تفعيل نمط ديناميكي/لاصق.

- تجاوز الحد الأقصى للعناوين بسبب وجود محاور أو مبدلات صغيرة (Mini-Switch) خلف المنفذ: أحيانًا يقوم البعض بوصل محور (Hub) أو مبدل صغير لتوصيل أكثر من جهاز. إن لم يكن هذا السيناريو مصرحًا به، فسيتم رصده على أنه محاولة تجاوز الحد الأقصى المسموح به.

- صعوبات في التوسع: في البيئات سريعة النمو التي تشهد إضافة أجهزة جديدة باستمرار، يمكن أن يصبح الأمن الثابت عبئًا إداريًا إذا لم يتم أتمتة الإجراءات.

العائد على الاستثمار (ROI) في تنفيذ أمن المنافذ

قد يتساءل بعض مديري الأعمال عن جدوى الاستثمار في تطبيق أمن المنافذ مقارنة بتكلفته الإدارية والتقنية. يمكن تقييم العائد (ROI) من خلال قياس:

- تقليل الخسائر المحتملة: قيمة فقدان البيانات أو انقطاع العمل بسبب الاختراقات الداخلية.

- تقليل الوقت المنقضي في التحقيق بالحوادث: حيث تُسجّل المحاولات غير المصرح بها بوضوح.

- تحسين سمعة المؤسسة: الالتزام بالمعايير الأمنية يزيد من ثقة العملاء والشركاء.

في معظم الحالات، يُعد أمن المنافذ تقنية قليلة التكلفة مقارنةً بالعوائد الأمنية، وخاصةً عند استخدامه جنبًا إلى جنب مع بروتوكولات مصادقة قوية.

المقارنة بين أمن المنافذ وحلول أخرى

قد يخلط البعض بين أمن المنافذ وبين حلول أو تقنيات أخرى مثل ACLs (Access Control Lists) على الموجهات أو الجدران النارية (Firewalls). لكن هناك اختلاف جوهري:

- أمن المنافذ: يركز على الحد من عدد وعناوين الـMAC المسموح لها بالاتصال عبر منفذ معين.

- ACLs: تركز على فلترة الحزم بناء على معايير مثل عنوان IP، البروتوكول، المنفذ (TCP/UDP)، وغيرها.

- الجدران النارية: تعمل على مستوى أعلى من الحماية الشبكية، تفصل عادةً بين الشبكات الفرعية أو شبكة داخلية وخارجية.

كل هذه التقنيات تكمل بعضها البعض، ولا يُعد أي منها بديلًا للآخر. إن الجمع بينها يضمن طبقات متعددة من الحماية (Defence in Depth).

المعايير والمواصفات الدولية المتعلقة بأمن المنافذ

هناك بعض المواصفات والمعايير العالمية التي تتقاطع مع مفهوم أمن المنافذ، ولو بشكل غير مباشر. مثلًا:

- معيار PCI-DSS: يُلزِم القطاعات المالية (كبطاقات الائتمان) بتطبيق ضوابط أمنية شاملة، ومنها وسائل لتقييد الوصول الفيزيائي والمنطقي للشبكات.

- معايير ISO/IEC 27001: تُشجع على تطبيق سياسات تحكم في الوصول (Access Control) على كل المستويات، بما في ذلك مستوى طبقة الوصول في الشبكة.

- متطلبات HIPAA: في القطاع الصحي، يجب حماية بيانات المرضى، مما يتطلب تأمين جميع نقاط الاتصال في الشبكة، بما فيها المنافذ السلكية.

مستقبل أمن المنافذ في ظل تطور الشبكات

مع انتشار التقنيات الافتراضية والحوسبة السحابية وتوسع إنترنت الأشياء (IoT)، قد يتساءل البعض: هل سيظل أمن المنافذ بنفس الأهمية؟ والإجابة نعم، إذ إن المنافذ الفيزيائية ما زالت تحتاج إلى ضبط صارم، خاصة في مراكز البيانات (Data Centers) والمنشآت الصناعية. كما أن تطور تقنيات المحاكاة الافتراضية للشبكات (SDN و NFV) لا يلغي الحاجة إلى التحكم على مستوى الطبقة الفيزيائية.

في الوقت نفسه، تظهر توجهات جديدة نحو Micro-Segmentation واستخدام حلول أمنية ديناميكية تتكيف مع الهوية الرقمية للجهاز أو المستخدم. إلا أن هذه التوجهات لا تنفي دور أمن المنافذ، بل على الأرجح سيتم دمجه مع تلك الحلول في إطار أوسع من “السياسات المبنية على الهوية” (Identity-Based Policies).

دور إدارة مخاطر أمن المعلومات في توجيه تفعيل أمن المنافذ

يجب أن يُنظر إلى أمن المنافذ بوصفه جزءًا من سياسة إدارة مخاطر أمن المعلومات. تُحدد استراتيجية إدارة المخاطر الأولويات، وتُبيّن ما إن كان ينبغي إنفاق موارد إضافية لإحكام أمن المنافذ على حساب جوانب أخرى. يتم ذلك عادة عبر تحليل احتمالية وقوع الحوادث وتأثيرها المحتمل، ومن ثم تخصيص الإجراءات الأمنية بناءً على ذلك.

نصائح إضافية للمديرين والمهندسين

- تجارب مخبرية قبل التطبيق الفعلي: ينصح بإنشاء بيئة اختبارية لتطبيق أمن المنافذ واكتشاف أي مشاكل محتملة في سيناريو حقيقي مصغر قبل اعتمادها في الشبكة الإنتاجية.

- تحديث مستمر للبرامج الثابتة (Firmware): تحرص الشركات المنتجة لمعدات الشبكة على إصدار تحديثات تتضمن إصلاحات أمنية أو تحسينات لأمن المنافذ. يجب متابعة هذه التحديثات وتطبيقها بشكل منتظم.

- مراجعة دورية للقوائم: ينبغي لفرق تقنية المعلومات مراجعة القوائم الثابتة للعناوين كل فترة للتأكد من أنها لا تحتوي على عناوين لأجهزة قديمة أو لم تعد مستخدمة.

- التدقيق (Audit) المستمر: إجراء عمليات تدقيق داخلية وخارجية للتأكد من الامتثال للسياسات والمعايير، واكتشاف أي تكوينات خاطئة قد تهدد أمان المنافذ.

- العمل بروح الفريق: تطبيق أمن المنافذ ليس مهمة فريق الشبكات وحده، بل يجب إشراك فريق أمن المعلومات، ومسؤولي الموارد البشرية، والإدارة العليا لضمان الالتزام والدعم.

المزيد من المعلومات

الخلاصة

مصادر ومراجع