دور البروتوكولات الشبكية في اتصالات تكنولوجيا المعلومات

تُعدُّ البروتوكولات الشبكية الركيزة الأساسية التي تعتمد عليها عمليات الاتصال وتبادل البيانات بين الأجهزة المختلفة في عالم تكنولوجيا المعلومات والاتصالات. فهي بمثابة مجموعة من القواعد والاتفاقيات التي تُحدد كيفية تنظيم وتوجيه البيانات عبر شبكات متعددة، سواء كانت سلكية أو لاسلكية، وتعمل على ضمان التواصل الفعّال، الآمن، والموثوق بين الأجهزة والتطبيقات المختلفة التي تتفاعل ضمن النظام الشبكي. إن فهم طبيعة هذه البروتوكولات، وتصنيفها، وطرق عملها، يُعد ضروريًا ليس فقط للمختصين في مجالات الشبكات والأمان الإلكتروني، وإنما أيضًا للمستخدمين العاديين والمهتمين بمعرفة كيفية حماية بياناتهم من التهديدات المستمرة والمتطورة التي تفرضها الهجمات الإلكترونية على البنى التحتية الرقمية.

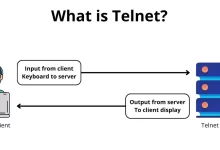

مفهوم البروتوكولات الشبكية وأهميتها في الشبكات الحديثة

تُعرّف البروتوكولات الشبكية على أنها مجموعات من القواعد والمعايير التي تحكم كيفية إرسال واستقبال البيانات عبر الشبكة. فهي تضمن أن تُفهم البيانات بشكل صحيح على طرفي الاتصال، وتُوجه بشكل مناسب إلى وجهتها، مع الحفاظ على أمن وسلامة المعلومات. بدون وجود بروتوكولات موحدة، لن تكون هناك إمكانية لتحقيق تواصل منظم وفعّال بين الأجهزة المختلفة، سواء كانت حواسيب شخصية، خوادم، أجهزة موجهة، أو حتى الهواتف الذكية والأجهزة الذكية التي أصبحت جزءًا من البنية التحتية الرقمية الحديثة.

تلعب البروتوكولات دورًا حيويًا في تنظيم العمليات الشبكية، فهي تحدد نوع البيانات التي يمكن نقلها، وكيفية تقسيمها، وتنسيق توقيت إرسالها، بالإضافة إلى إدارة الجلسات، والتشفير، والتحكم في التدفق، وتصحيح الأخطاء. وبالتالي، فإنها تضمن أن تصل البيانات بشكل صحيح، وأن تتم عمليات التواصل بشكل سلس وموثوق، مما يعزز من كفاءة الأنظمة ويقلل من احتمالية حدوث أخطاء أو خلل في نقل المعلومات. وفي الوقت نفسه، فإنها توفر إطارًا للأمان، من خلال تنفيذ تقنيات التشفير، والتحقق من الهوية، ومنع التطفل أو الاختراقات المحتملة.

أنواع البروتوكولات الشبكية وفئاتها

تصنف البروتوكولات الشبكية إلى عدة فئات، وفقًا لمستوى عملها في نموذج OSI، أو وفقًا لوظيفتها، أو نوع البيانات التي تتعامل معها. تتنوع هذه البروتوكولات بين تلك التي تتعامل مع الجوانب الفيزيائية والكهربائية، وأخرى تختص بالتوجيه، والنقل، والجلسات، والعرض، والتطبيقات. وسنستعرض هنا أهم هذه الفئات بشكل تفصيلي، مع توضيح لكل نوع من البروتوكولات، وأمثلة عليها، ودورها في الشبكة.

الطبقة الفيزيائية (Physical Layer)

تُعنى هذه الطبقة بالمستوى المادي لنقل البيانات، فهي تتعامل مع الجوانب التي تتعلق بالإشارات الكهربائية، والأشعة، والأسلاك، والأجهزة المستخدمة في الاتصال. تشمل المعايير والواجهات التي تسمح بنقل البتات من جهاز إلى آخر، مثل Ethernet، وUSB، وFiber Optic. في سياق الأمان، فإن ضعف هذه الطبقة يمكن أن يؤدي إلى هجمات استغلال الثغرات في الأجهزة أو الوسائط المادية، مثل التنصت على الكابلات أو اعتراض الإشارات اللاسلكية.

طبقة الوصول إلى الشبكة (Data Link Layer)

تقوم بتنظيم الوصول إلى الوسائط المادية، وتتحكم في عمليات الإرسال والاستقبال على مستوى الجهاز، وتوفر خدمات مثل تصحيح الأخطاء، وتحديد العناوين، وإدارة التدفق. من البروتوكولات المهمة هنا، Ethernet، وWi-Fi، وPPP. وإذا لم يتم تأمين هذه البروتوكولات بشكل جيد، فإنها تصبح هدفًا للهجمات مثل اعتراض البيانات أو انتحال العناوين (Spoofing)، مما يهدد سلامة البيانات وسرية المعلومات.

طبقة الشبكة (Network Layer)

تعنى بتوجيه البيانات بين الأجهزة عبر الشبكة، مع تحديد المسارات المثلى لإيصال البيانات إلى وجهتها. البروتوكول الأهم هنا هو الإنترنت بروتوكول (IP)، الذي يُستخدم لتوجيه الحزم عبر شبكات مختلفة، سواء كانت محلية أو عامة مثل الإنترنت. يمكن أن تتعرض هذه البروتوكولات لهجمات مثل التصيّد، أو انتحال العناوين، أو هجمات الاختراق عبر استغلال الثغرات في جدران الحماية أو إعدادات التوجيه غير الصحيحة.

طبقة النقل (Transport Layer)

تتحكم في نقل البيانات بين الأجهزة، وتضمن توصيل البيانات بشكل موثوق، مع إدارة عمليات تصحيح الأخطاء، وتجزئة البيانات، والتحكم في التدفق. البروتوكولان الرئيسيان هنا هما TCP (بروتوكول التحكم في النقل) وUDP (بروتوكول النقل الفوري). هجمات التلاعب في التوصيلات أو انتحال الجلسات يمكن أن تستهدف هذه الطبقة، خاصة في حالات استغلال ضعف بروتوكول TCP أو استغلال الثغرات في إدارة الجلسات.

طبقة الجلسة (Session Layer)

تتولى إدارة الجلسات أو الاتصالات بين الأجهزة، وتوفير آليات لإقامة، وإدارة، وإنهاء هذه الجلسات بشكل منسق. هجمات الاستيلاء على الجلسات (Session Hijacking) من أخطر التهديدات التي تستهدف هذه الطبقة، حيث يستغل المهاجم ضعف إدارة الجلسات لاقتحام الاتصال والتحكم فيه.

طبقة العرض (Presentation Layer)

تُعنى بمعالجة البيانات وتحويلها إلى شكل يُفهم من قبل التطبيقات، بما في ذلك التشفير، وفك التشفير، وضغط البيانات، وتحويل الصيغ. من البروتوكولات التي تعمل هنا، HTTP، وSMTP، وFTP. تعتبر هذه الطبقة هدفًا أيضًا للهجمات التي تستهدف تصيّد البيانات أو سرقة المعلومات عبر استغلال الثغرات في عمليات التشفير أو التحويل.

طبقة التطبيق (Application Layer)

تمثل الواجهة النهائية للمستخدم، حيث تتفاعل معها البرامج والتطبيقات، وتحتوي على بروتوكولات مثل HTTP، وSMTP، وDNS، وغيرها. هنا، يُصبح تطبيق الويب أو البريد الإلكتروني هدفًا للهجمات، خاصة تلك التي تستهدف الثغرات البرمجية، أو تستغل ضعف التشفير، أو تستخدم هجمات التصيد الاحتيالي لسرقة المعلومات الشخصية.

الهجمات الإلكترونية واستغلال الثغرات في البروتوكولات

على الرغم من أن البروتوكولات الشبكية تُصمم لتوفير الأمان والموثوقية، إلا أن تصميمها أو تنفيذها قد يحمل ثغرات يمكن أن يستغلها المهاجمون لتحقيق أهداف خبيثة. لذا، فإن فهم طبيعة هذه الثغرات، وأنواع الهجمات التي قد تستهدف البروتوكولات، يمثل أساسًا في تطوير استراتيجيات الحماية والتصدي للهجمات الإلكترونية.

ثغرات التشفير وضعف الأمان في بروتوكولات الاتصال

تُعدّ تقنيات التشفير من أهم أدوات حماية البيانات أثناء النقل، وخاصة في بروتوكولات مثل SSL وTLS. ومع ذلك، فإن ضعف التشفير، أو استخدام إصدارات قديمة من هذه البروتوكولات، يمكن أن يُتيح للمهاجمين التسلل إلى البيانات أو فك تشفيرها، مما يعرضها للخطر. على سبيل المثال، هجمات مثل BEAST وPOODLE استهدفت ثغرات في إصدارات قديمة من بروتوكول SSL، وأدت إلى تسريب البيانات الحساسة.

الهجمات باستخدام البرامج الضارة (Malware) والثغرات في البروتوكولات

برامج الفدية، وبرامج التجسس، والبرمجيات الخبيثة التي تستهدف الثغرات في البروتوكولات، تُعد من أخطر التهديدات. فمثلًا، استغلال ضعف في بروتوكول إدارة الجلسات أو آليات التوثيق يمكن أن يؤدي إلى دخول غير مصرح به، أو سرقة بيانات حساسة، أو تنفيذ عمليات خبيثة على الشبكة. كما أن هجمات التصيّد الاحتيالي تعتمد على استغلال الثغرات في تطبيقات البريد الإلكتروني أو الويب، التي تعتمد على بروتوكولات مثل SMTP وHTTP.

هجمات نفي الخدمة (Denial of Service – DoS) ونطاق الاستغلال

الهجمات من نوع DoS وDDoS تعتمد على غمر الخوادم بكميات هائلة من الطلبات، بهدف تعطيل الخدمة أو إبطائها بشكل كبير. تستغل هذه الهجمات ضعف في إدارة الطلبات أو الثغرات في بروتوكولات التحكم في التدفق، أو إعدادات غير محكمة للأجهزة والخوادم. في كثير من الأحيان، يتم استخدام برمجيات خبيثة أو استغلال الثغرات في بروتوكولات TCP/IP لتنفيذ مثل تلك الهجمات، مما يسبب توقف خدمات حيوية، ويهدد استمرارية العمل في الشبكة.

أهمية تعزيز أمان البروتوكولات وتطويرها المستمر

تُعدّ حماية الشبكات من التهديدات الإلكترونية مهمة مستمرة تتطلب تحديث البروتوكولات، وتحسين تصميمها، واعتماد معايير أمان حديثة، بالإضافة إلى تطبيق إجراءات أمنية صارمة على مستوى الشبكة والتطبيقات. من الضروري أن تتبنى المؤسسات والشركات استراتيجيات متعددة الطبقات، تشمل التشفير القوي، وإدارة الهوية، والجدران النارية، وأنظمة الكشف عن الاختراق، بالإضافة إلى التوعية المستمرة للعاملين حول أساليب الهجوم الحديثة وكيفية التصدي لها.

كما أن البحوث المستمرة في مجال أمان البروتوكولات، وتحديث المعايير الدولية، وتطوير بروتوكولات جديدة أكثر أمانًا، ساهمت بشكل كبير في تقليل الثغرات، وتعزيز مستوى الثقة في الشبكة. على سبيل المثال، اعتماد بروتوكول TLS 1.3، الذي تم تطويره ليكون أكثر أمانًا وكفاءة من الإصدارات السابقة، يعكس الحاجة المستمرة لمراجعة وتحسين معايير الأمان.

الجهود العالمية والمنظمات المعنية في تطوير بروتوكولات آمنة

هناك العديد من المؤسسات والمنظمات التي تساهم بشكل فعال في تطوير المعايير والبروتوكولات الأمنية، ومن أبرزها:

- IETF (Internet Engineering Task Force): تعتبر الهيئة المسؤولة عن تطوير وتحديث معايير الإنترنت، وتصدر مستندات RFC التي توضح بروتوكولات الشبكة، وتعمل على تحسين أمانها باستمرار.

- شركة Cisco: تقدم حلولًا أمنية وتطويرات للبروتوكولات، وتوفر أدوات وتقنيات لتعزيز أمان الشبكات في المؤسسات الكبيرة والصغيرة.

نصائح وتوصيات لتعزيز أمن الشبكات وحماية البروتوكولات

لضمان مستوى عالٍ من الأمان، يجب أن تتبنى المؤسسات السياسات التالية:

تحديث وتطوير البروتوكولات باستمرار

اعتماد أحدث إصدارات البروتوكولات، والتخلص من الإصدارات القديمة التي تحتوي على ثغرات معروفة، هو أحد أهم الخطوات. على سبيل المثال، التحديث من SSL إلى TLS، وتطبيق إصدارات حديثة من بروتوكولات التوجيه والنقل، يساهم بشكل كبير في تقليل الثغرات الأمنية.

تطبيق التشفير القوي وإجراءات التحقق من الهوية

استخدام تقنيات التشفير الحديثة والمعتمدة، وتفعيل آليات التحقق متعددة العوامل (MFA)، يقلل من احتمالية الاختراق، ويزيد من مستوى الثقة في عمليات التواصل.

إدارة الثغرات والكشف المبكر عن الاختراقات

اعتماد أنظمة إدارة الثغرات، واستخدام أدوات الكشف عن الاختراق، يساعد في التعرف على الهجمات قبل أن تتسبب في أضرار كبيرة، واتخاذ الإجراءات التصحيحية بسرعة.

التوعية والتدريب المستمر للعاملين

حيث إن غالبية الهجمات تعتمد على استغلال الثغرات البشرية، فإن التوعية بأحدث أساليب الهجوم، وتدريب الموظفين على التعامل مع رسائل التصيّد، والبروتوكولات الآمنة، يساهم بشكل فعال في تقليل المخاطر.

ختامًا: مستقبل أمان البروتوكولات والتحديات المقبلة

في عالم يتسم بسرعة التغير والتطور التكنولوجي، يظل أمن البروتوكولات تحديًا مستمرًا، يتطلب تحديثات دائمة، وابتكار تقنيات جديدة، واعتماد ممارسات أمنية فعالة لمواجهة التهديدات الناشئة. إن تطور تقنيات التشفير، وتبني تقنيات الذكاء الاصطناعي، وتوسيع استخدام التقنيات اللامركزية، مثل البلوكتشين، يُعد من الاتجاهات الواعدة التي ستعزز من مستوى أمان الشبكات في المستقبل. ومع تزايد اعتماد الإنترنت للأشياء، والذكاء الاصطناعي، والخدمات السحابية، فإن الحاجة إلى بروتوكولات مرنة، وقوية، ومحدثة ستظل دائمًا في قلب استراتيجيات الأمان الرقمي.

وفي الختام، فإن تعزيز أمان البروتوكولات هو مسؤولية مشتركة تتطلب تعاونًا عالميًا، واستثمارًا في البحث والتطوير، وتوعية مستمرة، لضمان بيئة رقمية أكثر أمانًا، وموثوقية، واستدامة، لمستقبل يتسم بالثقة والتطوير المستمر.