قفل المنفذ باستخدام Passive Interface

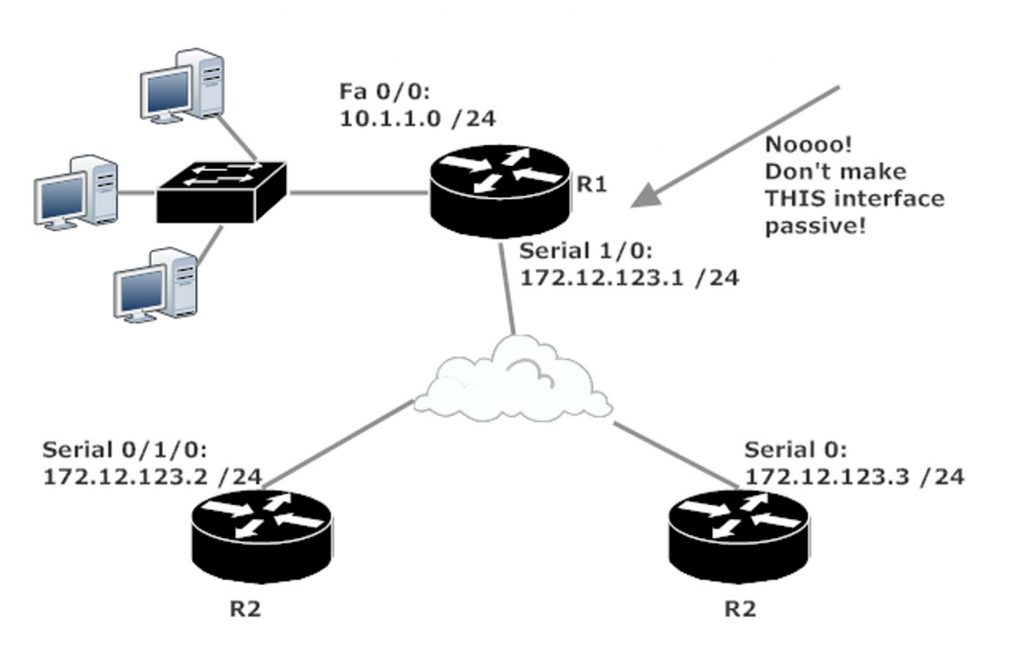

يُعدّ مفهوم Passive Interface واحدًا من الأدوات الأساسية التي يتم استخدامها في شبكات الحاسوب لتحسين كفاءة الشبكة وأمانها. تُستخدم هذه التقنية بشكل شائع في بروتوكولات التوجيه الديناميكية مثل OSPF وEIGRP وRIP. يهدف قفل المنافذ عبر Passive Interface إلى منع إرسال التحديثات التوجيهية من خلال المنافذ أو الواجهات التي يتم تحديدها على أنها خاملة (Passive). في هذا المقال المفصل والشامل، سنتناول تعريف هذه التقنية، طريقة عملها، أهميتها، وكيفية تطبيقها في الشبكات العملية.

تعريف Passive Interface

Passive Interface هي خاصية تُستخدم في أجهزة التوجيه مثل Cisco Routers لجعل واجهة معينة “خاملة”. هذا يعني أن الجهاز لن يرسل أي تحديثات توجيهية عبر هذه الواجهة، لكنه سيظل قادراً على استقبال التحديثات التوجيهية منها.

النقاط الأساسية:

- إيقاف الإرسال: تمنع الخاصية إرسال التحديثات التوجيهية (Routing Updates) من واجهة معينة.

- السماح بالاستقبال: تستمر الواجهة في استقبال التحديثات من الأجهزة الأخرى المتصلة بها.

- تحسين الأمان: تساعد في تقليل المخاطر الأمنية عن طريق منع تسرب معلومات التوجيه الحساسة إلى الشبكات غير الموثوق بها.

أهمية Passive Interface

تُستخدم هذه التقنية لتحقيق مجموعة متنوعة من الأهداف المهمة في تصميم وإدارة الشبكات.

1. تحسين الأمان

- عند تشغيل بروتوكولات التوجيه الديناميكية، قد تُرسل التحديثات التوجيهية بشكل غير مقصود إلى شبكات غير آمنة. يُمكن أن يؤدي هذا إلى تسرب معلومات التوجيه الحساسة.

- باستخدام Passive Interface، يمكن منع تسرب البيانات إلى الشبكات غير الموثوق بها.

2. تقليل استهلاك الموارد

- في الشبكات الكبيرة، يؤدي إرسال التحديثات التوجيهية بشكل مستمر عبر جميع المنافذ إلى زيادة الحمل على الجهاز.

- تُقلل Passive Interface من حركة المرور الزائدة عن طريق إيقاف إرسال التحديثات غير الضرورية.

3. التوافق مع الشبكات الفرعية

- عند استخدام بروتوكولات مثل RIP، التي ترسل التحديثات بشكل دوري، تُتيح هذه الخاصية إمكانية عزل واجهات معينة دون التأثير على قدرة الجهاز على استقبال التحديثات.

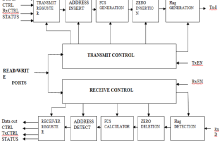

كيفية عمل Passive Interface

1. دور التوجيه الديناميكي

عند تفعيل بروتوكولات التوجيه الديناميكية مثل RIP أو OSPF، يتم تبادل التحديثات التوجيهية بين أجهزة التوجيه من خلال الواجهات النشطة.

- هذه التحديثات تحتوي على معلومات مثل المسارات (Routes) والميتركس (Metrics).

- بدون Passive Interface، تُرسل هذه التحديثات بشكل دوري من جميع الواجهات النشطة.

2. تأثير Passive Interface

عند تعيين واجهة كـ”خاملة”، يتوقف جهاز التوجيه عن إرسال التحديثات التوجيهية من خلال هذه الواجهة.

- يتم تحقيق ذلك عن طريق منع بروتوكول التوجيه من إرسال أي بيانات عبر الواجهة المحددة.

- لكن الجهاز يظل قادراً على استقبال التحديثات الواردة من الأجهزة الأخرى المتصلة بالواجهة.

خطوات تطبيق Passive Interface

تختلف خطوات تطبيق الخاصية بناءً على بروتوكول التوجيه المستخدم. سنوضح هنا كيفية تطبيقها على أشهر البروتوكولات.

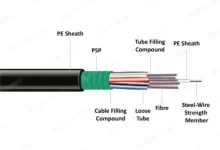

1. تطبيق Passive Interface في RIP

الأمر المستخدم:

مثال عملي:

إذا كنت ترغب في منع إرسال التحديثات عبر الواجهة FastEthernet0/0:

تفسير:

- الجهاز لن يُرسل تحديثات التوجيه عبر الواجهة FastEthernet0/0.

- لكنه سيظل يستقبل التحديثات الواردة منها.

2. تطبيق Passive Interface في OSPF

الأمر المستخدم:

مثال عملي:

تفسير:

- يتم منع إرسال تحديثات OSPF من الواجهة GigabitEthernet0/1.

- مع ذلك، سيتم قبول تحديثات LSA الواردة من الأجهزة الأخرى.

3. تطبيق Passive Interface في EIGRP

الأمر المستخدم:

مثال عملي:

تفسير:

- يتم منع إرسال تحديثات التوجيه عبر الواجهة Serial0/1/0.

- التحديثات الواردة ستظل قيد الاستلام والمعالجة.

الجدول التوضيحي لتطبيق الأوامر

| البروتوكول | الأمر المستخدم | مثال عملي |

|---|---|---|

| RIP | passive-interface |

passive-interface FastEthernet0/0 |

| OSPF | passive-interface |

passive-interface GigabitEthernet0/1 |

| EIGRP | passive-interface |

passive-interface Serial0/1/0 |

فوائد إضافية لتقنية Passive Interface

- تحسين استقرار الشبكة: يقلل من تعارض التحديثات التوجيهية الناتجة عن الشبكات غير الموثوق بها.

- إدارة التكاليف: تقليل استهلاك عرض النطاق الترددي في الشبكات الكبيرة.

- إدارة الشبكات الهجينة: تُستخدم في الشبكات التي تحتوي على بروتوكولات توجيه مختلفة.

التحديات والاعتبارات

1. إغفال استقبال التحديثات

- إذا تم تعيين الواجهة كـ”خاملة” بالخطأ، قد يؤدي ذلك إلى فقدان التحديثات الهامة.

2. التوافق مع بروتوكولات معينة

- ليست جميع بروتوكولات التوجيه تدعم خاصية Passive Interface بنفس الطريقة. من المهم التحقق من دعم البروتوكول المستخدم.

خاتمة

يُعد قفل المنافذ باستخدام Passive Interface أداة قوية وفعّالة في تحسين أمان الشبكة وكفاءتها. من خلال منع إرسال التحديثات التوجيهية عبر واجهات معينة، يمكن تحسين استقرار الشبكة وتقليل المخاطر الأمنية. ومع ذلك، يتطلب استخدام هذه الخاصية تخطيطًا دقيقًا للتأكد من عدم التأثير على الأداء العام للشبكة. من الضروري أن يكون مديرو الشبكات على دراية كاملة بكيفية تطبيق وإدارة هذه الخاصية لضمان أقصى استفادة منها.

المزيد من المعلومات

قفل المنفذ بواسطة واجهة سلبية (Passive Interface) هو أحد الأساليب التي يمكن استخدامها في تكوين الشبكات لتحسين الأمان والتحكم في حركة حركة البيانات. يستخدم هذا النهج عادة في بروتوكول التوجيه (Routing Protocols) لتعطيل تبادل المعلومات عبر واجهة معينة مع الحفاظ على تشغيل البروتوكول في الواجهات الأخرى.

عندما تقوم بتكوين واجهة بشكل سلبي، يتم تعطيل بروتوكول التوجيه عبر تلك الواجهة مع الاحتفاظ بقدرتها على استقبال حزم المعلومات. هذا يعني أن الواجهة المعنية لن تعلن عن أي معلومات توجيهية، ولكنها لا تزال قادرة على استقبال الحزم وتحويلها داخل الشبكة.

من الجوانب الإيجابية لاستخدام قفل المنفذ بواسطة واجهة سلبية هو زيادة الأمان، حيث يمكن تقليل الفرص للاختراق من خلال تقليل نقاط الوصول الممكنة. كما يمكن أيضا تحسين أداء الشبكة عن طريق تقليل حركة المعلومات عبر الواجهات التي لا تحتاج إلى بروتوكول التوجيه.

لتحديد واجهة كواجهة سلبية، يمكنك استخدام الأمر التكويني في واجهة التوجيه مع استخدام الخاصية passive-interface. على سبيل المثال، إذا كان لديك بروتوكول توجيه OSPF وتريد قفل واجهة محددة، يمكنك استخدام الأمر التالي:

router ospf 1

passive-interface GigabitEthernet0/0

هذا الأمر يجعل واجهة GigabitEthernet0/0 واجهة سلبية، مما يعني عدم الإعلان عن معلومات توجيه OSPF عبر هذه الواجهة.

تذكير: قبل تكوين قفل المنفذ بواسطة واجهة سلبية، يجب عليك فهم تأثيراتها وضمان أن هذا التكوين يتناسب مع احتياجات شبكتك وتوجيهات التصفير (Routing Policies) الخاصة بك.

الخلاصة

مصادر ومراجع