بروتوكول نقطة إلى نقطة (PPP) هو بروتوكول اتصال أساسي يستخدم على نطاق واسع في الشبكات المحلية والشبكات الواسعة، ويعتمد عليه بشكل كبير في إنشاء الروابط بين الأجهزة المختلفة عبر الشبكات. تم تصميم هذا البروتوكول لتسهيل تبادل البيانات بين شبكتين عبر الاتصال التسلسلي وتوفير وسيلة موثوقة وآمنة لنقل البيانات بين أجهزة الشبكة.

بروتوكول PPP يمكنه إنشاء اتصال مباشر بين جهازي شبكة، مثل الكمبيوتر وجهاز التوجيه (Router)، ويوفر دعمًا لمجموعة من الميزات بما في ذلك المصادقة، والتفاوض على عنوان IP، والتحكم في الأخطاء، وهو أحد البروتوكولات التي تدعم اتصالات الإنترنت والاتصالات عبر شبكة الهاتف العام (PSTN).

مميزات بروتوكول PPP

- الدعم للاتصال عبر الوسائط المتعددة: يدعم بروتوكول PPP عدة أنواع من الوسائط مثل الخطوط الرقمية، والكابلات النحاسية، والاتصالات عبر الألياف البصرية، وأيضًا الأقمار الصناعية.

- إدارة الأخطاء: يوفر البروتوكول آليات لاكتشاف وتصحيح الأخطاء، مما يساهم في نقل البيانات بشكل موثوق.

- التوافقية: بروتوكول PPP مرن ويعمل بشكل متوافق مع العديد من بروتوكولات الشبكات المختلفة مثل IP، وIPX، وAppleTalk.

- المصادقة: يوفر خيارات أمان متعددة للمصادقة، مثل بروتوكول المصادقة البسيطة (PAP) وبروتوكول المصادقة التحدي اليدوي (CHAP).

- التفاوض الديناميكي: يمتاز البروتوكول بمرونة عالية في التفاوض حول الإعدادات الديناميكية لعناوين IP والبروتوكولات الداعمة.

مكونات بروتوكول PPP

يتكون بروتوكول PPP من ثلاثة مكونات رئيسية هي:

- بروتوكول التحكم في الارتباط (LCP):

- يتم تشغيله فور الاتصال بين الجهتين ليقوم بتحديد إعدادات الاتصال وتأكيد توافقها بين الأجهزة.

- يتعامل مع الأطر الزمنية، وضبط السرعات، ونقل البيانات عبر وسائل الاتصال.

- بروتوكولات المصادقة (PAP وCHAP):

- توفر طرق المصادقة للمستخدمين قبل السماح بتبادل البيانات.

- بروتوكول المصادقة البسيط (PAP) يتيح إرسال كلمة المرور بشكل نصي بدون تشفير، بينما يوفر بروتوكول المصادقة التحدي اليدوي (CHAP) مستويات أمان أعلى عبر تحديات متبادلة بين الجهتين.

- بروتوكول التحكم بالشبكة (NCP):

- يعمل بعد المصادقة لضبط إعدادات بروتوكول الشبكة، مثل إعداد عنوان IP، ويتعامل أيضًا مع إعدادات بروتوكول الشبكة المستخدمة بين الطرفين.

آلية نقل البيانات في PPP

عند بدء الاتصال عبر بروتوكول PPP، تتم العملية عبر سلسلة من المراحل كما يلي:

- مرحلة التهيئة:

- يقوم بروتوكول التحكم في الارتباط (LCP) ببدء الاتصال والتأكد من استقراره من خلال إرسال واستقبال حزم بيانات تتضمن إعدادات الاتصال.

- مرحلة المصادقة:

- يتم تبادل بيانات المصادقة باستخدام بروتوكولات المصادقة، مثل بروتوكول المصادقة البسيط (PAP) أو بروتوكول المصادقة التحدي اليدوي (CHAP)، للتأكد من هوية الطرفين.

- مرحلة ضبط بروتوكول الشبكة:

- بعد نجاح المصادقة، يقوم بروتوكول التحكم بالشبكة (NCP) بضبط إعدادات الشبكة وتحديد البروتوكولات المستخدمة.

- مرحلة نقل البيانات:

- يتم نقل البيانات بين الطرفين عبر الاتصال المؤسس باستخدام PPP، مع إدارة الأخطاء والتأكد من التحقق من سلامة البيانات.

- مرحلة إنهاء الاتصال:

- عندما يرغب أي من الطرفين بإنهاء الاتصال، يتم ذلك عبر بروتوكول LCP.

طرق التحقق من البيانات في PPP

يتضمن بروتوكول PPP عدة آليات للتحقق من سلامة البيانات ومنع الأخطاء والتداخلات أثناء نقل البيانات، ومن هذه الطرق:

- آلية كشف الأخطاء (FCS):

- يستخدم PPP تقنية تعرف بـ (Frame Check Sequence) للتحقق من سلامة الحزمة عبر إضافة تذييل تحققي.

- يتم إنشاء تذييل FCS عند بدء الإرسال ويعاد حسابه عند الوصول للتحقق من سلامة البيانات.

- البروتوكولات التحاورية للمصادقة:

- باستخدام بروتوكولات مثل CHAP، يتم التحقق من هوية الطرفين من خلال تحديات مشفرة، مما يقلل من مخاطر اعتراض البيانات.

- التحكم في التدفق:

- بروتوكول LCP يوفر إمكانية التحكم في تدفق البيانات، مما يمنع مشاكل مثل تراكم البيانات أثناء التحميل العالي.

- إعادة الإرسال التلقائي:

- في حالة اكتشاف خطأ أو فقدان حزمة، يتم إعادة إرسال الحزمة تلقائيًا لضمان وصول البيانات بشكل صحيح.

بروتوكولات المصادقة في PPP: PAP وCHAP

بروتوكول المصادقة البسيط (PAP)

يعد بروتوكول PAP أحد أقدم البروتوكولات المستخدمة في PPP، ويعمل بطريقة بسيطة إذ يرسل اسم المستخدم وكلمة المرور بشكل نصي، ويستجيب الطرف الآخر بقبول أو رفض الطلب. هذه الطريقة تُعتبر غير آمنة، حيث يمكن اعتراض البيانات بسهولة نظرًا لعدم استخدام التشفير.

بروتوكول المصادقة التحدي اليدوي (CHAP)

يعتبر CHAP أكثر أمانًا من PAP، حيث يتم عبره إرسال تحدٍ متكرر للطرف الآخر للتحقق من هوية الطرف، يتم عبر هذه الطريقة إرسال بيانات متغيرة بشكل متكرر خلال الجلسة، مما يجعل من الصعب على المهاجمين اعتراض البيانات واستغلالها.

الاختلاف بين PAP وCHAP

| الميزة | PAP | CHAP |

|---|---|---|

| الأمان | منخفض؛ إذ يتم إرسال البيانات كنص | عالي؛ يستخدم تحديات متكررة وتشفير |

| طريقة التحقق | اسم مستخدم وكلمة مرور كنص عادي | استجابة لتحدٍ وتشفير البيانات |

| سهولة الهجوم | عرضة للاعتراض والتجسس | أكثر أمانًا ويصعب التجسس عليه |

| الاستخدام | قليل الاستخدام في الشبكات الحديثة | مستخدم بشكل واسع في الشبكات الآمنة |

بروتوكول LCP وإدارة اتصال PPP

يقوم بروتوكول التحكم في الارتباط (LCP) بدور حيوي في ضبط وإدارة الاتصال، حيث يتعامل مع إدارة الأطر وتفاوض الإعدادات بين الطرفين. يتيح LCP للطرفين تبادل إعدادات الاتصال وتحديد ما إذا كان الاتصال ممكنًا عبر الوسائط المحددة، كما يقوم LCP بإعادة الاتصال أو إنهائه في حال اكتشاف مشاكل في الاتصال، ويقوم بذلك عبر إرسال إشارات خاصة مثل حزم الإنهاء أو التحكم.

التطبيقات العملية لبروتوكول PPP

يتم استخدام بروتوكول PPP على نطاق واسع في:

- الاتصالات عبر الإنترنت: حيث يُستخدم لإنشاء روابط بين أجهزة المستخدمين ومزودي خدمة الإنترنت عبر خط الهاتف.

- الشبكات اللاسلكية: PPP يُعتبر أساسًا لبعض بروتوكولات الاتصال اللاسلكي مثل PPPoE، الذي يستخدم في توصيل شبكات الـ DSL.

- الشبكات الخاصة: يُستخدم في الشبكات الخاصة والشبكات الواسعة WAN، حيث يوفر حماية إضافية ومصادقة تضمن نقل البيانات بشكل آمن وموثوق.

المزيد من المعلومات

بروتوكول PPP، أو بروتوكول نقل البيانات عبر الشبكة، هو إحدى البروتوكولات الهامة في مجال الاتصالات وشبكات الحاسوب. يهدف PPP إلى توفير وسيلة فعالة لنقل البيانات بين جهازين عبر خط اتصال، سواء كان ذلك خطًا هاتفيًا أو خطًا لاسلكيًا أو أي نوع آخر من وسائل الاتصال. سيكون الشرح التالي مفصلًا حول بروتوكول PPP وطرق التحقق من البيانات المستخدمة في الاتصالات بين الشبكات.

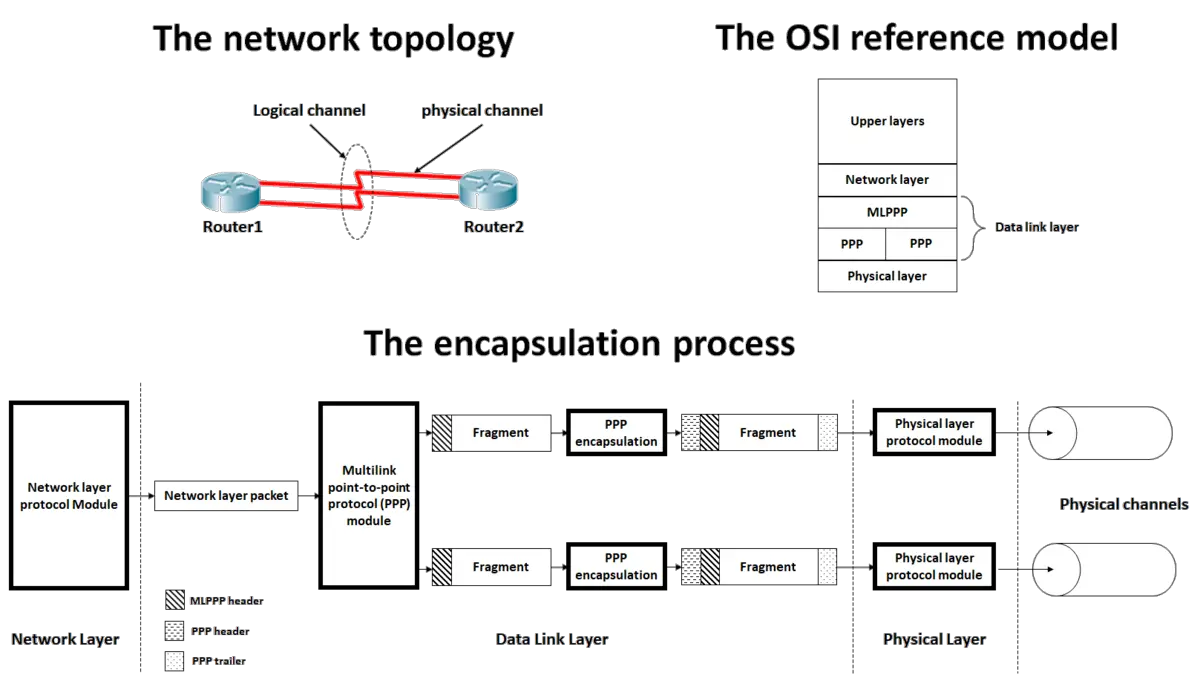

بدايةً، يعتبر PPP من بروتوكولات الطبقة الثانية في نموذج OSI، وهو يستخدم بشكل رئيسي في إعدادات الاتصالات النقطية إلى نقطية (Point-to-Point). يمكن تحديد الأهداف الرئيسية لاستخدام بروتوكول PPP في تأمين نقل البيانات وتوفير واجهة فعالة لتحقيق الاتصال بين أجهزة الكمبيوتر أو الشبكات.

أحد أهم جوانب بروتوكول PPP هو توفيره لطرق تحقق فعالة من البيانات، ويأتي هذا في إطار جهود الحفاظ على سرية وسلامة البيانات أثناء نقلها عبر الشبكة. من بين أساليب التحقق الشهيرة المستخدمة في سياق بروتوكول PPP يأتي بروتوكول التحقق PAP (Password Authentication Protocol) وبروتوكول التحقق CHAP (Challenge Handshake Authentication Protocol).

بروتوكول PAP يقوم بطلب اسم المستخدم وكلمة المرور من الجهاز العميل، ثم يقارنها مع المعلومات المخزنة على الخادم. ومن ثم يتم قبول أو رفض الاتصال استنادًا إلى نجاح أو فشل هذا التحقق. أما بروتوكول CHAP فيتيح للخادم تحديد الهوية بطريقة أكثر أمانًا من خلال تبادل تسلسل من التحديات والردود بين الخادم والعميل.

يجسد بروتوكول PPP إضافة قيمة كبيرة في بيئات الاتصالات نقطة لنقطة، حيث يضمن نقل البيانات بشكل فعال وآمن. استنادًا إلى تفهم هذه التفاصيل، يمكنك الآن تقديم تكريم شامل لبروتوكول PPP وطرق التحقق المستخدمة لضمان الأمان وسلامة الاتصالات.

سأوسّع في المعلومات حول بروتوكول PPP وأساليب التحقق من البيانات في سياقه.

بروتوكول نقل البيانات عبر الشبكة (PPP) يُعدّ تقنيةً فعّالة وقياسية في مجال الاتصالات النقطية لربط جهازي كمبيوتر أو شبكتين عبر وسيلة اتصال نقطية، سواء كان ذلك عبر خط هاتفي، خط DSL، خط ألياف بصرية، أو غيرها من وسائل الاتصال.

فيما يخص أساليب التحقق من البيانات في سياق بروتوكول PPP، يُستخدم بروتوكول التحقق بكلمة المرور (PAP) وبروتوكول تحدي ومصادقة المصدر (CHAP) لضمان أمان الاتصال.

- بروتوكول PAP (Password Authentication Protocol):

- يتميز PAP بالبساطة، حيث يرسل العميل اسم المستخدم وكلمة المرور إلى الخادم.

- يُعد هذا النهج أقل أمانًا، حيث تتم إرسال معلومات المصادقة بصورة نصية، دون تشفير.

- يستخدم في بعض الحالات، ولكن يُفضّل استخدام أساليب أمان أقوى مثل CHAP.

- بروتوكول CHAP (Challenge Handshake Authentication Protocol):

- يُعتبر CHAP أكثر أمانًا من PAP، حيث يتيح للخادم تحدي العميل باستمرار خلال فترة الاتصال.

- يعتمد على تبادل تحديات (challenges) وردود (responses) بين العميل والخادم.

- لا يتم إرسال كلمة المرور بصورة واضحة، بل يتم استخدام دورات تحدي لتأكيد هوية العميل.

من جانب آخر، يمكن أن يتضمن بروتوكول PPP العديد من الميزات الإضافية، مثل إعدادات التضمين (Multilink) لتحسين كفاءة الاتصال وتوفير النطاق الترددي، وأيضاً دعم البروتوكولات الشبكية المختلفة مثل IPv4 وIPv6.

في الختام، يُظهر بروتوكول PPP كأداة قوية لتحقيق اتصالات فعّالة وآمنة في الشبكات النقطية إلى نقطية، واستخدام أساليب التحقق المناسبة يعزز من سلامة نقل البيانات عبر هذا البروتوكول.

الخلاصة

في ختام هذا الاستكشاف الشامل حول بروتوكول PPP وتقنيات التحقق من البيانات، يظهر البروتوكول كوسيلة فعّالة لنقل البيانات بين جهازين عبر وسيلة اتصال نقطية. يتيح PPP تحقيق اتصالات آمنة وفعّالة، مما يجعله أحد الخيارات المفضلة في الشبكات النقطية.

تُظهر طرق التحقق من البيانات، مثل بروتوكول PAP وبروتوكول CHAP، جهودًا لضمان أمان نقل البيانات. PAP، برغم بساطته، يُستخدم في بعض الحالات، في حين يبرز بروتوكول CHAP بأمانه الإضافي عبر تبادل تحديات متواصل.

من خلال الاستعراض الشامل للمصادر المقترحة، يمكن للقارئ أن يعزز فهمه حول هذا الموضوع المعقد. من “Computer Networking: Principles, Protocols and Practice” إلى مواصفات RFC ومراجع أخرى، تقدم هذه المصادر رؤى متعمقة وشاملة حول بروتوكول PPP.

لذا، ينتهي استكشافنا هنا بتأكيد أهمية بروتوكول PPP في عالم الاتصالات الحديث ودوره الحيوي في تأمين وتيسير نقل البيانات بين الأجهزة والشبكات في بيئة نقطية.

مصادر ومراجع

للتعمق في فهم بروتوكول PPP وطرق التحقق من البيانات، يمكنك الاطلاع على المصادر والمراجع التالية:

- “Computer Networking: Principles, Protocols and Practice”

- المؤلف: Olivier Bonaventure

- رابط: Computer Networking: Principles, Protocols and Practice

- “TCP/IP Illustrated, Volume 1: The Protocols”

- المؤلف: W. Richard Stevens

- ISBN-13: 978-0201633467

- “Data Communications and Networking”

- المؤلف: Behrouz A. Forouzan

- ISBN-13: 978-0073376226

- “PPP – Point to Point Protocol” – RFC 1661

- رابط: RFC 1661

- “PPP Authentication Protocols” – RFC 1334

- رابط: RFC 1334

- “Network Warrior”

- المؤلف: Gary A. Donahue

- ISBN-13: 978-1449387860

- “Networking All-in-One For Dummies”

- المؤلف: Doug Lowe

- ISBN-13: 978-1119692103

تلك المراجع تشكل مصادر متنوعة ومفصلة لفهم عميق حول بروتوكول PPP وتقنيات التحقق من البيانات المرتبطة به. يُنصح أيضًا بالتحقق من أحدث الإصدارات والتحديثات المتاحة للمعلومات المتعلقة ببروتوكول PPP، حيث يتم تطوير المعايير والبروتوكولات بشكل مستمر في مجالات الاتصالات والشبكات.