شرح بروتوكول مراقبة الشبكة Syslog و الرسائل الخاصة به

بالطبع، سأقدم لك شرحًا شاملاً لبروتوكول مراقبة الشبكة Syslog والرسائل الخاصة به بأسلوب يجمع بين التفصيل العميق والوضوح التوضيحي. يتيح بروتوكول Syslog للأنظمة تسجيل الأحداث وإرسال الرسائل الخاصة بها إلى مستلم مركزي، وهو أمر حيوي في بيئات الشبكات الكبيرة لمراقبة وتحليل الأنشطة. سنستكشف الأهمية الرئيسية لبروتوكول Syslog وكيف يتيح للمديرين والمراقبين فهم أداء النظام والتحقق من الأحداث الهامة.

يعتبر بروتوكول Syslog من أقدم بروتوكولات مراقبة الشبكة وأكثرها استخداماً. يتميز بقدرته على تسجيل الأحداث بشكل فعال، حيث يقوم الأجهزة المختلفة بإرسال رسائل Syslog إلى الخادم المخصص لاستلامها. يتكامل هذا البروتوكول مع معظم أنظمة التشغيل والأجهزة المختلفة، مما يجعله خيارًا شائعًا للمراقبة.

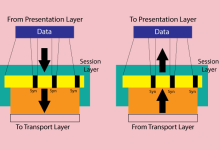

يتكون بروتوكول Syslog من ثلاثة أجزاء رئيسية: المنشئ (Originator)، والمرسل (Sender)، والمستلم (Receiver). يقوم المنشئ بإنشاء الرسالة، في حين يرسل المرسل هذه الرسالة إلى المستلم الذي يقوم بتلقيها وتحليلها. يستخدم البروتوكول تسلسلات نصية مفتوحة لتمثيل البيانات، مما يسهل فحص السجلات وتفسيرها.

يتيح Syslog للمستخدمين تحديد مستويات الأهمية للرسائل، مثل DEBUG وINFO وWARNING وERROR وCRITICAL، مما يساعد في تصنيف الأحداث بحسب أهميتها. يعزز هذا التصنيف الفعال قدرة المشرفين على تحديد ومتابعة الأحداث الهامة بشكل فعال.

من الجوانب الرئيسية لاستخدام بروتوكول Syslog هي القدرة على تجميع البيانات من مصادر متعددة في مكان واحد، مما يجعله أداة قوية للرصد والتحليل الشامل. يمكن للمشرفين تكوين خوادم Syslog لتحقيق تجميع البيانات بشكل مركزي، مما يسهل عمليات التحليل والاستجابة السريعة للمشاكل.

باختصار، يعد بروتوكول Syslog عنصرًا أساسيًا في تحسين أمان وأداء الشبكات. يوفر تسجيلًا دقيقًا ومتكاملاً للأحداث، مما يساعد على اكتشاف ومعالجة المشاكل بشكل أسرع وفعال.

المزيد من المعلومات

بالتأكيد، سنوسع في فهمنا لبروتوكول مراقبة الشبكة Syslog ونستكشف بعض الجوانب الإضافية والمعلومات الهامة حوله.

هيكل رسائل Syslog:

رسائل Syslog تتكون عادة من جزئين رئيسيين: رأس الرسالة (Header) وجسم الرسالة (Message). يحتوي رأس الرسالة على معلومات مثل مستوى الأهمية والتاريخ والوقت، بينما يحتوي جسم الرسالة على البيانات الفعلية أو الحدث الذي تم تسجيله.

توجيه رسائل Syslog:

يمكن توجيه رسائل Syslog إما بشكل محلي على نفس الجهاز أو عبر الشبكة إلى خوادم مركزية. هذا يعني أنه يمكن تجميع سجلات Syslog من مصادر متعددة في موقع مركزي لتسهيل مراقبة الشبكة بشكل أكثر فعالية.

استخدامات Syslog:

يتم استخدام بروتوكول Syslog في سياقات متنوعة، بدءًا من أنظمة التشغيل مثل Linux وUnix وWindows، وصولاً إلى أجهزة الشبكات والأجهزة الطرفية. يسمح Syslog بتحديد المشاكل النظامية ومراقبة الأحداث المهمة مثل محاولات الوصول غير المصرح بها وأخطاء النظام.

أمان Syslog:

لضمان سرية وسلامة البيانات، يمكن تأمين اتصالات Syslog باستخدام بروتوكولات آمنة مثل TLS (Transport Layer Security) أو SSH (Secure Shell). هذا يصبح خاصة مهمًا عند نقل رسائل Syslog عبر شبكة عامة.

تكوين Syslog:

يوفر أنظمة التشغيل والأجهزة العديد من الخيارات لتكوين خوادم Syslog، بما في ذلك تحديد مصادر الرسائل وتحديد مستويات الأهمية المراد تسجيلها. يساعد هذا في تخصيص تجربة الرصد وفقاً لاحتياجات النظام الفريدة.

أدوات تحليل Syslog:

لتحليل وفهم سجلات Syslog بشكل فعال، يمكن استخدام أدوات تحليل Syslog المتقدمة. تلك الأدوات تقدم واجهات بصرية تسهل على المشرفين تصفح وتحليل البيانات بشكل مريح.

باختصار، يعتبر بروتوكول Syslog عنصرًا لا غنى عنه في الحفاظ على أمان وأداء الشبكات. يوفر تسجيلًا مرنًا وقويًا للأحداث، ويساهم في سهولة تحليل السجلات للتعرف على القضايا والاستجابة بفعالية.

الخلاصة

في ختامنا لاستكشاف بروتوكول مراقبة الشبكة Syslog، نجد أنه يشكل عنصراً أساسياً وفعالاً في تحسين أمان وأداء الشبكات. من خلال قدرته على تسجيل الأحداث بشكل دقيق ونقلها بفعالية إلى مستلم مركزي، يتيح Syslog للمديرين والمراقبين فهماً أعمق لأداء النظام والتفاعل مع الأحداث الهامة.

يتيح هيكل رسائل Syslog وتوجيهها بشكل مرن فرصًا كبيرة لتكوين أنظمة رصد فعالة. يمكن تحديد مستويات الأهمية واستخدامه في مجموعة متنوعة من السياقات، بدءًا من نظم التشغيل إلى أجهزة الشبكات.

بفضل أمانه المتقدم، حيث يمكن تأمين اتصالاته باستخدام بروتوكولات مثل TLS أو SSH، يضمن Syslog سرية وسلامة البيانات. وعلى الرغم من بساطته، يظل Syslog قويًا وفعالًا في مساعدة المشرفين في اكتشاف ومعالجة المشاكل بسرعة وفعالية.

لذا، يتجلى بروتوكول Syslog كأداة حيوية للمحترفين في مجال تكنولوجيا المعلومات، حيث يمثل أساساً لتحقيق الرصد الشبكي وتحليل الأحداث بشكل شامل، مما يسهم في تعزيز أمان وكفاءة البنية التحتية للشبكة.

مصادر ومراجع

بالتأكيد، إليك بعض المصادر والمراجع التي يمكنك الاطلاع عليها للمزيد من المعلومات حول بروتوكول Syslog:

-

RFC 5424 – “The Syslog Protocol”

- الوثيقة الرسمية لبروتوكول Syslog. يمكنك العثور على نسخة منها على موقع IETF (Internet Engineering Task Force).

-

RFC 3164 – “The BSD Syslog Protocol”

- وثيقة أخرى تتعلق ببروتوكول Syslog، تركز على النسخة المستخدمة بشكل شائع في أنظمة BSD.

-

“Essential Syslog” by Rainer Gerhards

- كتاب يقدم نظرة شاملة حول بروتوكول Syslog، يشرح استخداماته وكيفية تكوينه.

-

“Linux System Programming: Talking Directly to the Kernel and C Library” by Robert Love

- يحتوي الكتاب على فصل مفصل حول Syslog في سياق أنظمة Linux.

-

“Network Security Essentials” by William Stallings

- يقدم نظرة على استخدامات بروتوكول Syslog في سياق أمان الشبكات.

-

مواقع الشركات المتخصصة في أمان الشبكات وتحليل السجلات مثل Splunk وELK Stack.

- يمكنك الاطلاع على موارد هذه الشركات للتعرف على كيفية استخدامها في تحليل سجلات Syslog.

-

Forums and Community Discussions:

- تجدها في منتديات مثل Stack Exchange و Reddit، حيث يمكنك مشاركة الخبرات مع المجتمع والاستفادة من تجارب الآخرين.

تأكد من التحقق من تحديث تواريخ المصادر لضمان أنك تستفيد من أحدث المعلومات.