أهمية جدران الحماية في حماية شبكات الحاسوب

في عالم علوم الحاسوب، تعتبر جدران الحماية أو ما يُعرف بـ “الـFirewall” من العناصر الأساسية التي تلعب دورًا حيويًا في حماية الشبكات من التهديدات والاختراقات المحتملة. فهي ليست مجرد جهاز أو برنامج عادي، بل هي نظام معقد ومتكامل يُصمم خصيصًا لتنظيم حركة البيانات بين المناطق المختلفة داخل الشبكة، سواء كانت هذه المناطق موثوقة أو غير موثوقة، بهدف الحفاظ على سلامة المعلومات والأصول الرقمية من الهجمات الخارجية والداخلية على حد سواء.

تُستخدم جدران الحماية بشكل واسع في مختلف أنواع الشبكات، سواء كانت شبكات الشركات الكبرى، أو المؤسسات الصغيرة، أو حتى الشبكات المنزلية. فهي تعمل على وضع حواجز إلكترونية تمنع المرور غير المرغوب فيه، وتُتيح فقط البيانات والمعلومات التي تتوافق مع قواعد وسياسات أمنية محددة مسبقًا، ما يضمن عدم السماح لأي جهة أو طرف غير مصرح له بالوصول إلى البيانات الحساسة أو استغلال الثغرات الأمنية الموجودة في الشبكة.

الوظائف الأساسية لجدار الحماية وأهميته في أمن الشبكات

وظيفة جدار الحماية الأساسية تتمثل في مراقبة وتنظيم حركة البيانات التي تمر عبر الشبكة، سواء كانت واردة أو صادرة، وفقًا لمجموعة من القواعد والسياسات الأمنية المطبقة. ويقوم جدار الحماية بدور الحارس الذي يقرر، بناءً على تلك القواعد، ما إذا كانت البيانات ستُسمح لها بالمرور أم سيتم حجبها أو إعادة توجيهها إلى إجراءات أخرى. من خلال هذا الدور، يساهم جدار الحماية بشكل فعال في تقليل فرص الاختراق، وكشف التهديدات، ومنع انتشار البرمجيات الخبيثة والفيروسات، بالإضافة إلى حماية البيانات الحساسة من الوصول غير المصرح به.

الوظائف التي يؤديها جدار الحماية تتنوع وتتداخل، حيث تشمل على سبيل المثال لا الحصر:

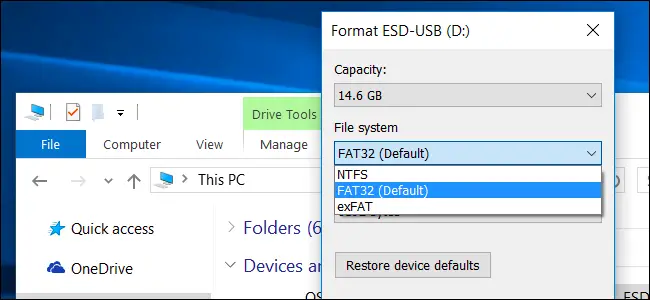

- فحص حزم البيانات (Packet Filtering): حيث يقوم بفحص الحزم بناءً على عناوين المصدر والوجهة، وبروتوكولات الاتصال، وأرقام المنافذ، مما يسمح أو يمنع مرورها وفقًا للقواعد المحددة.

- الجدران النارية القائمة على الحالة (Stateful Inspection): وهي تقنية أكثر تطورًا، حيث تتابع حالة الاتصالات وتاريخها لضمان أن البيانات المرسلة تتوافق مع سياق الاتصال السابق، مما يعزز مستوى الأمان.

- الترشيح حسب التطبيق (Application Layer Filtering): حيث يتم فحص محتوى البيانات من مستوى التطبيق، مثل تحليل محتوى البريد الإلكتروني، أو استعلامات قواعد البيانات، أو تطبيقات الويب، لضمان عدم احتوائها على برمجيات خبيثة أو أنشطة غير قانونية.

- نظام كشف التسلل (IDS) ونظام منع التسلل (IPS): بالإضافة إلى جدران الحماية التقليدية، يمكن أن تتكامل أنظمة الكشف والرد على التهديدات لزيادة مستوى الحماية، من خلال رصد الأنشطة المشبوهة أو غير المصرح بها واتخاذ الإجراءات اللازمة.

أنواع جدران الحماية وتقنيات تنفيذها

الجدران النارية التقليدية (Packet Filtering Firewalls)

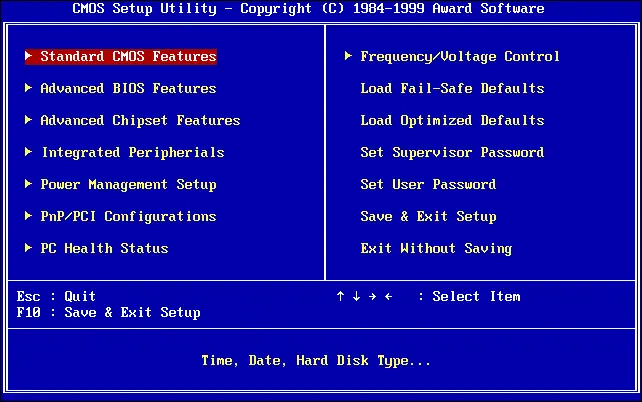

تُعد هذه النوعية هي الأقدم والأبسط من حيث التقنية. فهي تعتمد على فحص حزم البيانات بناءً على معايير محددة مسبقًا، مثل عناوين المصدر والوجهة، وأرقام المنافذ، والبروتوكول المستخدم. يتم تنفيذ هذه التقنية عادة على مستوى الشبكة (Layer 3) من نموذج OSI، وتوفر مستوى جيد من الحماية، لكنها قد تكون عرضة لبعض الثغرات، خاصة إذا كانت القواعد غير محدثة أو غير دقيقة.

الجدران النارية القائمة على الحالة (Stateful Inspection Firewalls)

تعتبر من التحديثات المهمة على جدران الحماية التقليدية، حيث تعتمد على تتبع حالة الاتصالات الجارية، وتخزين المعلومات حولها، مما يسمح لها باتخاذ قرارات أكثر ذكاءً ودقة بشأن مرور الحزم. فهي تراقب سياق الاتصال بشكل مستمر، وتفحص ما إذا كانت البيانات تتوافق مع الحالة المعروفة، مما يقلل من احتمالية استغلال الثغرات ويزيد من مستوى الأمان.

الجدران النارية على مستوى التطبيق (Application Layer Firewalls)

تعمل على مستوى تطبيقات محددة، وتقوم بفحص محتوى البيانات بشكل عميق، بما يتجاوز مجرد رؤوس الحزم. فهي قادرة على تحليل البيانات المرسلة عبر بروتوكولات مثل HTTP, HTTPS, FTP, SMTP، وغيرها، وتطبيق قواعد أمنية مفصلة على المحتوى، مثل حظر رسائل البريد الإلكتروني الضارة، أو عزل التطبيقات المشبوهة، وتوفير حماية خاصة ضد هجمات نوعية مثل هجمات حقن SQL أو هجمات البرامج النصية عبر المواقع (XSS).

الجدران النارية القائمة على الشبكة الافتراضية الخاصة (VPN) والجدران النارية السحابية

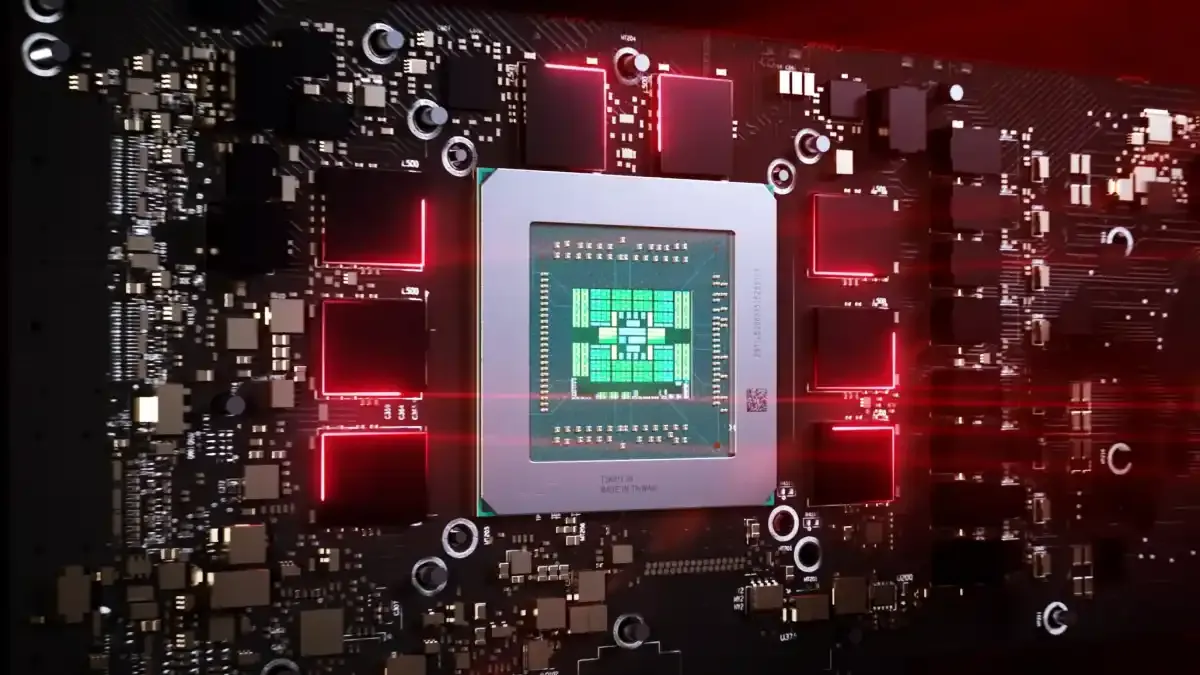

مع توسع استخدام الشبكات السحابية، ظهرت الحاجة إلى جدران حماية تدعم بيئات العمل السحابية، وتوفر حماية للواجهات بين الشبكات الداخلية والخدمات السحابية. تعتمد هذه الجدران على تقنيات التشفير والطبقة الثانية من الشبكة، وتقدم حلولاً مرنة وفعالة لإدارة الوصول وتأمين البيانات في بيئات غير مادية.

مبادئ وأساليب تصميم جدران الحماية الفعالة

مبدأ “السماح أولاً” (Allow-First Principle)

يعتمد هذا المبدأ على السماح بشكل افتراضي بجميع الاتصالات، إلا إذا كانت قواعد الحظر تمنعها بشكل صريح. وهو أسلوب مريح من ناحية إدارة الشبكة، خاصة في بيئات العمل التي تتطلب مرونة عالية، لكنه يحمل مخاطر أمنية كبيرة، حيث قد يُسمح لبعض التهديدات بالمرور إذا لم تكن القواعد محكمة وواضحة.

مبدأ “المنع أولاً” (Deny-First Principle)

ويقوم على فرض حظر شامل، واستثناء بعض الاتصالات المسموح بها فقط، وفقًا لقوائم محددة مسبقًا. وهو أسلوب أكثر أمانًا، ويُعتبر الأفضل على الإطلاق في بيئات تتطلب حماية عالية، حيث يقلل من احتمالية مرور البيانات الضارة، ولكنه يتطلب إعداد قواعد دقيقة ومعرفة تفصيلية بالتطبيقات والنقاط الطرفية التي تتعامل معها الشبكة.

تصميم القواعد والسياسات الأمنية

يجب أن يكون تصميم القواعد مبنيًا على تحليل دقيق لاحتياجات الشبكة، وفهم عميق للبنية التحتية، ونقاط الضعف، ووجهات الاتصال الأساسية. يتطلب ذلك دراسة متأنية لنوع البيانات، وأهمية مصادرها، وأهدافها، وإدارة السياسات بشكل دوري لضمان تحديثها وتوافقها مع التهديدات الجديدة.

التحديات الشائعة في إدارة جدران الحماية والحلول المقترحة

على الرغم من أن جدران الحماية تعتبر حجر الزاوية في أمان الشبكات، إلا أن إدارتها بشكل فعال يواجه العديد من التحديات، التي تتطلب خبرة تقنية عالية وفهم عميق للبيئة التشغيلية. من أبرز هذه التحديات:

- التعقيد في إعداد القواعد: حيث أن وجود قواعد غير منظمة أو غير محدثة يمكن أن يؤدي إلى ثغرات أمنية، أو إلى عرقلة أداء الشبكة.

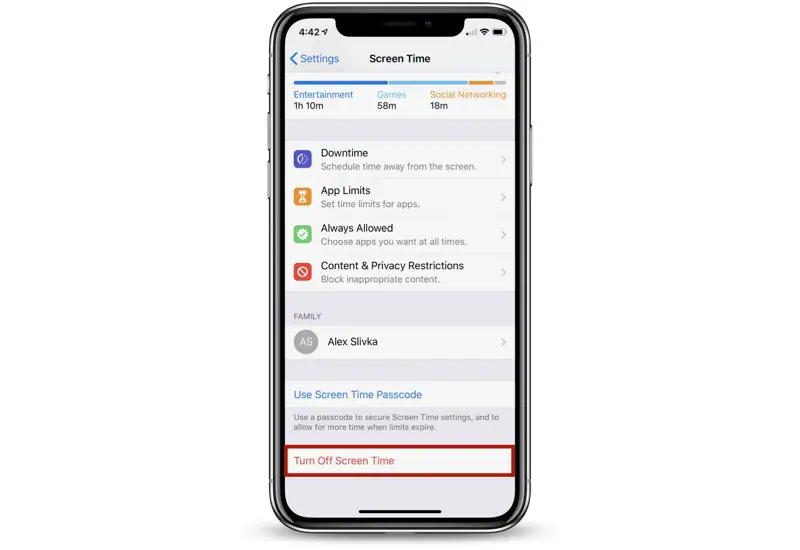

- التحكم في السياسات وتحديثها المستمر: مع تطور التهديدات، يجب مراجعة السياسات بشكل دوري، وتحديث القواعد لتواكب التغيرات، وهو أمر يتطلب استثماراً مستمراً في الموارد البشرية والتقنية.

- التعامل مع التطبيقات المشفرة (HTTPS): إذ أصبحت الكثير من البيانات تتنقل عبر بروتوكول HTTPS، مما يصعب على جدران الحماية فحص المحتوى، ويتطلب تطبيقات متقدمة أو حلول خاصة لفك التشفير بشكل آمن.

- التحكم في الوصول عبر الشبكات الافتراضية الخاصة (VPN): حيث أن تكامل جدران الحماية مع شبكات VPN يتطلب إدارة معقدة لضمان عدم استغلال الثغرات، مع الحفاظ على الأداء والكفاءة.

أفضل الممارسات لتنفيذ وصيانة جدران الحماية

لضمان فعالية عالية لجدران الحماية، يجب اعتماد مجموعة من الممارسات المثلى التي تشمل إعداد القواعد بشكل دقيق، وتحديثها باستمرار، ومراقبة الأداء، وتحليل السجلات بشكل دوري. من بين هذه الممارسات:

تحديد وتوثيق السياسات الأمنية

يجب أن تكون السياسات واضحة، وتوثق بشكل دقيق جميع قواعد المرور، والعمليات المسموح بها، والتصرفات المسموحة أو الممنوعة. كما ينبغي أن تكون السياسات مرنة وقابلة للتحديث بسهولة لمواكبة التغيرات التكنولوجية والتهديدات الجديدة.

إجراء عمليات تقييم منتظمة للأمان

يجب مراجعة القواعد، وإجراء فحوصات أمان دورية، واختبارات الاختراق (Penetration Testing) لضمان عدم وجود ثغرات، وتقييم مدى كفاءة الجدار الناري في التصدي للهجمات المختلفة.

مراقبة وتحليل السجلات (Logs)

تُعد مراقبة السجلات من الأدوات الأساسية لتحديد الأنماط المشبوهة، والاستجابة بسرعة للحوادث، وتحليل أسباب الاختراقات المحتملة. يمكن استخدام أدوات تحليل متقدمة وتكنولوجيا الذكاء الاصطناعي لتحليل البيانات بشكل أكثر دقة وفعالية.

تدريب الكوادر وتوعيتهم

الجانب البشري هو أحد أهم عناصر الأمان، لذا من الضروري تدريب فريق العمل على أحدث التقنيات، وفهم السياسات الأمنية، والاستجابة للحوادث بطريقة منهجية وفعالة.

الآفاق المستقبلية لجدران الحماية وتقنيات الأمان

مع تطور التكنولوجيا، تتغير طبيعة التهديدات، وتصبح الحاجة إلى أدوات أكثر تطورًا وذكاءً. من المتوقع أن تشهد جدران الحماية مستقبلًا تطورًا ملحوظًا عبر اعتماد تقنيات مثل:

- الذكاء الاصطناعي وتعلم الآلة: لتمكين الجدران من التعلم المستمر من البيانات والسلوكيات، والتكيف بسرعة مع التهديدات الجديدة.

- التحليل السلوكي: لمراقبة سلوك المستخدمين والتعرف على الأنشطة غير العادية أو المشبوهة بشكل أكثر دقة.

- الدمج مع أنظمة إدارة الهوية والوصول (IAM): لتوفير تحكم شامل ودقيق في من يمكنه الوصول إلى الموارد المختلفة في الشبكة.

- الأمن السحابي والـZero Trust Architecture: حيث تعتمد استراتيجيات الأمان على مبدأ “لا تثق أبداً، والتحقق دائماً”، مع دمج جدران الحماية في بيئات العمل السحابية بشكل أكثر تكاملاً ومرونة.

الخلاصة والتوصيات النهائية

تُعد جدران الحماية من الركائز الأساسية في منظومة أمن الشبكات، ويجب أن تكون جزءًا من استراتيجية أمان متكاملة تشمل سياسات واضحة، وتدريب مستمر، وتحديثات تقنية دورية، وتحليل مستمر للسجلات، بالإضافة إلى دمجها مع تقنيات أمنية أخرى لتعزيز مستوى الحماية. إن فهم متطلبات البيئة التشغيلية، وتطبيق أفضل الممارسات، واتباع نهج استباقي في إدارة جدران الحماية، هو السبيل لتحقيق أقصى قدر من الأمان، وتقليل فرص الاختراق، وحماية البيانات والأصول الرقمية من أي تهديدات محتملة، خاصة في ظل التطور المستمر لتقنيات الهجمات وأساليب الاستغلال.

وفي النهاية، يتطلب الأمر استثمارًا دائمًا في تحديث المعرفة التقنية، واستخدام أدوات متقدمة، وتبني استراتيجيات مرنة تتكيف مع بيئة العمل المتغيرة باستمرار، لضمان أن تظل جدران الحماية قوية وفعالة في مواجهة التحديات الأمنية المعاصرة والمستقبلية على حد سواء.