استراتيجيات أمنية متقدمة لحماية البيانات الرقمية

في عصر تسيطر فيه التكنولوجيا على مجريات الحياة والعمل، وتصبح البيانات الرقمية هي الثروة الحقيقية للمؤسسات والأفراد على حد سواء، تبرز الحاجة الملحة إلى تبني استراتيجيات أمنية متقدمة لحماية الخوادم والبيانات الحساسة من التهديدات السيبرانية المتزايدة والمتطورة بشكل مستمر. فالأمان لم يعد خيارًا بل ضرورة حتمية لضمان استمرارية الأعمال وحماية سمعة المؤسسات، خاصة مع تصاعد الهجمات الإلكترونية التي تستهدف استغلال الثغرات في الأنظمة الرقمية وتدمير البيانات أو سرقتها أو تعطيل الخدمات. إن حماية الخوادم تتطلب مجموعة من التدابير المنهجية والمتكاملة التي تعتمد على أحدث التقنيات والممارسات، مع مراعاة التطورات المستمرة في مجال التهديدات السيبرانية، بحيث تضمن بيئة تشغيل آمنة وموثوقة.

تتعدد أنواع التهديدات التي تواجه خوادم المؤسسات، بدءًا من الهجمات التقليدية مثل الاختراق عبر استغلال الثغرات، مرورًا بهجمات البرامج الخبيثة والفيروسات، وصولًا إلى هجمات الأنظمة المعقدة والمتطورة مثل هجمات حجب الخدمة (DDoS) والهجمات عبر استغلال الثغرات في تطبيقات الويب. بالإضافة إلى ذلك، هناك التهديدات الداخلية الناتجة عن سوء إدارة الصلاحيات أو الإهمال البشري، والتي يمكن أن تتسبب في تسرب بيانات أو تعطيل عمليات حيوية. لذلك، فإن تبني خطة أمنية شاملة، تعتمد على تحليل المخاطر، وتحديد الثغرات، وتطبيق الحلول الفعالة، هو السبيل الوحيد لضمان حماية فعالة ومستدامة.

اعتماد نماذج أمان قوية ومتطورة

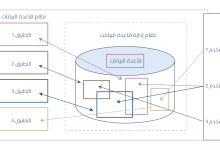

تبدأ عملية حماية الخوادم من خلال وضع إطار أمني مبني على أفضل الممارسات والمعايير العالمية، بحيث يعتمد على مفهوم الأساسيات المتينة. ويُعد نموذج الأمان هو القلب النابض لأي استراتيجية أمنية، ويجب أن يكون مرنًا بما يكفي لمواكبة التهديدات الحديثة، وفي الوقت ذاته صارمًا لمنع أي محاولة اختراق أو استغلال. من الطرق الأساسية في بناء هذا النموذج هو تطبيق مبدأ أقل الامتيازات، والذي يعني أن كل مستخدم أو خدمة تحصل على الحد الأدنى من الصلاحيات الضرورية لأداء مهامه، مما يقلل بشكل كبير من مساحة الهجمات الممكنة.

علاوة على ذلك، ينبغي أن يكون النموذج شاملاً يشمل السياسات والإجراءات الواضحة، مع تحديد مستويات الوصول، وإجراءات التحقق من الهوية، واستخدام آليات المصادقة متعددة العوامل (MFA). من المهم أيضًا اعتماد سياسات إدارة الهوية والوصول (IAM) التي تُمكّن من تنظيم وتوثيق جميع عمليات الدخول والخروج، وتوفير سجل مركزي للأنشطة، وهو ما يسهل عملية التدقيق والكشف عن أي سلوك غير معتاد أو محاولة اختراق.

التحديث المستمر للبرمجيات والأنظمة

لا يمكن إغفال أهمية التحديث الدوري للبرمجيات والأنظمة، حيث تُعد الثغرات المكتشفة حديثًا من بين أبرز نقاط الضعف التي يستغلها المهاجمون. فكل تحديث برمجي لا يقتصر على تحسين الأداء أو إضافة ميزات جديدة، بل يركز بشكل رئيسي على سد الثغرات الأمنية وإصلاح العيوب، وهو ما يعزز بشكل كبير من مقاومة النظام للهجمات. لذلك، فإن اعتماد آليات التحديث التلقائي، وتكوين جداول زمنية دقيقة لتنفيذ التحديثات، هو من الضروريات الأساسية لأي بيئة تقنية حديثة.

عند تنفيذ التحديثات، يجب أن تتبع المؤسسات عملية اختبار مسبق على بيئة معزولة لضمان عدم ظهور تعارضات أو خلل أثناء التحديث على البيئة الإنتاجية. بالإضافة إلى ذلك، ينبغي توثيق كل عملية تحديث ومتابعة نتائجها، مع اتخاذ إجراءات احتياطية قبل أي عملية ترقية للبرمجيات، لضمان استعادة النظام بسرعة في حال حدوث أي خلل أو مشكلة غير متوقعة.

استخدام أنظمة الكشف عن التهديدات المتقدمة (ATD) ومكافحة البرمجيات الخبيثة

مع تصاعد حجم وتعقيد التهديدات، أصبح من الضروري أن تتبنى المؤسسات أنظمة ذكية ومتطورة للكشف عن التهديدات المحتملة والتصدي لها بشكل فوري. أنظمة الكشف عن التهديدات المتقدمة (ATD) تعتمد على تقنيات تحليل البيانات، والذكاء الاصطناعي، والتعلم الآلي لتحليل حركة المرور وسلوك الأنظمة، والتعرف على الأنماط غير الاعتيادية أو المشبوهة التي قد تشير إلى وجود هجوم وشيك.

بالإضافة إلى ذلك، يُنصح باستخدام أنظمة مكافحة البرمجيات الخبيثة (Antivirus وAnti-malware) التي تتوافر فيها قدرات فحص وتحليل عميقة، بالإضافة إلى تحديث قواعد البيانات الخاصة بها بشكل منتظم. وتعتبر هذه الأنظمة خط الدفاع الأول، فهي تكتشف وتحظر البرامج الضارة قبل أن تصل إلى الأهداف الحيوية، مع إمكانية إجراء عمليات فحص دورية للأنظمة لضمان عدم وجود برمجيات خبيثة في بيئة التشغيل.

تشفير البيانات: حماية البيانات أثناء النقل وفي الراحة

التشفير هو أحد الركائز الأساسية في حماية البيانات، ويجب أن يكون ممارسًا بشكل متكامل على جميع مستويات البيانات. عند الحديث عن البيانات أثناء النقل، فإن استخدام بروتوكولات التشفير مثل SSL/TLS يضمن أن البيانات المرسلة عبر الشبكة تكون مشفرة، مما يمنع التنصت أو الاعتراض من قبل المهاجمين. أما البيانات في حالة الراحة، فهي البيانات المخزنة على الخوادم أو وسائل التخزين، ويجب أن تكون مشفرة باستخدام تقنيات قوية، مثل AES (Advanced Encryption Standard)، لضمان عدم تمكن أي طرف غير مخول من الاطلاع عليها.

كما أن إدارة المفاتيح تعتبر من العناصر الحيوية في عملية التشفير، حيث يجب أن تكون آمنة ومحمية بشكل صارم، مع اعتماد أنظمة إدارة المفاتيح (KMS) التي تتيح التحكم الكامل في توزيع وتخزين المفاتيح، مع إجراءات استرجاع واستبدال موثوقة لضمان استمرارية العمليات بدون مخاطر أمنية.

فحص الضيوف وإدارة الوصول بشكل دقيق

عند التعامل مع الأجهزة والمستخدمين الجدد، يجب أن تتبع المؤسسات إجراءات صارمة لتحديد صلاحيات الوصول وإجراء فحوصات أمنية قبل السماح بالدخول إلى بيئة الخادم. يشمل ذلك التحقق من صحة الهوية، وفحص الأجهزة من خلال أدوات فحص أمان مخصصة، وضمان تحديث برامج الحماية على الأجهزة قبل الاتصال بالشبكة. بالإضافة إلى ذلك، يُنصح باستخدام أدوات إدارة الهوية والوصول التي تتيح فرض سياسات صارمة، وتوفير سجلات كاملة لكل عمليات الدخول، مع إمكانية تعليق أو إلغاء صلاحيات المستخدمين المشتبه في سلوكهم.

كما ينبغي أن تتضمن السياسات أيضًا تدريبًا دوريًا للمستخدمين حول سلوكيات الاستخدام الآمن والتعرف على محاولات الاحتيال والهجمات الاجتماعية، لتقليل احتمالية نجاح الهجمات على العنصر البشري، والذي غالبًا ما يكون نقطة الضعف في منظومة الأمان.

النسخ الاحتياطي واستعادة البيانات بشكل دوري وفعال

لا يمكن إغفال أهمية وجود خطة نسخ احتياطي فعالة تضمن استمرارية العمل في حال وقوع حادث أمني أو فني. يجب أن تشمل خطة النسخ الاحتياطي جدولة منتظمة للبيانات، وتخزينها في مواقع آمنة، مع اعتماد تقنيات التشفير أثناء التخزين والنقل. بالإضافة إلى ذلك، من الضروري إجراء اختبارات استعادة البيانات بشكل دوري للتحقق من فعالية عمليات النسخ واستعادة البيانات، والتأكد من أن العمليات تتم بسرعة وبدون فقدان البيانات أو تلفها.

يفضل أن تتضمن خطة الاستعادة سيناريوهات متعددة، تتناسب مع أنواع الحوادث المختلفة، بدءًا من هجمات الفدية (Ransomware) إلى الأعطال التقنية، لضمان جاهزية الفريق الفني على التعامل مع أي مشكلة بشكل منهجي وفعال.

المراقبة الدورية للأمان وتحليل السجلات

تُعد المراقبة المستمرة لسجلات الأنشطة من أهم أدوات الكشف المبكر عن أي محاولة اختراق أو سلوك غير معتاد. من خلال تحليل سجلات الوصول، والأحداث، والأنشطة، يمكن التعرف على أنماط غير معتادة، وتحديد مصادر الهجمات، وتحليل الثغرات التي قد تستغلها الهجمات المستقبلية. وتُستخدم أدوات إدارة المعلومات والأحداث الأمنية (SIEM) التي تجمع وتحلل البيانات من مختلف الأنظمة، وتوفر تنبيهات فورية عند اكتشاف سلوك مريب.

كما أن عمليات التدقيق الأمني الدورية، والتقييم المستمر لسياسات الأمان، تساعد على تحديث الاستراتيجيات والتقنيات، وضمان التوافق مع المعايير الدولية والتشريعات المحلية، مما يعزز من مستوى الأمان العام.

تقنيات الحماية من الهجمات الاستخراجية والاستغلالية

الهجمات الاستخراجية، مثل استغلال ثغرات SQL Injection وCross-Site Scripting (XSS)، تُعد من التهديدات الخبيثة التي تستهدف استخراج البيانات أو التلاعب بأنظمة الويب. لذلك، من الضروري تنفيذ تقنيات حماية مخصصة، مثل فحص المدخلات، واستخدام أدوات تصفية الطلبات، وتطبيق سياسات التحقق من صحة البيانات قبل معالجتها، لمنع إدخال أي بيانات خبيثة.

بالإضافة إلى ذلك، يُنصح باستخدام جدران الحماية الخاصة بتطبيقات الويب (WAF) التي تراقب حركة المرور وتكتشف الهجمات المحتملة، وتقوم بحظرها قبل الوصول إلى الخادم. كما يمكن الاعتماد على أدوات اختبار الاختراق (Penetration Testing) بشكل دوري لتحليل مدى قوة النظام، وتحديد نقاط الضعف قبل أن يستغلها المهاجمون.

استفادة المؤسسات من أنظمة الكشف عن التسلل (IDS) والوقاية منه (IPS)

تعمل أنظمة كشف التسلل (IDS) وأنظمة الوقاية من التسلل (IPS) على تعزيز الدفاعات الأمنية من خلال تحليل حركة البيانات، والتعرف على الأنماط المشبوهة، وتنفيذ إجراءات استجابة فورية. حيث تراقب هذه الأنظمة تدفق البيانات عبر الشبكة، وتقوم بإرسال تنبيهات أو حتى حظر الاتصالات عند اكتشاف نشاط غير مأذون به أو سلوك غير طبيعي.

وتُعد هذه الأنظمة أدوات حيوية لزيادة مستوى الرصد، خاصة عند التعامل مع هجمات متطورة، وتتيح فحص التهديدات بشكل أكثر دقة وفاعلية، مع تقليل زمن الاستجابة، وتقليل الأضرار الناتجة عن الاختراقات.

توعية المستخدمين وتدريب الأمان المستمر

لا يمكن أن تكتمل منظومة الأمان بدون العنصر البشري، الذي غالبًا ما يكون الحلقة الأضعف إذا لم يتم توعيته بشكل صحيح. لذلك، يُنصح بتقديم برامج تدريبية دورية للمستخدمين، تركز على التوعية بمخاطر الهجمات الاجتماعية، وطرق التعرف على رسائل البريد الإلكتروني الاحتيالية، وأهمية تحديث كلمات المرور، وتجنب النقر على روابط غير موثوق بها.

كما ينبغي أن تشمل التدريبات محاكاة هجمات حية، واختبارات تقييمية، لإبقاء مستوى الوعي مرتفعًا، وتحفيز المستخدمين على الالتزام بسياسات الأمان، مما يساهم بشكل كبير في تقليل احتمالية نجاح الهجمات المعتمدة على العنصر البشري.

ضبط الإعدادات الافتراضية وتخصيص السياسات الأمنية

تُعد الإعدادات الافتراضية للبرامج والأنظمة هدفًا سهلًا للمهاجمين، حيث غالبًا ما تكون غير محمية بشكل كافٍ أو معروفة من قبل القراصنة. لذلك، من الضروري تعديل هذه الإعدادات وتخصيصها وفقًا لبيئة العمل، مع تفعيل الخيارات الأمنية المتوفرة، وإلغاء أو تعطيل الميزات غير الضرورية.

كما يُنصح بوضع سياسات أمنية واضحة، وتحديثها بشكل دوري، لضمان توافقها مع التطورات التكنولوجية، ومع المتطلبات القانونية والتنظيمية. ويجب أن تتضمن السياسات توجيهات واضحة حول إدارة الحسابات، وتحديث كلمات المرور، وإجراءات استجابة الحوادث، والتعامل مع البيانات الحساسة.

الاستفادة من الحوسبة السحابية بشكل آمن

مع تزايد الاعتماد على خدمات الحوسبة السحابية، أصبحت مسألة الأمان عند استخدام هذه الخدمات أكثر أهمية، خاصة أن البيانات أصبحت تتنقل بين بيئات متعددة وشبكات عامة. لذلك، من الضروري أن تتأكد المؤسسات من أن مزودي خدمات السحابة يتبعون سياسات أمان صارمة، ويستخدمون تقنيات تشفير قوية، ويديرون مفاتيح التشفير بشكل فعال.

كما يُنصح بتطبيق أدوات إدارة الهوية والوصول (IAM) التي تفرض سياسات صارمة على عمليات الدخول، وتوفير حلول التحقق متعدد العوامل، ومراقبة الأنشطة بشكل مستمر. إضافة إلى ذلك، يجب أن تكون هناك خطط لاستعادة البيانات والتعامل مع حالات الطوارئ، لضمان استمرارية الأعمال في حال حدوث أي اختراق أو عطل تقني.

ختامًا: الأمان عملية مستمرة تتطور مع التهديدات

إن بناء بيئة خوادم آمنة يتطلب أكثر من تدابير تقنية، فهو يتطلب ثقافة أمنية متجذرة، وتحديث مستمر للسياسات، وتوعية دائمة للمستخدمين، بالإضافة إلى تبني أحدث التقنيات وأساليب الدفاع. فالأمان ليس حالة ثابتة، بل هو عملية ديناميكية تتطلب مراقبة مستمرة، وتحليل دائم، وتطوير مستمر للقدرات الدفاعية. المؤسسات التي تضع أمنها في مقدمة أولوياتها، وتستثمر في تحديث وتطوير أنظمتها، ستكون أكثر قدرة على التصدي للتهديدات السيبرانية، وتحقيق استدامة أعمالها، وبناء ثقة المستخدمين والعملاء.