انواع القراصنة في عالم الانترنت و الحماية

المقدمة

في العصر الرقمي الحديث، أصبحت الإنترنت محوراً أساسياً في حياة الأفراد والشركات، مما جعلها عرضة للتهديدات الإلكترونية. يُعد القراصنة (Hackers) جزءاً لا يتجزأ من هذا المشهد الرقمي، حيث يختلفون في أساليبهم وأهدافهم. قد يكونون مصدر تهديد كبير أو أداة لحماية الأنظمة وتعزيز الأمن السيبراني. لفهم طبيعة هذه الشخصيات الرقمية، يتطلب الأمر التعرف على أنواع القراصنة وأهدافهم.

الفصل الأول: تعريف القرصنة وأنواع القراصنة

1. ما هي القرصنة؟

القرصنة هي عملية اختراق الأنظمة الرقمية للوصول إلى بيانات غير مصرح بها، تعديلها، أو استغلالها. يمكن أن تكون هذه الأنشطة ضارة أو مفيدة اعتماداً على نوايا القراصنة.

2. أنواع القراصنة

ينقسم القراصنة إلى عدة أنواع وفقاً لأهدافهم وأساليبهم. وفيما يلي أبرز الأنواع:

أ. القراصنة الأخلاقيون (White Hat Hackers)

- التعريف: هم متخصصون في الأمن السيبراني يعملون على اكتشاف الثغرات في الأنظمة لتحسين الأمان.

- الأهداف: مساعدة الشركات في حماية بياناتها من الهجمات.

- الأدوات: برامج كشف الثغرات، اختبارات الاختراق (Penetration Testing).

ب. القراصنة الضارون (Black Hat Hackers)

- التعريف: قراصنة يقومون باختراق الأنظمة بهدف سرقة البيانات أو التسبب في أضرار.

- الأهداف: تحقيق مكاسب مالية، التجسس، أو التخريب.

- الأساليب: البرمجيات الخبيثة، التصيد الاحتيالي، وهجمات DDoS.

ج. القراصنة الرماديون (Gray Hat Hackers)

- التعريف: مزيج بين القراصنة الأخلاقيين والضارّين.

- الأهداف: اكتشاف الثغرات دون إذن مسبق، ثم إبلاغ أصحاب الأنظمة أو استغلالها لتحقيق مكاسب.

- الموقف القانوني: يقع عملهم في منطقة رمادية قانونياً.

د. القراصنة السياسيون (Hacktivists)

- التعريف: قراصنة يستخدمون مهاراتهم لدعم قضايا سياسية أو اجتماعية.

- الأهداف: فضح الأنظمة الفاسدة، دعم حركات احتجاجية، أو نشر رسائل سياسية.

- الأمثلة: مجموعة “أنونيموس” (Anonymous).

هـ. القراصنة الباحثون عن الشهرة

- التعريف: قراصنة يسعون للشهرة من خلال اختراق أنظمة مشهورة.

- الأهداف: إثبات مهاراتهم ونشر أسمائهم.

- الآثار: قد تؤدي أعمالهم إلى تهديدات أمنية.

و. قراصنة الشركات (Corporate Hackers)

- التعريف: يعملون نيابةً عن الشركات للتجسس على المنافسين.

- الأهداف: سرقة الأسرار التجارية أو تدمير سمعة الشركات المنافسة.

- الأساليب: التجسس الإلكتروني، الهندسة الاجتماعية.

ز. قراصنة الدولة (State-Sponsored Hackers)

- التعريف: قراصنة يعملون لصالح الحكومات لتنفيذ هجمات سيبرانية ضد دول أخرى.

- الأهداف: التجسس، تعطيل البنى التحتية، أو جمع المعلومات الاستخباراتية.

- الأمثلة: الهجمات المرتبطة بـ “APT” (التهديدات المتقدمة المستمرة).

الفصل الثاني: الأساليب المستخدمة في القرصنة

1. البرمجيات الخبيثة (Malware)

- أنواعها: الفيروسات، الديدان (Worms)، وبرمجيات الفدية (Ransomware).

- الاستخدامات: سرقة البيانات أو تدمير الأنظمة.

2. الهندسة الاجتماعية (Social Engineering)

- التعريف: خداع الأفراد للكشف عن معلومات حساسة.

- الأمثلة: هجمات التصيد الاحتيالي (Phishing)، وانتحال الهوية.

3. الهجمات الموزعة لحرمان الخدمة (DDoS)

- الهدف: تعطيل الخدمات عبر إغراق الخوادم بالطلبات.

- الأدوات: شبكات البوت (Botnets).

4. استغلال الثغرات (Exploitation)

- التقنيات: استغلال ثغرات البرمجيات أو الشبكات للحصول على وصول غير مصرح به.

- الأدوات: برامج كشف الثغرات مثل “Metasploit”.

5. التنصت (Sniffing)

- التعريف: اعتراض وتحليل حركة البيانات عبر الشبكات.

- الاستخدامات: جمع كلمات المرور أو البيانات الحساسة.

الفصل الثالث: تأثير القرصنة على الأفراد والشركات

1. الأضرار الاقتصادية

- الخسائر: تكاليف إصلاح الأنظمة، الفديات، وخسارة الإيرادات.

- الإحصائيات: تُقدّر تكلفة الجرائم السيبرانية بمليارات الدولارات سنوياً.

2. الأضرار القانونية

- الأنظمة المتضررة: انتهاك قوانين حماية البيانات والخصوصية.

3. الأضرار النفسية

- الإجهاد والخوف: الناتج عن اختراق البيانات الشخصية أو المالية.

4. الأضرار الاجتماعية

- التجسس والابتزاز: استخدام البيانات المسروقة للضغط على الأفراد.

الفصل الرابع: طرق الحماية من القراصنة

1. استخدام البرمجيات المحدثة

- التوصية: تحديث الأنظمة بانتظام لسد الثغرات.

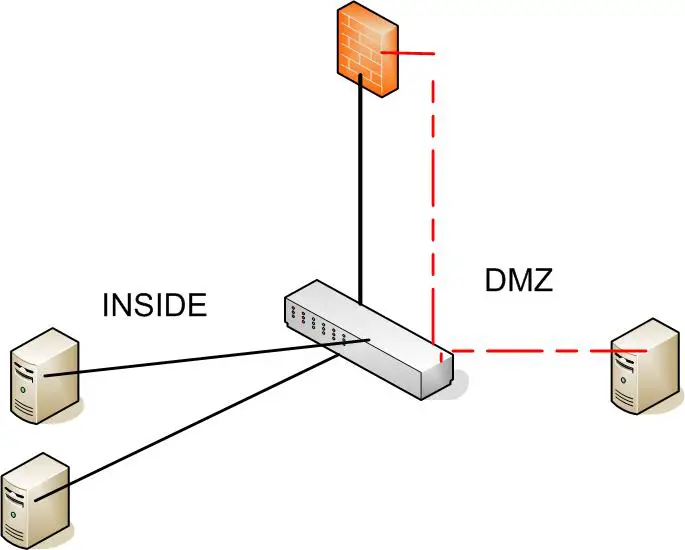

2. تعزيز الأمن الشبكي

- التقنيات: استخدام جدران الحماية (Firewalls) ونظم كشف التسلل (IDS).

3. التوعية والتدريب

- الأفراد: تدريب الموظفين على اكتشاف التصيد الاحتيالي والتعامل مع البيانات بحذر.

4. الاعتماد على التشفير

- التقنيات: تشفير البيانات لضمان عدم استغلالها في حالة سرقتها.

5. تطبيق المصادقة الثنائية (2FA)

- الفائدة: توفير طبقة إضافية من الحماية للحسابات.

6. التعاون مع القراصنة الأخلاقيين

- الدور: كشف الثغرات عبر برامج مكافآت الأخطاء (Bug Bounty).

الفصل الخامس: أمثلة واقعية على الهجمات السيبرانية

1. اختراق “Yahoo”

- الحادثة: تعرضت “Yahoo” لاختراق كبير أدى إلى تسريب بيانات 3 مليارات مستخدم.

- التأثير: خسائر مالية كبيرة وتأثير على سمعة الشركة.

2. هجمات “WannaCry”

- الحادثة: انتشار برمجيات الفدية على نطاق عالمي.

- النتائج: تعطيل آلاف الأنظمة ودفع فديات بملايين الدولارات.

3. الهجمات ضد البنى التحتية

- الأمثلة: هجوم على شبكة الكهرباء في أوكرانيا.

المزيد من المعلومات

يطلق مصطلح “هاكر” (قرصان إنترنت) لوصف الشخص ذي المعرفة العميقة بالحواسيب وشبكاتها والذي يملك مهارة عالية في لغات البرمجية وأنظمة التشغيل بحيث يستطيع بمهارته استغلال نقاط الضعف في أي شبكة حاسوب لاختراقها، وكانت الكلمة في الأصل تحمل معنى إيجابيا قبل أن تتحول إلى المعنى السلبي الذي تركز عليه وسائل الإعلام حاليا.

ويُقسّم قراصنة الإنترنت عادة إلى قسمين: القراصنة الأخلاقيون (القبعات البيض) والقراصنة المجرمون (القبعات السود) ويضاف إليهم أحيانا قسم ثالث هم أصحاب القبعات الرمادية.

القبعات البيض

هم القراصنة الذين يعملون في المؤسسات الحكومية وشركات أمن المعلومات أو حتى منفردين لاكتشاف ثغرات البرامج والأجهزة والشبكات، والإبلاغ عنها من أجل سدها ومنع استغلالها من قبل المخترقين المجرمين.

وأشهر شخصية على مستوى العالم من هذا النوع هو الهاكر كيفن ميتنيك الذي اعتبرته وزارة العدل الأميركية في يوم ما “أكثر مجرم حاسوب مطلوب في تاريخ الولايات المتحدة” واعتقل وسجن أكثر من مرة قبل أن يتحول إلى هاكر أخلاقي ويصبح مستشارا ومتحدثا عاما في أمن الحاسوب ومديرا لشركة “ميتنيك للاستشارات الأمنية”.

لامو تعاون مع الجيش الأميركي لاعتقال مطلوب بتهمة تسريب بيانات سرية لويكيليكس (رويترز)

وهناك القرصان أدريان لامو (المعروف باسم الهاكر المشرد) الذي كان يستخدم المقاهي والمكتبات ومقاهي الإنترنت أماكن لتنفيذ اختراقاته لمواقع إلكترونية لشركات شهيرة مثل نيويورك تايمز ومايكروسوفت وياهو، لكنه تحول أخيرا إلى هاكر أخلاقي ويعمل مستشارا بأمن الحاسوب وساعد في تسليم سلطات الجيش الأميركي برادلي ماننغ المتهم بأنه مصدر تسريب فيديو غارة جوية على بغداد إلى موقع نشر الوثائق السرية الشهير ويكيليكس في يوليو/تموز 2007.

ومن القراصنة البيض أيضا “ستيف وزنياك” الشريك المؤسس لشركة أبل الشهيرة، ولينوس تورفالدس مطور نظام التشغيل مفتوح المصدر “لينوكس”، وتيم بيرنرز-لي العقل المبدع وراء تطوير الشبكة العنكبوتية العالمية، وجوليان أسانج مؤسس موقع ويكيليكس.

القبعات السود

وهم النوع الشائع الذي تركز عليه عادة وسائل الإعلام، ويخترقون أمن الحاسوب من أجل مكاسب شخصية مثل سرقة بيانات بطاقات الائتمان أو البيانات الشخصية من أجل بيعها، أو حتى من أجل المتعة الذاتية مثل صنع روبوتات برمجية (بوتنت) يمكن استخدامها لشن هجمات الحرمان من الخدمة الموزعة ضد مواقع إلكترونية معينة.

مكينون تسبب بأضرار لأنظمة الجيش الأميركي قدرت بسبعمائة ألف دولار (رويترز)

ومن أشهر هؤلاء القراصنة البريطاني غاري مكينون المتهم بتنفيذ أكبر عمليات اختراق ضد شبكات حواسيب حكومة الولايات المتحدة من بينها أنظمة حواسيب الجيش والقوات الجوية والبحرية وإدارة الطيران والفضاء (ناسا) وتسبب بأضرار لأنظمة الجيش قدرت بسبعمائة ألف دولار.

وإلى جانب مكينون، هناك جونثان جيمز (المعروف باسم كومريد) الذي اخترق وهو في الـ15 عاما من عمره شبكة ناسا ووزارة الدفاع الأميركية.

وجورج هوتز الذي يعرف بكونه مخترق منصة ألعاب سوني بلايستيشن3 عام 2011. وكيفين بولسون (المعروف باسم دارك دانتي) وهو أحد قراصنة الثمانينيات ذوي القبعات السود، واكتسب سمعته تلك لاختراقه خطوط الهاتف لمحطة إذاعة في لوس أنجلوس للفوز بجائزة كانت عبارة عن سيارة بورش911 جديدة من ضمن جوائز أخرى.

وهناك ألبرت غونزاليس الذي اتهم بأنه العقل المدبر في أكبر سرقة لأجهزة الصراف الآلي وبطاقات الائتمان بالتاريخ، حيث يعتقد أنه وجماعته من القراصنة باعوا خلال الفترة من 2005 إلى 2007 أكثر من 170 مليونا من أرقام بطاقات الصراف الآلي وبطاقات الائتمان.

والروسي فلاديمير ليفين الذي تمكن عام 1994 مستخدما حاسوبه المحمول في شقته بمدينة سانت بطرسبرغ من تحويل عشرة ملايين دولار من حسابات عملاء في بنك “سيتي بانك” إلى حساباته الشخصية حول العالم، وبعد اعتقاله تمت استعادة المال المسروق باستثناء أربعمائة ألف دولار.

وهناك روبرت تابان موريس الذي أطلق في الثاني من نوفمبر/تشرين الثاني 1988 دودة حاسوب (برمجية خبيثة) عطلت نحو عُشر الإنترنت وأكثر من ستة آلاف نظام حاسوب، وقدرت قيمة الخسائر المالية لهذه العملية بنحو 15 مليون دولار.

القبعات الرمادية

وهم القراصنة الذين يقومون بأعمال قانونية أحياناً، أو بمساعدة أمنية كما يملي عليهم ضميرهم أحياناً، أو باختراق مؤذ في أحيان أخرى، وهم لذلك مزيج من القراصنة ذوي القبعات البيض وذوي القبعات السود، وهم عادة لا يخترقون لأغراض خبيثة أو لمصلحة شخصية، بل لزيادة خبراتهم في الاختراق واكتشاف الثغرات الأمنية.

الخاتمة

مع استمرار تطور التكنولوجيا، تزداد تعقيد التهديدات السيبرانية. فهم أنواع القراصنة وأهدافهم يعد خطوة أساسية لتطوير استراتيجيات فعالة للحماية. في نهاية المطاف، يعتمد مستقبل الأمن السيبراني على التعاون بين الحكومات، الشركات، والخبراء الأمنيين لتعزيز أمان الأنظمة الرقمية وحماية البيانات.