الهندسة العكسية و الهندسة الأجتماعية

ما هي الهندسة الأجتماعية ؟

الهندسة الاجتماعية هو المصطلح الذي يستخدمه المتسللون لوصف محاولات الحصول على المعلومات حول أنظمة الكمبيوتر من خلال وسائل غير تقنية. في معظم الحالات ، قراصنة الهاتف مستخدمي النظام المطمئنين واستخدام سلسلة من الخدع لجعل المستخدمين يكشفون مستخدمهم المعرفات وكلمات المرور.

على الرغم من أن هذه الأساليب قد تبدو سخيفة ، إلا أن المتسللين يستخدمونها لهم للحصول على معلومات قيمة للغاية. هذه المقالة تقترح أن المنظمات الاستفادة من هذه الهجمات بجعلها جزءًا لا يتجزأ من تحليل نقاط الضعف ، خاصة عندما يكون الوعي الأمني ضعيفًا. كما يناقش الهجمات النموذجية ويصفها طرق منعها.

على الرغم من أن هذه الأساليب قد تبدو سخيفة ، إلا أن المتسللين يستخدمونها لهم للحصول على معلومات قيمة للغاية. هذه المقالة تقترح أن المنظمات الاستفادة من هذه الهجمات بجعلها جزءًا لا يتجزأ من تحليل نقاط الضعف ، خاصة عندما يكون الوعي الأمني ضعيفًا. كما يناقش الهجمات النموذجية ويصفها طرق منعها.

مقدمة

الهندسة الاجتماعية ، أو محاولة المتسلل للحصول على معلومات حول أنظمة الكمبيوتر عن طريق الوسائل غير الفنية ، تأتي في أشكال عديدة. التقنيات تشمل الاتصال الهاتفي المطمئنين مستخدمو النظام ، وباستخدام سلسلة من الخدع ، حث المستخدمين على الكشف عن معرفات المستخدم الخاصة بهم و كلمات المرور ، والانتقال إلى مكبات القمامة للحصول على معلومات ، والحصول على وظيفة داخل منظمة مستهدفة. كثير من الناس يجدون هذه الأساليب سخيفة ، لكن يمكنهم توفير المخترق بمعلومات قيمة للغاية. قد تبدو الهندسة الاجتماعية خيالية كلمة تعني الكذب.

إنه كذلك ، لكنه فعال للغاية أيضًا.

تستهدف الهندسة الاجتماعية على وجه التحديد نقاط الضعف في أمن نظم المعلومات الخطط والإجراءات ، فضلاً عن ضعف الوعي الأمني. نقاط الضعف هذه فقط تم اكتشافه بعد حدوث هجوم ، إذا تم اكتشاف الهجوم على الإطلاق. بالإضافة إلى هجوم قد تشتمل على عدة هجمات صغيرة ، قد يكون كل منها غير مهم. لسوء الحظ ، فإن هجوم الهندسة الاجتماعية بأكمله أكبر من مجموع أجزائه.

ربما تمر الهجمات الصغيرة دون أن يلاحظها أحد ، وربما تحدث على مدى عدة أشهر.

ما هو على المحك في هذه الهجمات يمكن أن يكون هائلا. العديد من المنظمات لها قيمة المعلومات التي تبرر آليات الحماية باهظة الثمن. قد تشمل هذه المعلومات البيانات المالية للشركات ، التحويلات المالية الإلكترونية ، الوصول إلى الأصول المالية ، المريض السجلات والمعلومات الشخصية عن العملاء أو الموظفين. أي حل وسط من هذا يمكن أن يكون للمعلومات الهامة عواقب وخيمة ، بما في ذلك فقدان العملاء ، التسجيل التهم الجنائية أو قضايا القانون المدني ضد المنظمة ، وفقدان الأموال ، وفقدان الثقة في المنظمة وانهيار المنظمة.

تستجيب المنظمات لتهديدات الهندسة الاجتماعية من خلال تنفيذ خطط أمن المعلومات التي تحدد السيطرة على أصول المعلومات من خلال تحديد الحماية الآليات.

تعتمد الخطط عادةً بشكل كبير على آليات الأمان الفنية ، مثل جدران الحماية وكلمات مرور المستخدم والشبكات المغلقة وآليات حماية نظام التشغيل. بالإضافة إلى ذلك ، غالبًا ما تكون آليات الحماية المادية وغيرها من قضايا الأمن التشغيلي

ناقش.

يبدو أن مهنة الكمبيوتر وأمن المعلومات تعتقد أن يفهم الموظفون متطلبات الأمان التشغيلي لحماية المعلومات.

لسوء الحظ ، هذا ليس هو الحال ، إلا في المنظمات ذات الصلة بالدفاع. معظم الموظفين مستوى وعي أمني منخفض. على الرغم من ذلك ، فإن معظم المنظمات تقوم بالقمع تمويل أمن المعلومات للآليات التقنية. القليل من العائدات ، إن وجدت مخصصة للوعي الأمني والتدريب الأمني التشغيلي.

يمكن أن يحدث الكشف عن المعلومات بوسائل غير تقنية وسيحدث. هذا و يمكن أن يتجاوز نوع الكشف ملايين الدولارات من آليات الحماية الفنية.

في كثير من الحالات ، إذا أراد المهاجمون الوشيكون الوصول إلى نظام الكمبيوتر ، كل ما لديهم أن تفعل هو أن تسأل.

على الرغم من أن هذا قد يبدو سخيفًا ، فقد تم إجراء تحليلات للضعف

الخطط والإجراءات غير المختبرة

على الرغم من أن المنظمة قد تفهم نقاط الضعف والتهديدات المحتملة

التي يطرحها المتسللون ، وقد يحاول معالجة هذه المشكلات من خلال التشغيل المناسب

الإجراءات ، فمن الصعب تحديد ما إذا كانت هذه الإجراءات كافية ما لم تكن كذلك

تم اختباره. خير مثال على إجراء لم يتم اختباره هو الاعتماد على المعرفات الداخلية ،

التي أنشأتها العديد من المنظمات لمصادقة موظف إلى موظف آخر. عديدة

تعتمد المنظمات على أرقام الضمان الاجتماعي لتحديد الأشخاص. ومع ذلك ، من الخارج

يمكن للمهاجم الحصول على رقم الضمان الاجتماعي بجهد ضئيل للغاية ثم المتابعة إلى

محاولة الحصول على المعلومات المطلوبة.

الإجراءات التنظيمية التي تتطلب آلية مصادقة يجب أن تحمل معها

لهم إجراءات إضافية تحمي الآلية. هذا هو المكان الذي يوجد فيه عدد كبير من

خطط الأمان تفشل. تختبر العديد من المنظمات جزءًا معينًا من خطة أو إجراء أمني ،

ولكن يجب اختبار هذه الخطط والإجراءات ككل.

منع هجمات الهندسة الاجتماعية

لأن هجمات الهندسة الاجتماعية يمكن أن تتجاوز حتى أكثر التقنيات تعقيدًا

آليات الحماية ، ربما يكون من المستحيل منع جميع أشكال الهندسة الاجتماعية

الهجمات. لا تستطيع العديد من المنظمات الخاصة أن تذهب إلى أبعد مدى استخبارات الولايات المتحدة

يمكن للمجتمع فحص المتقدمين المحتملين ، ولكن يمكنهم إنشاء قدر كبير من

الوقاية. الطرق الوقائية الموضحة في هذا القسم عامة لمعظم الناس

المنظمات. ومع ذلك ، هناك صناعات ومؤسسات محددة لديها نقاط ضعف يمكن أن تفعل ذلك

يتم التعرف عليها فقط عندما تتعرض هذه الكيانات لهجوم هندسة اجتماعية.

استخدام المعرفات الداخلية المنفصلة

يُطلب من العديد من مهاجمي الهندسة الاجتماعية إثبات صحة أنفسهم على أنهم حقيقيون

الموظفين من خلال توفير أرقام موظفيهم. لحسن الحظ بالنسبة للمهاجمين ، فإن

يتم استخدام أرقام الموظفين بشكل شائع ويمكن الحصول عليها بسهولة من موظفين حقيقيين. المهاجمون

يمكن وضع قائمة بأرقام الموظفين والاستعداد لأي تحد. يجب على الشركات

لديهم معرف منفصل لأنشطة دعم الكمبيوتر الخاصة بهم. هذا الإجراء

فصل وظائف الموظفين عن وظائف الدعم وتوفير أمان إضافي لكليهما

الأفراد وأنشطة الكمبيوتر.

تنفيذ إجراءات الاستدعاء

يمكن منع العديد من هجمات الهندسة الاجتماعية إذا تحقق موظفو الشركة من أ

هوية المتصل عن طريق الاتصال به على رقم هاتفه الصحيح ، كما هو مدرج في

دليل هاتف الشركة. هذا الإجراء يخلق الحد الأدنى من الإزعاج للشرعية

الأنشطة ، ولكن عند مقارنتها بنطاق الخسائر المحتملة ، يكون الإزعاج

مبرر إلى حد كبير. إذا كان الموظفون مطالبين بإعادة الاتصال بأي شخص يطلب معلومات شخصية أو

المعلومات المسجلة الملكية ، يمكن التقليل من التنازلات من جميع الطبيعة.

إقامة برنامج توعوي أمني

على الرغم من أنه قد يبدو من السخف التفكير في أن مستخدم الكمبيوتر سيعطي ملف

كلمة مرور لشخص غريب ، سيجد العديد من المستخدمين هذا غير ضار. الشركات تنفق الملايين

من الدولارات للحصول على أحدث الأجهزة والبرامج الأمنية ، لكنهم يتجاهلون ذلك

برامج توعية عامة. لا يمكن لمتخصصي الكمبيوتر أن يفترضوا أن الأمان الأساسي

الممارسات أساسية للمهنيين الذين لا يستخدمون الكمبيوتر. يمكن لبرنامج التوعية الأمنية الجيد

يتم تنفيذها بأقل تكلفة ويمكن أن توفر على الشركة خسائر تقدر بملايين الدولارات.

يمكن للقطاع التجاري تعلم الكثير عن هذه التقنيات من الدفاع

المجتمع ، الذي تتضمن تقنياته جلسات إحاطة توعية أمنية أثناء الموظف

التلقين العقائدي وأسابيع التوعية الأمنية والنشرات الإخبارية الدورية. الكمبيوتر

يوفر معهد الأمان (CSI) خدمة يمكن أن يكون فيها اسم الشركة وشعارها

يتم وضعها في رسالة إخبارية شهرية تطورها CSI للشركة. يمكن للشركة أيضا

استخدام التذكيرات اليومية ، مثل ملصقات التوعية الأمنية والتحذيرات الأمنية الموضوعة

في رسالة اليوم ويتم عرضها عندما يقوم المستخدم بتسجيل الدخول إلى نظام الكمبيوتر.

تحديد محللي دعم الكمبيوتر المباشر

يجب أن يكون كل موظف في الشركة على دراية شخصية بمحلل الكمبيوتر.

يجب أن يكون هناك محلل واحد لما لا يزيد عن 60 مستخدمًا. يجب أن يكون المحللون بؤريًا

نقطة لجميع أجهزة الكمبيوتر ، ويجب أن يكون الأشخاص الوحيدون الذين يدعمون الكمبيوتر

الاتصال مباشرة بالمستخدمين. يجب توجيه المستخدمين للاتصال بمحللهم على الفور إذا

تم الاتصال بهم من قبل شخص آخر يدعي أنه من دعم الكمبيوتر.

استخدام ميزات الأمان الفنية

تأتي أنظمة التشغيل مزودة بالعديد من الإمكانات الفنية التي يمكنها تقليل التأثيرات

الهندسة الاجتماعية. يمكن لميزات الأمان هذه إخبار المستخدمين بتاريخ آخر مرة كانت فيها حساباتهم

الوصول إليها ومن أين ، أو يمكنهم توفير انتهاء صلاحية كلمات المرور تلقائيًا.

لسوء الحظ ، لا يقوم مسؤولو النظام عمومًا بتنشيط العديد من هذه الأمان

الميزات. على الرغم من أن هذه الوظائف يمكن أن تقلل بشكل كبير من العديد من التهديدات التي يتعرض لها الكمبيوتر

الأمان ، فالعديد من المستخدمين يعتبرونها مزعجة.

يجب على مسؤولي النظام النظر في آليات كلمة المرور لمرة واحدة ، والتي يمكنها ذلك

تقليل التهديدات لأمن الكمبيوتر. بالإضافة إلى مكافحة الهندسة الاجتماعية

بشكل فعال ، يمكن أن تمنع كلمات المرور لمرة واحدة استغلال كلمات المرور التي

المتشممون شبكة يتجمعون.

إنشاء نظام إنذار أمني

يدرك المهاجمون أنه حتى لو تم اكتشاف هجوم الهندسة الاجتماعية ، فهو موظف

عادة لا توجد طريقة لتنبيه الموظفين الآخرين بحدوث هجوم. هذا يدل على

أنه حتى إذا تم اختراق الهجوم ، فيمكن أن يستمر بأقل قدر من التغييرات. في الأساس ، أ

قد تؤدي التسوية إلى تحسين الهجوم فقط من خلال السماح للمهاجمين بمعرفة ما لا يفعل ذلك

الشغل.

يجب أن يكون لدى الموظفين طريقة ما لتنبيه مسؤول أمان الكمبيوتر بسرعة

ربما كان هدفًا لهجوم متعلق بأمن المعلومات. المعلومات

يجب على موظفي الأمن بعد ذلك تقييم الهجوم وأن يكونوا قادرين على تنبيه المنظمة بأكملها بذلك

من الممكن أن يكون قد حدث هجوم وأن تكون على دراية باحتمالية وقوع أنواع أخرى من الهجمات.

من الواضح أنه يجب تشجيع الموظفين على الإبلاغ عن الهجمات التقنية و

غير فني في الطبيعة.

هجوم المنظمة على نفسها

شركة تريد تحديد نقاط ضعفها بشكل كامل فيما يتعلق بالجوانب الاجتماعية

يجب أن تهاجم الهندسة نفسها تمامًا كما يفعل شخص خارجي. هذا ينطبق بشكل خاص على كبير

المنظمات ، حيث يصعب تحديد نقاط الضعف الرئيسية. هذا هو فقط

طريقة لتحديد كيف يمكن للمهندسين الاجتماعيين التسلل إلى مؤسسة ، كذلك

معرفة المدى الذي قد يصل إليه المهاجمون ومستوى الضرر الذي يمكنهم إحداثه.

ما هي الهندسة الاجتماعية العكسية ؟

الهندسة الاجتماعية العكسية هي شكل فريد جدًا من أشكال الهندسة الاجتماعية. في معظم الاجتماعية

للهجمات الهندسية ، يذهب المهاجم إلى الضحية للحصول على معلومات. في الاتجاه الاجتماعي العكسي

الهندسة ، ومع ذلك ، فإن الضحية يذهب دون قصد إلى المهاجم.

قد يبدو هذا البيان سخيفًا. لماذا يذهب أي شخص إلى مهاجم و

سلمه المعلومات؟ الحيلة هي أن يستخدم المهاجم أولاً وسيلة اجتماعية تقليدية

هجوم هندسي لجعل الضحايا يعتقدون أن المهاجم جزء من مشروع المنظمة ، مثل خدمة الدعم ، التي تقدم المساعدة للضحايا. المشكلة هو أن الضحايا لا يعرفون أن الشخص الذي يطلبونه للمساعدة هو مهاجم بدلاً من ذلك

من الشخص الذي يدعي أنه.

نظرًا لطبيعة الهجمات العكسية ، يمكن للمتسلل تلقي المزيد من المعلومات في هذه الحالات أكثر من هجمات الهندسة الاجتماعية العادية. المهاجم لديه شرعية فورية لأن الضحية ذاهب للمهاجم. هذا يختلف عن

هجوم الهندسة الاجتماعية التقليدية ، حيث يكون الجانب الأكثر صعوبة للمهاجم هو الحصول على الشرعية في عيون الضحية.

من الواضح أن المكافآت الاجتماعية العكسية و يمكن أن تكون الهندسة رائعة. لحسن الحظ بالنسبة للضحايا المحتملين ، فإن الهجمات العكسية أكثر من ذلك بكثير

و يصعب إكمالها بنجاح.

كيف يتم عكس الهندسة الاجتماعية ؟

في مثال على الهندسة الاجتماعية العكسية ، يتطفل المهاجم جسديًا على

منظمة مستهدفة وإشارات منشورة توضح الجهة التي يجب الاتصال بها للحصول على الدعم الفني. الإشارة

يحمل رقم هاتف المهاجم. في بعض الحالات ، يستبدل المهاجم ملف

رقم هاتف الدعم الفني مع بلده. في كثير من الأحيان ، لا يعرف المستخدمون من

اتصل إذا كانت هناك مشكلة في الكمبيوتر ، وهم يرحبون بأي عرض للمساعدة.

من الواضح أن هذه الهجمات تتطلب أن يحتاج الضحية إلى الدعم الفني من أجل

المهاجم ليتم الاتصال به. يمكن للمهاجمين استخدام مجموعة متنوعة من الأساليب لخلق هذه الحاجة.

خلق حاجة كاذبة للدعم الفني ?

لزيادة احتمالية الاتصال من قبل ضحاياهم ، المهاجمين في بعض الأحيان

خلق الحاجة إلى المساعدة من خلال التخريب. عن طريق حذف ملف هام أو إعادة تعيين

معلمات النظام أثناء الاقتحام المادي ، يخلق المهاجمون حاجة فورية إلى

خدمات. يوفر التنسيب المناسب لعروض المساعدة راحة ترحيبية للأشخاص الذين يقومون بذلك

يشعرون بالذعر لأنهم يعتقدون أن نظامهم قد تم تدميره.

عندما لا تكون مثل هذه الاختراقات الجسدية ممكنة ، قد يقوم المهاجم بإرسال عروض بالبريد لـ

الدعم الفني للمنظمة المستهدفة. كتاب أسرار سوبر هاكر

يصف حادثة مر فيها مهاجم عبر قمامة سفارة أجنبية و

وجدت عبوة لمودم. أرسل المهاجم إلى السفارة خطابًا وقرصًا. ال

ذكرت الرسالة أن هناك مشكلة في أحد ملفات مودم السفارة وأن ملف

يحتوي القرص المغلق على ملف من شأنه حل المشكلة. قدمت الرسالة هاتفًا

الرقم الذي يقدم الدعم الفني الذي كان ، بالطبع ، هو رقم المهاجم بالفعل.

بطبيعة الحال ، فإن الملف الموجود على القرص قد أفسد نظام الكمبيوتر. حتما السفارة

اتصل الأفراد بالمهاجم ، وطلب المهاجم من موظفي السفارة التلاعب بنظامهم

بطريقة تسمح بهجوم مستقبلي. على الرغم من أن هذا الهجوم تطلب قدرًا كبيرًا من

الحظ والتخطيط ، كانت مكافآت المهاجم كبيرة.

يستخدم المهاجمون أيضًا الإصدارات الإلكترونية من هجمات الهندسة الاجتماعية العكسية. إنترنت

تسمح أدوات البحث للمهاجمين المحتملين بالبحث في مجموعات أخبار USENET عن الأشخاص الذين لديهم

عناوين بريدية من منظمة معينة. تشير مجموعات الأخبار أيضًا إلى الاهتمامات

من الأشخاص الذين ينشرون الرسائل. بعد جمع أسماء الموظفين واهتماماتهم ،

يمكن للمهاجم إرسال معلومات إلى الضحايا حول مواقع أو برامج ويب مثيرة للاهتمام. إذا

يحصل الضحايا على البرامج المعلن عنها والتي تحتوي على برمجيات ضارة والهجوم

ناجح. مرة أخرى ، الضحية ذاهب إلى المهاجم أو يستخدم المهاجم التخريب

بدلاً من ذهاب المهاجم إلى الضحية. هذا النوع من الهندسة الاجتماعية العكسية

يمكن أن تعمل بشكل جيد مع المهاجمين ذوي المهارات الشخصية الضعيفة ، لأنه لا يوجد اتصال مباشر

مع الضحايا المحتملين.

منع الهندسة الاجتماعية العكسية

العوامل التي تمكن الهندسة الاجتماعية العكسية من الحدوث مشابهة جدا لتلك

الهندسة الاجتماعية. في الأساس ، يتسبب ضعف الوعي وضعف الإجراءات التشغيلية

الأفراد للاستجابة بشكل غير صحيح للمواقف المساومة. كما هو الحال مع الهندسة الاجتماعية ،

يمكن للإجراءات المضادة البسيطة مثل ما يلي منع العكس الأكثر تعقيدًا

الهجمات:

· تحديد محللي الدعم الحاسوبي المباشر. إذا كان المستخدمون يعرفون لمن يذهبون إليه

الدعم الفني ، فمن المحتمل ألا يستجيبوا لرسائل أو منشورات مجهولة المصدر.

من المحتمل أيضًا أن يقوم المستخدمون بتنبيه محللي الدعم الخاص بهم إذا كان هناك أمر غير عادي

حادثة. يمكن للمحلل الدؤوب بعد ذلك تنبيه بقية المنظمة إلى احتمال

هجوم. كجزء من هذه اليقظة ، يجب على محللي دعم الكمبيوتر استخدام العناية الواجبة

عندما يتم الحصول على تحديثات البرامج.

· منع الموظفين من استرجاع البرامج من المنتديات الإلكترونية.

لدى العديد من المؤسسات سياسات تحظر استخدام الأقراص الخارجية في المؤسسات

أنظمة الكمبيوتر. هذه السياسات مهمة ، لكن يجب تحديثها لتأخذ في الاعتبار

لأنظمة الاتصالات العالمية ، مثل الإنترنت. يسترجع الناس

معلومات من جميع أنحاء العالم. يتم استرداد البرامج حتمًا أيضًا. أ

يجب أن تدعو سياسة الشركة إلى حظر أي مرافق لا تأتي من

تنظيم خدمات الكمبيوتر.

· آليات الوقاية الأخرى. يحدد هذا القسم آليتين فقط ل

منع هجمات الهندسة الاجتماعية العكسية. هذا في الواقع هو كل ما يجب على الشركة

يحتاج. تتطلب الهندسة الاجتماعية العكسية أن تدرك الضحية أن المهاجم هو نفسه

تقديم خدمة حرجة. إذا كان الضحايا المحتملين لديهم بالفعل خبراء للتشاور ، إذن

لن يكونوا عرضة لعروض كاذبة للمساعدة.

خاتمة

على الرغم من أن الفطرة السليمة تبدو أفضل وسيلة وقائية للهندسة الاجتماعية

الهجمات ، الحس السليم ليس هو نفسه لجميع مستخدمي الكمبيوتر داخل المؤسسة. اجتماعي

تستغل الهندسة نقاط الضعف الأمنية التشغيلية التي غالبًا ما يتم تجاهلها

خبراء أمن المعلومات عند كتابة الخطط والإجراءات. هؤلاء

أدت نقاط الضعف إلى تنازلات خطيرة لأنظمة الكمبيوتر الرئيسية لم تستطع ذلك

تم منعه من خلال أي حماية تقنية.

يجب على أفراد الأمن النظر في المعرفة العامة المحدودة للشركة

الموظفين عندما يطورون الخطط والإجراءات. هذه الخطط والإجراءات هي

غير فعالة إذا لم يكن هناك أحد على علم بها ، وتكون عديمة الفائدة إذا لم تتعامل مع تنسيق

الهجوم على النظام الذي يمكن أن تقدمه الهندسة الاجتماعية. الهندسة الاجتماعية تسمح لشخص ضعيف في مهارات الكمبيوتر للوصول إلى المعلومات التي يعتقد الناس أنها فقط

“superhacker” يمكن الحصول عليها. كثير من الناس هم مهندسون اجتماعيون وليسوا الهاكرز ، والمكافآت المالية أو النتائج الأخرى التي يرغب فيها المهندسون الاجتماعيون

بعد يمكن أن يكون بنفس القدر. لسوء الحظ ، قلة من الناس يتعاملون مع هذا المجال ، وهذا عادل بنفس أهمية أي هجوم تقني.

ما هو الفرق بين الهندسة العكسية و الهندسة الأجتماعية ؟

️

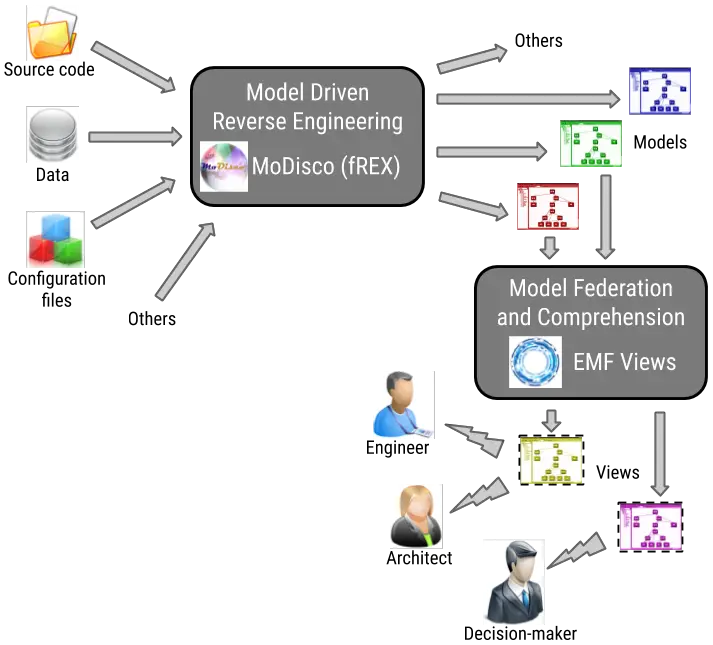

الهندسة العكسية Reverse Engineering

هي في الأصل آلية يستخدمها البشر في الحياة الواقعية حيث يقومون بتفكيك آلات أو طائرات أو غيرها من الأشياء لمعرفة بنيتها الأساسية وكيف تتركب ومن ماذا تتكون، ولكن في عالم الحاسوب والتقنية “الهندسة العكسية” لها مفهوم آخر وهو آلية لاستخراج أكواد أو بنية برنامج معين أو نظام معين عن طريق تحليل بنيته أو وظيفته أو طريقة عملها بأستخدام برامج وسكربتات وأدوات وغيرها، وهذه استخداماتها :

◊ صنع كراك لبرنامج وتفعيله.

◊ حذف العمليات الشرائية من برنامج.

◊ صنع برنامج مثيل له والأستفادة من تقنيات وسورسات برامج أخرى.

◊ تحليل البرنامج لأخذ فكرة عن طريقة علمه.

◊ كشف الثغرات في البرنامج.

◊ كسر الحماية والتجسس.

◊ إزالة الحقوق عن البرنامج.

◊ التعليم أو الفضول.

◊ كشف الفيروسات والأكواد الضارة.

واستخدامات أخرى، لكن أغلبها غير أخلاقية.

الهندسة الأجتماعية Social Engineering

هي عبارة عن حيل وتقنيات يستخدمها البعص لخداع الناس ليقومون بعمل ما أو يُفصحون عن معلومات سرية أو شخصية؛ وقد تتم الهندسة الاجتماعية دون أي تقنية برمجية والاعتماد فقط على أساليب الإحتيال والخداع للحصول على معلومات خاصة من شخص أو ضحية؛ بعض استخداماتها :

◊ جمع معلومات عن شخص ما.

◊ استدراج شخص (Phishing attack).

◊ سرقة معلومة مهمة.

◊ إنتحال الشخصية.

◊ الابتزاز.

◊ تخمين كلمات المرور.

◊ توهيم شخص لتحميل برنامج ضار.

ومخاطر واستخدامات أخرى خطيرة.