أفضل ممارسات اختيار سياسة الجدار الناري الفعالة

في عالم تزداد فيه التحديات الأمنية وتعقيد التهديدات، يُعد اختيار سياسة فعالة للجدار الناري أحد الركائز الأساسية لضمان حماية البنية التحتية الرقمية للشركات والمؤسسات. فالجدار الناري ليس مجرد أداة تقنية عابرة، بل هو إطار استراتيجي يتطلب فهمًا عميقًا لبيئة العمل، وطبيعة البيانات الحساسة، والتهديدات المحتملة، بالإضافة إلى التفاعل مع البيئة التكنولوجية المتطورة باستمرار. إن عملية تصميم سياسة الجدار الناري ليست مهمة بسيطة، فهي تتطلب دراسة مستفيضة وتحليل دقيق لعناصر متعددة، بحيث تضمن حماية شاملة ومرنة، تتكيف مع التغيرات والتحديات الجديدة في عالم التكنولوجيا والأمان.

التحليل الأولي: فهم طبيعة البيانات واحتياجات الأعمال

قبل الشروع في تحديد سياسة الجدار الناري، من الضروري أن يباشر فريق الأمان بتحليل دقيق لطبيعة البيانات التي يتعامل معها النظام. البيانات تعتبر العنصر الأهم في منظومة الأمان، فهي تتنوع بين معلومات العملاء، البيانات المالية، البيانات الحساسة الخاصة بالأفراد، أو حتى المعلومات التشغيلية التي تمثل سرية المؤسسة. فكل نوع من البيانات يتطلب مستوى حماية خاص، وأولويات أمنية تختلف حسب حساسية المعلومات وأهمية استخدامها في سياق العمل.

على سبيل المثال، المؤسسات التي تتعامل مع معلومات العملاء، مثل البنوك أو شركات التأمين، يجب أن تضع حماية البيانات الشخصية ضمن الأولويات القصوى، مع الالتزام بمعايير الامتثال لللوائح الدولية مثل اللائحة العامة لحماية البيانات (GDPR). أما الشركات التي تتعامل مع بيانات مالية حساسة، فهي بحاجة إلى إجراءات صارمة تمنع التسرب أو الاختراق، وتوفير آليات تتبع ومراقبة مستمرة لجميع عمليات الوصول والتعديل على البيانات.

تحديد نوع البيانات الحساسة يُساعد على وضع خطة حماية محكمة، تبدأ بسياسة وصول دقيقة، وتحديد مستويات صلاحيات مختلفة، وتعزيز إجراءات التشفير، وتطبيق تقنيات التحليل المستمر للبيانات للكشف عن أي نشاط غير معتاد أو غير مصرح به. كما أن فهم طبيعة البيانات يُمكّن من تصميم سياسة استجابة فعالة في حال وقوع اختراق أو حادث أمني، بحيث يتم التعامل معه بسرعة وفعالية، مع تقليل الأضرار المحتملة.

التعرف على نوعية التهديدات المحتملة

الخطوة التالية بعد فهم نوع البيانات وطبيعة العمليات هو تقييم التهديدات التي قد تواجه الشبكة والخوادم. فبيئة العمل قد تكون عرضة لتهديدات متنوعة، تتراوح بين هجمات DDoS، محاولات الاختراق، البرمجيات الخبيثة، هجمات التصيد الاحتيالي، أو حتى محاولات الوصول غير المصرح به من قبل موظفين داخليين. كل نوع من التهديدات يتطلب استراتيجيات حماية وتدابير أمنية مخصصة، تتماشى مع نوعية التهديد ومدى خطورته.

على سبيل المثال، في بيئة تتعرض بشكل منتظم لهجمات DDoS، يجب أن يتم تصميم سياسة الجدار الناري بحيث تتضمن آليات للكشف المبكر عن هذا النوع من الهجمات، وتفعيل آليات التخفيف والتصدي الفورية، مع تكامل مع أنظمة حماية الشبكة الأخرى، مثل أنظمة كشف التسلل (IDS) وأنظمة منع التسلل (IPS). أما في بيئة تعتمد بشكل كبير على تطبيقات الويب، فيجب أن تتضمن السياسة قواعد صارمة تمنع هجمات SQL Injection و Cross-Site Scripting (XSS)، مع تطبيق تقنيات تصفية المحتوى وآليات التحقق من صحة البيانات المدخلة.

كما أن فهم بيئة الاتصال، سواء كانت تعتمد على شبكة داخلية معزولة أو تتصل بشكل مكثف بشبكة الإنترنت العامة، يحدد نوعية التهديدات التي يجب التصدي لها، ويُوجه نحو اختيار السياسات الأمنية الملائمة، مع وضع احتمالات للهجمات المستمرة والمتطورة، ويجب أن تكون السياسات مرنة بما يكفي لمواكبة التطور السريع في أساليب الهجوم وأساليب الدفاع.

التكامل مع البيئة التكنولوجية الحالية

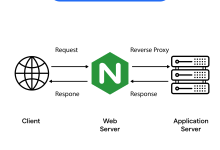

ليس من النافع تصميم سياسة حماية قوية، إذا لم تتوافق مع البيئة التكنولوجية التي تعمل ضمنها المؤسسة. فهل تعتمد على أنظمة محلية داخل مراكز البيانات، أم أن بنيتك التحتية تعتمد بشكل كبير على الحوسبة السحابية؟ وهل تستخدم تطبيقات ويب حساسة تتطلب حماية خاصة، أو أنظمة داخلية تعتمد على شبكات داخلية مغلقة؟ كل هذه العوامل تؤثر بشكل كبير على نوعية السياسات التي يجب اعتمادها، وعلى الأدوات والتقنيات التي ينبغي استخدامها لضمان حماية فعالة.

على سبيل المثال، المؤسسات التي تعتمد على البنية التحتية السحابية، بحاجة إلى سياسات تتضمن أدوات إدارة الهوية والوصول (IAM)، وأنظمة التشفير، وآليات المراقبة المستمرة، مع التركيز على حماية البيانات أثناء النقل والتخزين. أما المؤسسات التي تعتمد على أنظمة محلية، فيجب أن تركز على تكوين جدران نارية داخلية، وأنظمة كشف التسلل، بالإضافة إلى استراتيجيات النسخ الاحتياطي والاستعادة لضمان استمرارية الأعمال.

بالإضافة إلى ذلك، فإن تطبيقات الويب الحساسة تتطلب حماية خاصة من خلال قواعد جدار حماية تطبيقات الويب (WAF)، وإجراءات تصحيح الأخطاء بشكل دوري، ودمج السياسات مع أدوات إدارة الثغرات، لضمان معالجة الثغرات قبل أن تستغل من قبل المهاجمين. تكامل السياسات مع البيئة التكنولوجية يضمن أن تكون السياسات مرنة وقابلة للتحديث بسهولة، مع مراعاة التطورات التكنولوجية المستمرة، لضمان استمرار الحماية بشكل فعال.

الجانب الإداري والأمان المستدام

الأمان ليس مجرد إعداد قواعد ثابتة، بل هو عملية مستمرة تتطلب مراقبة دورية وتحليل مستمر للسجلات والتقارير. فإدارة السياسات تتطلب وضع إجراءات مفصلة لمتابعة مدى الالتزام بها، والكشف عن أية أنشطة غير معتادة أو مشكوك فيها، من خلال أدوات المراقبة والتحليل الآلي. كما يجب أن تتضمن السياسات إجراءات واضحة للتعامل مع الحوادث الأمنية، بحيث يتم تفعيل خطط الاستجابة بسرعة وفعالية، مع تحديد مسؤوليات واضحة لكل فريق في حال وقوع هجمات أو اختراقات.

إضافة إلى ذلك، فإن عملية تدقيق السياسات بشكل دوري، واختبار فعاليتها من خلال عمليات الاختبار والاستعراض المستمر، تضمن أن تظل السياسات محدثة ومتوافقة مع أحدث المعايير والتقنيات. كما أن توثيق جميع القواعد والإجراءات بشكل واضح يسهل عملية التدريب والتوعية، ويعزز من مستوى الالتزام بين الموظفين، ويقلل من احتمالية حدوث أخطاء بشرية قد تؤدي إلى ثغرات أمنية.

تصميم السياسة بشكل مرن وقابل للتطوير

في عالم تتغير فيه التهديدات بشكل سريع، فإن ثبات السياسة أو تقيدها بشكل مفرط يمكن أن يصبح عائقًا أمام استجابة المؤسسة للتحديات الجديدة. لذلك، من الضروري أن يكون تصميم السياسة مرنًا، بحيث يتيح تكييفها بسهولة مع التطورات التكنولوجية، وتغيرات بيئة العمل، وأنماط الهجمات الجديدة. هذا يتطلب وجود خطة تحديث منتظمة، بالإضافة إلى آليات لتعديل القواعد والإجراءات بشكل سريع عند الحاجة.

كما أن تطبيق مفهوم التحديث المستمر يتطلب توفير موارد وأدوات تمكن من مراقبة التهديدات بشكل فوري، وتحليلها، ومن ثم تحديث السياسات بشكل دوري. في بعض الحالات، قد يتطلب الأمر تنفيذ عمليات نوعية لاختبار مدى فاعلية السياسات، أو إجراء تدريبات على التعامل مع سيناريوهات هجومية محتملة، لضمان جاهزية الفريق الأمني على التعامل مع أي تطور.

مبدأ الحد الأدنى من الامتيازات وتدعيم الهوية

واحدة من المبادئ الأساسية في تصميم السياسات الأمنية هو مبدأ الحد الأدنى من الامتيازات (Least Privilege). ينص هذا المبدأ على أن يمنح كل مستخدم أو نظام حقوق وصول محدودة، تقتصر على أداء المهام الضرورية فقط، مما يقلل من احتمالية استغلال صلاحيات غير مبررة أو هجمات داخلية. تطبيق هذا المبدأ يساهم بشكل كبير في تقليل سطح الهجوم، ويحد من تأثير أية محاولة اختراق أو تسرب للبيانات.

علاوة على ذلك، فإن تعزيز آليات التحقق الثنائي (Two-Factor Authentication) يضيف طبقة أمان إضافية، حيث يتطلب من المستخدمين تأكيد هويتهم عبر آلية ثانية، مثل رمز يُرسل عبر الهاتف، أو تطبيق التحقق. هذا الإجراء يقلل بشكل كبير من احتمالية استيلاء المهاجم على حسابات المستخدمين، ويعزز مستوى الأمان العام للبيئة.

آليات الاستجابة للطوارئ والتعامل مع الحوادث

لا يمكن الاعتماد فقط على الإجراءات الوقائية، فوجود خطة واضحة للاستجابة السريعة للحوادث هو عنصر حاسم في الحفاظ على أمان الشبكة. يجب أن تشمل السياسات إجراءات محددة للتعامل مع الاختراقات، وتحديد مسؤوليات كل فريق، بالإضافة إلى أدوات الكشف والتعامل مع الهجمات بشكل لحظي. من الضروري أن تتضمن خطة الاستجابة أيضًا عمليات التبليغ والتوثيق، لضمان متابعة الحادث وتحليل أسبابه، وتطوير إجراءات وقائية لمنع تكراره.

تدريب الفريق على التعامل مع الطوارئ، واختبار خطة الاستجابة بشكل دوري، يساهم في تعزيز جاهزيتهم، وتقليل الوقت المستغرق في التصدي للحوادث، وبالتالي تقليل الأضرار المحتملة. بالإضافة إلى ذلك، يجب أن تتوافق السياسات مع معايير الأمان الدولية، وتوفر عمليات مراجعة وتحديث مستمرة لضمان التوافق مع أحدث الممارسات.

الشفافية والتوثيق كعنصر رئيسي في نجاح السياسات

الشفافية والتوثيق الدقيق هما أساس بناء ثقة داخلية وخارجية في نظام الأمان. يجب أن يتم توثيق جميع السياسات، والإجراءات، والمعايير بشكل واضح، مع توفير تقارير دورية عن أداء الجدار الناري، وكفاءته في حماية النظام. التوثيق يسهل عملية التدقيق، ويعزز من قدرة الفريق على مراجعة السياسات بشكل دوري، ومعرفة مدى التزامهم بتنفيذها.

كما أن الشفافية تتيح للمسؤولين اتخاذ قرارات مبنية على البيانات، وتوفير صورة واضحة عن حالة الأمان، مما يعزز من استراتيجيات التحسين المستمر. يمكن استخدام أدوات إدارة السياسات وأنظمة إدارة الأحداث الأمنية (SIEM) لتوفير تقارير تحليلية، تضمن الاطلاع على جميع الأنشطة، والكشف عن أي سلوك غير معتاد.

الخلاصة: توازن دقيق بين الحماية والمرونة

إن اختيار سياسة فعالة للجدار الناري هو عملية معقدة تتطلب توازناً دقيقاً بين مستوى الحماية المطلوب، ومرونة السياسات، وقدرتها على التكيف مع التحديات الجديدة. فالأمان لا يمكن أن يكون ثابتًا أو مفرطًا في التشدد، لأنه قد يعيق العمليات التشغيلية، أو يقلل من كفاءة الأداء، بينما التهاون في السياسات يعرض النظام للخطر ويهدد سرية البيانات واستمرارية الأعمال.

لذلك، فإن بناء سياسة مرنة، تعتمد على تحليل دقيق لاحتياجات البيانات، وتقييم شامل للتهديدات، ودمج تقنيات حديثة، مع إدارة فعالة للحوادث، وتحديث مستمر للسياسات، هو السبيل لتحقيق حماية قوية ومرنة. هذا النهج يمنح المؤسسات القدرة على مواجهة التحديات الأمنية بكفاءة، مع ضمان استمرارية الأعمال، وحماية سمعتها، وامتثالها للمعايير الدولية، مما يرسخ مكانتها كمؤسسة موثوقة في عالم رقمي متغير دائماً.