أهمية أجهزة التوجيه في الشبكات الحديثة

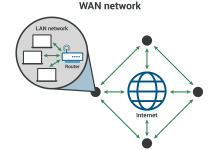

عالم الشبكات الحديثة يُعد من أكبر المجالات التقنية تطوراً، حيث تشكل أجهزة التوجيه (الراوترات) حجر الزاوية في بناء بنية تحتية قوية وموثوقة لنقل البيانات بين مختلف الشبكات والأجهزة. ومن بين الشركات الرائدة في هذا المجال، تبرز شركة سيسكو كواحدة من أكبر وأهم الشركات التي تقدم حلول الشبكات المتقدمة، مع منتجاتها التي تتنوع بين أجهزة الراوتر، المفاتيح، أنظمة الأمان، والخدمات السحابية. في هذا السياق، تعد راوترات سيسكو من أكثر الأجهزة استخدامًا وانتشارًا في المؤسسات الكبرى، والشبكات الحكومية، ومراكز البيانات، وحتى في الشبكات الصغيرة والمتوسطة. تتسم هذه الراوترات بقوة نظام تشغيلها الخاص، والمعروف باسم IOS، والذي يتيح لمهندسي الشبكات والمبرمجين القدرة على إدارة وتخصيص أداء الراوترات بشكل دقيق ومرن، مما يعزز من قدرة الشبكة على التكيف مع متطلبات العمل والتطور التكنولوجي المستمر. قبل الخوض في تفاصيل عملية إقلاع الراوترات، من الضروري فهم المفاهيم الأساسية التي تحكم عملها، وتحديد المستويات المختلفة لبرمجتها، بالإضافة إلى استعراض العملية الهندسية التي تمر بها الراوترات عند التشغيل، بدءًا من لحظة التشغيل حتى استعادة الحالة الطبيعية للعمل. إذ يُعد فهم هذه العمليات من الأمور الأساسية التي تُمكّن المهندسين من إدارة الشبكات بكفاءة عالية، ومعالجة المشكلات بسرعة وفعالية، إضافة إلى تصميم بيئات شبكية آمنة وقابلة للتطوير.

مفهوم راوترات سيسكو ووظائفها الأساسية

تُعد راوترات سيسكو أجهزة توجيه البيانات التي تتولى مسؤولية نقل حزم البيانات بين الشبكات المختلفة، وتوجيهها بأقصى كفاءة ممكنة عبر استخدام بروتوكولات التوجيه المختلفة مثل OSPF وEIGRP وBGP. يتميز نظام التشغيل IOS الخاص بسيسكو بمرونته وقوته، حيث يدعم مجموعة واسعة من الوظائف التي تتيح إدارة الشبكة بشكل متكامل وديناميكي. من خلال نظام IOS، يمكن للمسؤولين تكوين إعدادات الشبكة، مراقبة الأداء، تنفيذ السياسات الأمنية، وتحديث البرمجيات بشكل دوري لضمان التوافق مع أحدث التقنيات والمعايير. ومن الجدير بالذكر أن الراوترات الحديثة من سيسكو تتوفر بعدة فئات، منها الفئة الموجهة للأعمال الصغيرة، والفئة المتوسطة، والفئة الخاصة بالمؤسسات الكبرى، كل فئة مصممة لتلبية احتياجات مختلفة من حيث الأداء، السعة، والميزات التقنية.

مستويات برمجة راوترات سيسكو وواجهات المستخدم

تتفاوت مستويات برمجة راوترات سيسكو، وتتيح للمستخدمين من مختلف التخصصات والمهارات التفاعل مع الجهاز وفقًا لمهاراتهم واحتياجاتهم. وتتوزع مستويات البرمجة على النحو التالي:

1. وضع تنفيذ المستخدم (User EXEC Mode)

يُعتبر هذا المستوى الحد الأدنى من الوصول، ويُتيح للمستخدم تنفيذ أوامر استعلامية، مثل عرض حالة الواجهات، معلومات التوجيه، والإعدادات الأساسية. يُسمح فيه بتنفيذ أوامر القراءة فقط، ولا يُسمح بالتغييرات على الإعدادات، إلا من خلال الانتقال إلى وضع المسؤول أو التكوين.

2. وضع التنفيذ المتميز (Privileged EXEC Mode)

يُوفر هذا المستوى وصولًا أوسع، مع إمكانية تنفيذ أوامر التكوين المتقدمة، مثل عرض سجلات النظام، التحقق من حالة التوجيه، وفتح نافذة التكوين. للوصول إلى هذا الوضع، يُستخدم الأمر enable، ويُطلب من المستخدم إدخال كلمة مرور خاصة لضمان الأمان.

3. وضع التكوين العام (Global Configuration Mode)

عند الانتقال إلى هذا الوضع، يمكن للمستخدم إدخال الإعدادات العامة للجهاز، مثل تكوين عناوين IP، إعداد بروتوكولات التوجيه، تفعيل خدمات الشبكة، وتغيير السياسات الأمنية. للوصول إلى هذا الوضع، يُستخدم الأمر configure terminal، ويُتاح للمسؤولين إجراء تغييرات جذرية على إعدادات الراوتر.

4. وضع تكوين الواجهات (Interface Configuration Mode)

يُستخدم هذا الوضع لتخصيص إعدادات الواجهات الفيزيائية والافتراضية، مثل تعريف عناوين IP، ضبط سرعات الواجهات، وتفعيل أو تعطيل الواجهات. يتم الدخول إليه عبر الأمر interface [اسم الواجهة]، ويُعد من أهم المستويات عند إعداد الشبكة.

5. وضع تكوين الخطوط (Line Configuration Mode)

يمكّن هذا الوضع من تكوين خصائص الخطوط المستخدمة في الوصول الإداري، كخط الوصول إلى الجهاز عبر Telnet أو SSH، أو إعدادات الخطوط السلسلية. يتم الوصول إليه عبر الأمر line [نوع الخط].

عملية إقلاع الراوتر وكيفية تفاعلها مع النظام

عند تشغيل راوتر سيسكو، يمر بعدة مراحل أساسية لضمان تحميل النظام بشكل صحيح، واستعادة الحالة التشغيلية المناسبة. تبدأ العملية عند توصيل مصدر الطاقة، حيث يبدأ الجهاز في إجراء اختبار ذاتي يُعرف بـ POST (Power-On Self Test). يُعد POST خطوة حاسمة، حيث يتحقق من سلامة الأجهزة المادية، مثل الذاكرة، المعالج، والواجهات، ويقوم بتحديد وجود أي عطل قد يمنع الجهاز من التشغيل بشكل صحيح. إذا اكتمل POST بنجاح، ينتقل الجهاز لقراءة ملف الإقلاع، الذي غالبًا ما يكون من نوع IOS، من وحدة الذاكرة الداخلية أو وسائط التخزين الخارجية، مثل USB أو ملفات الشبكة. بعد تحميل نظام التشغيل، يبدأ الجهاز في قراءة ملف التكوين الافتراضي أو الملف المعدل، الذي يحتوي على الإعدادات المخصصة للشبكة، مثل عناوين IP، بروتوكولات التوجيه، السياسات الأمنية، وخدمات الشبكة الأخرى. من خلال هذه المرحلة، يصبح الجهاز جاهزًا للعمل، ويُتاح للمسؤولين الدخول إلى واجهات التكوين عبر وضع المستخدم أو وضع التكوين المتميز لتخصيص الأداء أو استكشاف المشاكل. ويُلاحظ أن عملية الإقلاع تتضمن أيضًا استعادة الإعدادات من ملف التكوين، والذي يمكن أن يُخزن بشكل دائم على الذاكرة غير المتطايرة (NVRAM) لضمان استمرارية الإعدادات بعد إعادة التشغيل.

البرمجة باستخدام نظام الأوامر CLI

تُعتبر واجهة السطر الأمرية (CLI) الوسيلة الأساسية لإدارة وتكوين راوترات سيسكو، وهي توفر مرونة عالية، ودقة في التحكم، وسرعة في تنفيذ الأوامر. تعتمد عمليات البرمجة على كتابة الأوامر النصية التي تُمكّن من تفعيل، تعديل، أو إيقاف خدمات ووظائف مختلفة على الجهاز. على سبيل المثال، يُمكن للمستخدم استخدام الأمر show لاستعلام الحالة الحالية للجهاز، أو configure terminal للدخول إلى وضع التكوين، ثم إصدار أوامر محددة لتعديل الإعدادات. من خلال CLI، يُمكن تنفيذ العديد من المهام، مثل تعيين عناوين IP، تفعيل بروتوكولات التوجيه، إعداد الجدران النارية، وتطبيق السياسات الأمنية، بالإضافة إلى مراقبة الأداء، وتحليل سجلات الأحداث. تعتبر هذه الواجهة متاحة عبر الاتصال المحلي عبر الكابل التسلسلي، أو عبر الشبكة باستخدام بروتوكولات مثل Telnet وSSH، مع ضرورة تأمين الوصول باستخدام كلمات مرور قوية وطرق تشفير حديثة.

برمجة الراوترات باستخدام لغات البرمجة الخارجية

بالإضافة إلى استخدام CLI، أصبح من الممكن برمجة راوترات سيسكو باستخدام لغات برمجة حديثة، خاصة لغة بايثون، التي أصبحت أحد الأدوات الأساسية للمبرمجين ومهندسي الشبكات. توفر مكتبات مثل Netmiko وParamiko واجهات برمجة التطبيقات (APIs) التي تتيح التفاعل مع أجهزة سيسكو بشكل برمجي، مما يسهل عمليات الأتمتة، التحديث، والصيانة بشكل متكرر وموثوق. يمكن عبر هذه المكتبات إرسال الأوامر، استرجاع البيانات، وتنفيذ عمليات معقدة بشكل تلقائي، مما يرفع من مستوى الكفاءة ويقلل من الأخطاء البشرية. على سبيل المثال، يمكن إنشاء سكربت برمجي يراقب حالة الرواتر بشكل دوري، ويقوم بتعديل الإعدادات تلقائيًا استجابة لظروف معينة، أو يرسل تنبيهات عند حدوث أخطاء أو مشاكل في الأداء. ويُعد هذا المجال من المجالات الحديثة، التي تتطلب معرفة جيدة بالتقنيات الشبكية، وبروتوكولات الأمان، ولغات البرمجة، لضمان تنفيذ العمليات بشكل آمن وفعال.

التدابير الأمنية وإدارة الشبكات في راوترات سيسكو

تُعد الأمان من العناصر الأساسية التي لا غنى عنها عند إدارة شبكة تعتمد على راوترات سيسكو. تقدم الشركة العديد من الميزات التي تضمن حماية الشبكة من الاختراقات، والهجمات، والتلاعبات، من بينها تفعيل الجدران النارية، وتشفير البيانات، ومراقبة الدخول، وإدارة السياسات. يمكن تفعيل بروتوكولات أمنية مثل SSH بدلاً من Telnet، واستخدام قوائم التحكم في الوصول (ACLs) لتحديد من يُسمح له بالوصول إلى الموارد، وتطبيق سياسات التشفير لحماية البيانات أثناء النقل. بالإضافة إلى ذلك، يُمكن إدارة الشبكة باستخدام بروتوكول SNMP، الذي يتيح مراقبة أداء الأجهزة، وجمع البيانات، وتطبيق السياسات الأمنية بشكل مركزي. من المهم أيضًا تحديث نظام التشغيل IOS بشكل دوري، وتطبيق التصحيحات الأمنية، وتكوين أنظمة كشف التسلل، لضمان بيئة شبكية آمنة ومستدامة.

التطوير المستقبلي والتقنيات الحديثة في راوترات سيسكو

سيسكو تعمل بشكل مستمر على تطوير منتجاتها، وتوفير تحديثات لنظام IOS، لدعم تقنيات حديثة، مثل شبكات الجيل الخامس (5G)، والحوسبة السحابية، والذكاء الاصطناعي، والتعلم الآلي. من المتوقع أن تتكامل الراوترات المستقبلية مع أنظمة ذكية تُمكن من إدارة الشبكة بشكل ذاتي، وتوقع المشاكل قبل حدوثها، وتحسين الأداء بشكل تلقائي. كما يُتوقع أن تتبنى تقنيات الأتمتة، والبرمجة عبر الواجهات البرمجية، لتعزيز إدارة الشبكات بشكل أكثر فاعلية، وتقليل التدخل البشري. بالإضافة إلى ذلك، تتجه سيسكو نحو توفير حلول شبكية أكثر أمانًا، مع دمج تقنيات التشفير، والهوية الرقمية، والتعرف على المستخدمين بشكل أكثر تطورًا. كل ذلك يأتي في إطار التوجه العام نحو الشبكات الذكية، التي تعتمد على البيانات الكبيرة، والتعلم الآلي، والتقنيات السحابية لتحقيق أداء مرتفع، ومرونة، وأمان.

الختام والتوصيات

يمثل فهم عملية إقلاع راوترات سيسكو، ومختلف مستويات برمجتها، وأدوات التكوين المتاحة، حجر الزاوية لأي مهندس شبكات يسعى لبناء بيئة شبكية حديثة، آمنة، ومرنة. إن الاعتماد على نظام التشغيل IOS، مع استخدام أوامر CLI، وبرمجة الأجهزة باستخدام لغات برمجة حديثة، يتيح للمحترفين التفاعل بشكل مباشر وفعال مع الأجهزة، وتخصيص أدائها وفقًا لاحتياجات العمل، مع ضمان وجود أدوات أمنية متكاملة لحماية الشبكة من التهديدات الخارجية والداخلية. من المهم دائمًا الاطلاع على المصادر الرسمية، والتحديثات التقنية الأخيرة، والمشاركة في المجتمعات التقنية المتخصصة، لضمان مواكبة أحدث التطورات. في النهاية، يُعد استثمار الوقت والجهد في فهم عميق لآليات عمل راوترات سيسكو، وتطوير المهارات البرمجية، من العوامل الأساسية التي تُمكن المهندسين من تقديم حلول شبكية ذكية، متطورة، ومستدامة، تواكب متطلبات العصر الرقمي المتسارع.