أشهر الهجمات التي تحدث على الشبكة

في عصر التكنولوجيا الحديث، أصبحت الشبكات جزءًا لا يتجزأ من حياتنا اليومية، سواء في العمل أو الترفيه أو التواصل الاجتماعي. ومع تزايد الاعتماد على الشبكات، تزايدت أيضًا التهديدات التي تستهدفها. تتنوع هذه الهجمات من حيث الأساليب والأهداف، مما يجعل من الضروري فهمها للتصدي لها بفعالية. في هذا المقال، سنستعرض أشهر الهجمات التي تحدث على الشبكة، ونوضح آلياتها وتأثيراتها وطرق الوقاية منها.

أنواع الهجمات على الشبكات

1. هجمات الحرمان من الخدمة (DDoS)

تعريف الهجوم

هجمات الحرمان من الخدمة (Distributed Denial of Service) تهدف إلى جعل الخدمة أو الموقع غير متاح للمستخدمين عن طريق إغراق الخادم بطلبات زائفة تتجاوز قدرته على المعالجة.

كيفية عمل الهجوم

يقوم المهاجم بتجنيد شبكة من الأجهزة المصابة (بوت نت) لإرسال كميات ضخمة من حركة المرور إلى الهدف، مما يؤدي إلى استنزاف موارد الخادم مثل الذاكرة والمعالج وعرض النطاق الترددي.

التأثيرات

- توقف الخدمات الحيوية مثل المواقع الإلكترونية والتطبيقات.

- خسائر مالية نتيجة توقف الأعمال التجارية.

- تضرر السمعة والثقة لدى العملاء.

طرق الوقاية

- استخدام جدران حماية متقدمة ونظم كشف ومنع الاختراق.

- توزيع الحمل عبر خوادم متعددة لتخفيف الضغط.

- مراقبة حركة المرور بشكل مستمر لاكتشاف الأنماط غير العادية.

2. هجمات التصيد الاحتيالي (Phishing)

تعريف الهجوم

التصيد الاحتيالي هو محاولة لخداع المستخدمين للكشف عن معلومات حساسة مثل كلمات المرور أو تفاصيل الحسابات البنكية عبر رسائل إلكترونية أو مواقع زائفة تبدو شرعية.

كيفية عمل الهجوم

يرسل المهاجم رسائل تبدو وكأنها من مصدر موثوق، مثل البنوك أو الخدمات الإلكترونية، ويطلب من المستخدمين إدخال معلوماتهم الشخصية من خلال روابط توجههم إلى مواقع مزيفة.

التأثيرات

- سرقة البيانات الشخصية والمالية.

- فقدان الثقة في الخدمات الإلكترونية.

- تكبد المستخدمين خسائر مالية.

طرق الوقاية

- توعية المستخدمين حول كيفية التعرف على رسائل التصيد.

- استخدام تقنيات التحقق المزدوج (Two-Factor Authentication).

- فحص الروابط والمرفقات قبل النقر عليها.

3. هجمات البرمجيات الخبيثة (Malware)

تعريف الهجوم

البرمجيات الخبيثة هي برامج ضارة تهدف إلى إتلاف الأنظمة، سرقة البيانات، أو الحصول على تحكم غير مصرح به في الأجهزة.

أنواع البرمجيات الخبيثة

- الفيروسات: تنتشر عبر إلحاق نفسها بملفات أخرى وتسبب أضرار عند تشغيلها.

- أحصنة طروادة: تبدو كبرامج شرعية لكنها تحتوي على وظائف خبيثة.

- الديدان (Worms): تنتشر بشكل مستقل عبر الشبكات دون الحاجة إلى ملفات مضيفة.

- رانسوموير: يشفّر ملفات المستخدمين ويطلب فدية لفك التشفير.

التأثيرات

- فقدان البيانات الهامة.

- تعطيل الأنظمة والخدمات.

- سرقة المعلومات الحساسة.

طرق الوقاية

- تثبيت برامج مكافحة الفيروسات وتحديثها بانتظام.

- تجنب تنزيل البرامج من مصادر غير موثوقة.

- تحديث نظام التشغيل والتطبيقات لسد الثغرات الأمنية.

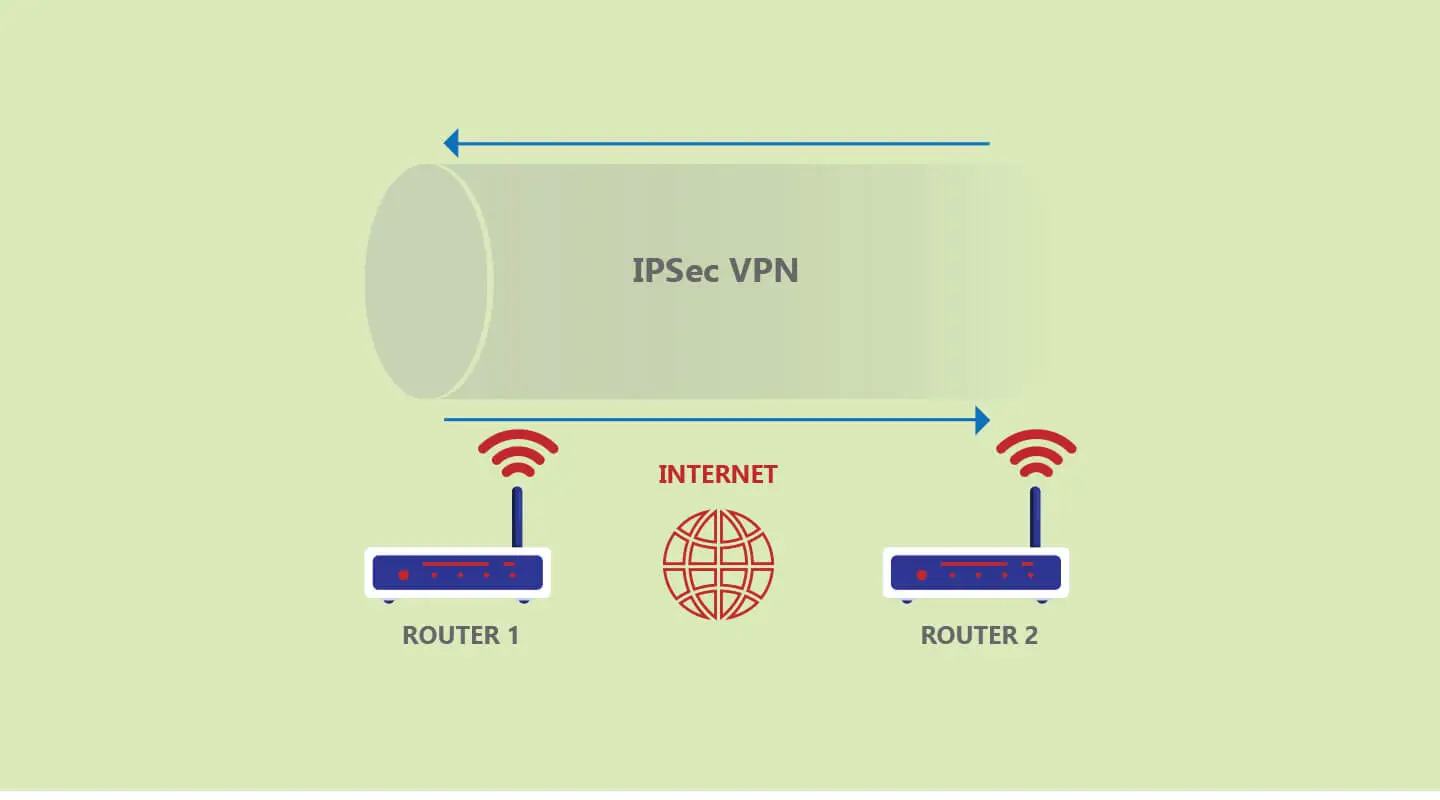

4. هجمات الرجل في المنتصف (Man-in-the-Middle)

تعريف الهجوم

هجمات الرجل في المنتصف تهدف إلى التنصت على الاتصالات بين طرفين أو تعديل البيانات المنقولة دون علمهم.

كيفية عمل الهجوم

يقع المهاجم بين الطرفين المتواصلين، مما يسمح له بالتقاط وتعديل أو إعادة توجيه الرسائل بينهما.

التأثيرات

- سرقة البيانات الحساسة مثل كلمات المرور والمعلومات المالية.

- تغيير محتوى الرسائل مما يؤدي إلى اتخاذ قرارات خاطئة.

- تدمير الثقة في الاتصالات الإلكترونية.

طرق الوقاية

- استخدام تشفير قوي للبيانات أثناء النقل (مثل HTTPS).

- التحقق من شهادات الأمان للمواقع والخوادم.

- تجنب استخدام الشبكات العامة غير الآمنة للأنشطة الحساسة.

5. هجمات القوة الغاشمة (Brute Force)

تعريف الهجوم

هجمات القوة الغاشمة تعتمد على تجربة جميع الاحتمالات الممكنة لكلمات المرور أو مفاتيح التشفير حتى يتمكن المهاجم من الوصول إلى النظام.

كيفية عمل الهجوم

يستخدم المهاجم برامج آلية لتجربة آلاف أو ملايين التركيبات الممكنة لكلمة المرور حتى يجد الصحيحة.

التأثيرات

- الوصول غير المصرح به إلى الحسابات والأنظمة.

- سرقة البيانات الحساسة أو استخدامها في أنشطة ضارة.

- تعطيل الخدمات بسبب تجاوز المحاولات المسموح بها.

طرق الوقاية

- استخدام كلمات مرور قوية ومعقدة تتكون من أحرف كبيرة وصغيرة وأرقام ورموز.

- تفعيل خاصية القفل بعد عدد معين من المحاولات الفاشلة.

- استخدام تقنيات التحقق المزدوج لتعزيز الأمان.

6. هجمات الحقن (Injection Attacks)

تعريف الهجوم

هجمات الحقن تستغل الثغرات في التطبيقات لإدخال أوامر ضارة تمكن المهاجم من تنفيذ إجراءات غير مصرح بها.

أنواع هجمات الحقن

- SQL Injection: إدخال أوامر SQL ضارة في استعلامات قاعدة البيانات.

- Command Injection: تنفيذ أوامر نظام التشغيل من خلال التطبيق.

- Cross-Site Scripting (XSS): حقن سكريبتات ضارة في صفحات الويب.

التأثيرات

- سرقة أو تعديل البيانات من قواعد البيانات.

- تنفيذ أوامر ضارة على الخوادم.

- تغيير محتوى صفحات الويب لسرقة معلومات المستخدمين.

طرق الوقاية

- التحقق من صحة المدخلات وتطهيرها قبل معالجتها.

- استخدام الاستعلامات المحضرة (Prepared Statements) في قواعد البيانات.

- تطبيق سياسات أمنية صارمة لتقييد الأوامر المسموح بها.

7. هجمات استغلال الثغرات (Exploitation of Vulnerabilities)

تعريف الهجوم

هجمات استغلال الثغرات تستهدف نقاط الضعف في الأنظمة أو التطبيقات للاستيلاء على السيطرة أو تنفيذ أوامر ضارة.

كيفية عمل الهجوم

يبحث المهاجم عن ثغرات معروفة في البرمجيات أو الأجهزة ويستغلها لتحقيق أهدافه، مثل الحصول على وصول غير مصرح به أو تثبيت برمجيات خبيثة.

التأثيرات

- تدمير أو سرقة البيانات.

- تعطيل الخدمات والأنظمة.

- تدمير الثقة في الأمان السيبراني.

طرق الوقاية

- تحديث البرمجيات والأنظمة بانتظام لسد الثغرات.

- إجراء اختبارات أمان دورية للكشف عن الثغرات.

- استخدام جدران حماية وأنظمة كشف ومنع الاختراق لحماية الشبكة.

8. هجمات إعادة التوجيه (Redirect Attacks)

تعريف الهجوم

هجمات إعادة التوجيه تهدف إلى تحويل حركة المرور من موقع شرعي إلى موقع خبيث دون علم المستخدم.

كيفية عمل الهجوم

يستغل المهاجم ثغرات في إعدادات DNS أو يستخدم برامج خبيثة لتغيير إعدادات الشبكة بحيث يتم توجيه المستخدمين إلى مواقع ضارة.

التأثيرات

- سرقة بيانات المستخدمين من خلال المواقع المزيفة.

- نشر البرمجيات الخبيثة على أجهزة المستخدمين.

- تدمير سمعة المواقع الشرعية.

طرق الوقاية

- استخدام خدمات DNS آمنة والتحقق من إعداداتها بانتظام.

- تثبيت برامج مكافحة الفيروسات وبرامج الأمان.

- توعية المستخدمين حول مخاطر إعادة التوجيه والتحقق من عناوين المواقع.

9. هجمات الإخفاء (Stealth Attacks)

تعريف الهجوم

هجمات الإخفاء تهدف إلى إخفاء وجود المهاجم أو البرمجيات الخبيثة في النظام لتجنب الاكتشاف والبقاء لفترة طويلة دون أن يتم التدخل.

كيفية عمل الهجوم

يستخدم المهاجم تقنيات متقدمة لتخفي نفسه، مثل تجزئة البيانات، التشفير، أو استغلال ثغرات النظام للبقاء دون اكتشاف.

التأثيرات

- استمرار المهاجم في الوصول إلى النظام لفترات طويلة.

- سرقة أو تعديل البيانات دون علم المستخدمين أو المسؤولين.

- صعوبة اكتشاف الهجوم والتعامل معه.

طرق الوقاية

- استخدام أنظمة كشف التسلل المتقدمة التي تعتمد على تحليل سلوك النظام.

- تحديث الأنظمة والتطبيقات بانتظام لسد الثغرات الأمنية.

- مراقبة النشاطات غير المعتادة في الشبكة والأنظمة.

10. هجمات الهندسة الاجتماعية (Social Engineering)

تعريف الهجوم

الهندسة الاجتماعية هي استخدام تقنيات نفسية لخداع الأفراد للكشف عن معلومات حساسة أو تنفيذ إجراءات تؤدي إلى اختراق الأمان.

أنواع الهجمات

- التصيد الاحتيالي (Phishing): إرسال رسائل زائفة لخداع المستخدمين.

- الاستدراج (Pretexting): إنشاء سيناريو مزيف للحصول على معلومات.

- الانسحاب (Baiting): استخدام وسائط مغرية لجذب الضحايا لتنفيذ إجراءات معينة.

- الإرهاب النفسي (Spear Phishing): هجمات مستهدفة موجهة لشخص أو جهة معينة.

التأثيرات

- سرقة المعلومات الحساسة.

- الوصول غير المصرح به إلى الأنظمة.

- تدمير الثقة بين الأفراد والمؤسسات.

طرق الوقاية

- توعية الموظفين حول أساليب الهندسة الاجتماعية وكيفية التعرف عليها.

- تطبيق سياسات أمان صارمة تمنع الكشف عن المعلومات الحساسة.

- استخدام تقنيات التحقق المزدوج لتأكيد الهوية قبل تقديم المعلومات.

طرق الحماية والوقاية

1. التوعية والتدريب

تعد التوعية والتدريب المستمرين للمستخدمين والموظفين أحد أهم أساليب الحماية ضد الهجمات. يجب تعليمهم كيفية التعرف على محاولات الهجوم والتصرف السليم عند مواجهتها.

2. استخدام التقنيات الأمنية المتقدمة

تتضمن هذه التقنيات جدران الحماية، أنظمة كشف ومنع الاختراق، وبرامج مكافحة الفيروسات. يجب تحديث هذه التقنيات بانتظام لضمان فعاليتها.

3. تحديث الأنظمة والبرمجيات

تعتبر التحديثات الدورية للأنظمة والبرمجيات ضرورية لسد الثغرات الأمنية ومنع المهاجمين من استغلالها.

4. تطبيق سياسات الأمان الصارمة

يشمل ذلك استخدام كلمات مرور قوية، تفعيل التحقق المزدوج، وتقييد الوصول إلى المعلومات الحساسة فقط للأفراد المصرح لهم.

5. مراقبة الشبكة والأنظمة

يجب مراقبة حركة المرور والأنشطة على الشبكة بشكل مستمر لاكتشاف أي سلوك غير عادي أو محاولات اختراق في وقت مبكر.

6. إجراء اختبارات الأمان الدورية

تساعد اختبارات الأمان مثل اختبار الاختراق والتقييمات الأمنية في تحديد الثغرات والمخاطر واتخاذ الإجراءات اللازمة لمعالجتها.

أشهر الهجمات

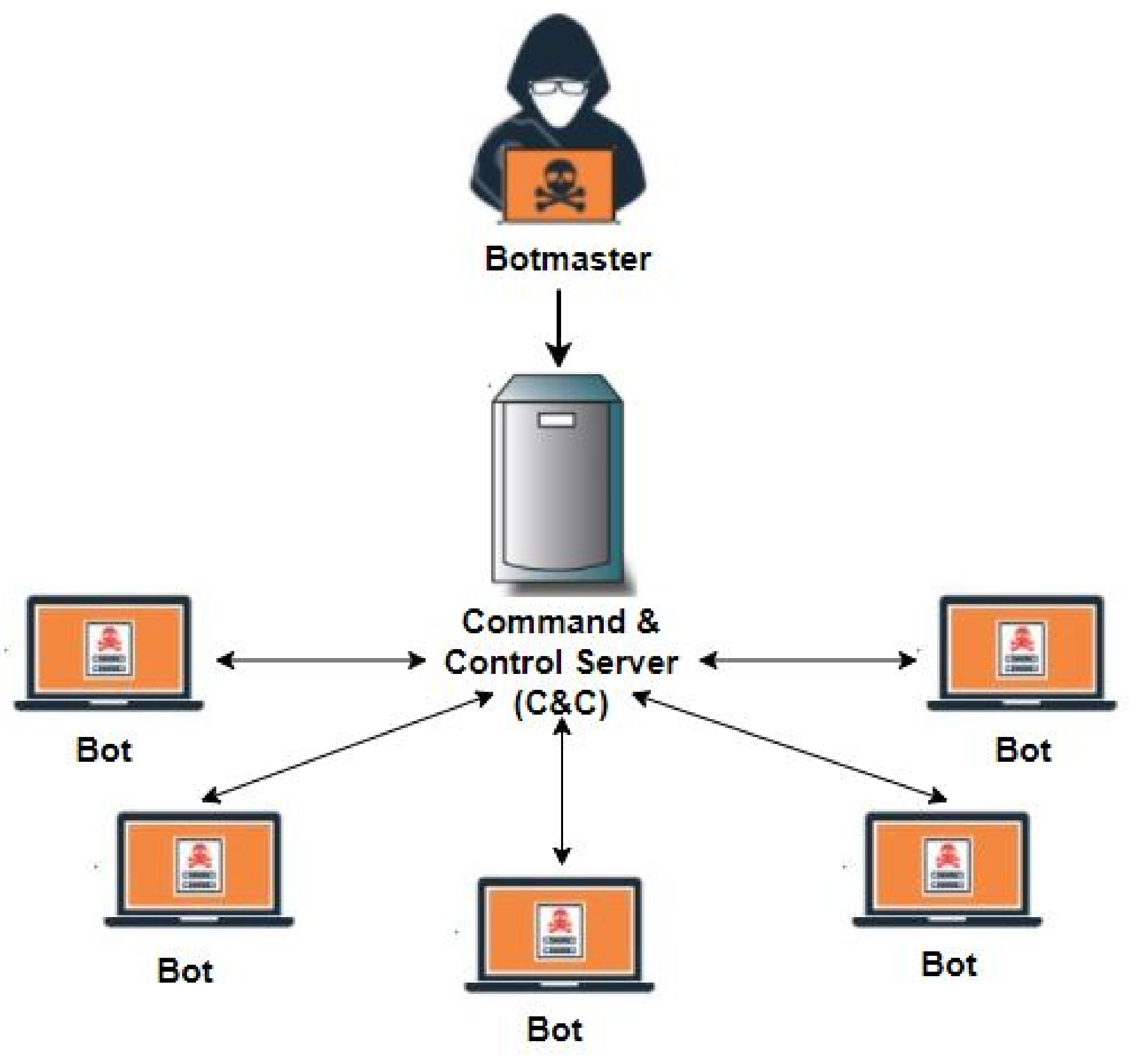

هجوم Botnet :

تكون هناك مجموعة من الأجهزة المصابة والتي يَتحكم فيها جهاز كمبيوتر واحد أو أكثر لِشن هجمات ضارة مختلفة؛ في الغالب يتم استخدامها لعمل هجموم رفض الخدمة او DDoS.

تكون هناك مجموعة من الأجهزة المصابة والتي يَتحكم فيها جهاز كمبيوتر واحد أو أكثر لِشن هجمات ضارة مختلفة؛ في الغالب يتم استخدامها لعمل هجموم رفض الخدمة او DDoS.

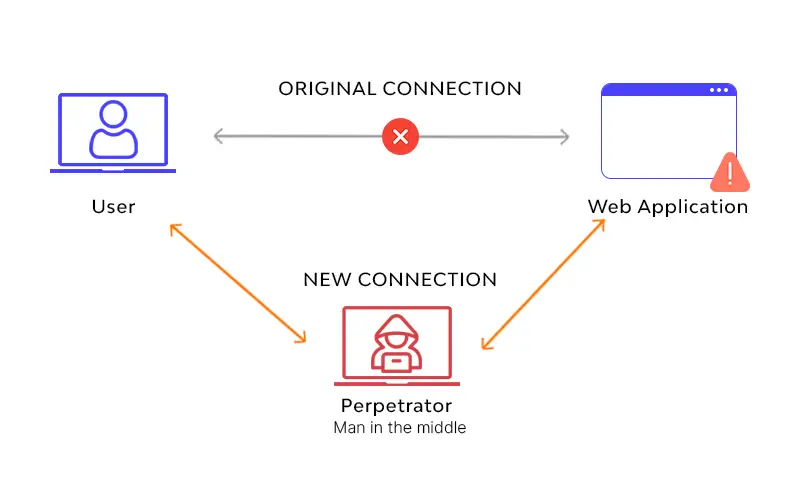

هجوم MITM :

هذا الهجوم يسمى ب “الرجل في الوسط _ Man In The Middle”، يقوم فيها المهاجم بخداع جهازين أو أكثر عن طريق انتحال عناوين MAC، وغالبا لسرقة البيانات و التلاعب بالاتصال وأين يتم توجيهه.

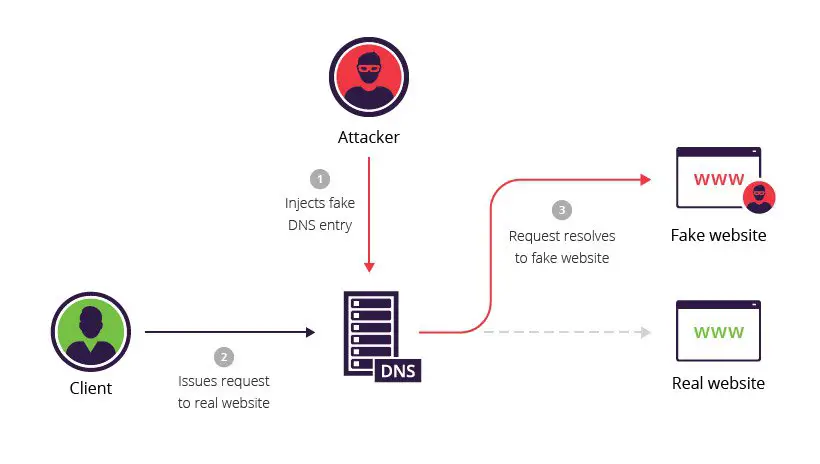

هجوم DNS Spoofing :

وهو مشابه للهجوم السابق، وفكرة هذا الهجوم هي التلاعب بالبيانات عندما تصل إلى جهاز المُهاجِم، بحيث يمكنه تغيير الطلب إلى موقع ضار.

وهو مشابه للهجوم السابق، وفكرة هذا الهجوم هي التلاعب بالبيانات عندما تصل إلى جهاز المُهاجِم، بحيث يمكنه تغيير الطلب إلى موقع ضار.

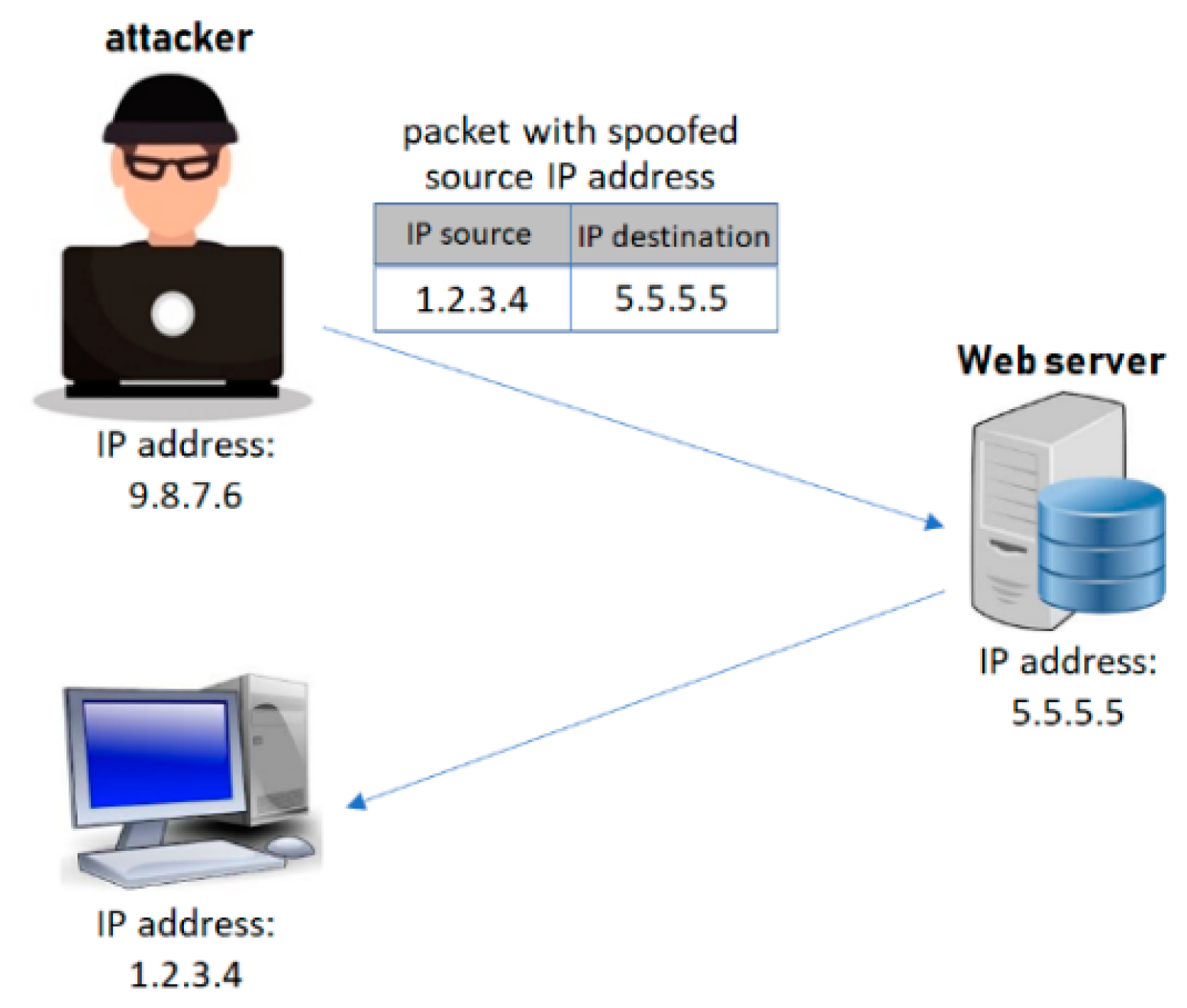

هجوم IP Spoofing :

هو هجوم يكون بتقمص عنوان IP لنظام آخر بالشبكة، مما يسمح للمهاجم بتنفيذ أعمال ضارة بعنوان جهاز آخر داخل بالشبكة.

هو هجوم يكون بتقمص عنوان IP لنظام آخر بالشبكة، مما يسمح للمهاجم بتنفيذ أعمال ضارة بعنوان جهاز آخر داخل بالشبكة.

الخاتمة

تعتبر الهجمات على الشبكات تهديدًا حقيقيًا يمكن أن يؤدي إلى خسائر مالية كبيرة وتدمير السمعة وفقدان الثقة بين المستخدمين والعملاء. من الضروري أن تكون المؤسسات والأفراد على دراية بأحدث أنواع الهجمات وأساليب الوقاية منها. من خلال التوعية المستمرة، وتطبيق التقنيات الأمنية الحديثة، وتحديث الأنظمة بانتظام، يمكن تقليل مخاطر التعرض لهذه الهجمات والتصدي لها بفعالية. الأمن السيبراني مسؤولية مشتركة تتطلب تعاونًا وتنسيقًا بين جميع الأطراف لضمان حماية المعلومات والأنظمة الحيوية في عصر الرقمية المتسارع.