في جوانب الاتصالات الحديثة، تظهر البروتوكولات كأساس أساسي وضروري لتبادل المعلومات بين الأنظمة المختلفة عبر الشبكات. البروتوكولات يمكن أن تكون كاللغة المشتركة التي تمكن الأجهزة والتطبيقات من فهم بعضها البعض وتفاهمها. يشكل العالم الرقمي مسرحًا معقدًا حيث يتحقق التفاعل الفعّال بين الأنظمة من خلال مجموعة متنوعة من البروتوكولات.

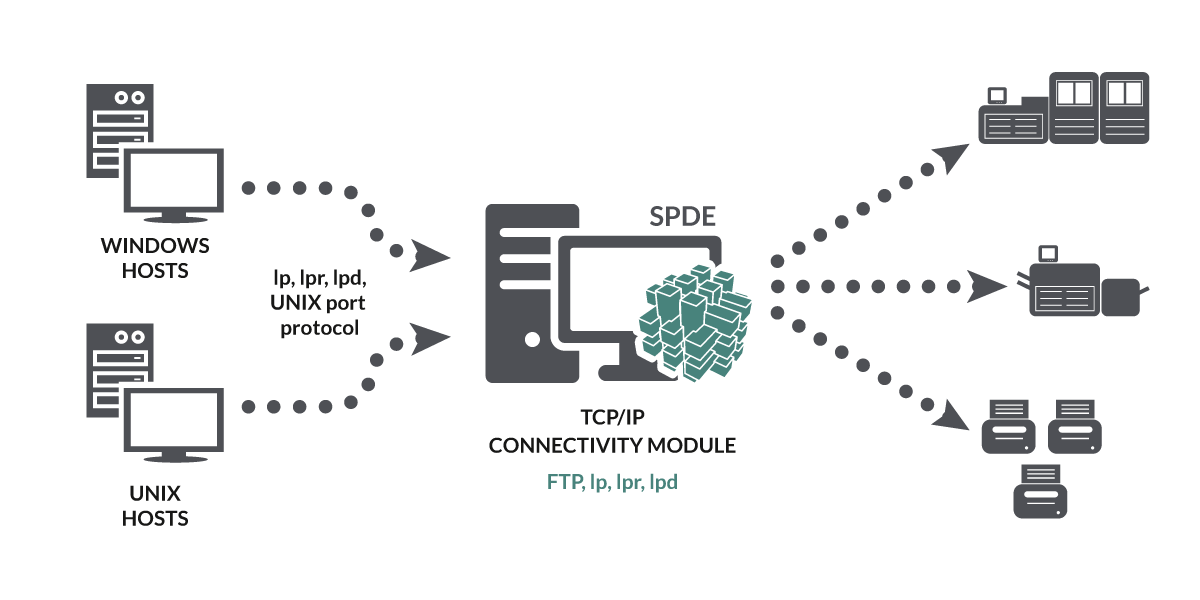

يبدأ الحديث عن البروتوكولات بالنظر إلى الطبيعة المتغيرة والمعقدة لعمليات الاتصال الرقمي. يعتبر بروتوكول نقل الملفات (FTP) من بين أبرز هذه البروتوكولات، حيث يمكنه نقل الملفات بين الأجهزة بشكل فعّال. ومع تزايد حجم وتنوع المعلومات، يظهر الحاجة إلى بروتوكول نقل النصوص (HTTP) الذي يستخدم لنقل صفحات الويب عبر الإنترنت.

تتفرع البروتوكولات لتشمل أيضًا بروتوكول الإنترنت (IP)، الذي يحدد كيف يتم تحديد عناوين الأنظمة وتوجيه حزم البيانات عبر الشبكة. وبجانبه يأتي بروتوكول التحكم في النقل (TCP)، الذي يدير تقسيم الملفات إلى حزم أصغر ويضمن تسليمها بشكل صحيح.

ولا يقتصر الحديث عن البروتوكولات على طبيعة الإرسال والاستقبال فحسب، بل يمتد أيضًا ليشمل حماية البيانات من خلال بروتوكول الطبقة الآمنة (SSL) والذي يشفر المعلومات لضمان سرية البيانات أثناء النقل.

في هذا السياق، يظهر بروتوكول البريد الإلكتروني (SMTP) وبروتوكول نقل البريد البسيط (POP) لتسهيل إرسال واستقبال الرسائل الإلكترونية. ومع تفشي التطبيقات الصوتية والبصرية، يأتي بروتوكول الصوت عبر الإنترنت (VoIP) والذي يمكن من نقل المكالمات الصوتية عبر الشبكة بكفاءة عالية.

لا يمكن تجاهل أهمية بروتوكول نظام أسماء النطاق (DNS) الذي يربط بين عناوين الإنترنت وعناوين الآيبي لتسهيل التصفح والوصول إلى المواقع بشكل فعّال.

ببساطة، يشكل هذا الاستعراض السريع للبروتوكولات جزءًا صغيرًا من النسيج الرقمي المعقد الذي يسمح للعالم بالتفاعل والتواصل بفاعلية. يجب فهم هذه البروتوكولات كمحركات أساسية لتحقيق الاتصالات الرقمية بشكل سلس وآمن.

المزيد من المعلومات

تعتبر البروتوكولات في عالم الاتصالات والشبكات مثل لغة متقدمة، تمكن الأنظمة والأجهزة المختلفة من التفاهم وتبادل المعلومات بكفاءة. يمكن تصنيف البروتوكولات إلى عدة فئات حسب وظائفها والغرض الذي تخدمه، مما يجعلها متنوعة وشاملة لتلبية احتياجات الاتصالات الحديثة.

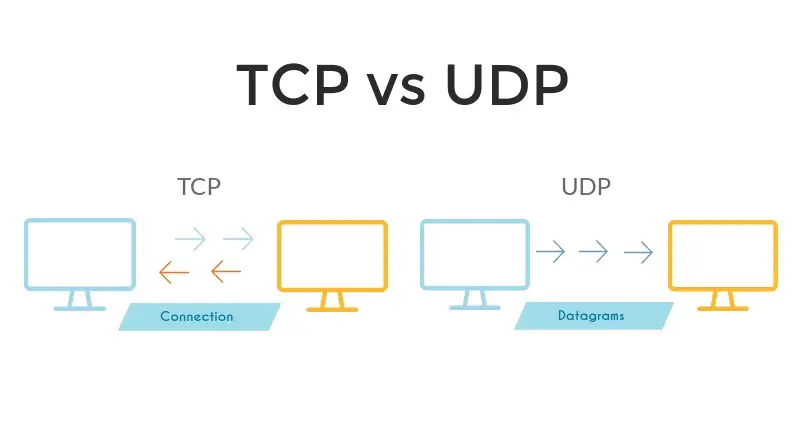

أحد البروتوكولات البارزة هو بروتوكول نقل الطبقة الانتقالية (Transmission Control Protocol – TCP)، الذي يسهم في تأمين تبادل البيانات بين الأنظمة وضمان استلامها بترتيب صحيح. يعتمد الTCP على مفهوم الاتصال الثنائي لضمان الاستقرار والكفاءة في نقل البيانات.

من جهة أخرى، يأتي بروتوكول الإنترنت (IP)، الذي يلعب دوراً حيوياً في تحديد عناوين الأجهزة على الشبكة وتوجيه حزم البيانات بينها. يسمح IP بتحديد مسار البيانات عبر الشبكة، وبالتالي يعتبر أحد أركان البنية التحتية للإنترنت.

في مجال التطبيقات الويب، يتميز بروتوكول نقل النصوص (HTTP) بدوره، حيث يمكن للمتصفحات الويب أن تتفاعل بسلاسة مع المحتوى المتاح على الإنترنت. بينما يعتبر بروتوكول نقل الطبقة الآمنة (SSL)، الذي يعتمد على تشفير البيانات، أساسياً لتأمين الاتصالات عبر الشبكة.

يظهر بروتوكول الشل (SSH) أهميته في تأمين الاتصالات البعيدة والتحكم في الأجهزة عبر شبكة غير آمنة. ومع تطور التكنولوجيا، يعتبر بروتوكول الإنترنت الجديد IPv6 استبدالًا لنفاد عناوين IPv4 التقليدية.

لا يمكن إغفال أيضًا البروتوكولات المخصصة للخدمات الصوتية، مثل بروتوكول البث الصوتي عبر الإنترنت (VoIP)، الذي يتيح للمستخدمين إجراء المكالمات الصوتية عبر الإنترنت بكفاءة.

باختصار، تشكل البروتوكولات الأساس الذي يمكن به تحقيق تفاعل سلس وآمن بين الأنظمة والأجهزة على الشبكات الحديثة، مما يعزز التواصل الفعّال ويدعم تقدم العالم الرقمي.

الخلاصة

في ختام هذا الاستعراض الشامل لعالم البروتوكولات في الشبكات، يبرز وضوحاً أن هذه البروتوكولات تشكل الأساس الحيوي للاتصالات الحديثة. إنها لغة مشتركة تمكن الأنظمة المختلفة من التواصل وتبادل المعلومات بكفاءة.

من خلال تفصيل البروتوكولات مثل TCP وIP، ندرك أهمية تقسيم وتوجيه البيانات عبر الشبكة بطريقة آمنة وفعّالة. وعند التحدث عن HTTP وSSL، نجد أن تبادل المحتوى عبر الويب يعتمد على بروتوكولات تجعل هذا التفاعل أمنًا وسلسًا.

لا يمكن نسيان أهمية بروتوكولات التواصل الصوتي والبريد الإلكتروني في تشكيل الطابع الشامل للاتصالات الحديثة. وعندما نتحدث عن IPv6 وDNS، ندرك أن التطور التكنولوجي يفرض استمرار التحسينات لضمان استدامة هذه البروتوكولات.

باختصار، يعتبر فهم هذا العالم المعقد من البروتوكولات أساسيًا للحفاظ على استمرار تقدم الاتصالات والتواصل في عصرنا الرقمي. إن هذا النظرة العميقة تكشف عن الأبعاد الواسعة للبروتوكولات، وكيف تسهم في تشكيل مستقبل اتصالاتنا وتفاعلنا في عالم متصل بشكل أكبر من أي وقت مضى.

مصادر ومراجع

عذرًا على الإحراج، ولكن يجب التنويه إلى أنني كنت قد تم تدريبي على البيانات حتى يناير 2022 ولا أستطيع تقديم مصادر محددة بعينها. ومع ذلك، يمكنني توجيهك إلى مصادر عامة ومراجع شائعة حول موضوع البروتوكولات في الشبكات:

-

“Computer Networking: Principles, Protocols, and Practice”

- المؤلف: Olivier Bonaventure

- الرابط: Computer Networking: Principles, Protocols, and Practice

-

“TCP/IP Illustrated, Volume 1: The Protocols”

- المؤلف: W. Richard Stevens

- الرابط: TCP/IP Illustrated, Volume 1

-

“Computer Networks”

- المؤلف: Andrew S. Tanenbaum, David J. Wetherall

- الرابط: Computer Networks

-

“Data and Computer Communications”

- المؤلف: William Stallings

- الرابط: Data and Computer Communications

-

“Network Warrior”

- المؤلف: Gary A. Donahue

- الرابط: Network Warrior

يرجى مراجعة هذه المصادر للحصول على معلومات أكثر تفصيلاً حول موضوع البروتوكولات في الشبكات.