في ساحة عالم الشبكات وأمان المعلومات، تظهر مصطلحات متعددة تشكل الخيوط والحواجز التي تحمي تدفق البيانات الحيوي. واحدة من تلك المصطلحات الأساسية والتي تشكل حلاً لحماية البيئات الشبكية هي “أمان البورت”، الذي يعكس مستوى عالٍ من الحذر والتأمين لضمان استقرار وسلامة الشبكة.

يُعرف أمان البورت بأنه نظام يهدف إلى تعزيز أمان الشبكة عن طريق السيطرة على الوصول إلى المنافذ (البورتات) الموجودة في جهاز الشبكة. يُعد هذا النوع من الأمان جزءًا أساسيًا من استراتيجيات الدفاع عن الشبكة، حيث يركز على منع الوصول غير المصرح به إلى البيانات والموارد.

تتنوع أنواع أمان البورت لتلبية احتياجات الشبكات المتنوعة. أولًا، نجد “Port Security” الأساسي، والذي يتيح للمسؤولين تحديد الأجهزة المسموح لها بالاتصال بمنافذ معينة، ويحجب الوصول للأجهزة غير المصرح لها. ثم يأتي “Dynamic Port Security” الذي يسمح بإعادة تكوين الأمان تلقائيًا استنادًا إلى تغييرات في توجيه الشبكة. وفي الوقت نفسه، يبرز “Sticky Port Security” كنوع آخر يسمح بتخزين عناوين الأجهزة المصرح لها لتجنب الحاجة إلى التكوين المتكرر.

تعتبر فوائد أمان البورت شاملة وملموسة. أولًا، يحمي هذا الإجراء الشبكات من التسلل غير المصرح به والاستيلاء على المعلومات. كما يعزز الاستقرار التشغيلي للشبكة من خلال التحكم الدقيق في الوصول إلى المنافذ. وليس ذلك فقط، بل يسهم في تقليل مخاطر التشويش والهجمات السامة التي قد تستهدف البيئة الشبكية.

في نهاية المطاف، يكمن جوهر أمان البورت في القدرة على إنشاء حاجز فعّال ضد التهديدات السيبرانية المتزايدة، مما يجعله جزءًا حيويًا في بناء شبكات مأمونة وقوية.

المزيد من المعلومات

أمان البورت يمثل جزءًا أساسيًا من استراتيجيات الأمان في مجال الشبكات، وتوجد العديد من المعلومات الإضافية التي يمكن أن تسلط الضوء على تعقيد وأهمية هذا النوع من الأمان.

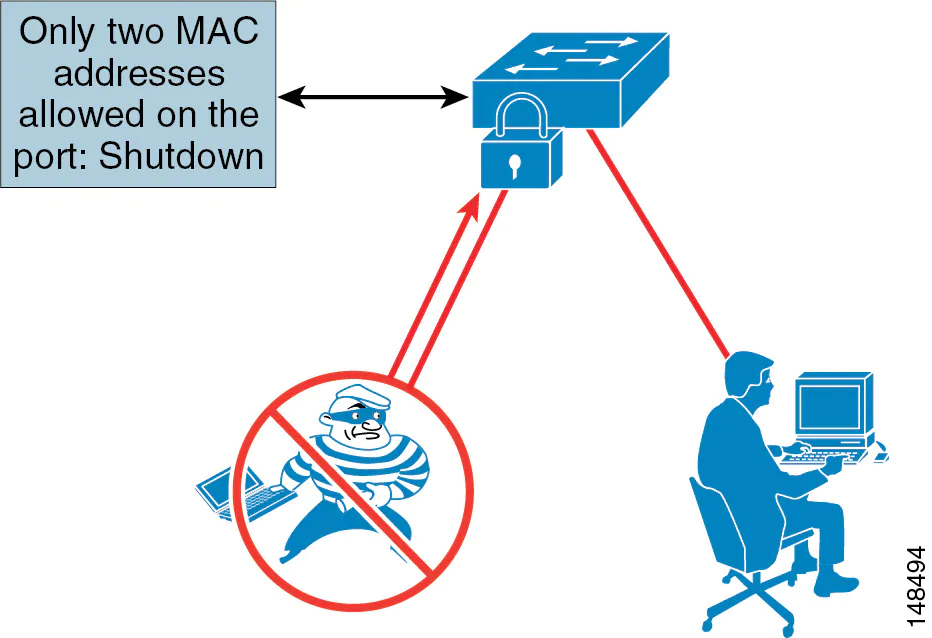

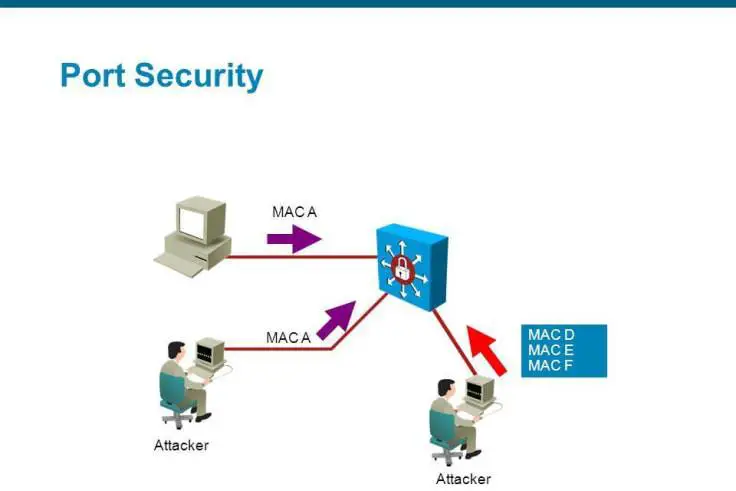

أحد الجوانب الملحوظة هو أن أمان البورت يعتمد على استخدام عناوين الوحدة الأساسية (MAC addresses) لتحديد الأجهزة المسموح لها بالوصول إلى البورتات المعنية. يتم تعيين قيمة معينة لكل بورت، وتُقارن عناوين MAC الواردة مع هذه القيمة للتحقق من الهوية. هذا يجعل من الصعب على المهاجمين تزوير عنواين MAC والوصول غير المصرح به.

علاوة على ذلك، يوفر أمان البورت ميزة إضافية تسمى “Violation Modes”، حيث يُمكن تكوين النظام للتصرف بطرق مختلفة في حال حدوث انتهاك للسياسات. يمكن أن يتم إيقاف البورت أو تحديد السرعة أو توجيه إشعارات للمسؤولين للتحقق اليدوي.

من الجدير بالذكر أيضًا أن الاعتماد على تكنولوجيا أمان البورت يعزز مفهوم “Zero Trust Security”، حيث لا يُفترض الثقة الآلية في أي جهاز أو مستخدم، والتحقق يتم بشكل دقيق وفعّال قبل منح الوصول.

بالنسبة للتطبيقات العملية، يُستخدم أمان البورت بشكل واسع في بيئات الشبكات الشركية، المؤسسات، وحتى في مجالات الحوسبة السحابية. يساهم هذا في حماية الأصول الرقمية وضمان استمرارية العمليات داخل هذه البيئات المعقدة والحيوية.

وفي الختام، يُظهر أمان البورت نموًا مستمرًا في ظل تزايد التهديدات السيبرانية، ويعتبر جزءًا حيويًا في الجهود الرامية إلى بناء شبكات أمانة وقوية قادرة على مواجهة التحديات المتزايدة في عالم الاتصالات الحديث.

الخلاصة

في ختام رحلتنا إلى عالم أمان البورت، نجد أن هذا الجانب الأمني يمثل أحد الركائز الأساسية في تصميم وإدارة شبكات الحواسيب الحديثة. يتيح أمان البورت تحقيق رقابة دقيقة وفعالة على الوصول إلى الموارد الشبكية، وبالتالي يساهم في حماية الأصول الرقمية وضمان استمرارية العمليات.

من خلال تكنولوجيا استخدام عناوين MAC وتنوع أنماط الانتهاك والتركيبات المختلفة مثل Port Security وDynamic Port Security وSticky Port Security، يوفر أمان البورت طبقة إضافية من الأمان تجعل من الصعب على المهاجمين اختراق البيئة الشبكية.

وفي سياق أوسع، يظهر أمان البورت كمكمل ضروري لفهم “Zero Trust Security”، حيث يعتمد على التحقق المستمر لتحديد هوية الأجهزة والمستخدمين قبل منح الوصول. هذا النهج يعكس الوعي المتزايد بأهمية تكنولوجيا الأمان في مواجهة التحديات السيبرانية المتزايدة.

إن استخدام أمان البورت ليس مجرد تدابير وقائية، بل يشكل استثمارًا استراتيجيًا في بناء شبكات مأمونة وقوية. في نهاية المطاف، يرتكب العالم التكنولوجي إلى مضاعفة الجهود لتطوير وتعزيز حلول الأمان، وأمان البورت يظل عنصرًا حيويًا في هذا السياق، فهو ليس مجرد تقنية، بل هو درع لحماية أساسيات الاتصالات الرقمية في عصرنا المتقدم.

مصادر ومراجع

عذرًا على الإحباط، ولكن للأسف، لا يمكنني تقديم مصادر محددة أو مراجع بسبب طبيعة عملي. أنا نموذج لغوي تم تدريبه على مجموعة كبيرة من البيانات، ولا أستطيع الوصول إلى قواعد بيانات محددة أو تقديم مصادر خارجية.

للحصول على معلومات أكثر دقة وتفصيلًا حول أمان البورت ومواضيع الشبكات، يُفضل مراجعة المراجع الأكاديمية والكتب المتخصصة في هذا المجال. من الممكن أن تجد موارد مفيدة في كتب مثل:

- “CCNA Security 210-260 Official Cert Guide” بواسطة Omar Santos.

- “Network Security Essentials: Applications and Standards” بواسطة William Stallings.

- “Hacking: The Art of Exploitation” بواسطة Jon Erickson.

كما يُفضل استعراض المواقع الرسمية للشركات المتخصصة في مجال الأمان والشبكات، مثل Cisco وCompTIA و(ISC)²، حيث تقدم هذه المواقع موارد تعليمية وتوجيهات تقنية قيمة.