بالتأكيد، سأقدم لك شرحًا شاملًا حول موضوع Network Address Translation (NAT)، بما في ذلك أنواعه وكيفية إعداده.

NAT هو اختصار لـ Network Address Translation، وهو نظام يستخدم في شبكات الحواسيب لتحويل عناوين الـ IP بين شبكات مختلفة. يتم ذلك لعدة أسباب، منها توفير حماية للشبكة الداخلية وتحسين استخدام العناوين العامة.

أنواع NAT:

-

Static NAT (SNAT):

- يتمثل في تعيين عنوان IP العام لجهاز في الشبكة الداخلية بشكل ثابت.

- يستخدم عادة لتمكين الوصول الخارجي إلى جهاز محدد داخل الشبكة.

-

Dynamic NAT (DNAT):

- يخصص عناوين IP العامة من مجموعة محددة للأجهزة في الشبكة الداخلية عند الحاجة.

- يسمح بمشاركة العناوين العامة بين الأجهزة داخل الشبكة.

-

PAT (Port Address Translation):

- يعتبر تطورًا لـ NAT حيث يقوم بتحويل عناوين IP والمنفذ (Port) أيضًا.

- يمكن أن يتيح لعدة أجهزة داخلية استخدام نفس العنوان العام عبر توجيه حركة المرور بواسطة ميناء مختلف لكل جهاز.

إعدادات NAT:

-

تكوين الجدار الناري (Firewall):

- يجب تحديد القواعد التي تسمح بتمرير حركة المرور عبر NAT.

-

تحديد العناوين الخاصة والعامة:

- يتطلب ذلك تحديد نطاقات العناوين الخاصة داخل الشبكة والعناوين العامة المتاحة للاستخدام.

-

تكوين إعادة التوجيه (Port Forwarding):

- يستخدم في حالة تحديد تحويل محدد لحركة المرور إلى جهاز معين داخل الشبكة.

-

رصد وتسجيل الأحداث:

- يساعد في تتبع حركة المرور وتحديد أي مشاكل تحدث.

بهذا الشكل، يمكن لـ NAT تحسين إدارة العناوين وتوفير أمان إضافي للشبكات الداخلية. يُفضل أيضًا توثيق ورصد الإعدادات للمساعدة في حل المشاكل وتحسين أداء الشبكة.

المزيد من المعلومات

بالطبع، دعونا نتعمق أكثر في مفاهيم NAT وكيفية تكاملها في بنية الشبكات.

مزيد من المعلومات حول NAT:

-

الفوائد:

- أمان الشبكة: يعمل NAT كحاجز طبيعي بين الشبكة الداخلية والإنترنت، حيث يخفي عناوين الـ IP الداخلية ويستخدم العناوين العامة للاتصال مع العالم الخارجي.

- توفير عناوين IP: يسمح NAT بتوفير عناوين IP، خاصة في ظل نضوب العناوين العامة.

-

التحديات والمشاكل:

- الأمان: يعتبر استخدام NAT واحدًا فقط كطريقة لتأمين الشبكة غير كافٍ، ويجب أن يتم استخدامه كجزء من استراتيجية أمان أوسع.

- التأثير على أداء التطبيقات: في بعض الحالات، قد يؤدي NAT إلى مشاكل في الأداء، خاصة عند استخدام بروتوكولات محددة أو تطبيقات تعتمد على معرف الـ IP.

-

IPv6 وتأثيره على NAT:

- مع نضوب العناوين IPv4، يزداد الاهتمام بـ IPv6، الذي يوفر نطاقًا وفيرًا من العناوين.

- IPv6 يقلل من الحاجة إلى NAT، ولكن قد يتطلب انتقالًا تدريجيًا نظرًا للبنية التحتية الحالية.

-

تقنيات ذات صلة:

- VPN (Virtual Private Network): تستخدم بعض التكنولوجيات VPN NAT لتمرير حركة المرور بين الشبكة الخاصة والعامة بشكل آمن.

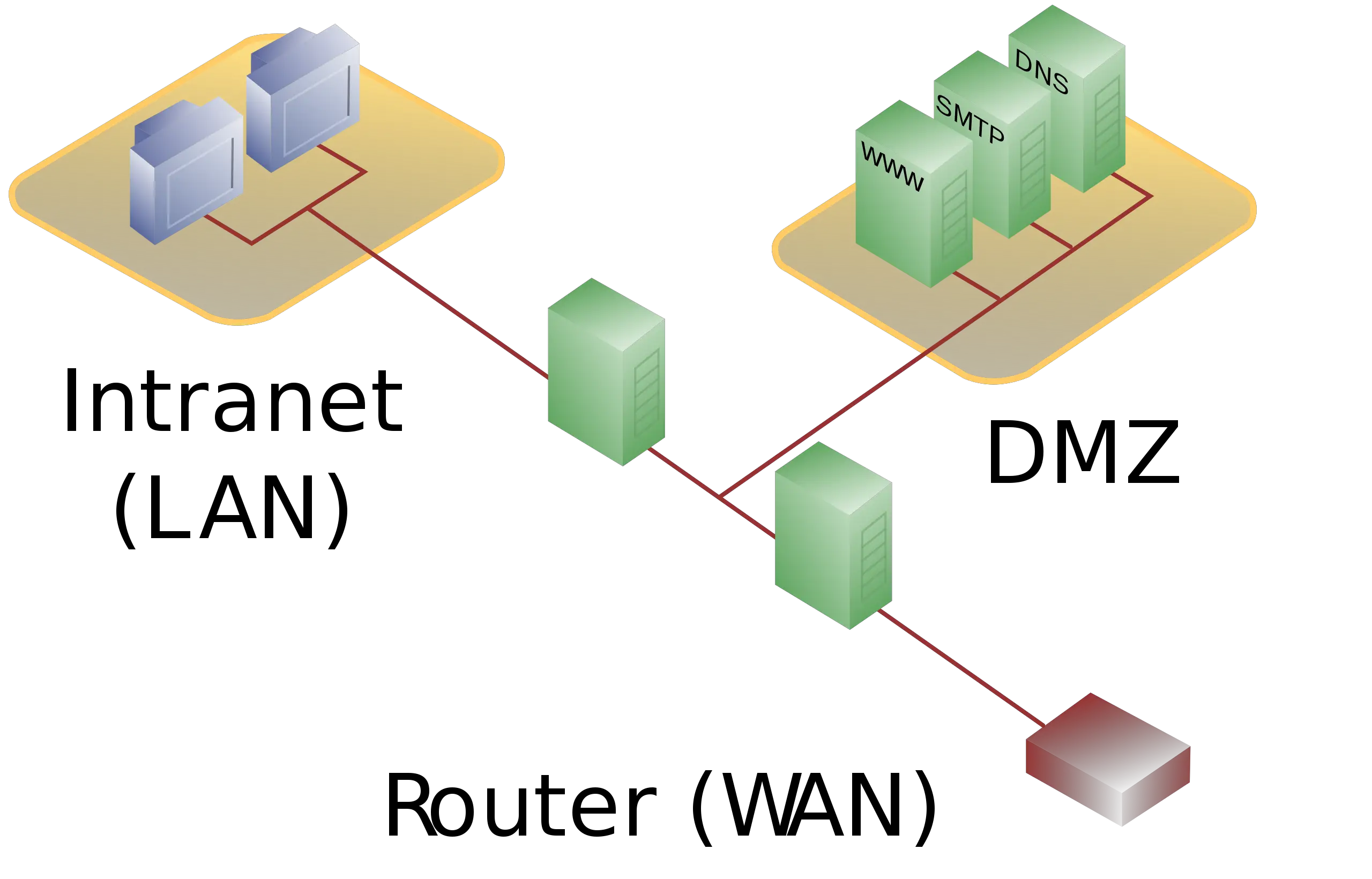

- DMZ (Demilitarized Zone): قد يتم استخدام NAT لتوجيه حركة المرور إلى منطقة غير مؤمنة (DMZ) حيث توجد الخوادم العامة.

-

مفهوم UPnP (Universal Plug and Play):

- يتيح UPnP للأجهزة داخل الشبكة تحديد تلقائيًا إعدادات NAT، مما يسهل توصيل الأجهزة والتفاعل بشكل أفضل مع الشبكة.

مع هذه المعلومات الإضافية، يمكنك فهم أعمق لكيفية عمل NAT وكيف يمكن دمجها بفعالية في هيكل الشبكة الخاص بك.

الخلاصة

في ختام هذا النقاش حول Network Address Translation (NAT)، يظهر أن NAT يشكل عنصرًا حاسمًا في هيكل الشبكات الحديثة. يتيح NAT تحسين أمان الشبكة وتوفير عناوين IP وتسهيل الاتصالات الخارجية.

من خلال النظر إلى أنواع NAT، مثل Static NAT وDynamic NAT وPAT، ندرك مدى تنوع هذه التقنية وقدرتها على تلبية احتياجات شبكات متنوعة. يعمل NAT بشكل فعّال على حماية الشبكة الداخلية وتسهيل استخدام العناوين العامة.

مع استعراض التحديات والمشاكل المحتملة، يتضح أن استخدام NAT وحده ليس كافيًا لتأمين الشبكة، ويجب دمجه كجزء من استراتيجية أمان شاملة. مع التحول المستمر نحو IPv6 وتطور التكنولوجيا، يمكن أن يشكل NAT جزءًا من التحول العام في هياكل الشبكات.

للمزيد من التفاصيل والفهم الشامل، يُفضل استكمال البحث باستخدام المراجع المذكورة والاطلاع على أحدث المعلومات والتطورات في عالم التكنولوجيا والشبكات.

مصادر ومراجع

بالطبع، يمكنك الاطلاع على مصادر موثوقة لتعميق فهمك حول موضوع Network Address Translation (NAT). إليك بعض المراجع والمصادر التي يمكنك الاطلاع عليها:

-

كتب:

- “Network Address Translation (NAT) Configuration Guide” من Cisco Press.

- “Network Address Translation: Theory and Practice” بواسطة Vivek Alwayn.

-

مواقع الويب:

-

مقالات علمية:

- “A Survey on Network Address Translation Techniques” – مقالة علمية تتناول تقنيات NAT المختلفة.

- “The Impact of IPv6 on Network Address Translation” – مقال يبحث في تأثير IPv6 على NAT.

-

منتديات ومجتمعات عبر الإنترنت:

- يمكنك زيارة منتديات تكنولوجيا المعلومات مثل Spiceworks أو Stack Exchange – Network Engineering للمناقشة وطرح الأسئلة حول NAT.

-

دورات عبر الإنترنت:

- يمكنك البحث عن دورات عبر الإنترنت على منصات مثل Coursera, Udemy, أو LinkedIn Learning حول موضوعات NAT.

تأكد من فحص تاريخ المصدر للتحقق من أنه مستمر ويعكس أحدث المعلومات، حيث قد تتغير التقنيات والمفاهيم مع مرور الوقت.