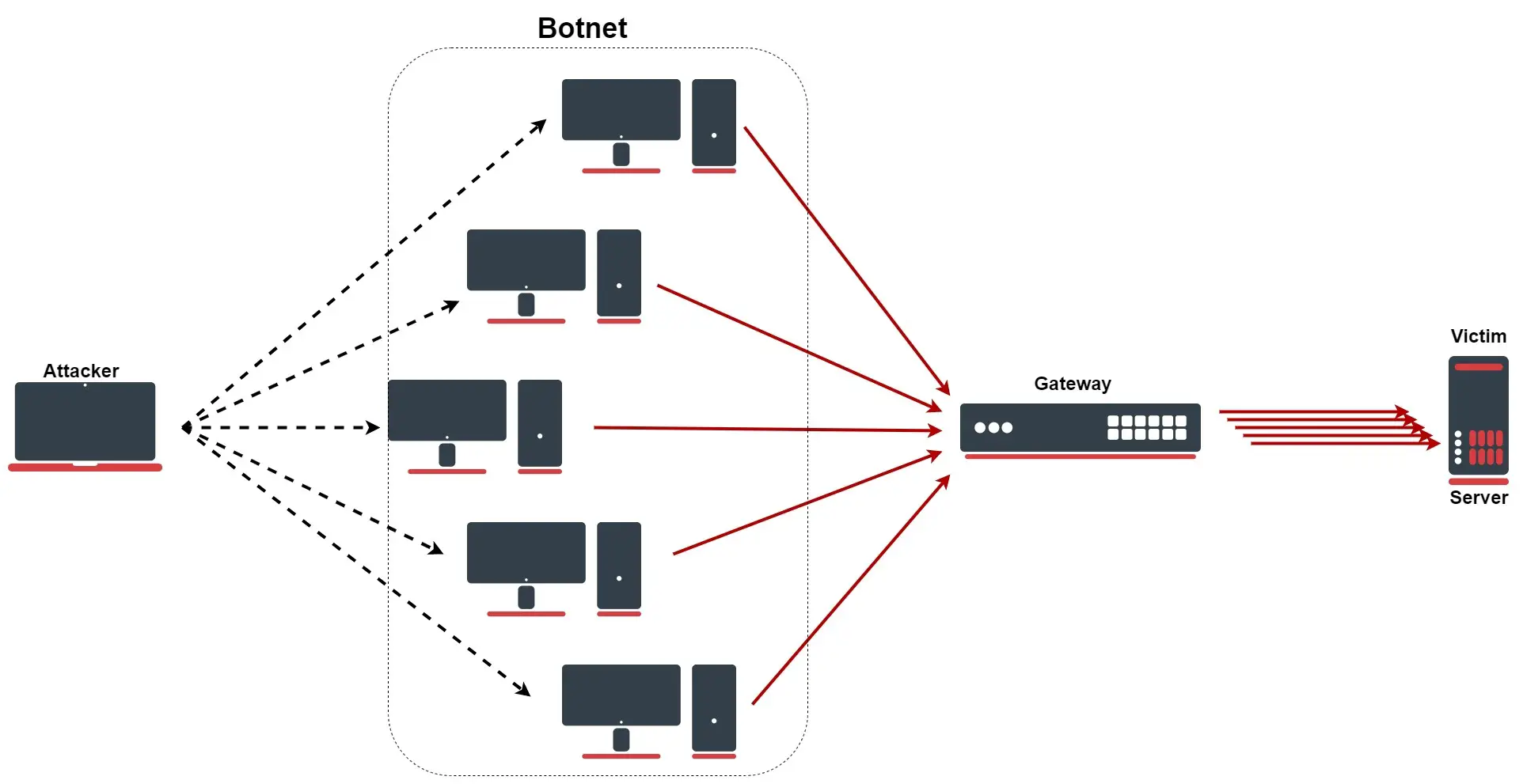

من الواضح أنك تواجه مشكلة خطيرة فيما يتعلق بأمان خادمك في ماين كرافت، فتعرضت لهجمات DDOS في اليوم الأول من إطلاق الخادم. يبدو أن الأشخاص يقومون بالوصول إلى عنوان IP الخاص بك عن طريق استخدام اسم النطاق الخاص بك، مما يتيح لهم شن هجمات DDOS مستهدفة على خادمك. هذا يشكل تحديًا كبيرًا لأمن خادمك واستقراره.

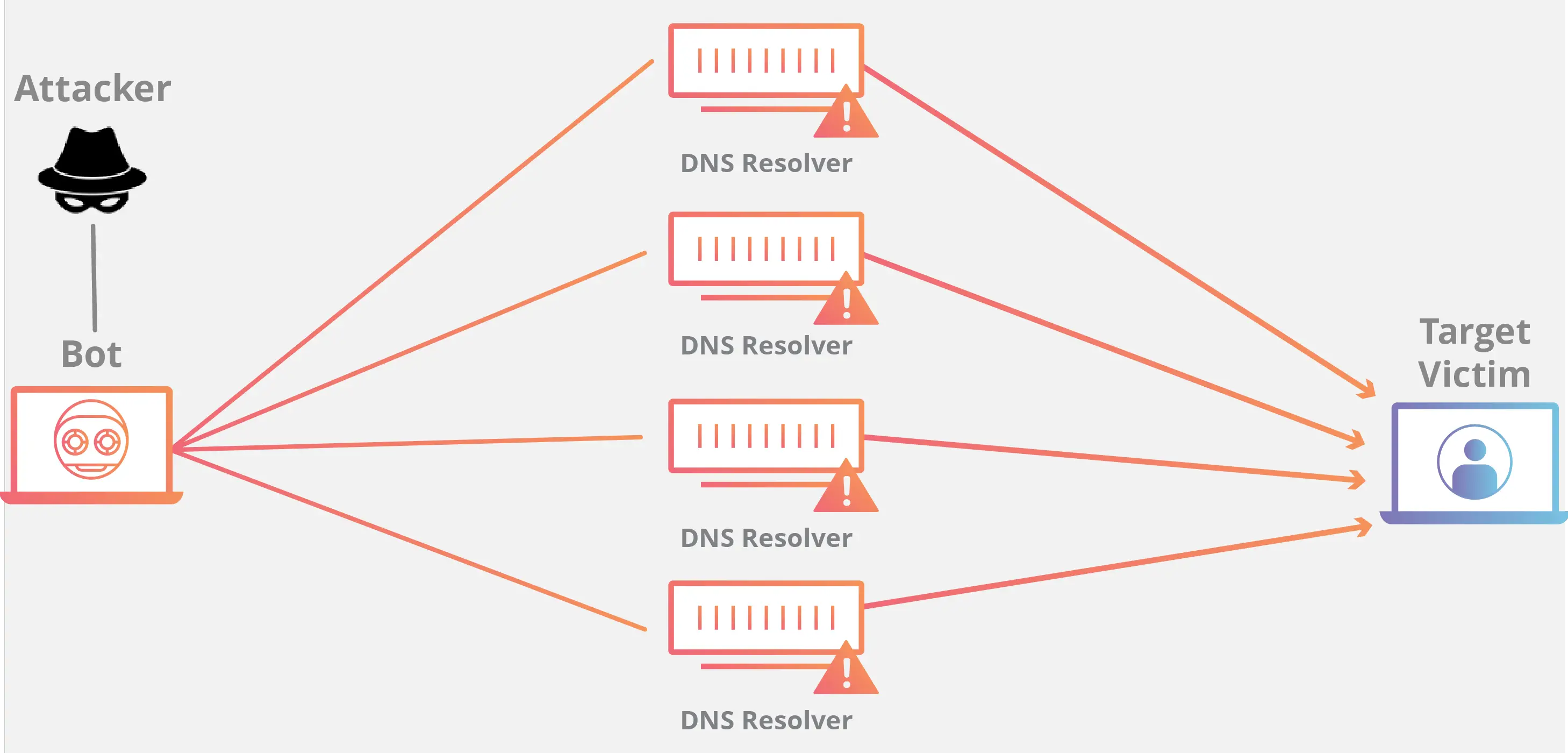

من الناحية الفنية، يمكن للأشخاص الحصول على عنوان IP الخاص بك من خلال استخدام اسم النطاق الخاص بك والقيام بعملية الاستعلام DNS (Domain Name System). عندما يقوم شخص ما بإدخال اسم نطاقك، يتم تحويله إلى عنوان IP المقابل في الخلفية باستخدام خوادم DNS.

بشكل عام، من الصعب توفير حماية مطلقة ضد هذا النوع من الهجمات، ولكن هناك بعض الخطوات التي يمكنك اتخاذها للحد من المخاطر:

-

استخدم خدمة حجب الهوية (ID Protection) لاسم النطاق: قد تكون قادرًا على استخدام خدمة حماية الهوية التي تقدمها بعض شركات تسجيل النطاقات. هذه الخدمة تحمي معلوماتك الشخصية من الظهور في سجلات WHOIS العامة، مما يجعل من الصعب على الأشخاص العثور على معلومات الاتصال الخاصة بك.

-

استخدم خدمة وسيط بروكسي (Proxy Service): يمكنك استخدام خدمة وسيط بروكسي لإخفاء عنوان IP الخاص بك. في هذه الحالة، ستكون جميع الطلبات التي تتلقاها عبر اسم النطاق موجهة إلى خادم وسيط بروكسي، الذي بدوره يقوم بإعادة توجيهها إلى خادمك الأصلي. هذا يخفي عنوان IP الخاص بك الحقيقي ويحميه من الكشف.

-

استخدام خدمة Cloudflare: يمكنك استخدام خدمة مثل Cloudflare التي توفر حماية ضد هجمات DDOS وحماية الخوادم من التعرض مباشرة. تقوم خدمات مثل Cloudflare بتوفير طبقة وسيطة بين طلبات المستخدمين وخادمك الأصلي، مما يسمح بتصفية حركة المرور الضارة وتخفيف الحمل على الخادم الأصلي.

-

تحديث إعدادات الأمان على الخادم: تأكد من تحديث إعدادات الأمان على الخادم الخاص بك وتطبيق إجراءات أمان قوية مثل استخدام كلمات مرور قوية وتحديث البرامج بانتظام لسد الثغرات الأمنية.

لا توجد حلول مثالية، ولكن باستخدام مجموعة من الإجراءات المبينة أعلاه، يمكنك تقليل مخاطر التعرض لهجمات DDOS وحماية خادمك بشكل أفضل. إذا كانت المشكلة مستمرة، قد تحتاج إلى استشارة محترف في مجال أمن المعلومات للحصول على توجيهات مخصصة لحالتك الفردية.

المزيد من المعلومات

بالطبع، إليك بعض المعلومات الإضافية التي يمكن أن تساعدك في فهم المشكلة بشكل أعمق وتحديد الخطوات اللازمة لحماية خادمك بشكل أفضل:

-

تحليل حجم الهجمات: قد يكون من المفيد تحليل حجم الهجمات التي تتعرض لها. بعض خدمات الاستضافة توفر تقارير عن حجم الحركة ومصادر الطلبات، مما يمكنك من تحديد مدى خطورة الهجمات واتخاذ التدابير المناسبة بناءً على ذلك.

-

تكوين جدران الحماية (Firewalls): يمكنك تكوين جدران حماية قوية على مستوى الشبكة وعلى مستوى الخادم لمنع الوصول غير المرغوب فيه إلى خادمك. يمكن تكوين جدار الحماية للسماح بالوصول فقط من العناوين IP الموثوق بها ورفض الوصول من المصادر غير المعتمدة.

-

توفير تحليل السجلات (Logging): قم بتكوين نظام تحليل سجلات قوي يسمح بمراقبة وتسجيل جميع النشاطات الواردة والصادرة من الخادم. هذا يمكن أن يساعد في تحديد أنماط الهجمات ومصادرها، مما يمكنك من اتخاذ إجراءات تصحيحية فورية.

-

التعليم والتوعية بالأمان: قد تكون الهجمات تتسبب أحيانًا من قبل الأفراد الذين ليس لديهم معرفة كافية بأهمية الأمان السيبراني. قم بتوفير التعليم والتوعية بالأمان لفريقك وللمستخدمين الذين يتفاعلون مع خادمك، بما في ذلك توعيتهم بأساليب الهجوم الشائعة وكيفية الحماية ضد الهجمات المحتملة.

-

تقييم خدمة استضافة النطاق: قد يكون هناك بعض خدمات استضافة النطاقات التي توفر ميزات إضافية لحماية خوادم العملاء، مثل الحماية ضد الهجمات DDOS وحجب الهوية لمعلومات الاتصال. قم بتقييم مزود الخدمة الخاص بك واطلب المساعدة في تعزيز أمان خادمك إذا لزم الأمر.

من خلال مزيد من التحليل والتوجيه، يمكنك تطبيق استراتيجيات أمنية شاملة لحماية خادمك وتقليل مخاطر التعرض لهجمات DDOS في المستقبل.