تختلف حالات البهاكتية التي يمكن أن تصيب المواقع الإلكترونية الشهيرة، ومن أبرزها:

1- استغلال ثغرات الأمان: حيث يمكن للمهاجمين الاستفادة من ثغرات أمنية في البرمجيات المستخدمة في الموقع للاختراق والتحكم به.

2- هجمات DDoS: حيث تستخدم الهجمات المنسقة من خلال شبكات الكمبيوتر المؤيدة (botnets) لتعطيل الموقع الإلكتروني عن طريق استنزاف الموارد الخاصة بالموقع.

3- اختراق قواعد البيانات: حيث يمكن للمهاجمين اختراق قواعد البيانات التي تحتوي على معلومات حساسة وسرية، مثل الأسماء والعناوين والبطاقات الائتمانية والأرقام الضريبية.

4- البريد الإلكتروني الاحتيالي (Phishing): حيث يتم استخدام رسائل البريد الإلكتروني المزيفة وصفحات الويب المزيفة لاستخدام الخدمات الإلكترونية الحقيقية والحصول على معلومات شخصية ومحتويات المستخدمين.

5- تسريب البيانات: حيث يتم تسريب بيانات المستخدمين سواء عن طريق القرصنة أو الخطأ البشري ويمكن أن يؤدي هذا إلى وقوع الأضرار والخسائر الهائلة للمستخدمين والمواقع.

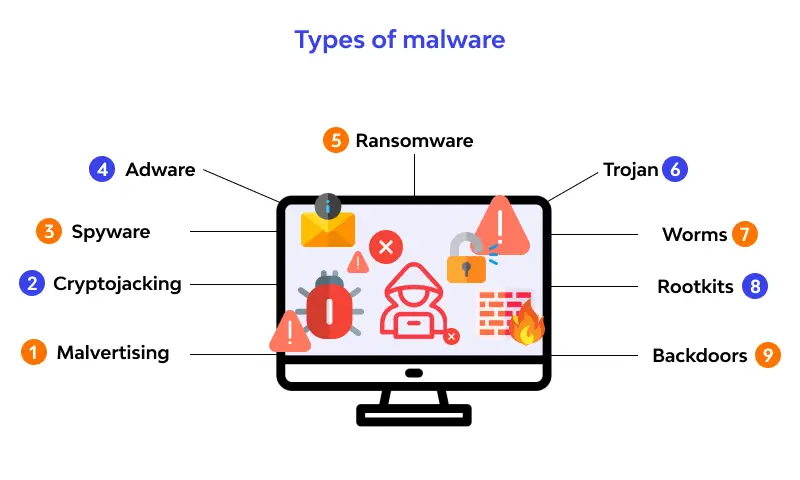

هُناك عدة أنواع مُختلفة من البرمجيات الخبيثة، نذكر منها على سبيل المثال :

هُناك عدة أنواع مُختلفة من البرمجيات الخبيثة، نذكر منها على سبيل المثال :