في عالم التكنولوجيا المعاصر، يتزايد الاعتماد على الشبكات بشكل كبير، سواء كانت شبكات الأعمال أو الإنترنت العامة. ومع هذا الارتفاع في التبادل الإلكتروني للبيانات، يتسارع أيضاً عدد الهجمات على الشبكات. تتنوع هذه الهجمات بشكل كبير، وتشمل مجموعة واسعة من التقنيات المتقدمة التي تهدف إلى اختراق الأمان الرقمي والتسبب في أضرار جسيمة. سأقدم لك نظرة شاملة على أنواع الهجمات على الشبكات وكيف يمكن التصدي لها.

أولًا وقبل كل شيء، هناك الهجمات السطحية التي تستهدف نقاط الضعف الواضحة في نظام الشبكة. يشمل ذلك هجمات الاختراق التقليدية، حيث يحاول المهاجمون استغلال الثغرات في برامج الحماية أو كلمات المرور الضعيفة للوصول إلى البيانات. كما يمكن أن تشمل هذه الهجمات الاختراق الاجتماعي، حيث يحاول المهاجمون الخداع للوصول إلى معلومات حساسة من خلال التلاعب بالأفراد.

علاوة على ذلك، هناك الهجمات المتقدمة والمستمرة (APT)، وهي هجمات تستخدم تكتيكات متقدمة وطويلة الأمد لاختراق الشبكات. يتضمن ذلك استخدام برمجيات خبيثة مخصصة وتكنولوجيا التشويش لتجنب اكتشاف الهجوم. تتطلب هذه الهجمات تقنيات متقدمة وفهم عميق لأمان النظام لتحقيق النجاح.

ومن الجدير بالذكر أن هناك أيضًا تهديدات الحوسبة السحابية، حيث يمكن أن تكون الشبكات السحابية هدفاً لهجمات الاختراق. يمكن للمهاجمين استهداف البيانات المخزنة في السحابة أو استغلال ثغرات في الخدمات السحابية للوصول غير المصرح به إلى المعلومات.

لحماية الشبكات من هذا النوع من التهديدات، يجب اتخاذ إجراءات أمان متعددة الطبقات. يشمل ذلك تحديث وتعزيز برامج الحماية، وتنفيذ استراتيجيات الوصول الآمن، وتعزيز التوعية الأمانية لدى الموظفين. بالإضافة إلى ذلك، يجب تنفيذ أنظمة رصد واستجابة فعّالة لاكتشاف واحتواء أي هجوم بسرعة.

في النهاية، يجب أن يكون الوعي بأمان الشبكة جزءًا لا يتجزأ من إدارة التكنولوجيا في أي منظمة. بفهم مستمر لتطورات التهديدات واعتماد استراتيجيات أمان فعّالة، يمكن تحقيق بيئة رقمية أكثر أمانًا وموثوقية للشبكات في جميع الأوقات.

المزيد من المعلومات

بالتأكيد، دعونا نوسع على النقاط المذكورة ونلقي نظرة أعمق على بعض أشكال الهجمات وكيفية التصدي لها.

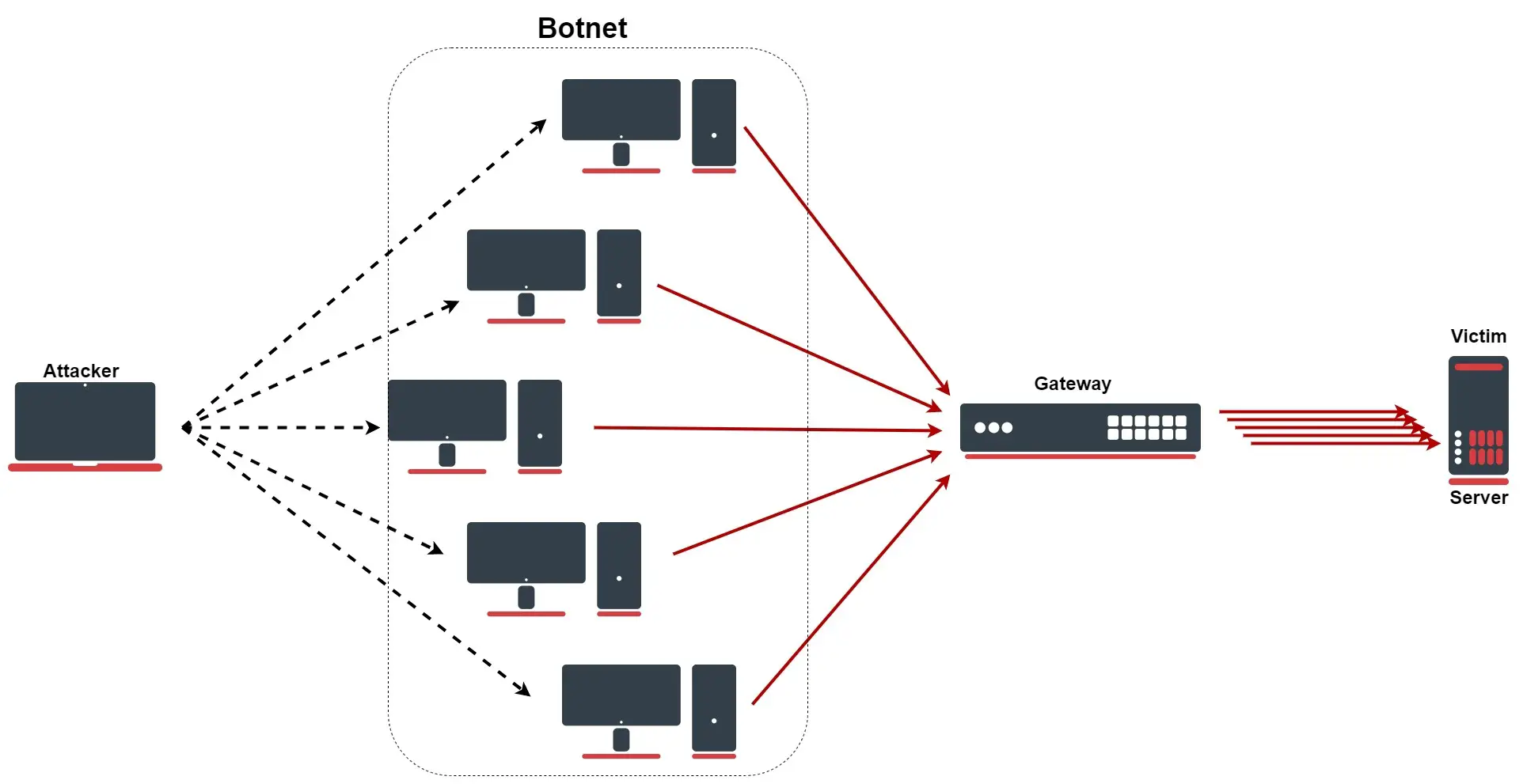

أحد أشكال الهجمات الشائعة هو هجوم نفي الخدمة (DDoS). يتم في هذا النوع من الهجمات زيادة حجم حركة المرور إلى الهدف بشكل كبير، مما يؤدي إلى تعطيل الخدمة وإعاقة الوصول إليها. تتطلب مكافحة هجمات DDoS استخدام تقنيات التصفية وتوجيه حركة المرور للتخلص من الحمولة الزائدة.

علاوة على ذلك، يمكن أن تشمل الهجمات أيضًا استخدام البرمجيات الخبيثة مثل الفيروسات والديدان وبرامج التجسس. هذه البرامج تستهدف الأنظمة والشبكات للوصول إلى المعلومات أو تدميرها. تحديث البرمجيات بانتظام واستخدام برامج مكافحة الفيروسات والتحقق من أمان التطبيقات يلعبان دورًا حاسمًا في الوقاية من هذه الهجمات.

في سياق الحوسبة السحابية، يمكن أن تحدث هجمات اختراق الحوسبة السحابية عندما يحاول المهاجمون اختراق بنية الحوسبة السحابية للوصول إلى بيانات العملاء أو الخدمات الحيوية. تشمل الاستراتيجيات لمواجهة هذه الهجمات تشفير البيانات وتحسين الأمان على مستوى البنية التحتية للحوسبة السحابية.

من جهة أخرى، يتم استخدام هجمات انتحال الهوية للوصول غير المصرح به إلى البيانات عن طريق اكتساب صلاحيات مستخدم غير مرخص. لحماية الهويات، يجب تنفيذ إجراءات تحقق هوية قوية واستخدام تقنيات التشفير.

للحد من تأثير الهجمات، يتعين أيضًا إقامة خطط استجابة للطوارئ وتدريب الفرق على التعامل مع حالات الطوارئ الأمانية. فضلاً عن تعزيز ثقافة الأمان بين المستخدمين وتوفير التدريب المستمر حول كيفية التعرف على محاولات الاختراق والإبلاغ عنها.

في الختام، يجب أن يكون التصدي للهجمات على الشبكات جزءًا لا يتجزأ من استراتيجية أمان المعلومات لأي منظمة. بفهم عميق للتهديدات المحتملة وتبني استجابة دفاعية قوية، يمكن للمؤسسات تحقيق مستوى أمان عالٍ يحمي بياناتها ويحافظ على استقرار شبكاتها.

الكلمات المفتاحية

المقال يستعرض عدة جوانب حول أمان الشبكات وأنواع الهجمات التي يمكن أن تستهدفها. الكلمات الرئيسية تشمل:

-

هجمات الشبكات: تتعلق بمحاولات غير مصرح بها للوصول إلى البيانات أو التأثير على الخدمات في الشبكات الرقمية.

-

هجمات الاختراق والاختراق الاجتماعي: تشمل محاولات الوصول غير المصرح به عبر استغلال ثغرات في النظام أو إيهام الأفراد للحصول على معلومات حساسة.

-

هجمات التهديد المستمر (APT): تعتمد على تكتيكات متقدمة وطويلة الأمد للوصول إلى البيانات باستخدام برمجيات مخصصة وتقنيات متطورة.

-

هجمات نفي الخدمة (DDoS): تتسم بزيادة حجم حركة المرور لتعطيل الخدمة ومنع الوصول إليها.

-

البرمجيات الخبيثة: تتضمن الفيروسات والديدان وبرامج التجسس وتهدف إلى الوصول إلى المعلومات أو تدميرها.

-

الحوسبة السحابية والهجمات عليها: ترتبط بمحاولات اختراق بنية الحوسبة السحابية للوصول إلى البيانات أو الخدمات.

-

استخدام هويات مزيفة: يشير إلى هجمات انتحال الهوية للحصول على صلاحيات غير مصرح بها.

-

تقنيات التشفير: تستخدم لحماية البيانات عبر تحويلها إلى صيغة لا يمكن قراءتها إلا بوجود المفتاح الصحيح.

-

استجابة الطوارئ الأمانية: تشير إلى الخطط والإجراءات التي يتخذها الفريق عند وقوع هجوم أماني لاحتواء الأضرار.

-

التدريب والتوعية الأمانية: يشمل تعزيز وعي المستخدمين بأمان المعلومات وتقديم التدريب المستمر حول كيفية التعرف على محاولات الاختراق والإبلاغ عنها.

كلمة المرور: تعتبر جزءًا أساسيًا في الحماية، حيث يجب أن تكون قوية ومعقدة للحفاظ على سلامة الحسابات.

تكنولوجيا التشويش: تستخدم لتعقيد استشعار المهاجمين للتحقق من تواجدهم وتقليل فرص نجاح هجماتهم.

إن مفهوم هذه الكلمات الرئيسية يسلط الضوء على أهمية فهم وتطبيق استراتيجيات أمان شاملة للحفاظ على سلامة الشبكات وحمايتها من التهديدات المتزايدة.