في إطار دروس شرح فورتي جيت 8 الخاصة بتأمين الشبكات وإدارة الأمان، يعتبر تغيير كلمة مرور المسؤول (أو الأدمن) في FortiGate خطوة حيوية لضمان سلامة وأمان النظام. يأتي ذلك في إطار استراتيجية عامة للحفاظ على الأمان الشبكي وتجنب الاختراقات المحتملة.

أولاً وقبل البدء في عملية تغيير كلمة المرور، يجب عليك تسجيل الدخول إلى واجهة التحكم الخاصة بجهاز FortiGate. يمكن الوصول إليها عن طريق متصفح الإنترنت، حيث يُفضل استخدام متصفح متقدم وآمن.

بعد تسجيل الدخول، يجب الانتقال إلى قسم الإعدادات أو الأمان، حسب هيكل FortiGate الخاص بك. عادةً ما يكون هناك خيار خاص بإدارة المستخدمين أو الحسابات الأمنية. قد يظهر هذا الخيار تحت عنوان مثل “User Management” أو “Admin Settings”.

بعد الوصول إلى قسم إدارة المستخدمين، يجب أن تكون هناك خيارات لتعديل معلومات المسؤول، بما في ذلك تغيير كلمة المرور. ابحث عن الحقل المخصص لكلمة المرور الحالية، حيث ستقوم بإدخال كلمة المرور الحالية لتأكيد هويتك.

بعد تأكيد الهوية، يُطلب منك إدخال كلمة مرور جديدة. يفضل استخدام كلمة مرور قوية ومعقدة، تجمع بين الأحرف الكبيرة والصغيرة والأرقام والرموز. هذا يزيد من صعوبة اختراق الحساب.

بعد إدخال كلمة المرور الجديدة، قد يُطلب منك تأكيد الكلمة مرة أخرى لضمان أنها تمثل ما أدخلته بدقة. بعد تأكيد كلمة المرور، يمكنك حفظ التغييرات.

لا تنسى تسجيل الخروج بشكل آمن من واجهة التحكم بعد إجراء التغييرات الضرورية. يعتبر تغيير كلمة مرور المسؤول في FortiGate إجراءً مهمًا يساهم في تعزيز أمان النظام وحماية البيانات المحسَّسة.

المزيد من المعلومات

إضافةً إلى تغيير كلمة المرور لمستخدم الأدمن في FortiGate، يُفضل أيضًا اتخاذ بعض التدابير الإضافية لتعزيز الأمان الشبكي وضمان حماية فعّالة ضد التهديدات الإلكترونية. إليك بعض المعلومات الإضافية:

1. تحديث البرامج والتصحيحات:

يُنصح بتحديث نظام FortiGate بانتظام باستخدام أحدث البرامج والتصحيحات. يساعد ذلك في سد الثغرات الأمنية المحتملة وتعزيز قوة الحماية ضد الهجمات.

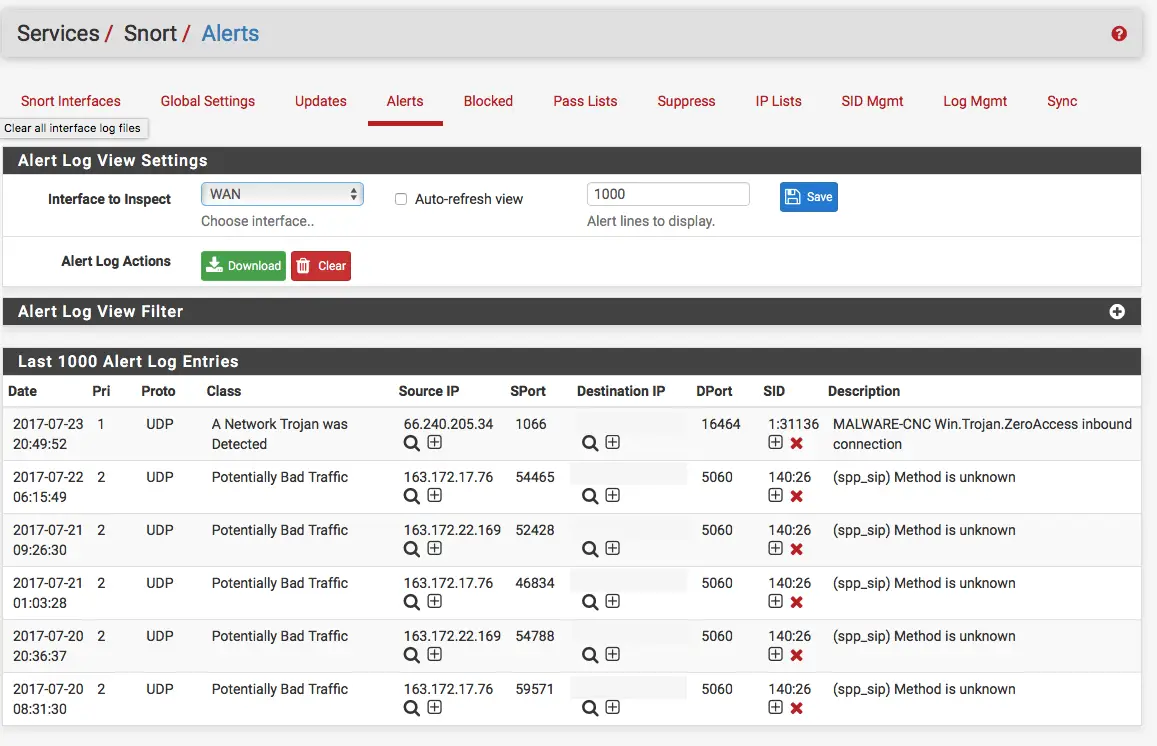

2. فحص السجلات ومتابعة الأحداث:

يجب عليك متابعة سجلات النظام والحدث لاكتشاف أي نشاط غير معتاد أو محاولات اختراق. تحليل السجلات يمكن أن يساعد في اكتشاف التهديدات المحتملة في وقت مبكر.

3. تكوين الجدار الناري:

قم بتكوين جدار الحماية في FortiGate بشكل صحيح لمنع الوصول غير المصرح به وتحديد السياسات الملائمة لضمان سلامة الشبكة.

4. تفعيل الحماية من الهجمات الضارة:

قم بتفعيل وتكوين الأمان المتقدم مثل IPS (نظام منع التسلل) وتصفية محتوى الويب للوقاية من الهجمات الضارة وحماية المستخدمين.

5. إدارة حقوق المستخدمين:

قم بتحديد وتنظيم حقوق الوصول للمستخدمين بناءً على مبدأ الحاجة، حيث يتم منح الصلاحيات اللازمة لتنفيذ المهام دون فرض صلاحيات غير ضرورية.

6. تنفيذ نسخ احتياطية منتظمة:

قم بتنفيذ عمليات النسخ الاحتياطي لتكون مستعدًا لاستعادة البيانات في حالة وقوع حادث أمان. يُفضل تخزين نسخ الاحتياط في مواقع آمنة.

7. تعليمات العاملين:

قم بتوفير تدريب مستمر للفريق الذي يدير نظام FortiGate بشكل مستمر لضمان الوعي الأماني وتحسين استجابتهم للتهديدات.

تلك هي بعض النقاط الإضافية التي يمكن تكملتها مع دروس شرح فورتي جيت 8، لضمان أمان النظام وحماية فعّالة ضد التهديدات الأمنية المتزايدة.

الكلمات المفتاحية

في سياق دروس شرح فورتي جيت 8 وتغيير كلمة المرور للمسؤول، يظهر عدة كلمات رئيسية تتعلق بتحسين أمان الشبكات وإدارة الأمان. سنلقي نظرة على بعض الكلمات الرئيسية وشرح كل منها:

1. FortiGate:

- شرح: FortiGate هو جهاز أمان وجدار ناري متقدم يستخدم لحماية الشبكات من التهديدات الإلكترونية. يقدم حلاً شاملاً للأمان يشمل الجدار الناري وأمان الشبكة والتحكم في الوصول.

2. كلمة المرور (Password):

- شرح: هي سلسلة من الأحرف والأرقام والرموز التي تستخدم لتأمين حساب أو جهاز. تغيير كلمة المرور بانتظام يسهم في تعزيز الأمان ومنع الوصول غير المصرح به.

3. الأمان الشبكي (Network Security):

- شرح: هو مجموعة من السياسات والتقنيات التي تستخدم لحماية البيانات والأنظمة داخل الشبكة من التهديدات الإلكترونية مثل الفيروسات والهجمات السيبرانية.

4. جدار الحماية (Firewall):

- شرح: جهاز أو برنامج يستخدم لمنع وفحص ومراقبة حركة البيانات بين شبكة الحاسوب الداخلية والشبكة العامة (الإنترنت) لمنع الوصول غير المصرح به.

5. نظام منع التسلل (IPS – Intrusion Prevention System):

- شرح: تقنية تستخدم لرصد ومنع التهديدات السيبرانية والهجمات من خلال تحليل حركة البيانات والتصدي للأنماط المشبوهة.

6. تصفية محتوى الويب (Web Content Filtering):

- شرح: يتضمن منع أو تقييد الوصول إلى مواقع الويب المحتملة لتحسين أمان الشبكة وتجنب تهديدات البرمجيات الخبيثة.

7. السجلات والحدث (Logs and Events):

- شرح: تسجيل الأنشطة والأحداث على النظام، مما يساعد في تتبع الأنشطة غير المعتادة واكتشاف التهديدات الأمنية.

8. النسخ الاحتياطي (Backup):

- شرح: عملية نسخ البيانات وتخزينها بشكل آمن لضمان استعادتها في حالة فقدان أو تلف.

9. حقوق المستخدمين (User Rights):

- شرح: تحديد الصلاحيات والوصول للمستخدمين بما يتناسب مع مهامهم، وتجنب منح صلاحيات غير ضرورية.

10. الوعي الأماني (Security Awareness):

- شرح: توجيه العاملين وتدريبهم لفهم التهديدات الأمنية والمساهمة في الحفاظ على أمان النظام.

تلك الكلمات تشكل جزءًا من المفردات الرئيسية المتعلقة بأمان الشبكات وإدارة الأمان في سياق دروس شرح فورتي جيت 8.