مجال عمل موظف الأمن السيبراني

موظف الأمن السيبراني هو مسؤول عن حماية الأنظمة الحاسوبية والبيانات الحساسة من الهجمات الإلكترونية والاختراقات. يعمل في مجال الأمن السيبراني للحفاظ على سلامة وأمان المعلومات الرقمية وضمان عملية تشغيل سلسة وموثوقة للمنظمة التي يعمل لصالحها.

الوصف الوظيفي لموظف الأمن السيبراني

يشمل وصف الوظيفة لموظف الأمن السيبراني عدة مهام ومسؤوليات، بما في ذلك:

- تقييم وتحليل التهديدات السيبرانية وتحديد الثغرات الأمنية في الأنظمة الحاسوبية.

- تصميم وتنفيذ إجراءات الأمان وسياسات الأمان للمنظمة.

- رصد واكتشاف الهجمات السيبرانية والتعامل معها بفعالية.

- تحديث وتطوير الإجراءات الأمنية للحفاظ على أعلى مستويات الأمان.

- توعية الموظفين بأفضل الممارسات في مجال الأمن السيبراني وتدريبهم على التعامل مع التهديدات السيبرانية.

- إجراء تقييمات الأمان الدورية وإجراء اختبارات الاختراق لتحديد نقاط الضعف.

- التعاون مع فرق الأمن الداخلية والخارجية للتحقق من الامتثال لمعايير الأمان السيبراني.

- الاستجابة السريعة والفعالة لحوادث الأمن السيبراني واستعادة الأنظمة المتضررة.

مجالات عمل موظف الأمن السيبراني

يعمل موظف الأمن السيبراني في مجموعة متنوعة من المجالات، بما في ذلك:

- الشركات الكبيرة والمؤسسات الحكومية

- شركات التكنولوجيا والاتصالات

- المؤسسات المالية والبنوك

- مقدمي خدمات الإنترنت والمزودين

- المراكز البحثية والأكاديمية

- القطاع العام والخاص

متوسط رواتب موظف الأمن السيبراني في الوطن العربي

تختلف رواتب موظف الأمن السيبراني في الوطن العربي بناءً على عدة عوامل مثل الخبرة والمؤهلات وحجم المنظمة والمجال الذي يعمل فيه الموظف. ومع ذلك، يمكن أن تتراوح الرواتب من 5000 دولار إلى 15000 دولار شهريًا في بعض الدول العربية.

المهارات المطلوبة لموظف الأمن السيبراني

يجب على موظف الأمن السيبراني اتقان عدد من المهارات التقنية والعملية، بما في ذلك:

- معرفة عميقة بأنظمة التشغيل والشبكات

- فهم متقدم للهجمات السيبرانية وأدوات الاختراق

- مهارات تحليل البيانات والتحقق من صحتها

- القدرة على تنفيذ اختبارات الاختراق وتقييم الثغرات

- مهارات التواصل والتعاون في العمل الجماعي

- القدرة على التعامل مع ضغوط العمل والاستجابة السريعة للتهديدات

- الالتزام بالقوانين والتشريعات المتعلقة بالأمن السيبراني

- الاهتمام بالتطورات الحديثة في مجال الأمن السيبراني والتدريب المستمر

يعتبر موظف الأمن السيبراني جزءًا حيويًا من أي منظمة تعتمد على الأنظمة الحاسوبية والبيانات الرقمية. يساعد في حماية المنظمة من التهديدات السيبرانية والحفاظ على أمان وسلامة البيانات. بالتأكيد، يواجه موظف الأمن السيبراني تحديات مستمرة في ظل التطور التكنولوجي السريع، ولذلك يجب أن يكون متفاعلاً ومتطورًا باستمرار لمواجهة هذه التحديات والتصدي لها بفعالية.

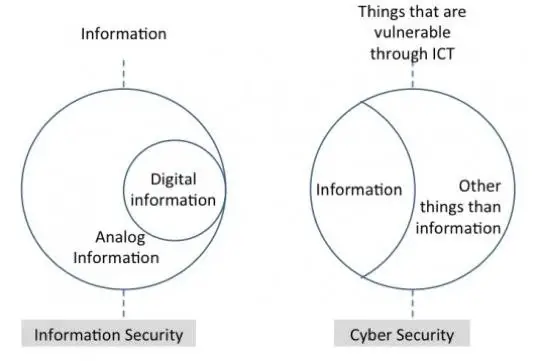

بكلام آخر فإن الأمن السيبراني مهتم بحماية معلوماتك من الأخطار الخارجية والوصول الخارجي غير المصرح به.

بكلام آخر فإن الأمن السيبراني مهتم بحماية معلوماتك من الأخطار الخارجية والوصول الخارجي غير المصرح به.

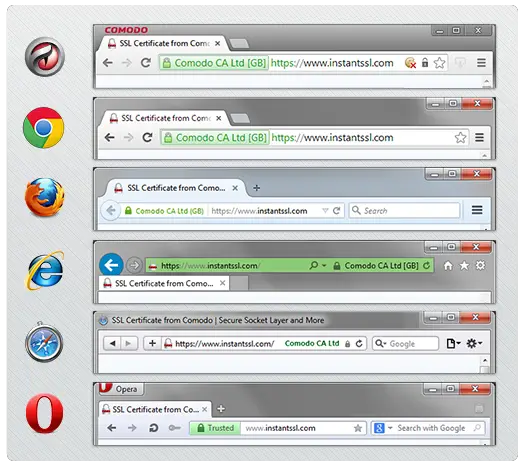

في بعض الأحيان ما يخبرك أحد المواقع بأن الموقع محمي بستخدام التكنلوجيا الفلانية أو الشركة الفلانية لكن بالنهاية هذه لا تعتبر شهادة أمنية موثوقة , أنالا أدعي أن شركات حماية المعلومات غير جديرة بحماية عملائها لكن لا تعلم ما إذان كان حقا صاحب الموقع قد طبق حماية أحد الشركات المعروفة في أمن المعلومات كشركة مكافي أو كاسبر او نورتون ..إلخ لأنه ربما قد يكون مجرد شعار يتركه في موقعه ليوهم الاخرين بحماية معلوماتهم وفي الأغلب الأحيان ما يفعل هذا لأن التعامل مع شركات أمن المعلومات ما يكون مكلفاً

في بعض الأحيان ما يخبرك أحد المواقع بأن الموقع محمي بستخدام التكنلوجيا الفلانية أو الشركة الفلانية لكن بالنهاية هذه لا تعتبر شهادة أمنية موثوقة , أنالا أدعي أن شركات حماية المعلومات غير جديرة بحماية عملائها لكن لا تعلم ما إذان كان حقا صاحب الموقع قد طبق حماية أحد الشركات المعروفة في أمن المعلومات كشركة مكافي أو كاسبر او نورتون ..إلخ لأنه ربما قد يكون مجرد شعار يتركه في موقعه ليوهم الاخرين بحماية معلوماتهم وفي الأغلب الأحيان ما يفعل هذا لأن التعامل مع شركات أمن المعلومات ما يكون مكلفاً متى بدأ إستخدام الاتصفح الأمن https ؟؟

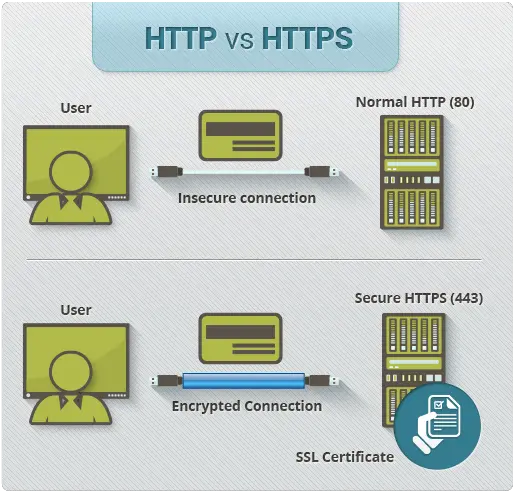

متى بدأ إستخدام الاتصفح الأمن https ؟؟