ضياء الجبيلي هو أحد الخبراء الرائدين في مجال الذكاء الاصطناعي والتعلم الآلي، وقد تأثر التطور في هذه التقنيات بأبحاثه وعمله المختلف في هذا المجال. من بين أهم أثار عمل ضياء الجبيلي على تطوير التقنيات في هذا المجال:

1- تمكين الآلة من التعلم الذاتي: يعتبر ضياء الجبيلي من الأشخاص الذين ساهموا بشكل كبير في إنشاء نماذج لتعلم الآلة وتطويرها لتصبح أكثر تفاؤلاً وفعالية. فقد أدخلت بحوثه في هذا المجال تطوير التقنيات اللازمة لإمكانية التعلم الذاتي للحواسيب والبرامج الذكية.

2- تعزيز الذكاء الاصطناعي: صمم ضياء الجبيلي العديد من التقنيات والنماذج الذكية التي تعمل على تعزيز الذكاء الاصطناعي. فمن خلال أفكاره وبحوثه ، توصل لنظام “إتشيكر” الذي يعمل على تحليل اللغة وفهم المعاني وتوقع المقصد خلال النهج والتدريبات.

3- توجيه الأبحاث والتطوير في الذكاء الاصطناعي: من خلال عمله في هذا المجال ، قاد ضياء الجبيلي الأبحاث والتطوير في العديد من مشاريع الذكاء الاصطناعي الهامة. ومن خلال مشاركته في المؤتمرات والندوات وورش العمل المختلفة ، تمكن من دفع تطور الـ AI فصمم كذلك مشروع “سيبر،” لدراسة الفيديوهات وتحديد المحتوى المتعلق به.

4- استخدام التقنيات الذكية في مجالات مختلفة: يشمل انجاز ضياء الجبيلي تطبيقات عملية في عدة مجالات مختلفة مثل التجارة والصناعة والطب والأدوية وأمن المعلومات. وفي هذا الصدد، قام بنشر بحوث ومقالات مجلات تختص في هذه المجالات.

باختصار ، فإن عمل ضياء الجبيلي في مجال الـ AI يتميز بالتفرد والتميز في مجال الذكاء الصناعي مما ساهم في تطوير التقنيات المختلفة في هذا المجال وتحسينها.

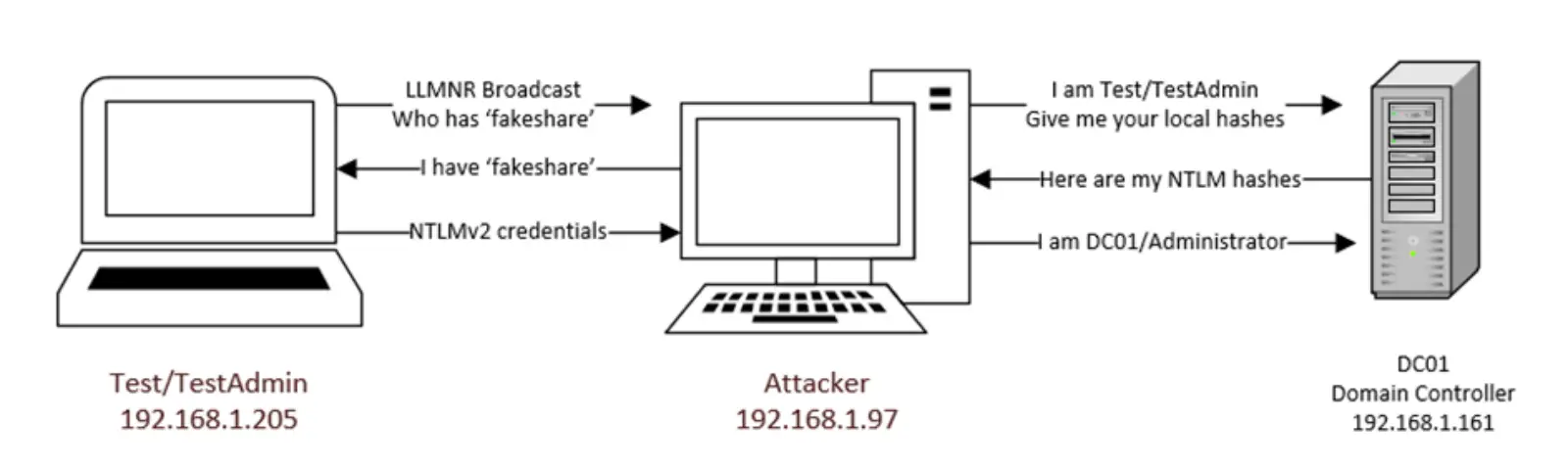

ما الذي يستطيع المخترق فعله عند وصولها للهاش الخاص للأدمن في قاعدة SAM ؟

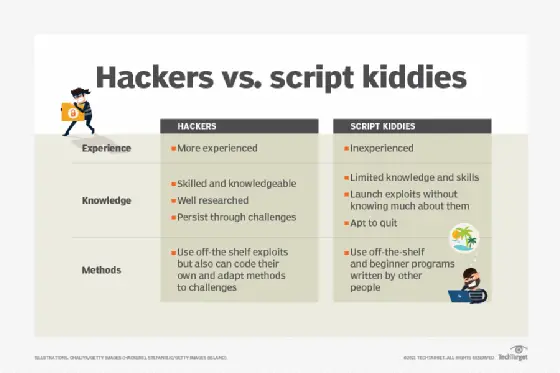

ما الذي يستطيع المخترق فعله عند وصولها للهاش الخاص للأدمن في قاعدة SAM ؟ الـ Script Kiddie مهمته تعتمد على أن يرى كيف يعمل Attack بشكل سطحي جداً، دون أن يفهم أساسيات الـ Attack، و ماهي الـ Vulnerability التي عيله أن يقوم بعمل Execution لها، و مهاراته محدودة جداً لأنه ليس لديه أي معرفة بالأساسيات.

الـ Script Kiddie مهمته تعتمد على أن يرى كيف يعمل Attack بشكل سطحي جداً، دون أن يفهم أساسيات الـ Attack، و ماهي الـ Vulnerability التي عيله أن يقوم بعمل Execution لها، و مهاراته محدودة جداً لأنه ليس لديه أي معرفة بالأساسيات.