ما هو مفهوم الـ VPN وكيف يتم إنشاء اتصال آمن عبر شبكة عامة؟

الـ VPN (Virtual Private Network) هو شبكة آمنة تُنشأ عبر شبكة عامة مثل الإنترنت للسماح للمستخدمين بالاتصال والوصول إلى موارد الشبكة الخاصة بطريقة آمنة وخاصة. يتم ذلك عن طريق تشفير الاتصال بين الأجهزة المرتبطة بالـ VPN، مما يحمي البيانات من التجسس والاختراقات عبر الشبكة العامة.

كيفية إنشاء اتصال آمن عبر شبكة عامة باستخدام الـ VPN:

-

بروتوكولات الـ VPN: يتم استخدام بروتوكولات معينة لإنشاء الاتصال الآمن بين الأجهزة المرتبطة بالـ VPN، مثل L2TP/IPsec، PPTP، وOpenVPN.

-

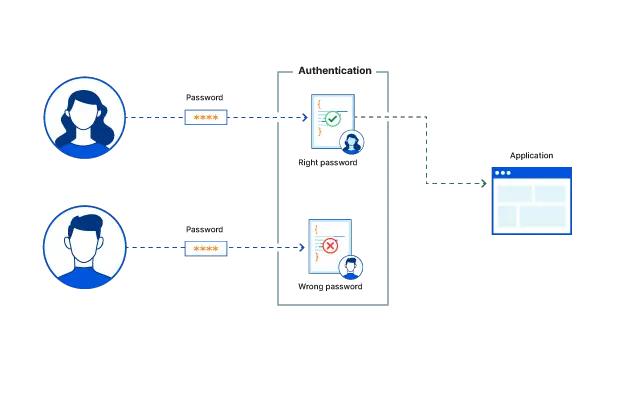

التوثيق والمصادقة: قبل أن يتم السماح للمستخدم بالاتصال بالـ VPN، يجب عليه تقديم معلومات اعتماد صحيحة مثل اسم المستخدم وكلمة المرور للتوثيق والتحقق من صحة هويته.

-

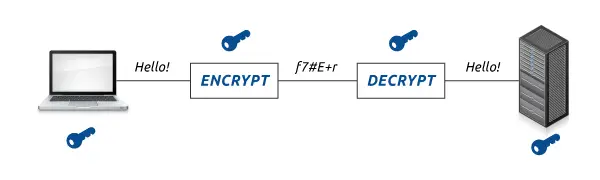

التشفير: يتم تشفير البيانات التي تُرسل وتُستقبل عبر الـ VPN باستخدام خوارزميات التشفير، وهذا يعني أنه يتم تحويل البيانات إلى صيغة غير قابلة للقراءة من قبل أطراف غير مرخص لها.

-

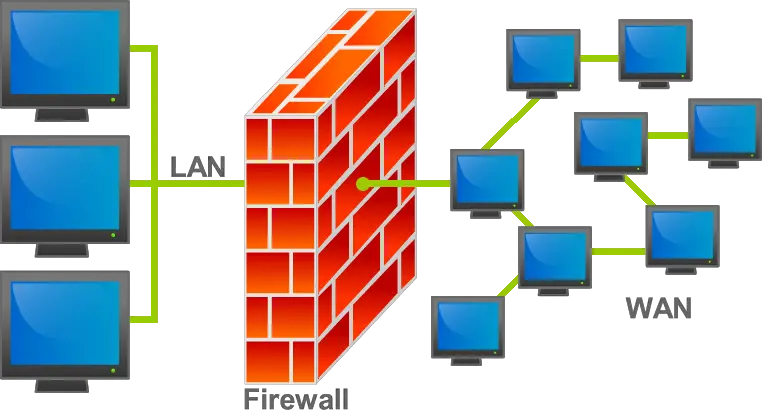

الاتصال الآمن: عندما يتم إنشاء اتصال الـ VPN، يُنشئ نفق آمن يمرر بيانات المستخدم عبره مباشرة من الجهاز المصدر إلى الجهاز الهدف دون أن يتم التعرض للخطر عبر الشبكة العامة.

-

الشبكة الخاصة: يتم الاتصال بشبكة خاصة عن بُعد باستخدام الـ VPN، مما يسمح للمستخدمين بالوصول إلى موارد الشبكة الخاصة بالشركة أو المؤسسة عن بُعد بطريقة آمنة.

بهذه الطريقة، يتم إنشاء اتصال آمن عبر الشبكة العامة باستخدام الـ VPN، مما يسمح للمستخدمين بالوصول إلى موارد الشبكة الخاصة بشكل آمن من أي مكان في العالم دون المساس بأمان البيانات.