فيما يلي سنتعرف على بعض المصطلحات التي ليست فقط تعريفات، إنما مرتبطة بشكل وثيق وستمنحكم مقدمة عن كيفية الحفاظ على إمكانية الوصول والتحكم بالنظام بعد اختراقه.

ما هي المصطلحات التي يجب على كل شخص مهتم بأمور أمن البيانات معرفتها ؟

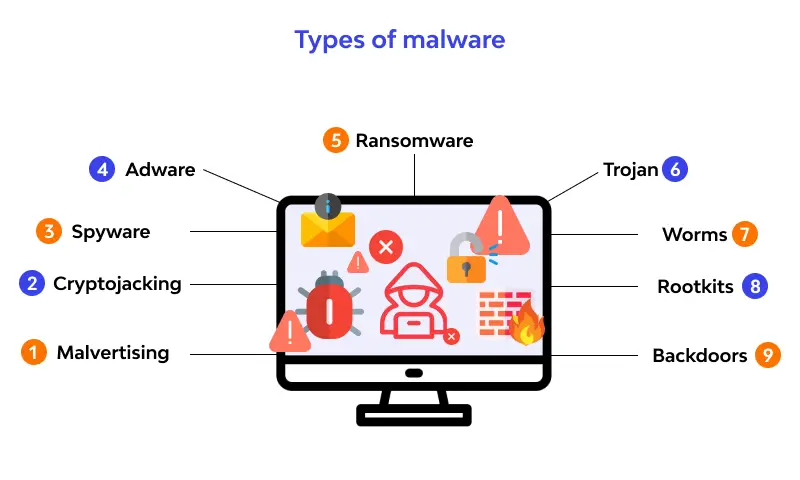

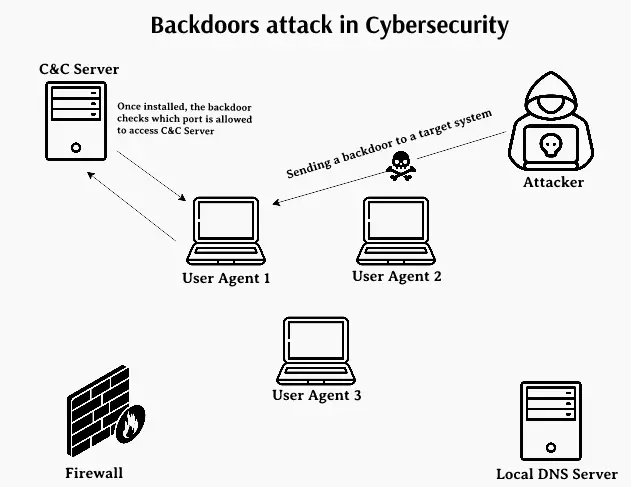

Backdoor :

هذه الكلمة تعني باب خلفي ، وهو برنامج يَبقى مُشغلاً على النظام المُخترق بهدف التنصت دون أن يلاحظ أحد بوجوده، وهو يُسهل الدخول لاحقاً من دون الحاجة لتكرار اختراق الثغرات من جديد.

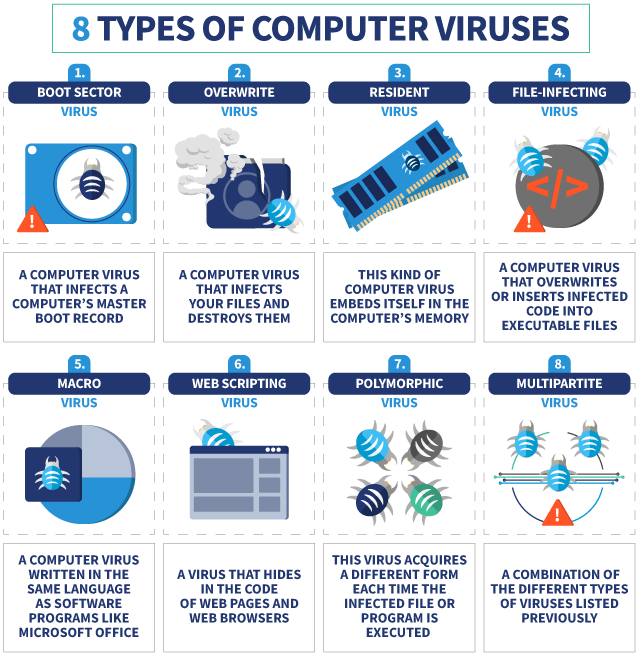

Virus :

هو برمجية ضارة تُصيب ملف أو برنامج أو غيره ويحتاج إلى أن يتم تفعيله من قِبل المستخدم من خلال قيامه بفتح الملف سواءً بالنقر المزدوج عليه أو النقر على الرابط الموجود فيه، وهو بدوره سيعمل وسيقوم هنا الفيروس بالتأثير على الملف.

Trojan Horse :

هذه الكلمة تعني حصان طروادة ، وهو برنامج ضار يُحمَّل في المستضيف ويقوم بما يشبه إخفاء النوايا حيث يحمله المستخدم ظناً منه أنه سيقوم بأمور معينة، بينما هو يقوم بأمور أخرى كسرقة معلوماته الشخصية مثل كلمات سر حساباته وبطاقته الإئتمانية، ملفاته الشخصية إلخ..

ومن هنا تأتي ضرورة تحميل البرامج من المواقع الرسمية لها.

Worm :

هذه الكلمة تعني “دودة”، وتمتلك الديدان نفس القوة التدميرية للفايروس، لكنها لا تحتاج لتَدَخل المستخدم للإنتقال من هدف لآخر، بل تفعل ذلك بنفسها بشكل تلقائي.

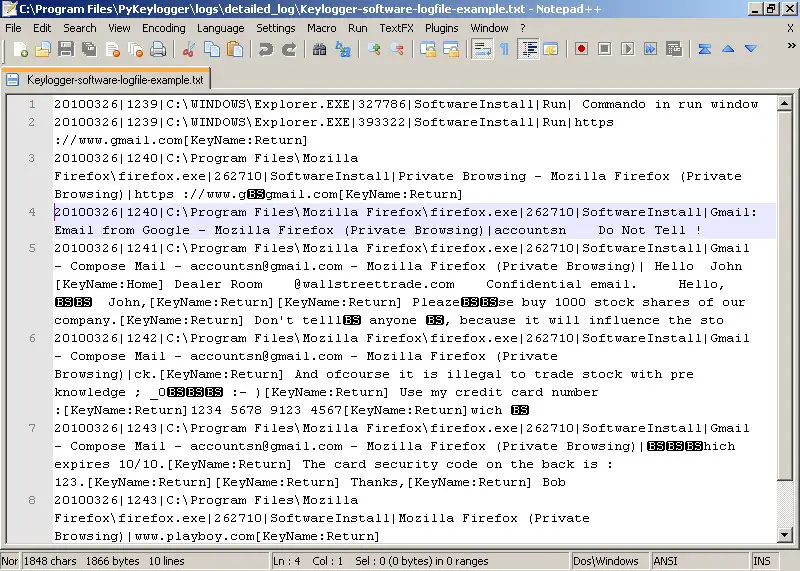

Key-Logger :

هو نظام يتجسس على ما يُدخِله المستخدم بواسطة لوحة المفاتيح (Keyboard)، ويُرسله للمخترق، ويُعتبر أداة أساسية لمختبري الاختراق إذ يستخدمونها بصورة روتينية.

معرفتك في التفريق بين هذه المصطلحات أمر مهم جداً لإدراك ما نوع الإختراق الذي تعرضت له والتصدي له بالطرق الصحيحة ولا تؤدي إلى هلاك الجهاز أكثر.