الجدار الناري، المعروف أيضًا بجدار الحماية، هو عنصر أساسي في عالم أمان الشبكات الحديثة. يشكل هذا الجدار حاجزًا تقنيًا يهدف إلى حماية الشبكات الحاسوبية من التهديدات الإلكترونية والهجمات السيبرانية المحتملة. يعمل الجدار الناري كدرع إلكتروني يراقب ويتحكم في حركة حركة البيانات بين الشبكة المحمية والشبكات الأخرى، سواء كانت داخلية أو خارجية.

عندما يتلقى الجدار الناري طلبًا للوصول إلى نظام الشبكة، يقوم بتحليل هذا الطلب والتحقق من مدى مطابقته للسياسات الأمان المحددة. إذا كان الطلب موافقًا عليه وآمنًا، يسمح الجدار بتمرير البيانات، وإذا كان يشتبه فيه أو يعتبر غير آمن، يتم حجب الوصول أو رفض الاتصال.

يستخدم الجدار الناري مجموعة متنوعة من التقنيات لتحقيق وظائفه الأساسية. تشمل هذه التقنيات فحص الحزم، حيث يتم تحليل بيانات الحزمة وفحصها للتحقق من سلامتها، وكذلك إعداد سجلات الأنشطة لتسجيل الاتصالات والمحاولات المرفوضة.

توفر الجدران النارية حماية فعالة ضد الهجمات المختلفة مثل التصيُّد والبرامج الضارة، وتلعب دورًا حيويًا في الحفاظ على سلامة الشبكات الحاسوبية. يمكن تصنيف الجدارات النارية إلى نوعين رئيسيين: جدار ناري بين الشبكات وجدار ناري شخصي. يستخدم الأول لتأمين الاتصالات بين شبكتين، بينما يستخدم الثاني لحماية جهاز الحاسوب الفردي من التهديدات الخارجية.

في ختامه، يظهر الجدار الناري كعنصر أساسي في تصدي الأنظمة للتهديدات السيبرانية المتزايدة، حيث يجسد حلقة الدفاع الأولى ضد محاولات الاختراق والاستيلاء غير المشروع.

المزيد من المعلومات

الجدار الناري يتبنى أساليب متقدمة لتحقيق حماية فعّالة، ومن بين هذه الأساليب، يتميز بقدرته على تصفية حركة البيانات بناءً على معايير محددة. يستخدم الجدار الناري مجموعة من القواعد والسياسات التي تحدد ما إذا كان يجب السماح أو حجب حركة البيانات. يتيح هذا النهج الاستجابة الفعّالة لتهديدات معينة، ويسمح بتكوين مستويات متقدمة من التحكم والتخصيص.

من الجوانب الفنية، يمكن تقسيم الجدارات النارية إلى نماذج مختلفة، مثل جدران النار ذات الحالة العالية والجدران النارية التي تعتمد على التوجيه. تُستخدم الجدران ذات الحالة العالية لمراقبة الحركة الصادرة والواردة باستخدام فحص الحزم (Packet Inspection)، الذي يفحص بيانات الحزم لتحديد ما إذا كانت آمنة أم لا. من ناحية أخرى، تعتمد الجدران التي تعتمد على التوجيه على تحديد مسار حركة البيانات بناءً على معلومات عن الحزم ومصدرها ووجهتها.

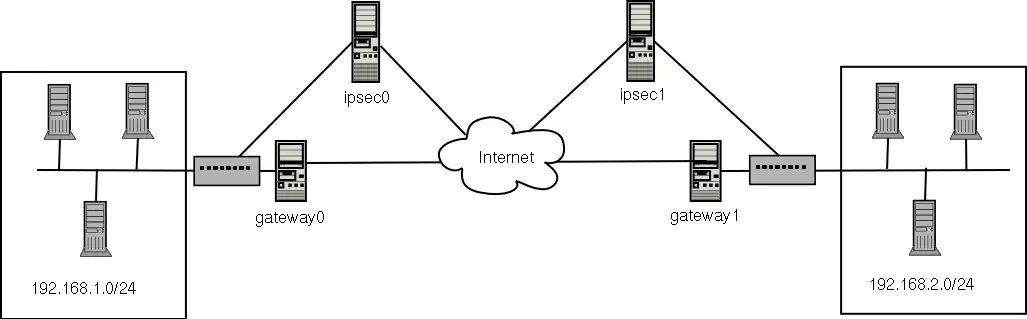

يمكن أيضًا تكوين الجدار الناري لتنفيذ وظائف إضافية مثل تشفير الاتصالات وتقديم الخدمات الـ VPN (شبكة افتراضية خاصة) لتأمين الاتصالات عبر الإنترنت. تكمن أهمية هذه التقنيات في توفير طبقة إضافية من الأمان، خاصةً في بيئات التشغيل التي تعتمد على الاتصالات عبر الشبكات العامة.

علاوة على ذلك، يمكن دمج تقنيات الكشف عن التسلل مع الجدار الناري لتحليل سلوك الشبكة والتعرف على أنماط الهجمات المحتملة. هذا يعزز القدرة على استشعار التهديدات واتخاذ إجراءات تصدي لها قبل أن تلحق أي أضرار بالبنية الأساسية للشبكة.

في زمن تزايد التهديدات السيبرانية والهجمات المتطورة، يظهر الجدار الناري كعنصر حيوي في استراتيجيات أمان الشبكات، حيث يجسد الحاجز الأولي للدفاع، ويسهم في الحفاظ على السلامة الرقمية واستقرار الأنظمة والبيانات.

الخلاصة

في ختام هذا الاستكشاف الشيّق حول الجدار الناري، يتضح وضوح الشمس أهمية هذا العنصر في ساحة أمان الشبكات الحديثة. إن الجدار الناري، الذي يعتبر الحاجز الأول الذي يحمي البنية التحتية للشبكات، يقوم بدور حيوي في صد وتصدي للتهديدات السيبرانية المتزايدة والهجمات المتطورة.

من خلال قدرته على تحليل حركة البيانات وتصفيتها بناءً على سياسات أمان محددة، يضمن الجدار الناري سلامة الاتصالات ويمنع الوصول الغير المرغوب إليها. كما يوفر الجدار الناري إمكانية التكامل مع تقنيات الكشف عن التسلل لتعزيز قدرته على رصد واكتشاف التهديدات الجديدة.

بالنظر إلى تطور التكنولوجيا وتعقيد التهديدات، يعد الجدار الناري جزءًا لا يتجزأ من استراتيجيات أمان الشبكات. يجسد حلقة الدفاع الأولى والأساسية، ويسهم بفعالية في الحفاظ على سلامة الأنظمة الرقمية وسرية البيانات.

في نهاية المطاف، يظهر الجدار الناري كعنصر ضروري يشكل جزءًا لا يتجزأ من البنية الأمانية للشبكات، ويعكس التزام المؤسسات والأفراد بالحفاظ على أمان المعلومات واستقرار الأنظمة في عصر يتسم بتطور سريع في مجال التقنية وتعقيد في التهديدات السيبرانية.