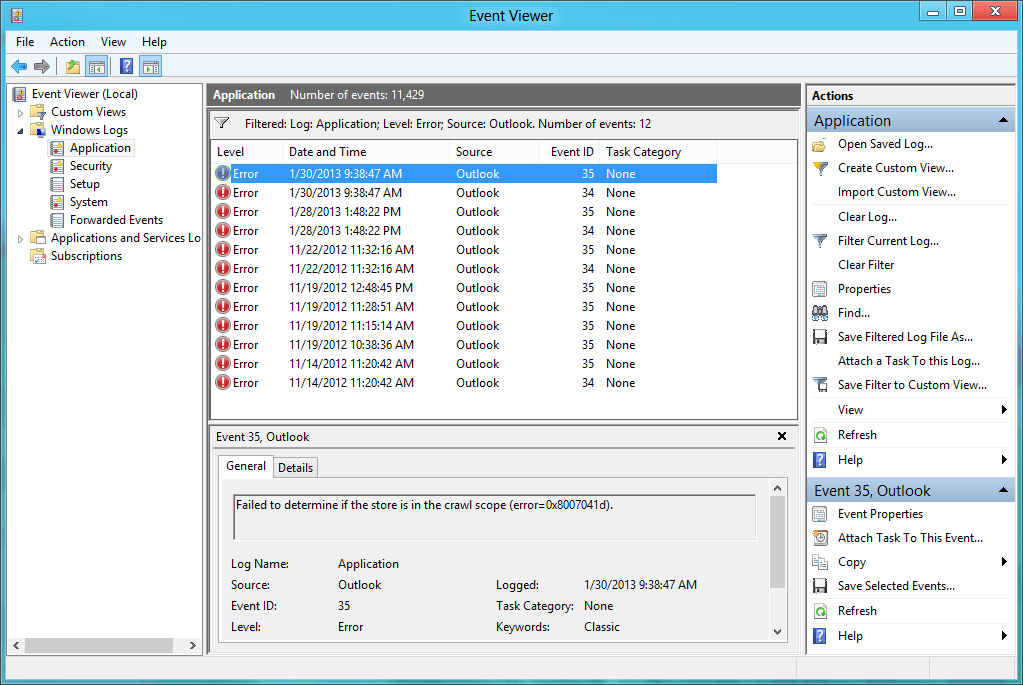

في عام 2021 ، كان هناك أكثر من 4100 خرق للبيانات تم الكشف عنها علنًا ، وفقًا لتقرير عرض سريع لخرق البيانات من قبل Risk Based Security . نتج عن ذلك انكشاف أكثر من 22 مليار سجل. نتيجة لذلك ، يواجه الأشخاص الذين يعملون في مجال الأمن السيبراني وتكنولوجيا المعلومات تحديات كبيرة.

متخصصو الأمن السيبراني – والأشخاص الذين لهم أدوار مماثلة ، مثل محللي أمن المعلومات – يحمون المعلومات الرقمية من سوء الاستخدام والضياع. إحدى الطرق للقيام بذلك هي لغات البرمجة.

النظرة المهنية للأمن السيبراني إيجابية للغاية.

ما هي لغات البرمجة؟

تخبر لغات البرمجة أجهزة الكمبيوتر بالإجراءات المطلوب تنفيذها. هناك لغات عالية المستوى ومنخفضة المستوى. يكتب معظم مطوري البرامج التعليمات البرمجية بلغات عالية المستوى لأنه يسهل على البشر قراءتها وفهمها مقارنة باللغات منخفضة المستوى.

على سبيل المثال ، من السهل فهم لغة Visual Basic ، وهي لغة عالية المستوى. لإرسال إخراج قياسي إلى شاشتك ، ما عليك سوى استخدام الأمر PRINT. بينما في لغة منخفضة المستوى ، تحتاج إلى استخدام العديد من الرموز السداسية العشرية لإرسال إخراج قياسي إلى شاشتك ، وهو أمر أصعب بكثير في القراءة والتشفير والفهم.

قد تسمع لغات البرمجة التي يشار إليها أيضًا باسم لغات البرمجة . غالبًا ما يتم استخدام المصطلحين بالتبادل. ومع ذلك ، يمكن أن تختلف وظائف تطوير البرمجيات من حيث مسؤولياتهم. قد يكتب بعض مطوري البرامج التعليمات البرمجية فقط ، بينما يساعد آخرون في تصميم البرنامج أو التطبيق أو موقع الويب بالكامل أو يقودونه.

ما هو الأمن السيبراني؟

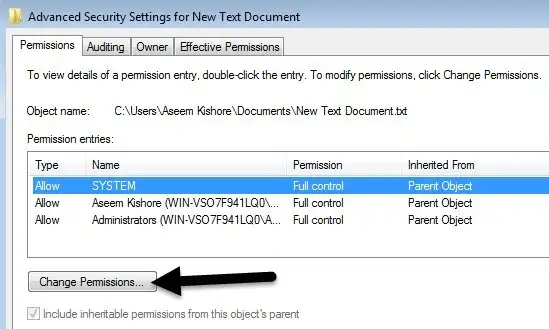

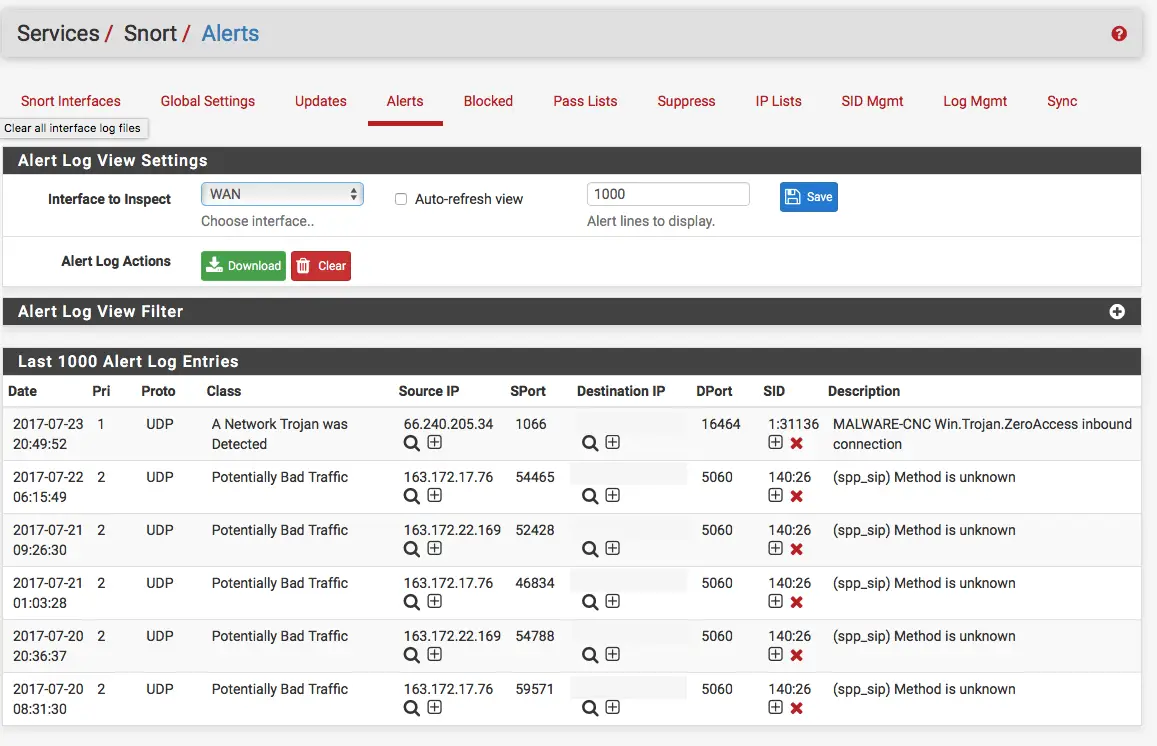

الأمن السيبراني هو ممارسة حماية البيانات والمواقع الإلكترونية والشبكات والأجهزة الفردية من الهجمات الرقمية. في هجمات الأمن السيبراني ، قد يحاول المتسللون الوصول إلى المعلومات أو تغييرها أو محوها. قد يفعلون ذلك لتحقيق مكاسب مالية. قد تأتي هجمات الأمن السيبراني أيضًا من الرغبة في معاقبة فرد أو منظمة. تشمل مخاطر ضعف الأمن السيبراني ما يلي:

قد توظف المنظمات شخصًا واحدًا مسؤولاً عن جميع وظائف تكنولوجيا المعلومات ، بما في ذلك الأمن السيبراني. أو قد يكون لدى الشركة قسم كبير من المتخصصين الذين يركزون فقط على الأمن السيبراني. عادة ما يكون لدى المؤسسات الأكبر حجمًا احتياجات أكثر تعقيدًا في مجال الأمن السيبراني.

إذا كنت مهتمًا بوظيفة في مجال الأمن السيبراني ، فإن المعسكرات التدريبية تعد خيارًا جيدًا. مقارنة ببرامج الكلية ، تركز المعسكرات التدريبية بشكل أكبر على التعلم العملي العملي. ستأخذ ما تعلمته وتطبق معرفتك على سيناريوهات العالم الحقيقي.

وستتعلم هذه المهارات بشكل أسرع – في غضون بضعة أسابيع أو أشهر مقابل عدة سنوات. تقدم العديد من المعسكرات التمهيدية أيضًا خيارات تعليمية متعددة: شخصيًا أو مختلطًا أو عبر الإنترنت. قد يحصل الشخص الذي يرغب في التقدم في حياته المهنية في مجال الأمن السيبراني لاحقًا على درجة علمية في علوم الكمبيوتر أو تكنولوجيا المعلومات أو هندسة الكمبيوتر.

تشمل المهارات الفنية الأساسية في الأمن السيبراني ما يلي:

فيما يلي بعض المهارات اللينة التي ستحتاجها في مجال الأمن السيبراني:

-

التفكير النقدي

-

ادارة مشروع

-

التواصل والتعاون

تتضمن بعض الشهادات المهنية المفيدة في مجال الأمن السيبراني ما يلي:

لماذا لغات البرمجة مهمة للأمن السيبراني؟

لفهم كيفية اختراق المهاجم لنظام ما ، يجب على محترفي الأمن السيبراني فهم لغات البرمجة التي يستخدمها المتسللون. لهذا السبب ، يجب على محترفي الأمن السيبراني تعلم العديد من لغات البرمجة عالية المستوى.

يمكنك الحصول على فكرة عن اللغات المطلوبة من خلال النظر في قوائم الوظائف لمحترفي الأمن السيبراني. إذا كنت تحضر معسكرًا تدريبيًا للأمن السيبراني ، فسيتضمن المنهج الدراسي لغة برمجة واحدة على الأقل وغالبًا العديد من اللغات المستخدمة حاليًا في هذا المجال.

لـغـات بـرمـجـة مـهـمـة لـمـخـتـصـي الأمـن الـمـعـلـومـاتـي

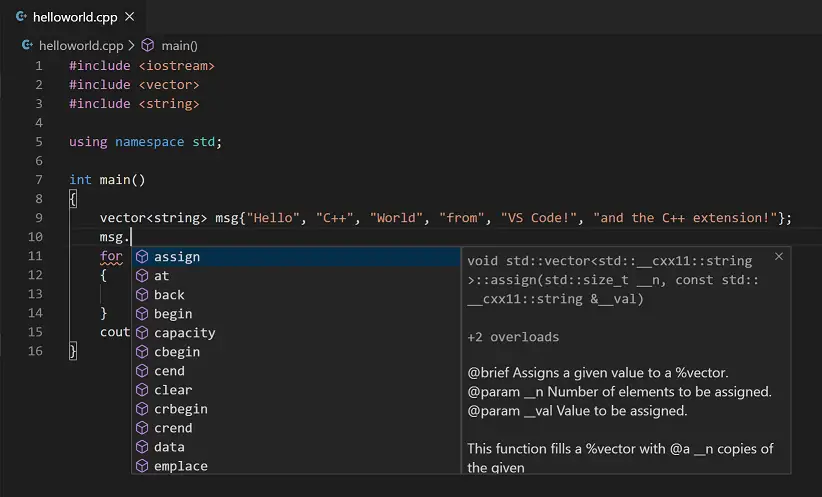

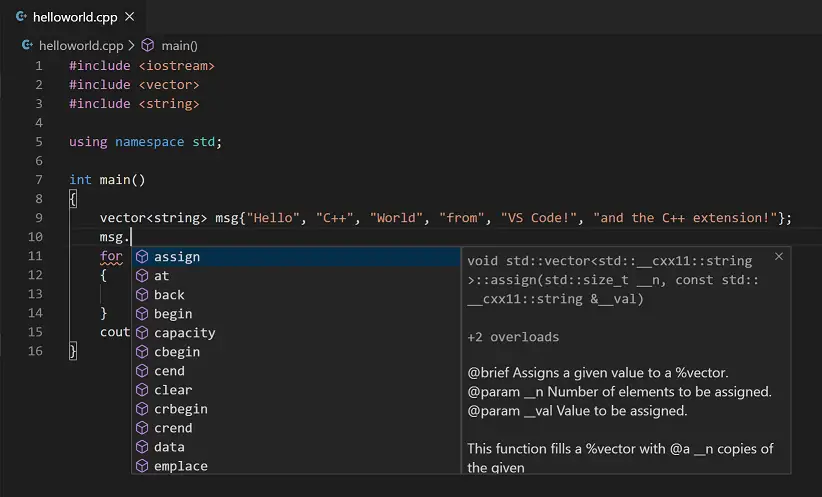

C و ++C :

لغات قوية وسريعة جداً، منخفضة المستوى قريبة جداً من الهاردوير كالذاكرة والمعالج مما يسمح للهاكرز باستغلالها، والكثير من أنظمة التشغيل مكتوبة بهذه اللغات ويمكن استخدامها في الهندسة العكسية لإيجاد واستغلال الثغرات، كما أن الكثير من البرمجيات الخبيثة مكتوبة بالـ C و الـ ++C، لذا يمكن قراءة وفهم الأكواد مفتوحة المصدر لهذه البرمجيات، وتكمن قوتها في قربها الشديد من الهاردوير.

Python :

لغة برمجة عالية المستوى ومن أكثر لغات البرمجة شعبية واستخداماً في العالم وتؤدي الكثير من أغراض الأمن السيبراني، وهي من أفضل لغات الاختراق في العالم وسهلة التعلم ولشعبيتها الكبيرة فإن هناك الكثير من المكاتب وأدوات الاختراق المكتوبة بها والتي يمكن لأي شخص استخدامها لأنها متوفرة على الإنترنت؛ وتستخدم في تحليل البرمجيات الخبيثة وإرسال الـ TCP packets وبرمجة أدوات اختبار الاختراق وغيرها.

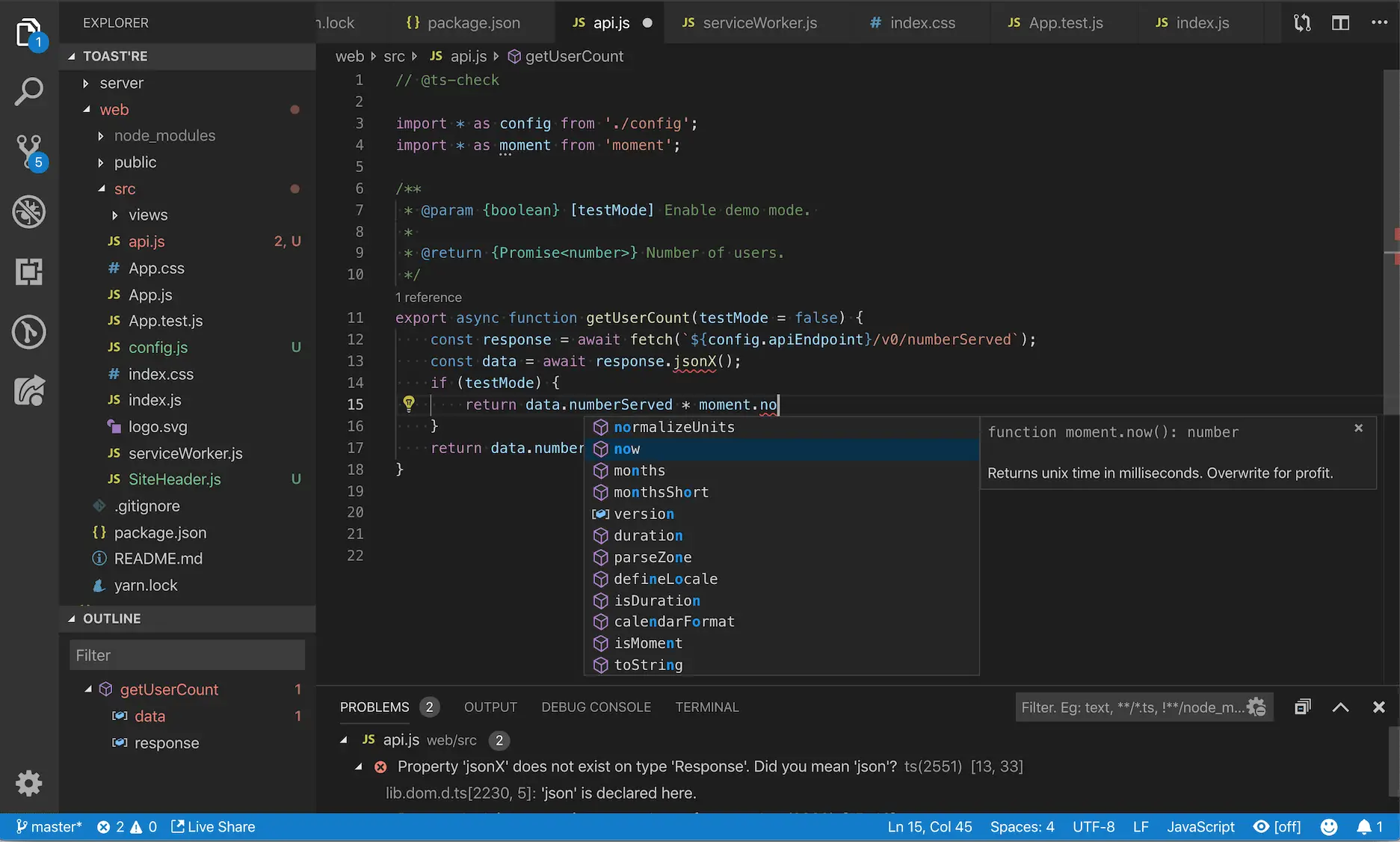

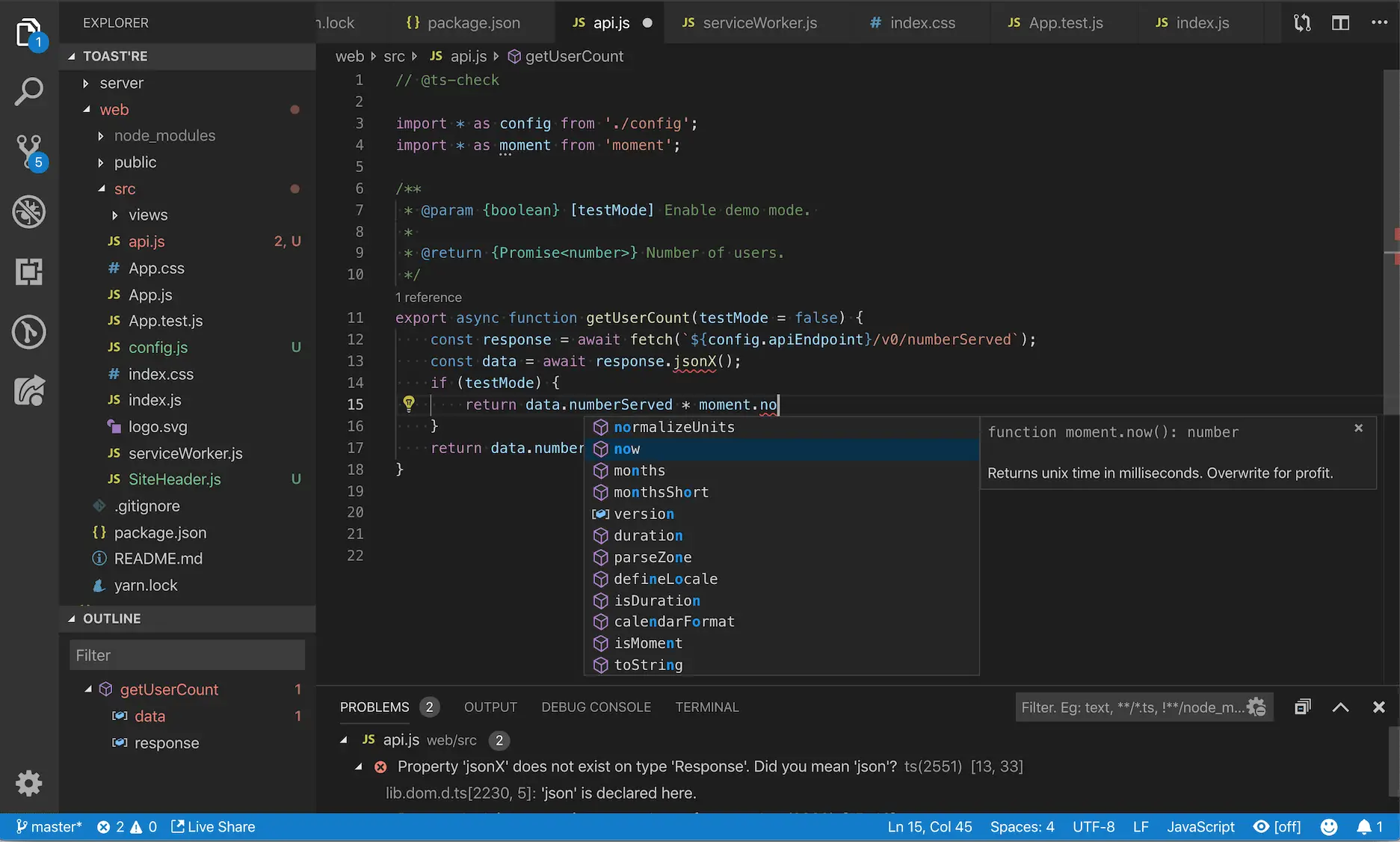

JavaScript :

من أكثر اللغات شعبيةً في العالم وتستخدم في الكثير من المجالات كما أنها ملكة الويب وأهم لغة برمجية فيه، حيث تُستخدم في الواجهات الأمامية والنظم الخلفية ولا يخلو موقع إلكتروني أو تطبيق ويب من هذه اللغة، ويمكن من خلالها شن الهجمات على المواقع واستغلال ثغراتها وتأمين موقعك إذا كنت خبيراً بالـ JavaScript، وقد أصبحت تُستخدم في مجالات كثيرة غير الويب، مدعمةً بعدد مهول من المكاتب والسكربتات الموجودة على الإنترنت نتيجة لشهرتها الواسعة.

PHP :

أكثر من 80% من سرفرات الويب مبرمجة بالـ PHP فشعبيتها الكبيرة تعطيها أهمية بالنسبة للمخترقين وأصحاب الأمن المعلوماتي وهي من أشهر اللغات التي تُستخدم في شن هجمات قطع الخدمة “DDoS Attacks” على السرفرات وعن طريقها يمكن للمخترق حذف كل ما في السرفر والتحكم به، لذا فتمُّكنك من هذه اللغة إلى جانب الـ JavaScript يمكنك من عمل تطبيقات ومواقع ويب آمنة على الجانبين (الـ Client والـ Server).

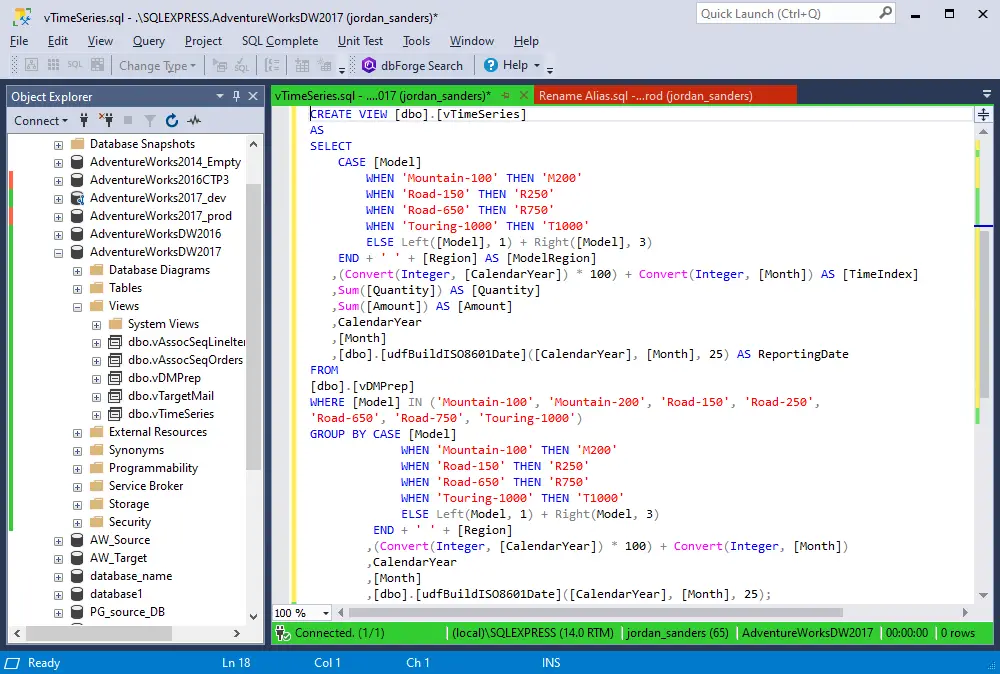

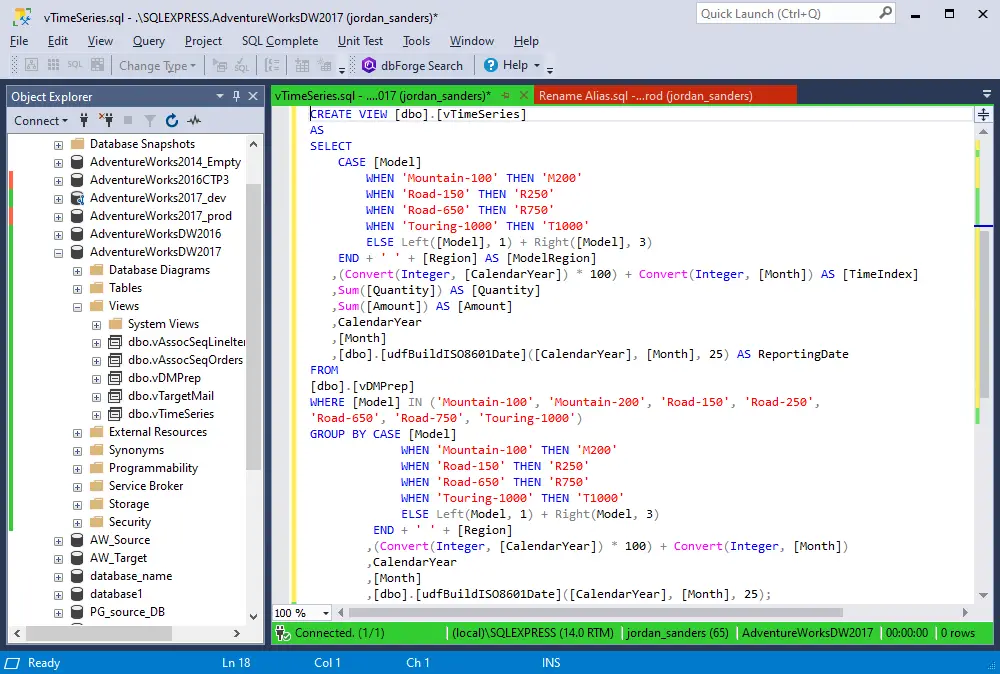

SQL :

لغة استعلام قواعد البيانات من نوع SQL وهي قواعد البيانات الأشهر والأكثر انتشاراً في العالم ولغة SQL هي المسؤولة عن التعامل مع تلك البيانات من تخزين واستعلام وتعديل وغيرها، ويستخدمها المخترقين لسرقة أو تعديل أو تعطيل البيانات المحفوظة في قواعد البيانات، وغالباً ما يكون باستخدام SQL injection للحصول على كلمات المرور والحسابات البنكية وغيرها من المعلومات الحساسة والمهمة جداً.

وكالعادة معرفتك بأي لغة برمجية تُستخدم في أمن المعلومات يعني قدرتك على تأمين المعلومات من هجمات تلك اللغة.

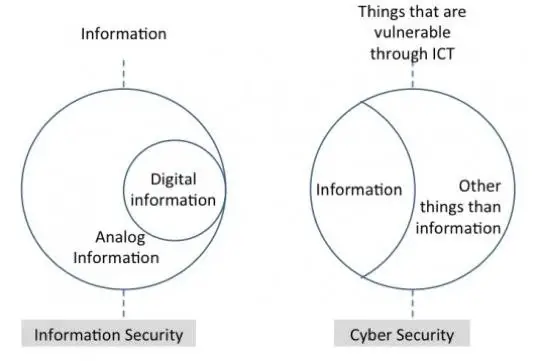

بكلام آخر فإن الأمن السيبراني مهتم بحماية معلوماتك من الأخطار الخارجية والوصول الخارجي غير المصرح به.

بكلام آخر فإن الأمن السيبراني مهتم بحماية معلوماتك من الأخطار الخارجية والوصول الخارجي غير المصرح به.

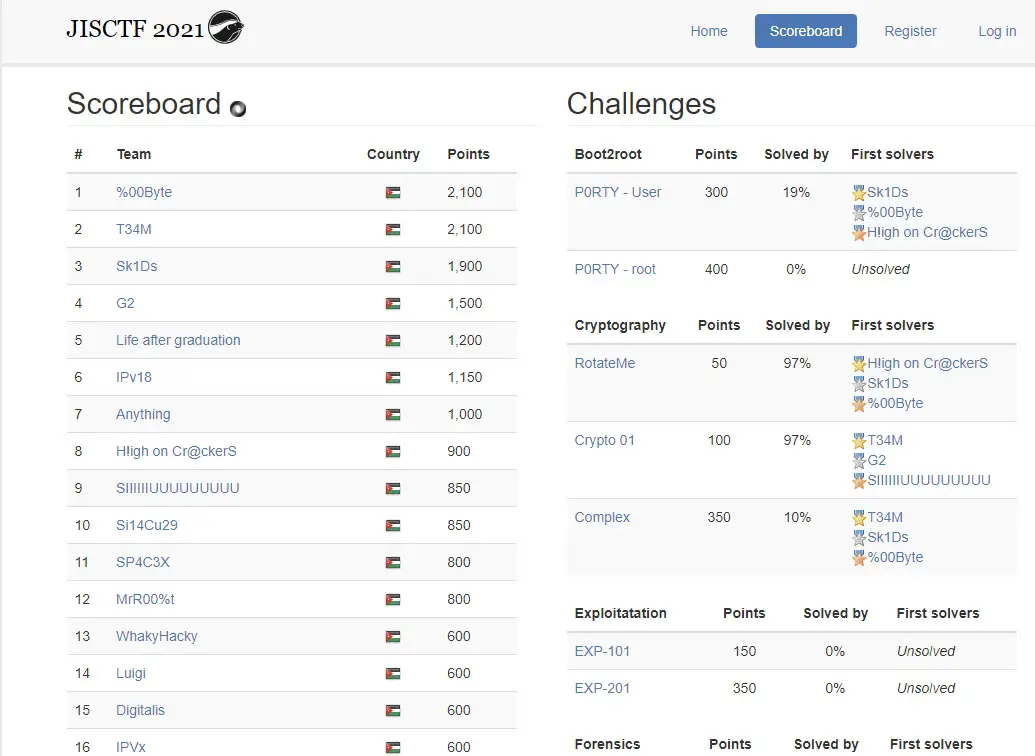

تُقام سنوياً والمتسابقون هم عبارة عن فرق من مختلف أنحاء العالم، وتتم بطريقة التصفيات، تحتوي المساقة على عدد من المهام وهي :

تُقام سنوياً والمتسابقون هم عبارة عن فرق من مختلف أنحاء العالم، وتتم بطريقة التصفيات، تحتوي المساقة على عدد من المهام وهي :