بالطبع! البحث العلمي هو جزء مهم في العمل الأكاديمي والعلمي. إليك بعض المعلومات الأساسية حول كيفية إجراء البحث العلمي وكتابة…

أكمل القراءة »line

هل يجب عليك اختيار iPhone 15 Pro أم توفير بعض الأموال واقتناء نموذج iPhone 15 العادي بدلاً من ذلك؟ هذا…

أكمل القراءة »ما هو ال Canva؟ Canva هو تطبيق ومنصة تصميم جرافيكي عبر الويب يهدف إلى تسهيل عملية إنشاء التصاميم بشكل سريع…

أكمل القراءة »ما هي مؤشرات جوجل ؟ مؤشرات جوجل (Google Trends) هو أداة توفر معلومات عن البحث والاهتمامات الشائعة على محرك البحث…

أكمل القراءة »ما هو amazon s3 ؟ Amazon S3 (Simple Storage Service) هو خدمة تخزين سحابية تقدمها أمازون ويب سيرفيس (Amazon Web…

أكمل القراءة »ما هو الووردبريس ؟ WordPress هو نظام إدارة المحتوى (CMS) الذي يستخدم لإنشاء وإدارة المواقع والمدونات على الإنترنت. وهو أحد…

أكمل القراءة »ما هو مؤتمر Google I/O ؟ هو حدث سنوي يُنظمه Google ويستهدف المطورين والمهتمين بتقنيات Google ومنتجاتها. يتم عقد المؤتمر…

أكمل القراءة »كيف تعمل محركات البحث ؟ تعمل محركات البحث على البحث وفرز صفحات الويب على الإنترنت بطريقة تسمى بتنقيح الويب (web…

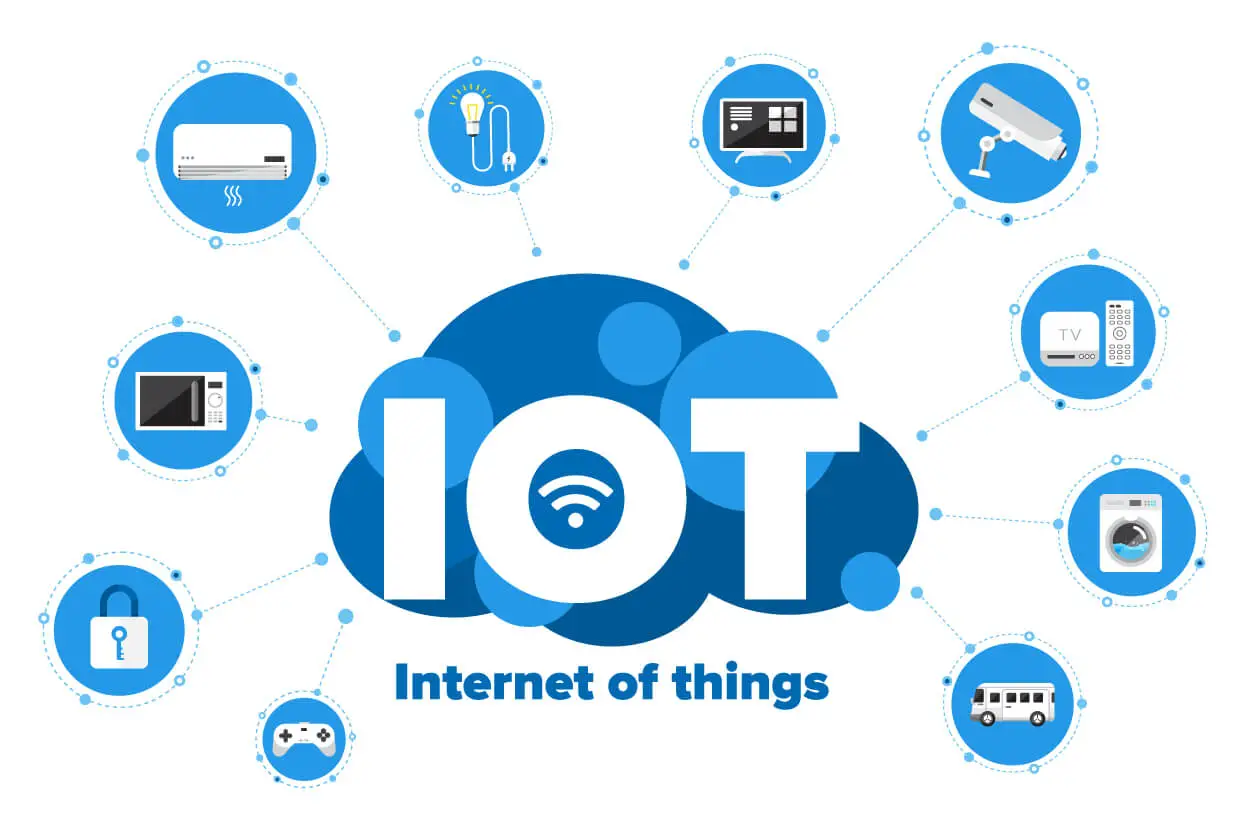

أكمل القراءة »ما هو إنترنت الأشياء (IoT) ؟ هي تقنية تتيح للأشياء ذات الصلة بالإنترنت أن تتفاعل وتتواصل مع بعضها البعض ومع…

أكمل القراءة »يمكن دمج عمودين في عمود واحد في برنامج إكسل باستخدام الدالة CONCATENATE. يمكن اتباع الخطوات التالية: 1. أضف عمودًا جديدًا…

أكمل القراءة »