ما هو التصيد الإلكتروني ؟

التصيد الإلكتروني هو شكل من أشكال الإحتيال الإلكتروني على الآخرين للحصول على بعض المعلومات السرية الخاصة بالضحايا، كـإسم المستخدم، أو كلمة المرور، أو البيانات الخاصة ببطاقة الإئتمان المالية أو الحصول على المال بطريقة غير مباشرة.

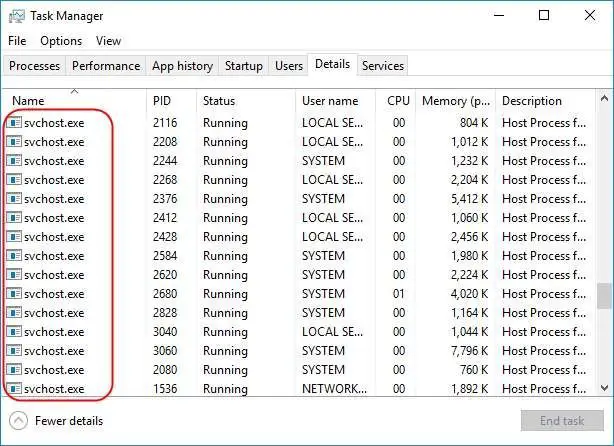

تمت تسميته بالتصيد الإلكتروني لاستعانة المخترق بطعم للإيقاع بضحيته، ناهيك على أن التصيد الاحتيالي بمفهومه العام لا يُوّجه لفئة معينة إنما لكافة الناس، فيكون بذلك شبيهاً لتصرف الصياد الذي يلقي طعمه وليس له علم مسبق بماهية السمكة التي سيلتقطها طعمه.

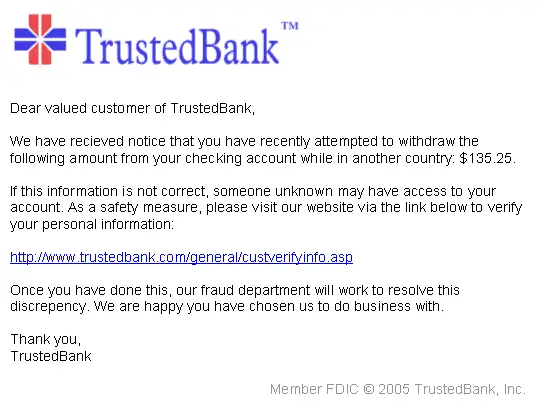

تتم عملية التصيد بإرسال رسالة إلكترونية للضحية، إمّا عن طريق البريد الإلكتروني، أو باستخدام تقنية الرسائل الفورية الإلكترونية، سواء أكانت تطبق بروتوكول ” Peer – Peer”، أو بروتوكول “Client – Server”، بحيث يقوم المخترق بالتنكر في هذه الرسالة لتبدو رسالته مرسلة من قبل منظمة موثوقة أو بانتحاله لشخصية أحد أصدقاء الضحية، ولوثوق الضحية بهذه المنظمة أو هذا الصديق فإنه يستجيب لمحتوى الرسالة !

إما أن تحتوي الرسالة على مرفق أو رابط خبيث يقوم بتحميل برامج خبيثة (Malwares) على جهاز الضحية، أو أن يقود الضحية لموقع إلكتروني خبيث يتم عبره الإحتيال على الضحية بأن يطلب منه إدخال بعض البيانات، فيقوم الموقع بدوره بتجميعها و تحليلها كي يستخرج منها المعلومات السرية كـــكلمات المرور الخاصة بمواقع معينة، أو معلومات البطاقة الإئتمانية، .. إلخ.

يصنف التصيد على أنه شكل من أشكال الهندسة الإجتماعية، إذ أن الخطوة الأساسية لنجاح العملية هي إقناع الضحية بالنقر على الرابط المضمن في نص الرسالة، أو فتح المرفق و ذلك كله يتم بأسلوب يُشعِر الضحية بالأمان.

كذلك فإن المخترق ليس في صدد دراسة عميقة لعملية إخترق أنظمة حماية جهاز الضحية والبحث في ثغراته، فهو لا يحتاج سوى اقناع الضحية بالنقر على الرابط فيتم تحميل البرامج الخبيثة التي ستقوم بعملية الاختراق بسهولة، لأنه بعملية نقر الضحية على الرابط، سيعطي بذلك صلاحياته للبرنامج (باعتبار أن الضحية هو المسؤول عن الجهاز “Admin”).

ينتشر هذا النوع من الإختراقات أثناء المناسبات، ذلك أن الجميع يحتفلون بإرسال بطاقات التهنئة عبر البريد الإلكتروني والرسائل الفورية أو حتى الرسائل عبر الهاتف، فيشكلون بذلك الظروف المثالية للمخترقين بنشر رسائلهم للعامة بأغراض التهنئة والقرصنة ” الإختراق”.

تتم عملية إقناع الضحية بعدة أساليب، فيجب على المخترق أن يتمتع بذكاء اجتماعي ليقوم بتزوير المظهر العام للرسالة الإلكترونية لتبدو وكأنها مرسلة من جهة موثوقة كشركة مشهورة مثلاً، وذلك بإدراج شعار الشكرة و بعض البيانات الخاصة بالتواصل معها ضمن رسالة إلكترونية، حيث بإمكان المخترقين الحصول على هذه البيانات من موقع الشركة الرسمي. أما عن الروابط الإلكترونية، فإن المخترق يقوم بتزوير الرابط بطريقة غير ملحوظة أو تزوير المظهر الخارجي له كما سيوضح لاحقاً.

ما هي أنواع التصيد الإلكتروني ؟

تصنف هجمات التصيد الإلكتروني بناءاً على الفئة المستهدفة والتقنية المستخدمة كــالتــالي :

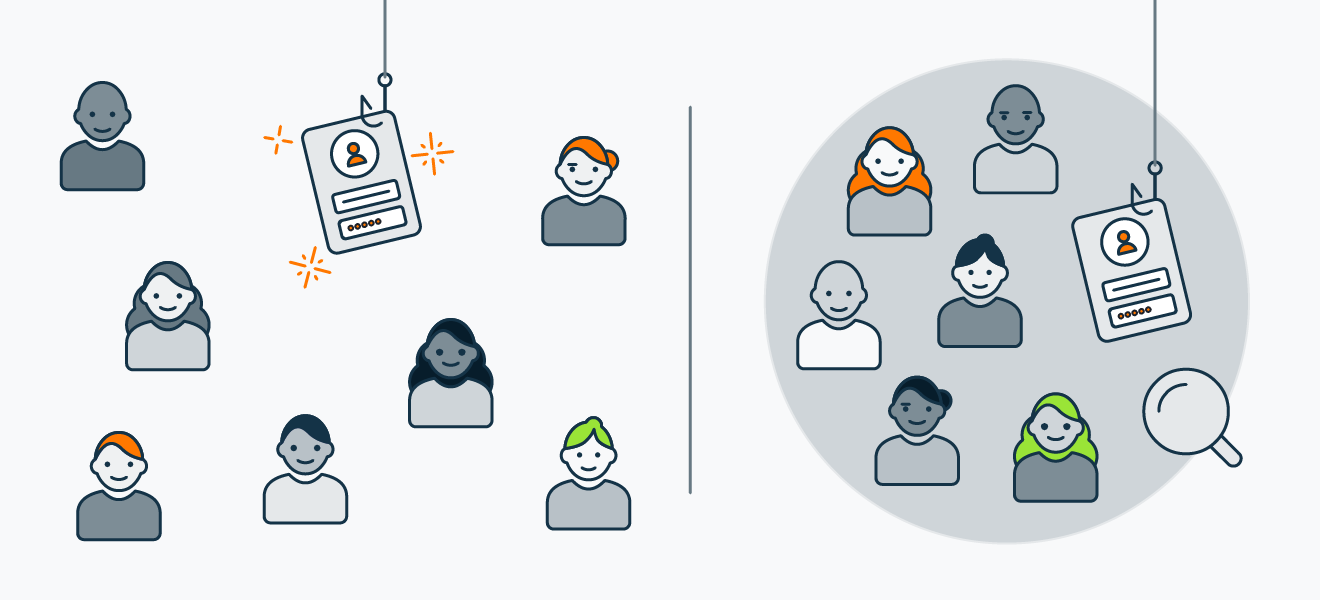

1. التصيد بالرمح Spear Phishing :

عوضاً عن إرسال رسالة الكترونية خبيثة لآلاف الضحايا، يقوم المخترق هنا باستهداف أفراد أو شركات معينة ومن هنا جاءت التسمية “التصيد بالرمح”. إذ أن الهدف هو شخص أو جهة محددة، وهذا الأمر يتطلب من المخترقين بذل جهد إضافي في عملية جمع المعلومات عن الشخص أو الجهة المستهدفة، ليُثري ذلك محتوى رسالتهم فتزداد نسبة نجاحهم. وهذه التقنية أثبتت نجاحاً واسعاً على شبكة الإنترنت بما يمثل 91% من الهجمات.

2. التصيد بالإستنساخ Clone Phishing :

عند حصول المخترق على نسخة أصلية لرسالة إلكترونية ولديه علم بأنها مرسلة لمستخدم آخر، عندها سيقوم بانتحال شخصية المرسل الأصلي وإرسال الرسالة عينها للمستخدمين بعد إرسالها لهم من قبل المرسل الأصلي بادعاء أن هناك تعديلاً قد طرأ على محتوى الرسالة أو أن هناك إجراء يجب استكماله بالنقر على رابط، أو بتحميل ملف مرفق (حيث أن المخترق قام بالتعديل على الرابط أو المرفق ليتناسب وأهداف إختراقه).

3. تصيد الحيتان Whaling :

هنا يتم استهداف كبار المسؤولين، أو المدراء التنفيذيين، أو الشخصيات التي تلعب دوراً هاماً في كيان الشركات أو الجهات السيادية في الدول، حيث يتم إستدراجهم نحو موقع خبيث بواجهة رسومية ذات طابع تنفيذي بمستوى متقدم. أما عن محتوى الرسالة الذي قادهم للموقع، فإما أن يكون استدعاء قانونـي، شكوى العملاء، أو قضية تنفيذية، .. إلخ.

4. التصيد بتعديل الرابط الإلكتروني Link Manipulation :

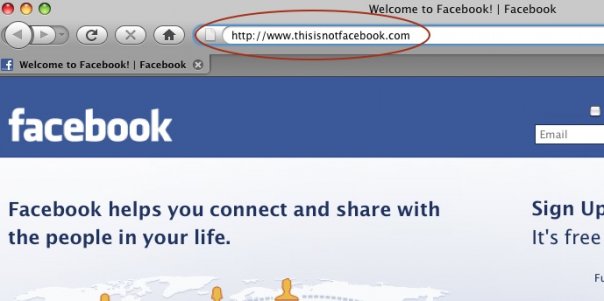

يجب على المخترق استخدام أساليب الخداع الفني في التصميم، فيقوم بالتعديل على الرابط الإلكتروني الخبيث ليبدو كالرابط الأصلي لموقع موثوق، وأدناه مثال على عملية تعديل الرابط:

بإمكان المخترق إستبدال الحرف O بالرقم 0 في الرابط WWW.GOOGLE.COM لتبدو WWW.GO0GLE.COM فيصعب على المستخدم ملاحظة الفرق. هنا يقوم الرابط الخبيث بإرسال الضحية لموقع خبيث ذو واجهة رسومية مطابقة لموقع Google.

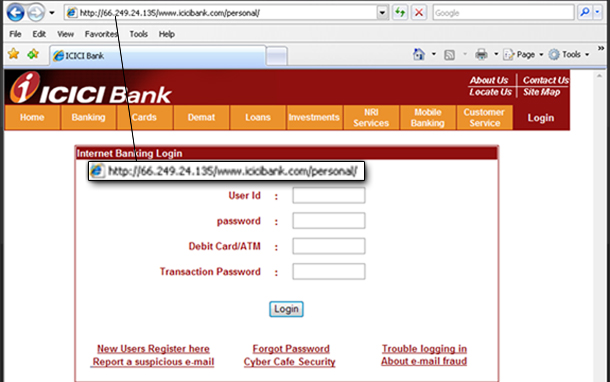

تكمن شدة خطورة هذه الطريقة بتزوير الرابط الخاص بالبنك وإرسالك لموقع خبيث بواجهة رسومية مطابقة و بعد ذلك يقوم الضحية بإدخال بياناته الخاصة من كلمة المرور و اسم المستخدم ! كما في المثال أدناه :

في هذا الرابط: www.bank of arnerica.com تم استبدال حرف m بكل من الـ r,n و بذلك يتم خداع المستخدم بصرياً ظاناً ان الحرف هو m.

أو أن يقوم المخترق بادراج رابط خفي خبيث وراء رابط آخر موثوق, باستخدام خيار (إدراج رابط) :

مثل https://www.google.com، هنا نلاحظ بوضوح موثوقية الموقع الذي سيقودنا إليه الرابطن ولكن بمجرد اسقاط الفأرة عليه نرى اسم النطاق الفعلي الذي سيرسلنا إليه يختلف عن ما هو موضح في الرابط.

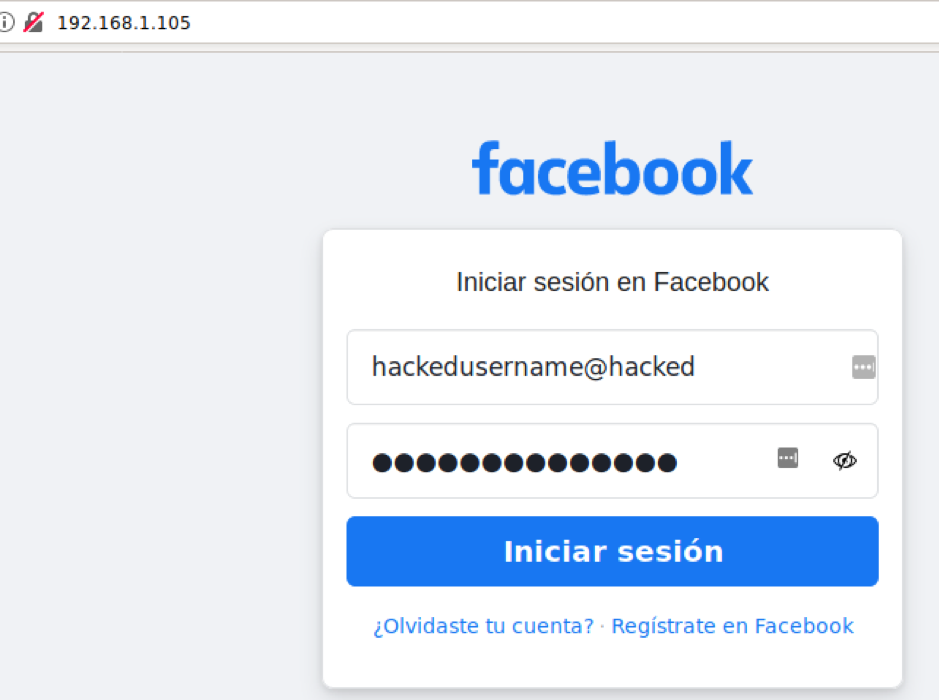

5. التصيد بتزوير الموقع الإلكتروني Website forgery :

بعد زيارة الضحية للموقع الخبيث، فإن عملية الخداع و التزوير لم تنته بعد، فبعض عمليات التزوير تتم باستخدام أوامر Java script لتغيير شريط العناوين، و يتم ذلك بوضع صورة للعنوان الأصلي على عنوان الموقع الخبيث فيظن الضحية بذلك أنه في المكان السليم، أو بإغلاق الشريط الأصلي و فتح شريط جديد بالعنوان الموثوق.

ويمكن للمخترق الإستعانة بثغرات المواقع و استخدامه للــ ”XSS _ cross site scripting” للإيقاع بالضحية، إذ أن الرابط الخبيث سيقوم فعلياً بإرسال المستخدم للموقع الموثوق فيظن أن الامور الأمنية متحققة والعنوان الظاهر في شريط العناوين هو عينه العنوان للموقع الأصلي، إلاّ أن المخترق قد لجأ لاستخدام ثغرة في الموقع من نوع XSS وبذلك يستطيع الحصول على البيانات التي سيدخلها الضحية للموقع، وتم استغلال هذه الثغرة مع موقع PayPal الشهير عام 2006.

6. التصيد بالمكالمات و الرسائل عبر الهاتف phone phishing :

التصيد الاحتيالي لا يقتصر على استخدام المواقع الخبيثة، إذ أن المخترقين يقومون بإرسال الرسائل عبر شبكات الاتصال لهواتف المستخدمين بداعي إرسال بياناتهم لاستكمال إجراءات معينة أو لحاجة البنك لتثبيت بعض البيانات، ويلجأون في بعض الأحيان لمكالمتهم هاتفياً لاستدراجهم بالهندسة الاجتماعية لإرسال بياناتهم الخاصة بحساباتهم البنكية.

كيفية يتم كشف التصيد ؟

كيفية التعرف على رسائل البريد الإلكتروني الخاصة بالتصيد، أو الروابط الخبيثة، أو المكالمات الهاتفية بقصد التصيد ؟

قد يخطئ المخترقون بترك بعض البصمات الدالة عليهم، ومنها :

الروابط الالكترونية : في حال وصول رابط إلكتروني مضمن في نص الرسالة، يجب التحقق من موثوقية الرابط وعدم النقر عليه مباشرةً، يجب على المستخدم تمرير مؤشر الفأرة على الرابط و رؤية المحتوى المضمن داخل الرابط، فان لم يكن المحتوى هو ذاته اسم الرابط فيجب الحذر منه وعدم النقر عليه.

التهديد في الرسائل : عادةً ما يتضمن نص الرسالة التصيدية على تهديد للضحية بأهمية الإستجابة لمحتوى الرسالة و إلاّ سيتم تعطيل حساب المستخدم المالي على سبيل المثال، وشدة الإلحاح بالإستجابة للبريد بأقصى سرعة ممكنة وإلاّ فإنه سيتم تعطيل الحساب أو ما شابه.

مكالمات هاتفية من الشركات العالمية : ليس من الاعتيادي للشركات العالمية إجراء مكالمات هاتفية لعملائها لتوفير خدمة أو منتج ! لذلك يجب الحذر من هذه المكالمات وعدم تصريح أي معلومة كإسم المستخدم وكلمة المرور عبر الهاتف. وعادةً ما يتم الحصول على رقم هاتف الضحية بظهور رسالة فور دخول الضحية لموقع إلكتروني خبيث طالباً من الضحية إدخال رقم الهاتف لتوفير خدمة معينة كإصلاح الجهاز أو توفير رخصة برنامج ما.