عندما نتحدث عن كتاب “CCNA 200-125” باللغة العربية للمهندسة عبير حسني، فإننا نستعرض عالماً من المعرفة الذي يفتح أفقاً جديداً أمام كل من يسعى لفهم أساسيات شبكات الحاسوب وتكنولوجيا المعلومات. تقدم هذه المهندسة المبدعة في كتابها ليس فقط معلومات فنية دقيقة، بل تضفي عليها لمسة فنية من خلال أسلوبها السلس والشيق في الشرح.

تأخذنا عبير حسني في رحلة مثيرة داخل عالم الشبكات والاتصالات، حيث تقدم لنا الأساسيات بشكل مفصل وواضح، مبتعدة عن التعقيدات الفنية التي قد تكون صعبة الفهم للمبتدئين. تقوم بتوضيح مفاهيم الشبكات بلغة بسيطة ومفهومة، مما يساعد القارئ على اكتساب فهم قوي لهذا المجال المعقد.

كما تبرز المهندسة عبير في كتابها أهمية شهادة CCNA 200-125 كمدخل أساسي لعالم تكنولوجيا المعلومات، موضحة كيف يمكن لحاملي هذه الشهادة أن يتقدموا في مسارهم المهني ويحققوا نجاحاً باهراً في ميدان الشبكات.

الكتاب ليس مجرد دليل تقني، بل هو رفيق يشارك القارئ تجاربه وتحدياته في هذا المجال، مما يجعل العملية التعلمية أكثر إشراقاً وتحفيزاً. يضم الكتاب أمثلة عملية وتطبيقات عملية للمفاهيم المقدمة، مما يسهم في تعزيز التفاعل والفهم العميق للمواضيع.

في الختام، يمكن القول إن كتاب “CCNA 200-125” بقلم المهندسة عبير حسني ليس مجرد كتاب تقني، بل هو رحلة فريدة من نوعها إلى عالم الشبكات، تضفي على المعرفة طابعاً فنياً وشخصياً يجعلها ممتعة ومثيرة للقراء.

المزيد من المعلومات

في سياق هذا الكتاب الرائع، يتعمق القارئ في مفاهيم شبكات الحاسوب بشكل شامل، حيث يغوص في عالم الشبكات السلكية واللاسلكية، ويستكشف تقنيات التوجيه والتبديل، بالإضافة إلى فهم البروتوكولات المختلفة المستخدمة في هذا السياق. تقوم المهندسة عبير حسني بشرح مفصل لمفاهيم IPv4 وIPv6، مما يسهم في بناء أساس قوي لفهم تكنولوجيا الشبكات.

يعتبر الكتاب مرجعاً ممتازاً لاستعراض مواضيع مثل الأمان في الشبكات، حيث يشرح بدقة كيفية حماية الشبكات من التهديدات الأمنية المختلفة. يتناول أيضاً مواضيع الشبكات اللاسلكية والتحديات التي قد تواجه المهندسين في هذا المجال الديناميكي.

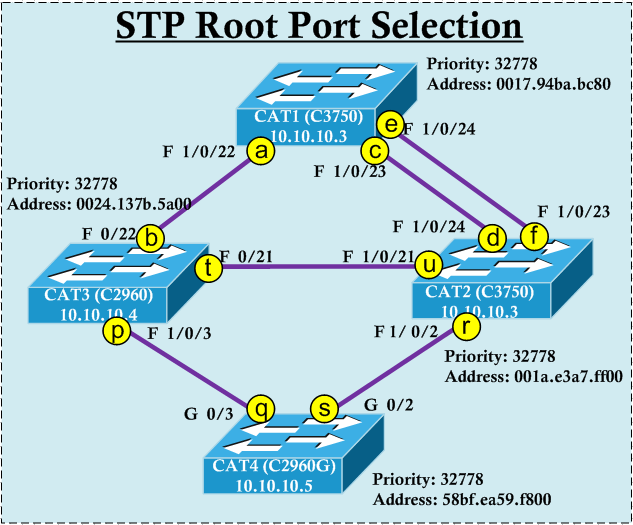

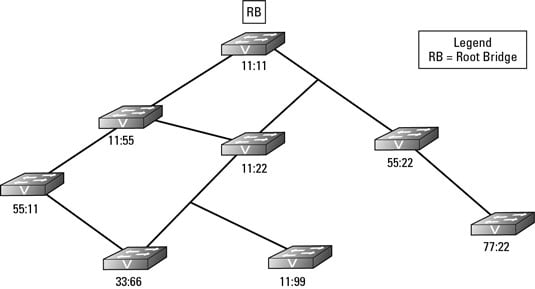

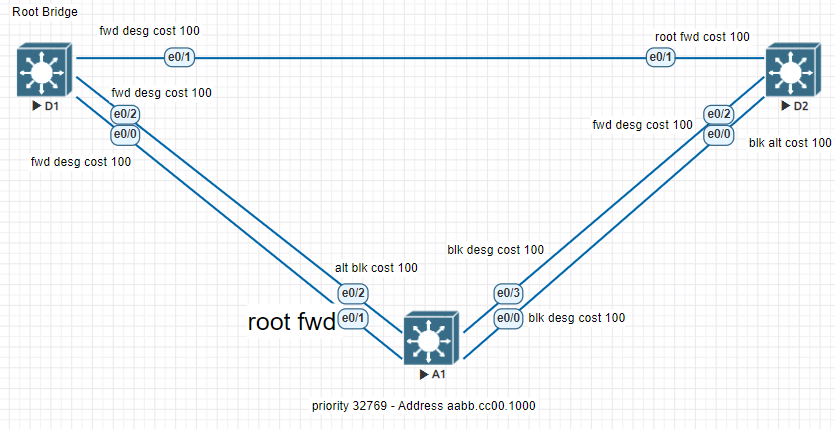

كما يركز الكتاب على مهارات التحكم في البيانات وإدارتها من خلال فهم مفاهيم الـ VLANs وـ STP. يقدم شرحاً متقدماً حول استخدام أدوات متقدمة مثل Wireshark لتحليل حركة البيانات في الشبكات، مما يعزز فهم القارئ لعمليات التشخيص والصيانة.

من خلال الكتاب، يتعلم القارئ كيفية تكوين وإدارة أجهزة الشبكات من مختلف الشركات المصنعة، مما يوفر له المهارات العملية اللازمة للنجاح في بيئة العمل الحقيقية. تتخلل الشروحات النصائح العملية والحالات الواقعية التي تثري تجربة القارئ وتجعل الكتاب أكثر فعالية في نقل المعرفة.

في النهاية، يمكن القول إن كتاب “CCNA 200-125” للمهندسة عبير حسني يعتبر مصدراً شاملاً وشيقاً لكل من يرغب في فهم أعماق علم الشبكات، حيث يمزج بين الدقة التقنية وروح الإلهام ليخلق تجربة تعلم استثنائية.

الخلاصة

في ختام هذا الرحلة الممتعة داخل عالم شهادة CCNA 200-125 وتأليف المهندسة عبير حسني، نجد أن الكتاب ليس مجرد مرجع تقني بل رفيقًا فعّالًا يوجه القارئ نحو فهم عميق وشامل لمفاهيم شبكات الحاسوب. يتميز الكتاب بأسلوب شيق في الشرح، يفتح أبواب الفهم للمبتدئين ويعزز معرفة المحترفين.

من خلال الغوص في الأساسيات والمفاهيم المتقدمة، نكتشف أن المهندسة عبير قد نقلت خبرتها بشكل متميز، مما يساهم في تحفيز القارئ وتحفيزه لاكتساب المهارات الضرورية في مجال شبكات الحاسوب. تتجلى قوة الكتاب في توازنه بين النظريات والتطبيقات العملية، حيث يوفر الفهم العميق والمهارات العملية التي يحتاجها الفرد في مجتمع التكنولوجيا المتطور.

من خلال الاستفادة من مصادر إضافية مثل كتب Todd Lammle والمنصات العبر الإنترنت مثل Udemy وCoursera، يمكن للقارئ تكميل رحلته التعلمية وتعزيز فهمه. إن استخدام المنتديات الفنية وتطبيقات التحضير للاختبارات يعزز التفاعل والتأهب للاختبار بثقة.

في النهاية، يمثل كتاب “CCNA 200-125” بواسطة المهندسة عبير حسني مصدرًا شاملاً وملهمًا لكل من يسعى لفهم أعماق شبكات الحاسوب، ويمثل مرشدًا قيمًا في رحلة تحقيق النجاح في ميدان تكنولوجيا المعلومات.

مصادر ومراجع

في سعيك للتعمق في فهم موضوع شبكات الحاسوب وشهادة CCNA 200-125، يمكنك الاستفادة من مجموعة من المصادر والمراجع الموثوقة التي تسهم في إثراء معرفتك وتطوير مهاراتك. إليك بعض المصادر الموصى بها:

-

كتاب “CCNA Routing and Switching Complete Study Guide” لـ Todd Lammle:

يعتبر هذا الكتاب من بين المراجع الرئيسية لاستعداد امتحان CCNA، ويقدم شرحاً شاملاً لمفاهيم الشبكات. -

موقع Cisco Learning Network:

يوفر هذا الموقع المصادر الرسمية من Cisco، بما في ذلك الدورات التعليمية والمقالات التقنية التي تساعدك في فهم أعماق تقنيات Cisco. -

كورسات عبر الإنترنت على منصات مثل Udemy وCoursera:

هناك العديد من الكورسات عبر الإنترنت التي تقدم تدريباً مكثفاً حول CCNA 200-125. يمكنك البحث على منصات مثل Udemy وCoursera للعثور على دورات تدريبية ذات جودة. -

المنتديات الفنية مثل Cisco Community:

يمكنك المشاركة في منتديات تقنية مثل Cisco Community لطرح الأسئلة والحصول على دعم من المحترفين والمجتمع التقني. -

كتب Cisco Press:

توفر Cisco Press مجموعة واسعة من الكتب المتخصصة في مجالات شهادات Cisco، بما في ذلك CCNA. -

تطبيقات ومواقع التحضير للاختبارات مثل Boson:

يوفر Boson منصات تحضير للاختبارات التي تساعدك في محاكاة بيئة الاختبار الفعلية وتقييم استعدادك. -

المصادر الرسمية من Cisco Documentation:

لا تنسى استخدام موارد Cisco الرسمية والتوثيق للحصول على تفاصيل فنية دقيقة.

مع استخدام هذه المصادر بشكل متزن، ستكون قادراً على تطوير فهمك لشبكات الحاسوب وتحقيق نجاحك في اجتياز امتحان CCNA 200-125.