سلسلة Mr Robot، لربما واحدة من السلسلات التي أسرت قلوب العديد من التقنيين و الهاكرز، ففي ظل التنانين الأسطورية و حكايات الفايكينغ و سلسلات بيع المخدرات، أنبثقت هذه السلسلة التي تابعها العديدون حول العالم، لكن فقط التقنيين و الـ Geeks و الهاكرز ربما قد اعجبو بها، و قدسوها بشكل معين، خصوصا مع شخصية ” إليوت ” التي يلعب دورها الممثل ” رامي مالك “، إلى جانب العديد من الممثلين الآخرين أيضا في السلسلة.

سأكون صريحا معك و اعذرني لتقديمي رأيي الشخصي في هذا المقال، لكن لست من عشاق سلسلة Mr Robot رغم اني شاهدت كل اجزائها الآن، لكن لنكن صريحين، القصة ليست بتلك الحبكة، يمكنني ان اخبرك ان افضل شيئ في السلسلة برمتها هي مشاهد الإختراق الرائعة، خصوصا ان سلسلة Mr Robot إنتهجت نفس منهج سلسلة افلام The Matrix و قررت الإعتماد على ادوات و طرق إختراق حقيقية بدل طرق و برامج وهمية كما في أفلام عديدة على رأسها فلم BlackHat، لم تعجبني القصة في الأصل كثيرا، نعلم انها تسلط الضوء على السياسات الإحتكارية و السيطرة على العالم، لكن ليس لدرجة الإعتماد على شاب إنطوائي عاشق للمورفين و إنطوائي بمساعدة مجموعة من الأشخاص على تفكيك هذه السيطرة، لكنها حبكة الفلم و قصته، و ما علينا سوى العمل بها .

على العموم هدفنا من هذا المقال ليس معالجة القصة من أساسه، بل الهدف ان ازيد روعة مشاهد الإختراق التي ظهرت في سلسلة Mr Robot في أجزائه كلها ، و أوفر لك اهم البرمجيات، الأنظمة و الأدوات و كل ما إستخدمه ” إليوت ” و أصدقائه و حتى أعدائه أيضا في السلسلة في هذا المقال، مع وصف صغير لكل أداة على حدة، فهل انت مستعد يا عاشق Mr Robot للتعرف أكثر و أكثر على الادوات المستخدمة في هذه السلسلة ؟

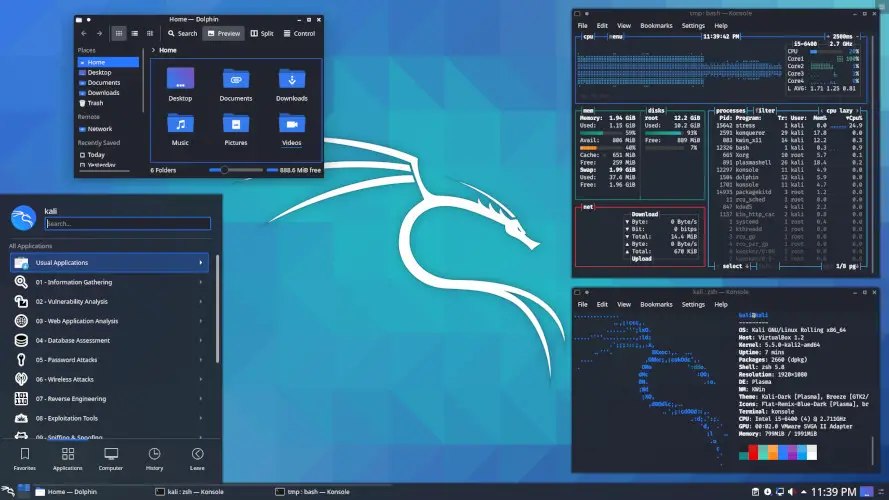

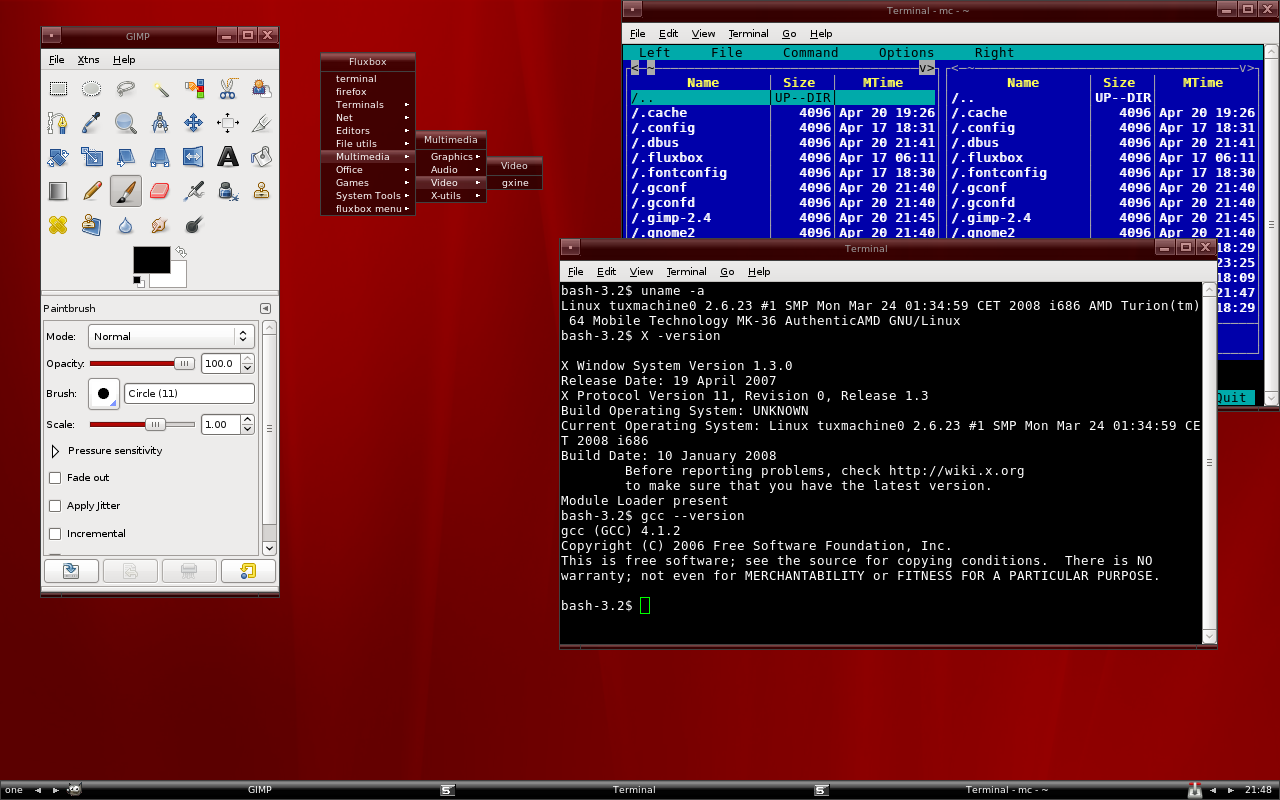

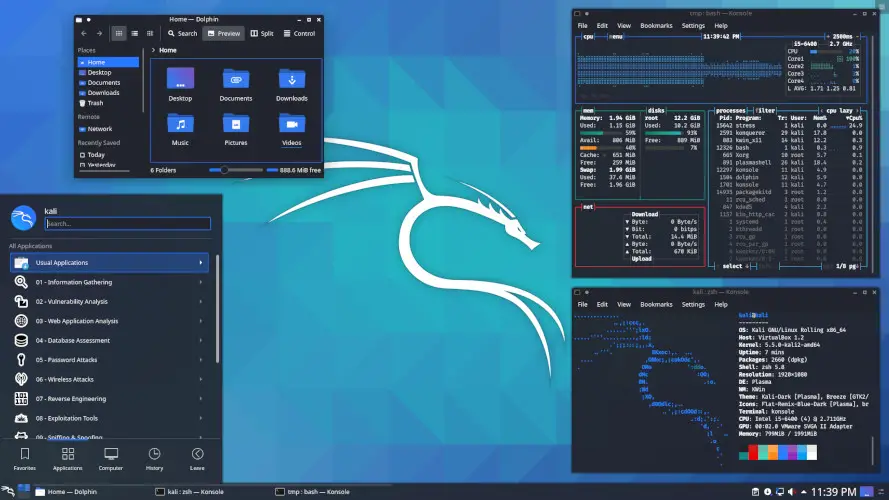

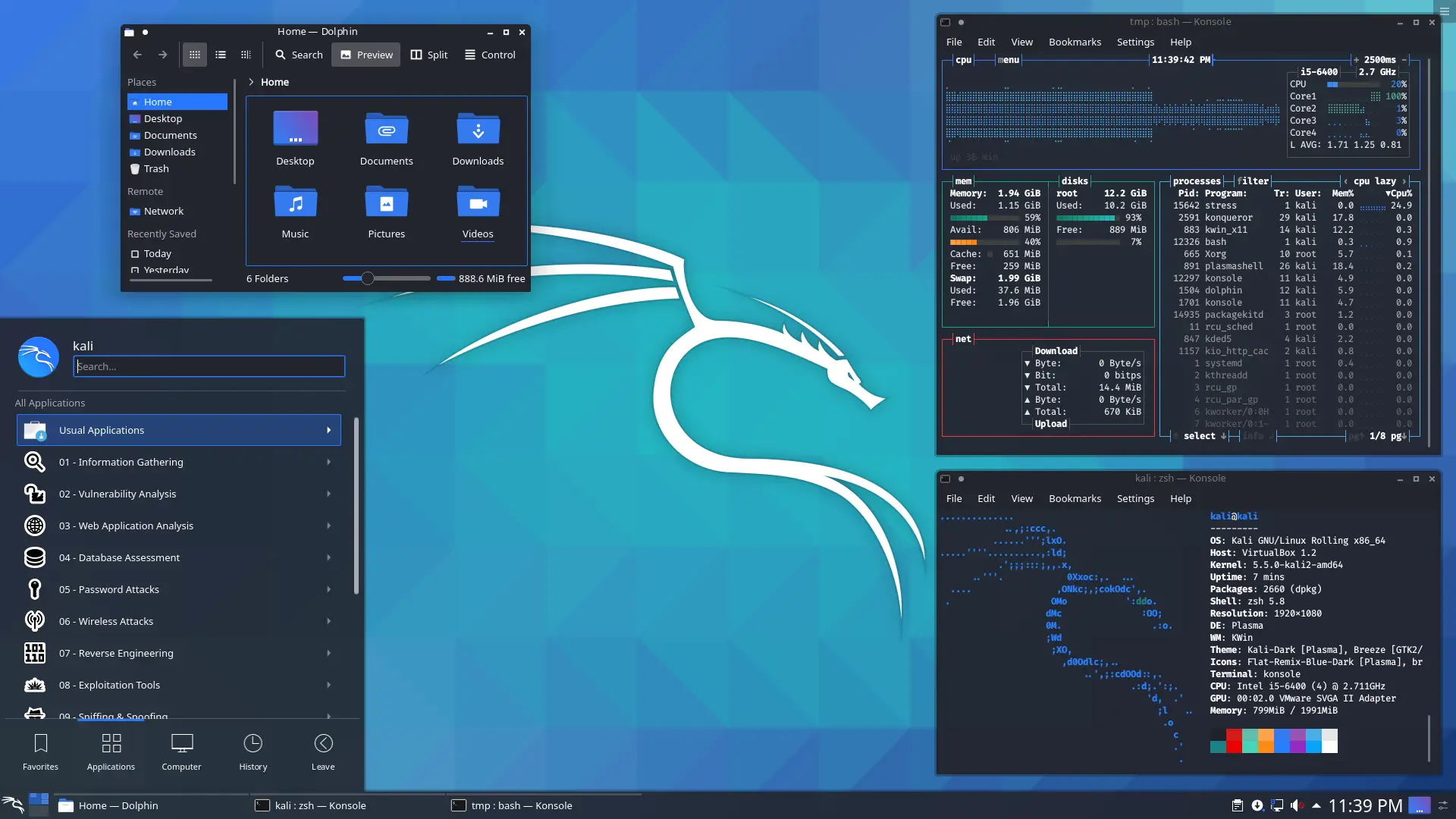

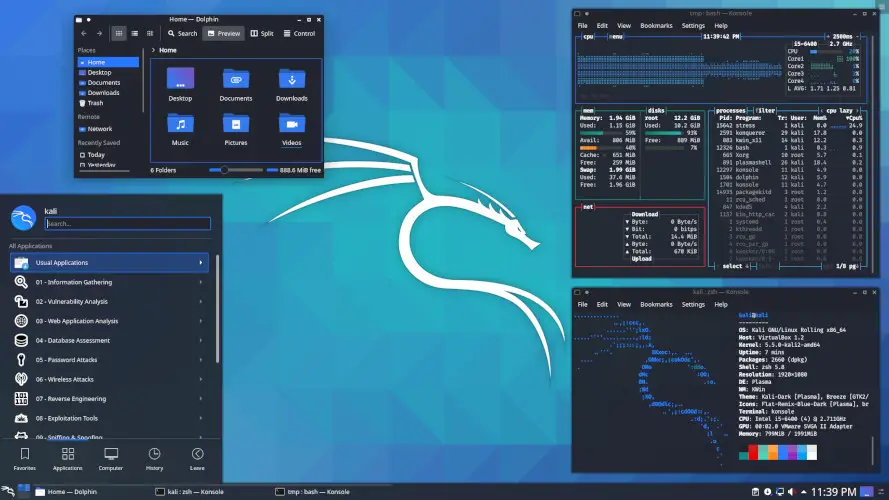

*Kali Linux

أول الأشياء أولا، نظام الـ Kali Linux واحد من أقوى و أشهر أنظمة الإختراق، يضم مئات الادوات الخاصة بالإختراق و أقواها أيضا، له نسخ عديدة في الماضي تم تسميتها بالـ BackTrack قبل ان تقوم شركة Offensive Security بتغيير الإسم سنة 2014 الى Kali Linux و إطلاق مجموعة من الإصدارات الخاصة به، في كل إصدار يتم تحسين جزء من النظام ليصير اليوم واحدا من أقوى و أشهر انظمة الإختراق على الإطلاق.

تم إستخدام النظام من طرف كل شخصيات السلسلة تقريبا في مجموعة من مشاهد الإختراق على رأسهم ” إليوت ” بطل سلسلة Mr Robot، و إستخدام مجموعة من الأدوات داخل هذا النظام كذلك.

*DeepSound

هي اداة توفر لك إمكانية حفظ الملفات و البيانات على شكل مقاطع موسيقية، فحتى في حالة التطفل عليك و على بياناتك، كل ما يستيطع المتطفل ايجاده هو مجموعة من المقاطع الموسيقية لا أكثر، لكن خلف تلك المقاطع، يوجد ملفات حساسة خاصة بك تم إخفائها بطريقة ذكية، لا تستطيع الإطلاع على الملفات القابعة خلف تلك المقاطع الا بإستخدام أداة DeepSound.

استخدم ” إليوت ” الأداة في الجزء الأول الحلقة الثامنة لإخفاء مجموعة من الملفات في قرص مرن، ثم وضع القرص المرن ضمن مجموعة من الأقراص الموسيقية الأخرى أيضا كنوع من أنواع التمويه.

*HDShreder

تسمح لك هذه الاداة بحذف القرص الصلب عن بكرة أبيه و حذف كل شيئ داخله بحيث لا يمكن إسترجاع اي بيانات من القرص الصلب إطلاقا، متوافرة في مجموعة من انظمة اللينكس، ننصحك بها أيضا ان اردت حذف كل البيانات و المعلومات في قرص صلب معين دون امكانية إسترجاعه.

تم إستخدام هذه الاداة في الجزء الاول الحلقة العاشرة من أجل حذف كل المعلومات و البيانات بعد إختراق Evil Corp و حذف كل اثار الإختراق الخاصة بجماعة الـ Fsociety.

*Btscanner

اداة اختراق ايضا متوفرة في نظام الـ Kali Linux إن اردت الإطلاع عليها، هذه الادات تسمح لك بجمع أكبر قدر من المعلومات حول جهاز معين من خلال البلوتوث دون الحاجة للإتصال مع الجهاز الآخر، يكفي ان يكون البلوتوث مفعل في الجهاز، يمكن تجميع تقريبا كل انواع المعلومات الخاصة بالجهاز ( الحاسوب، الهاتف …) من خلال البلوتوث فقط و هذه الاداة تستطيع حتما تحقيق ذلك .

تم إستخدام هذه الاداة الى جانب كل من الـ Metasploit و Bluesniff من طرف ” إليوت ” في الحلقة السادسة من الجزء الأول من السلسلة من أجل تجميع مجموعة من المعلومات من حاسوب شرطي في سيارة .

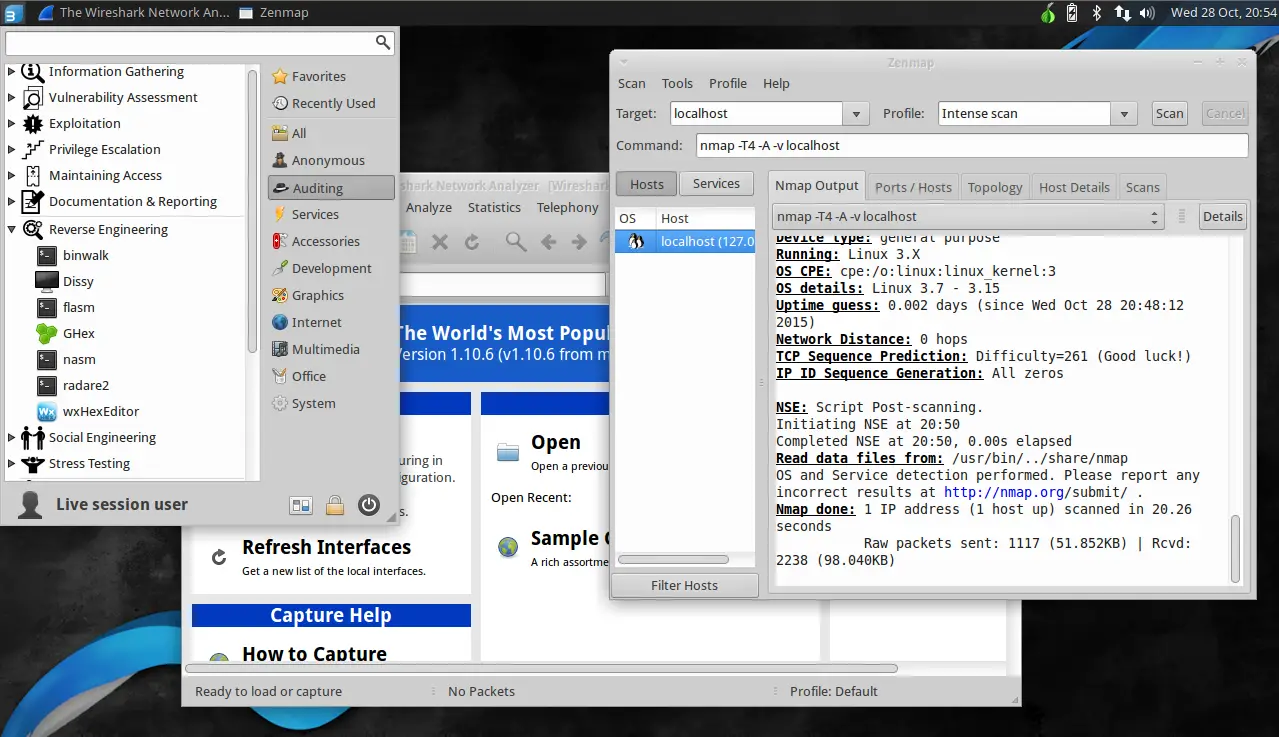

*Metasploit

بالحديث عن الـ Metasploit، يجوز بالذكر انها واحدة من الأدوات الأكثر إستخداما في سلسلة Mr Robot، و واحدة من أكثر الأدوات إستخداما من طرف الهاكرز على الصعيد العالمي و تعتبر واحدة من أقوى ادوات الإختراق أيضا، الميتاسبلويت هي عبارة عن مشروع كبير و ضخم يضم مجموعة هائلة من أدوات الإختراق القوية و الفعالة كذلك و إستخدامها شاسع و عالمي، موجودة في عدة انظمة مثل الكالي لينكس و أصدقائه، كما توجد نسخة منها على الويندوز أيضا على ما اعتقد .

تم إستخدام الميتاسبلويت في العديد من الحلقات و إستخدام العديد من الادوات داخلها ( التي سنتطرق لها في هذا المقال ) و كمثال على ذلك الأداة السابقة في الجزء الاول و الحلقة السادسة من السلسلة حيت تم إستخدام الميتاسبلويت أيضا لإختراق حاسوب سيارة الشرطي .

*FlexiSPY

اداة تجسسية إحترافية تدعم مجموعة من انظمة الموبايل مثل الـ Android , iOS و غيرها، تدعم أيضا اجهزة الـ BlackBerry، تسمح لك هذه الاداة بعد تنصيبها في هاتف الضحية، من الإطلاع و مراقبة كل الأحداث التي يتوصل بها الضحية في هاتفه مهما كانت.

قام ” تايريل ويريك ” في سلسلة Mr Robot في الحلقة الثالثة من الجزء الأول بتنصيبها في هاتف صديقه الذي زاره في منزله على هاتف الـ BlackBerry الخاص به للإطلاع و التجسس عليه و معرفة الرئيس التقني الجديد لشركة Evil Corp .

*Tor

يمكنك ان تلاحظ جليا ان جل الشخصيات خصوصا أعضاء فريق fSociety يستخدمون متصفح Tor، و هو متصفح متخصص يقوم بتشفير الإتصال الخاص بك على طبقات عديدة، كما يسمح لك بالولوج إلى مواقع الـ Onion و التي في الغالب تكون عالية التشفير و الحماية، عمليا نجد العديد من الأشخاص يستخدمون متصفح Tor للولوج الى عالم الـ Deep Web المخفي، كما يمكن إستخدامه كنوع من الـ VPN من أجل فتح المواقع المحجوبة في بلدك او تغطية إتصالك بأي موقع دون تعقب او تجسس من طرف أي شركات خارجية .

*Wickr

تطبيق شات مخصص و محمي بنظام تشفير End to End Encryption، متوفر تقريبا على كل المنصات من ويندوز، لينكس، ماك و حتى الموبايل، تسمح لك هذه الاداة بإجراء شات بكل حرية بعيدا عن أي نوع من انواع التجسس، تم إستخدام هذه الاداة في الجزء الثاني للتواصل بين أفراد فريق fosciety .

*Pwnix

و هو ROM معدل لأنظمة الأندرويد و الاجهزة الداعمة لهذا النظام، يسمح لك هذا الـ ROM بتهيئة جهازك و تحويله بالكامل الى نظام إختراق فعال، بحيث يمكنك جعل هاتفك اداة اختراق و تجسس بفعالية كبيرة، هذا الـ ROM مجاني و يمكن للجميع تحميله و إستخدامه في اجهزتهم من الموقع الرسمي له .

تم إستخدامه في هاتف كل من ” إليوت ” و ” دارلين” في الجزء الثاني من سلسلة Mr Robot من أجل التجسس على مكالمات أفراد فريق The Dark Army .

*John The Ripper

من الأدوات القوية أيضا لفك تشفير كلمات السر، في الغالب انت عند إختراقك لأي نوع من انواع الحسابات او الانظمة، ستحصل على كلمات السر او البيانات بشكل مشفر هذا أمر حتمي، و لكل تشفير نظام فك تشفير خاص به، تقوم أداة John The Ripper بفك تشفير هذه البيانات و كلمات السر، تقوم أولا بتحديد نوع التشفير المستخدم، ثم تقوم بعدها بفك هذا التشفير عن طريق الـ Brute Force .

قام ” إليوت ” في الجزء الأول الحلقة الثانية بإستخدام هذه الاداة من أجل فك تشفير بعض المعلومات حول الرئيسي التنفيذي الخاص بشركة Evil Corp

*Social Engineer Toolkit

اداة موجودة ضمن مشروع الـ Metasploit سابق الذكر، تسمح لك هذه الاداة بالقيام بالعديد من عمليات الهندسة الإجتماعية بطريقة فريدة من نوعها من تكوين صفحات مزورة ربما او تكوين حسابات وهمية و غيرها من أجل خداع الضحية و إسقاطه في الفخ الخاص بك، ببساط تعتبر هذه الحزمة من الحزم المتخصصة في إختراق السلوك و العقل البشري أكثر من إختراق جهاز الضحية.

في الجزء الأول الحلقة الخامسة، قام ” إليوت ” بإستخدام الـ SE Toolkit من أجل إرسال رسالة SMS محددة للمسؤول في شركة Steel Montain في السلسلة.

*KVM

اداة HyperV تسمح لك بتشغيل انظمة مختلفة وسط نظام معين مثل الـ Vmware او Virtual Box لكنها مخصصة لنظام اللينكس بشكل أكبر، يمكنك إستخدام هذه الاداة على اللينكس من أجل تشغيل و محاكاة انظمة أخرى على اللينكس، بنفس المبدأ، إستخدم ” إليوت ” الـ KVM في الحلقة السادسة من الجزء الأول على حاسوبه من أجل تشغيل نظام الويندوز 7 على نظام الكالي لينكس لديه، و إستخدمها أيضا في الحلقة الثامنة من الجزء الأول كذلك حين اراد تشغيل اداة DeepSound التي قمنا بشرحها قبلا .

FramaRoot:

لربما تتذكر اداة FlexiSpy التي قمنا بشرحها في الأعلى، و كيف إستخدمها ” تايريل ” من أجل دسها في جهاز صديقه، لكنه قبلا توجب عليه أن يقوم بعملية الروت للهاتف الخاص بصديقه من أجل تمكين إستخدام أداة FlexiSPY، من أجل القيام بعملية روت سريعة، إستخدم اداة FramaRoot، اداة تستطيع ترويت و جعل اي جهاز يحصل على الـ Root و الصلاحيات للوصول إلى أي خدمة في الجهاز، و ذلك من أجل التجسس على صديقه كما اشرنا سابقا .

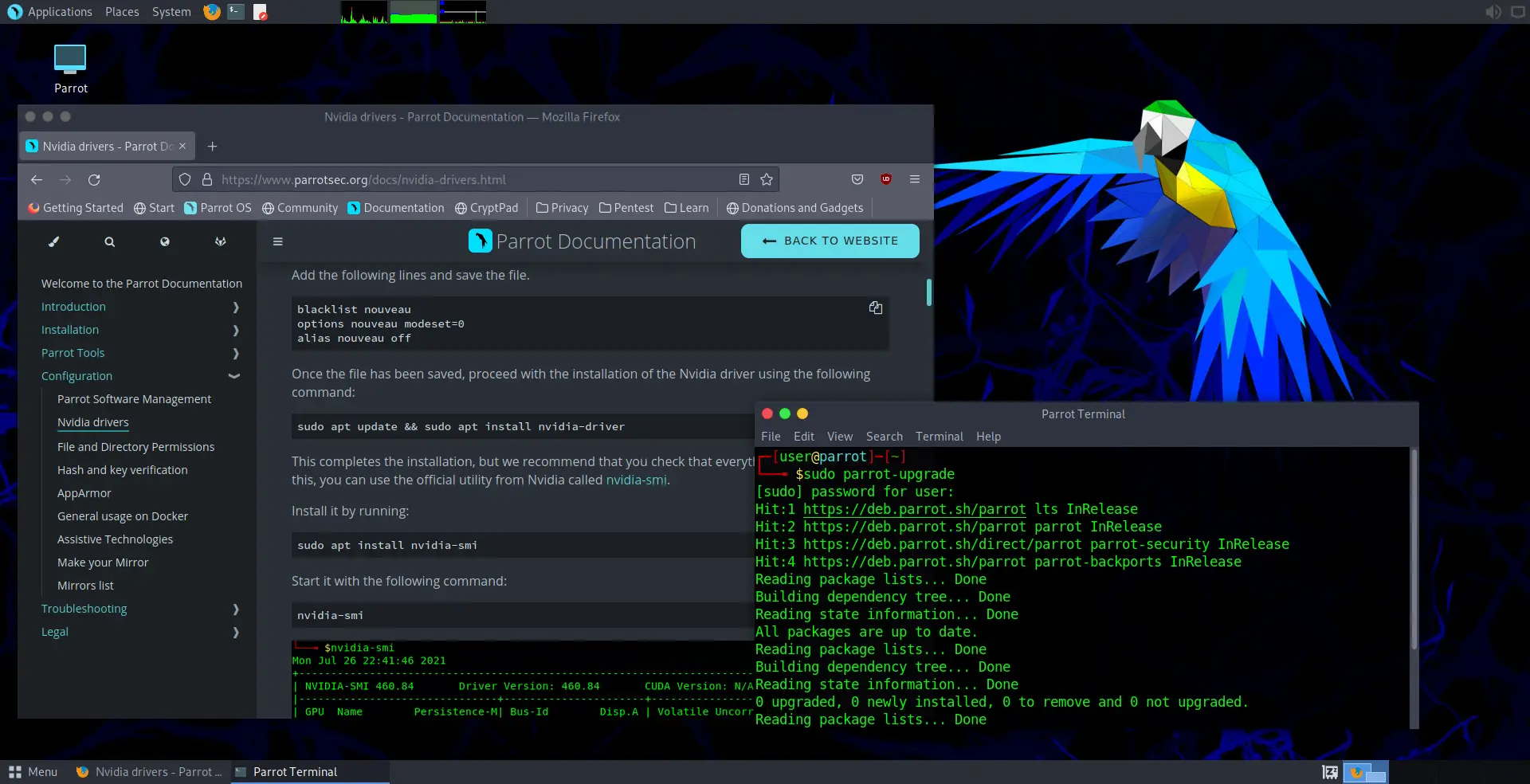

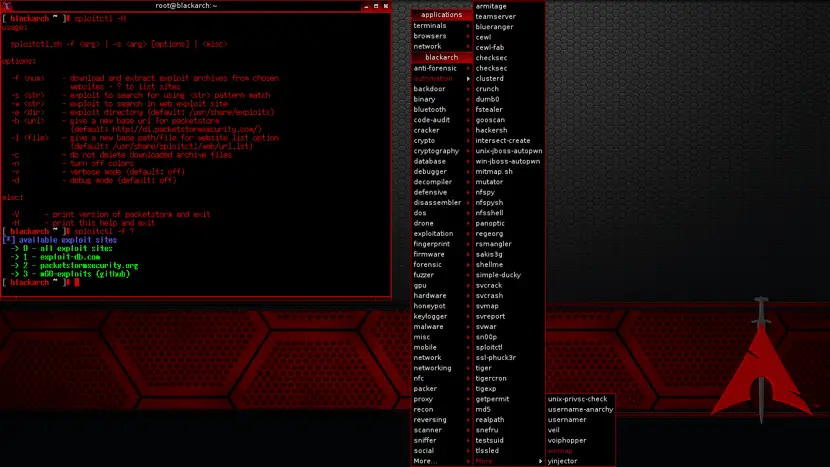

*Slackware

توزيعة لينكس أيضا مخصصة للإختراق تم إبتكارها سنة 1993 و حصلت على تحديثات كثيرة من حينها، مبدأ التوزيعة لا يخالف التوزيعات الأخرى، تم إستخدامها في سلسلة Mr Robot حين قام ” إليوت ” في الجزء الثالث الحلقة العاشرة بعقد اتفاق مع الـ Dark Army من أجل انقاذ ” دارلين ” قدم له احد افراد الـ Dark Army حاسوبا يستخدم نظام Slackware كنظام تشغيل، مجرد انتقاء بسيط لهذا النظام، لكن لا ضرر في إضافته في هذا المقال.

Radare:

اداة مخصصة للقيام بعمليات الهندسة العكسية، تسمح لك الهندسة العكسية بمعرفة التقنيات و الطريقة و الخوارزميات و الاكواد حتى التي تم إستخدامها في بناء برمجيات معينة و ذلك عن طريقة عكس عملها، قام في الجزء الثاني في الحلقة الثانية عشر قام ” تايريل ” بإستخدام هذه الاداة أيضا من أجل تحقيق أغراضه الخاصة.

Pycharm:

و هو محرر أكواد تابع لشركة jetBrains يسمح لك بكتابة أكواد بلغة البرمجة بايثون و برمجة برمجيات بهذه اللغة و إطارات العمل الخاصة بها أيضا بإستخدام هذا البرنامج، يدعم بيئات مختلفة أيضا، تم إستخدام محرر Pycharm من طرف ” ترنتون” في الجزء الأول الحلقة الرابعة حين ارادت صناعة برمجيات بلغة البرمجة بايثون بالطبع، هذا واضح أعتقد.

*FireFox / VLC Media

سأقوم هنا بدمج برنامجين و إستعراضهما بدل برنامج واحد و ذلك لأنهما معروفين في الأصل و لا يحتاجان الى شرح مطول او مختصر كيفما كان، تم إستخدام متصفح FireFox أيضا الى جانب متصفح Tor في سلسلة Mr Robot، و تم إستخدام أيضا برنامج VLC Media من أجل مشاهدة و إستعراض بعض الفيديوهات في السلسلة كذلك، و هما برنامجين معروفين للغاية و يتم إستخدامهما على نطاق واسع و في الغالب تملكهما في حاسوبك كما يملكهما اي مستخدم اخر في هذا العالم.

*Respberry PI

الراسبيري هي قطع يتم برمجتها خصيصا للقيام بأعمال محددة، يجابهها الأردوينو أيضا، لكن في سلسلة Mr Robot تم إستخدام فقط الـ Raspberry، يمكنك القيام بأي شيئ تقريبا بإستخدام الراسبيري، إذ تسمح لك هذه القطعة الروبوتية بعد برمجتها بالقيام بالعديد من الأشياء، يمكنك الإطلاع على مشاريع لا نهائية لأشخاص قامو بتصميم العديد من الأشياء بواسطتها، من قفل لمنازلهم الى خواص التعرف على الوجه، إلى دمج حواسيبهم مع سياراتهم و تجهيزها بهكذا قطع.

في الجزء الأول الحلقة الخامسة، قام “إليوت” بإستخدام قطعة الـ Raspberry PI من أجل التحكم في درجة حرارة غرفة التخزين في شركة Steel Montain حتى يستطيع و فريقه من fsoceity التحكم في درجة حرارة الغرفة لاحقا حسب الحاجة.

*FileZilla

يعتبر واحدا من البرامج القوية المخصصة للإتصال بالخوادم عن طريق بروتوكول FTP، لربما إستخدمته يوما من أجل الإتصال بسيرفر معين او إستضافة محددة و رفع الملفات الخاصة بك عليها، حسنا، ليس اداة إختراق بالطبع، لكنه ظهر في السلسلة أليس كذلك ؟ حين قامت ” ترنتون ” برفع برمجية لأداة الـ Raspberry PI التي قام ” إليوت ” سابقا بإضافتها في غرفة التخزين كما سبق الذكر قبلا.

*أدوات أخرى تم إستخدامها في السلسلة

سلسلة Mr Robot رائعة حقا حين يتعلق الأمر بمشاهد الإختراق و الأدوات المستخدمة، فهي تُظهرها على حقيقتها و قد تم إستخدام برمجيات كثيرة و كثيرة في السلسلة، إستعرضنا عليكم معظمها لكن يوجد برمجيات اخرى مثل :

– Proton Mail

– Wget

– OpenWrt

– MimiKatz

– Kingo Root

– Can Utils

– PuTTY

– FFmpeg