في عالم التكنولوجيا الحديث، حيث تعتمد معظم الأعمال والخدمات على الأنظمة الرقمية والخوادم، يصبح الأمان وحماية البيانات ذات أهمية بالغة. إن تأمين خوادمك ليس فقط ضرورة أساسية بل أيضًا تحدياً متجددًا يتطلب فهمًا عميقًا وتنفيذاً دقيقاً. فيما يلي سبع تدابير أمان يمكن اتخاذها لحماية خوادمك بشكل فعال:

-

اعتماد نماذج أمان قوية:

يجب أن يكون لديك نموذج أمان قائم على أفضل الممارسات في الصناعة. ذلك يشمل توظيف مفاهيم مثل مبدأ أقل الامتيازات، حيث يحصل كل مستخدم على الصلاحيات اللازمة لأداء واجباته فقط. -

تحديث البرامج بانتظام:

يعتبر تحديث البرامج والأنظمة بانتظام أمرًا حاسمًا. فالثغرات الأمنية يمكن أن تكون نقطة ضعف، ويجب تصحيحها باستمرار من خلال تحديثات البرمجيات الأمانية. -

استخدام الحماية من الهجمات المتقدمة:

يفضل استخدام أنظمة الكشف عن التهديدات المتقدمة (ATD) وأنظمة مكافحة البرمجيات الخبيثة للكشف عن والتصدي للتهديدات بشكل فوري. -

تشفير البيانات:

يجب تشفير البيانات في حالة النقل وفي الراحة. هذا يحمي البيانات من التسريبات أثناء الانتقال ويعزز الأمان الشامل للمعلومات. -

فحص الضيوف وإدارة الوصول:

يتعين تحديد الصلاحيات بعناية وتقديم وسائل فحص للأجهزة والمستخدمين الجدد قبل الوصول إلى الخوادم. ذلك يقلل من خطر اختراق الأمان. -

النسخ الاحتياطي واستعادة البيانات:

يجب إجراء نسخ احتياطية دورية للبيانات واختبار إجراءات استعادتها. هذا يضمن استمرارية الأعمال في حالة وقوع حادث أمان. -

مراقبة الأمان بشكل دوري:

ينبغي مراقبة الخوادم وسجلات الأنشطة بشكل دوري لاكتشاف أي أنشطة غير مصرح بها أو تغييرات غير متوقعة. هذا يساعد في الكشف المبكر عن أي هجمات.

باختصار، يجب أن تكون استراتيجية الأمان الخاصة بك شاملة وتتكامل مع تطور التهديدات الرقمية. بتنفيذ هذه التدابير، يمكنك تقديم بيئة آمنة ومأمونة للخوادم الخاصة بك، مما يعزز الثقة لدى المستخدمين ويحمي البيانات الحساسة بشكل فعال.

المزيد من المعلومات

تحقيق الأمان في خوادمك يشمل العديد من الجوانب، وهنا بعض المعلومات الإضافية التي قد تثري فهمك وتعزز استراتيجيتك لتأمين البيئة الخاصة بك:

-

توظيف تقنيات الحماية من الهجمات الاستخراجية:

يُنصح بتنفيذ تقنيات حماية تسمح بكشف ومنع هجمات استخراج البيانات، مثل SQL Injection وCross-Site Scripting (XSS). هذه التقنيات تحمي من إدخال بيانات خبيثة تستهدف النظام. -

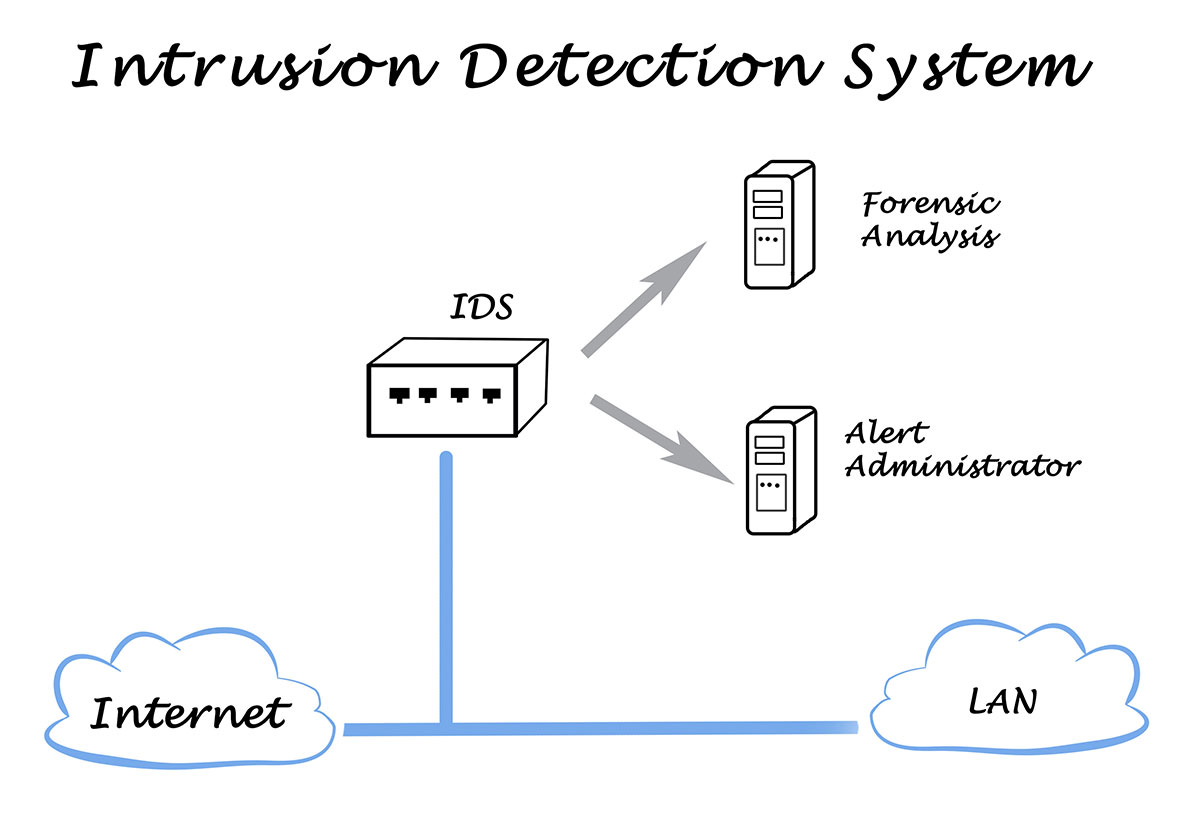

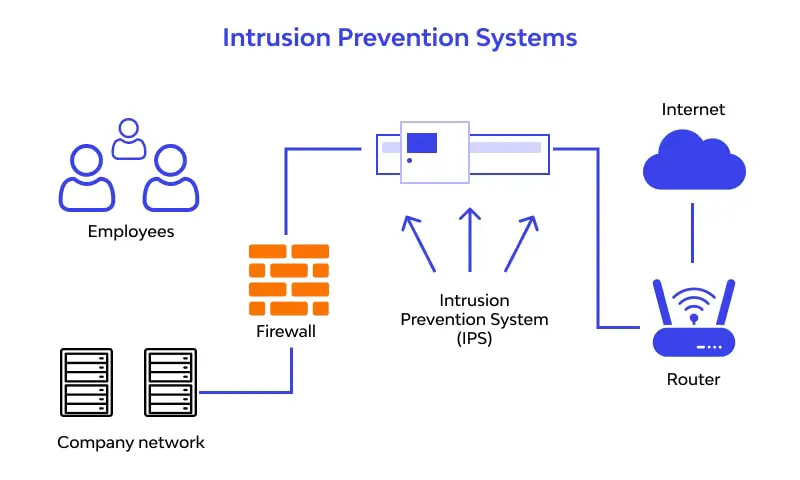

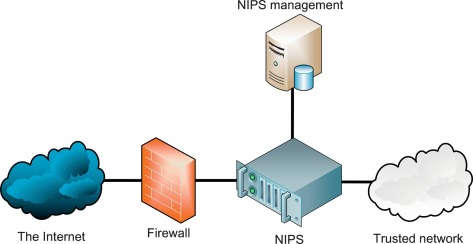

استخدام أنظمة الكشف عن التسلل (IDS) وأنظمة الوقاية منه (IPS):

تعمل هذه الأنظمة على رصد ومنع محاولات التسلل إلى النظام. يمكنها تحليل حركة المرور والتحقق من التوافق مع سياسات الأمان المحددة. -

تقديم تدريب أمان للمستخدمين:

يجب توفير تدريب دوري للمستخدمين لزيادة الوعي الأماني وتعزيز سلوكيات الأمان. فالعنصر البشري يمكن أن يكون أول نقطة دخول للهجمات. -

ضبط الإعدادات الافتراضية:

قم بتغيير الإعدادات الافتراضية للبرامج والأنظمة الخاصة بك، حيث يمكن أن تكون هذه الإعدادات هدفا سهلا للهجمات إذا لم يتم تعديلها. -

فحص تقارير الأمان:

اتبع ممارسة فحص وتحليل تقارير الأمان بانتظام، مما يمكنك من فهم أنماط الأمان والتفاعل بفعالية مع أي مشكلة محتملة. -

تعاون مع خبراء الأمان:

في بعض الحالات، يمكن أن تكون الاستشارة مع خبراء أمان خارجيين ذوي خبرة هامة لتقديم رؤى جديدة وفحص أمان نظامك. -

استعراض سياسات الأمان بشكل دوري:

يفضل مراجعة سياسات الأمان بانتظام لضمان أنها تواكب التطورات في مجال أمان المعلومات والتشريعات. -

الاستفادة من الحوسبة السحابية بشكل آمن:

في حال استخدام خدمات الحوسبة السحابية، تحقق من سياسات الأمان المُعتمدة وفحص التشفير وسائل الوصول للضمان من سلامة بياناتك.

في نهاية المطاف، فإن الأمان ليس تحديًا مرة واحدة ولكنه عملية مستمرة. باعتبار الأمان جزءًا أساسيًا من استراتيجية أعمالك، ستكون قادرًا على الاستمرار في تقديم خدماتك بثقة ونجاح.

الكلمات المفتاحية

في هذا المقال، تم استخدام مجموعة من الكلمات الرئيسية للتعبير عن المفاهيم المهمة في مجال أمان الخوادم. إليك الكلمات الرئيسية وشرح لكل منها:

-

أمان الخوادم (Server Security):

- الشرح: يشير إلى مجموعة التدابير والسياسات التي تتخذ لحماية الخوادم من التهديدات والهجمات السيبرانية.

-

نموذج أمان (Security Model):

- الشرح: يتعلق بالهيكل الذي يحدد كيفية تنفيذ أمان النظام، بما في ذلك توزيع الصلاحيات والتحكم في الوصول.

-

تحديث البرامج (Software Updates):

- الشرح: إشارة إلى عملية تحديث البرمجيات بانتظام لسد الثغرات الأمان وتحسين أداء النظام.

-

تشفير البيانات (Data Encryption):

- الشرح: يشمل عملية تحويل البيانات إلى شكل لا يمكن فهمه إلا باستخدام مفتاح خاص، مما يحميها من الوصول غير المصرح به.

-

الكشف عن التهديدات (Threat Detection):

- الشرح: يعني استخدام تقنيات للكشف عن أي نشاط غير عادي أو تهديدات للنظام، مما يمكن من اتخاذ إجراءات فعالة.

-

تدريب الأمان (Security Training):

- الشرح: يتعلق بتوفير تدريب دوري للمستخدمين لزيادة وعيهم الأماني وتعزيز سلوكيات تحسين الأمان.

-

النسخ الاحتياطي (Backup):

- الشرح: يشير إلى عملية نسخ البيانات بانتظام وتخزينها بمكان آمن لضمان استعادة البيانات في حالة حدوث فقدان أو تلف.

-

أنظمة الكشف عن التسلل (IDS) وأنظمة الوقاية (IPS):

- الشرح: تتيح هذه الأنظمة رصد التهديدات ومنع الهجمات بشكل فعال، حيث تقوم بالكشف عن أنشطة غير مصرح بها وتعمل على منعها.

-

استعراض سياسات الأمان (Security Policy Review):

- الشرح: يتعلق بالتدقيق والتقييم الدوري لسياسات الأمان للتأكد من فعاليتها ومواكبتها للتطورات الأمانية.

-

الحوسبة السحابية (Cloud Computing):

- الشرح: يعني استخدام خدمات الحوسبة عبر الإنترنت لتقديم الموارد الحاسوبية، مع التأكيد على تأمين البيانات والوصول إليها.

هذه الكلمات الرئيسية تمثل أساس المفاهيم المطروحة في المقال، حيث يتم التركيز على مجموعة شاملة من التدابير والمفاهيم لتحقيق أمان فعال للخوادم.

ما هي أنواع ال IPS ؟

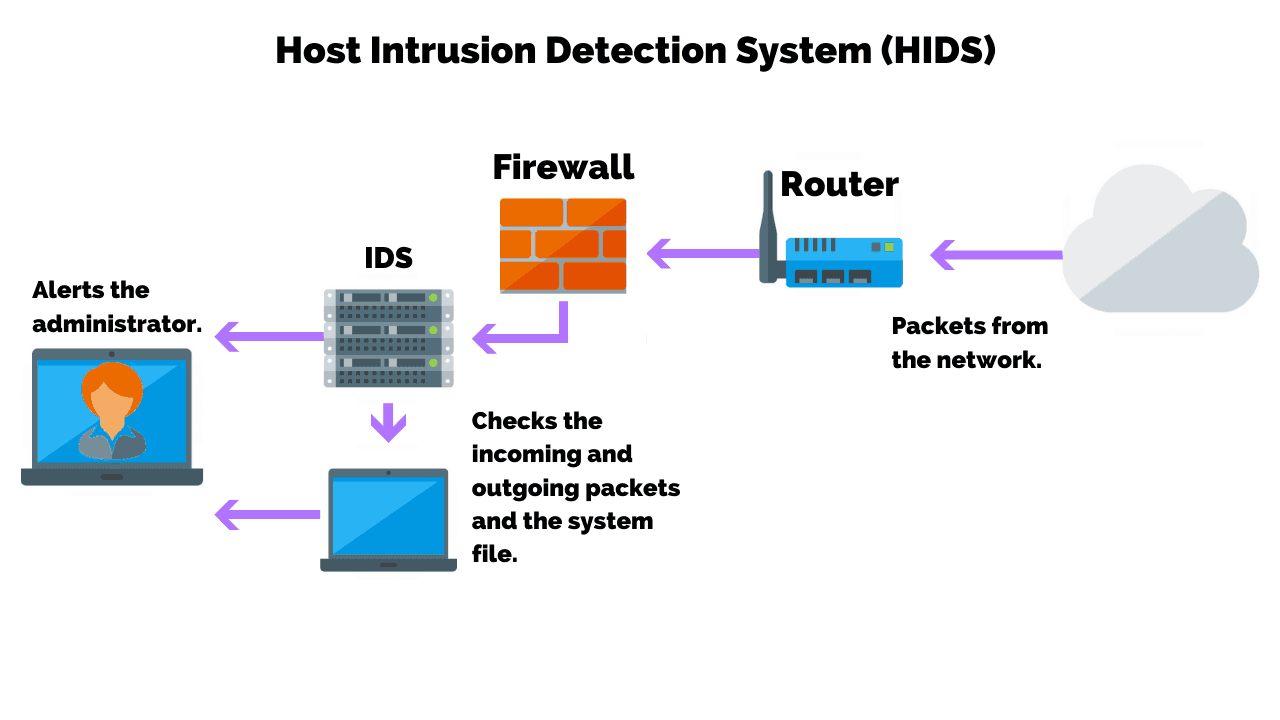

ما هي أنواع ال IPS ؟ وهو اختصار ل “Host based Intrusion Detection System”، ويُستخدم على مستوى الأجهزة بحيث يقوم بآلية الجمع و التحليل للمعلومات.

وهو اختصار ل “Host based Intrusion Detection System”، ويُستخدم على مستوى الأجهزة بحيث يقوم بآلية الجمع و التحليل للمعلومات.

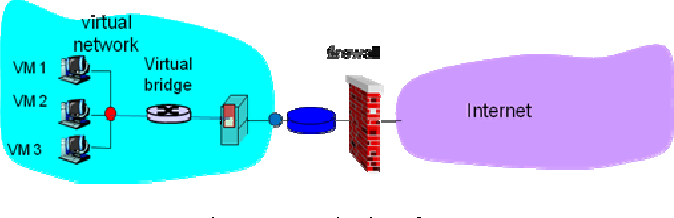

هو اختصار ل”VM based Intrusion Detection System”، ويُستخدم على نطاق الاجهزة الافتراضية، وتم استحداثه نظراً لكثرة استخدام الأجهزة الافتراضية.

هو اختصار ل”VM based Intrusion Detection System”، ويُستخدم على نطاق الاجهزة الافتراضية، وتم استحداثه نظراً لكثرة استخدام الأجهزة الافتراضية.