في كثير من الأحيان تسمع عبر مجلات التكنولوجيا او من خلال بعض التقارير الاخبارية بتوقف موقع معين لمدة معينة و عن خسارة تقريبية لتلك الشركة بسبب ذك التوقف لكن هل تسائلت نفسك كيف حدث هذا !!

في كثير من الأحيان تسمع عبر مجلات التكنولوجيا او من خلال بعض التقارير الاخبارية بتوقف موقع معين لمدة معينة و عن خسارة تقريبية لتلك الشركة بسبب ذك التوقف لكن هل تسائلت نفسك كيف حدث هذا !!

حسنا إن الموضوع سهل كتابياَ لكن هو في الحقيقة يحتاج للكثير من العمل مسبقا ليتمكن الشخص المنفذ للهجمة من تنفيذها

لكن كيف يقوم بتلك الهجمة ولم هية صعبة كذلك !!

في الحقيقة إن فكرة تلك الهجمات هي عبارة عن سلب موارد خوادم الموقع من معالجات وذواكرة و بالاهم ما يسمى بال (internet traffic) !!

, دعني اعطيك مثال بسيط لتفهم ما أعنيه:

إعتبر نفسك أنت خادم موقع واعتبر الموقع عبارة عن منزل وفي كل مرة يطرق باب المنزل يجب عليك ان تستفسر من الطارق وماذا يريد إلخ..

تخيل ماذا لو قام مئتين شخص في نفس اللحظة بطرق باب المنزل !!

هذه مجرد صورة تبسيطية لان الخوادم ذات المواصفات العملاقة تنجز الملايين من العمليات الحسابية و الرسومية و المنطقية في الثانية الواحدة

وكذلك هذا النوع من الهجمات يجعل الخادم مشغول بملايين العمليات التي لا داعي لها سوى أن تجعل الموقع ينهار لان جميع الموارد الخاصة بذك الموقع مشغولة في عمليات إخرى وقد توقفت عن تزويد الخدمات للأخرين .

سؤال : كيف يتمكن منفذ الهجمة من توجيه هذا العدد الهائل من العمليات إلى السيرفر الخاص بالموقع ؟!

حسنا لقد أخبرتكم بالبداية بأن منفذ تلك الهجمة قد أفنى الكثير من العمل مسبقا حتى يتمكن من عمل مثل تلك الهجمات ضدد ما يريد إستهدافه لأغراض سياسية أو إنتقامية أو يمكن يكون مجرد لهو لا أكثر

ما هو العمل السبق الذي قام به منفذ الهجمة ؟ّ

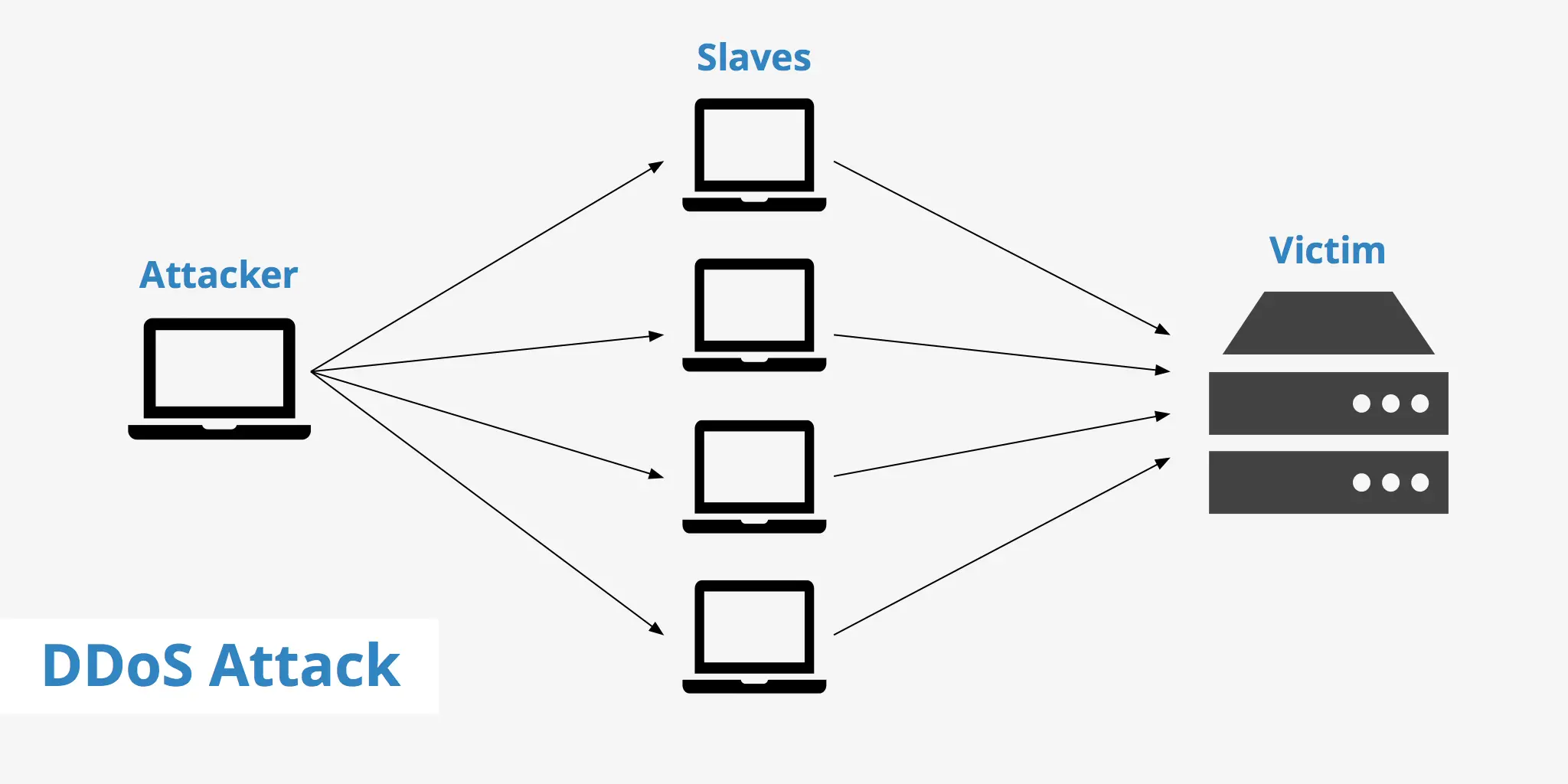

لقد قام بالسيطرة على مئات الاف من الاجهزة التي تدعم الوصول للأنترنت !!

سؤال كيف قام بالسيطرة عليها ؟!

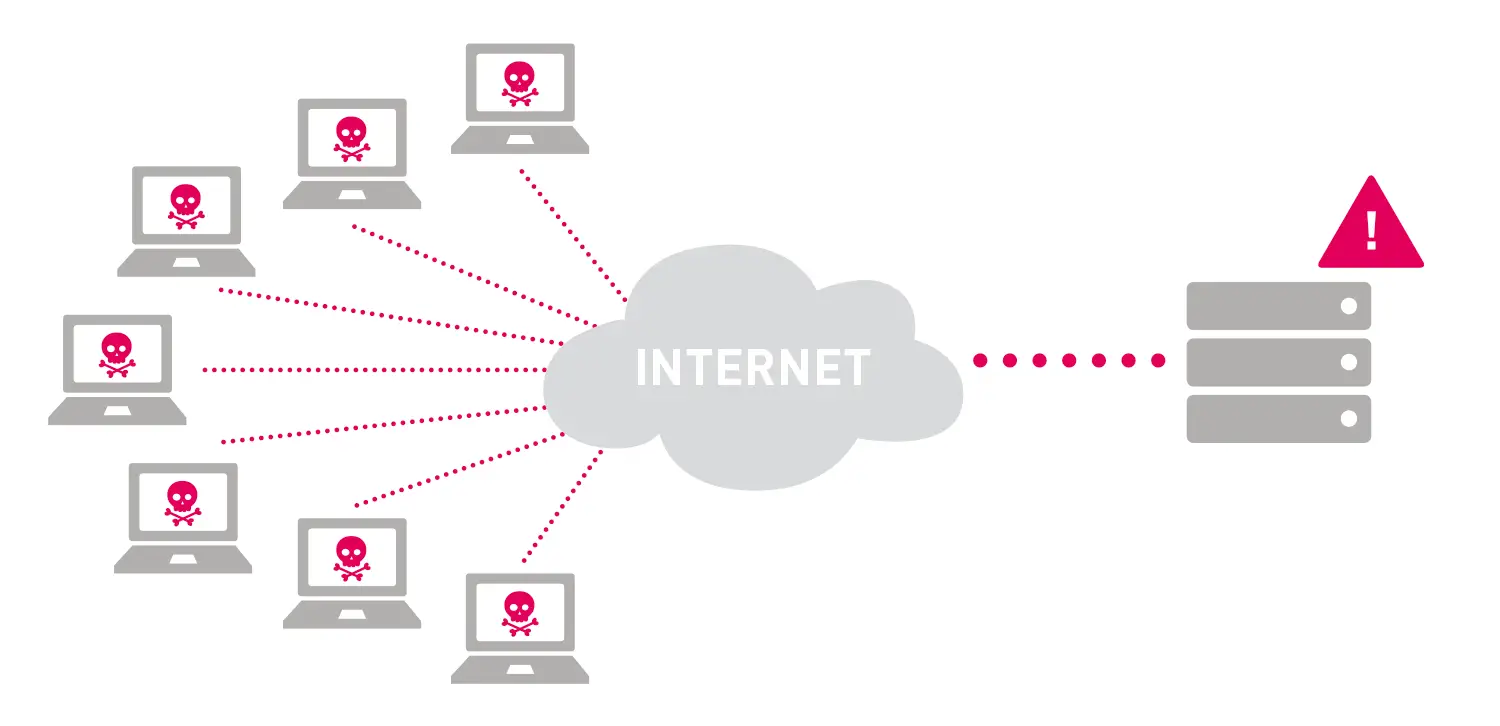

عليك أن تعلم أن الموضوع لا يقتصر على الحواسيب !! بل أنه يشمل الحواسيب و الهواتف الذكية و اجهزة التلفاز الموصولة بالأنترنت او المستقبلات الفضائية و أجهزة التتبع و اجهزة التكييف و الخوادم الوهمة و اجهزة بلاي ستيشن و الكثير من تلك الأجهزة وغيرها الكثير أكثر مما تعتقد بأنه يمكن إستعماله في تلك الهجمات

كيف تقول تلك الاجهزة بالمساهمة في تلك الهجمات !!

حسنا في أغلب الاحيان تقوم تلك الاجهزة بارسال حزم من المعلومات التي تحتاج للرد من قبل الخادم الخاص بموقع معين وأقرب مثال لتلك الحزم هو الامر المشهور بعالم الشبكات الامر PING

تخيل مثلا لو قام مئة ألف جهاز بتفيذ الأمر ping لموقع معين في لحظة واحدة !!

يجب أن تعلم ان هذا الامر يرسل حزم متوسط حجمها 64 بيت للحزمة الواحدة فمثلا لو ضربنا 100.000 ب 64 بايت أي انك ستكلف الموقع ما يقارب 64.000.00 بايت في الثانية الواحدة

تخيل أنه يمكنك تفيذ الامر 10 مرات في الثانية الواحدة !! أي انه سيصبح لديك 6.400.000.000 بايت بالثانية

هل تعلم بأن على الخادم الرد بحزم بيانات مكافئة لما يستقبل من تلك الاوامر !! أي انه سيتم تبادل بينات ما يعادل 12.800.000.000 بايت تلك الارقام الكبير وتذكر أنك لا تتحدث سوى عن 100 ألف جهاز تحت السيطرة و يكن بمعلومك أن هناك البعض يسيطر على ملايين الاجهزة حول العالم دون علم مالكيها لعدم معرفتهم بما يحدث في أجهزتهم عن عن الفئة الكبيرة التي تجهل الكثير بمجال تكنولوجيا المعلومات

كيف يقومون بالسيطرة على هذا العدد الهائل من الاجهزة ؟!!

حسنا بالنسبة لأجهزة الحاسوب و الهواتف الذكية الأمر يقتصر غالبا على الفايروسات و البرامج الخبيثة و البريد الالكتروني وبعض انظمة التشغيل الغير موثوقة المصدر مثل أنظمة التشغيل المطبوخة الخاصة بالاندرويد !!

أو انظمة مايكروسوفت ويندوز المعدل عليها لتعمل دون الحاجة لرخصة ودفع ثمن النسخة , أما بالنسبة الأجهزة التي دعنا نقول بأن أنظمة تشغيلها بسيطة مثل ألأجهزة التي تم ذكرها سابقاَ و أجهزة الشبكات كالموجهات او توزيع خدمات الشبكات الاسلكية يكون بتمكن وصول بعض المخترقين لنظام تشغيلها الذي لا يتجاوز حجمه ال 1 ميجا بايت في أغلب الأجهزة منها ويقومون بالتعديل على تلك الانظمة بوضع الأوامر التنفيذية التي يريدونها

كيف يقومون بتوجيه كل تلك الاجهزة لمكان معين كل مرة !!

ببساطة الموضوع أشبه بقبلة موحدة لتلك الأجهزة فمثلا يقوم المهاجم بتعيين موقع خاص به يقوم ببث العنوان الخاص للضحية لجميع تلك الاجهزة التي تقوم بدورها ببدأ تلك الهجمات حتى يقرر المهاجم التوقف فيقوم ببث أمر الأيقاف ليتوقف كل جهاز عن الهجوم وينتظر الامر التالي على البث .

هل تلك الهجمات خطيرة ولها خسائر مادية ؟!

في أغلب الأحيان تكون تلك الهجمات لأهداف إنتقامية لا أكثر وتكون شخصية في العادة ولا تستمر الكثير لانها سرعان ما يتم كشفها و صدها لكن سجلت بعض الهجمات التي أدت لخسارات كبيرة بحق أصحاب تلك الشركات أنه في عام 2016 قام أحد المهاجمين بتوجيه هجمات أطاحت بعدة مواقع ومن أشهر تلك المواقع هو موقع المطورين GITHUB وغيره من المواقع

أن تلك الهجمات يمكن أن تكون خطيرة في بعض المواقع و المؤسسات الحساسة مثل حركة الطيران و الملاحة عدى عن الخسائر المالية الفادحة التي تقدر بالملايين لبعض الموقع .

بقلم المهندس أيوب يوسف أيوب